- Qu'est-ce que la chasse aux menaces ?

- Le rôle des chasseurs de menaces dans le renforcement de la cybersécurité

- Pourquoi la chasse aux menaces est cruciale pour les infrastructures critiques

- Comment fonctionne la chasse aux cybermenaces ?

- Types de chasse aux cybermenaces

- Modèles de chasse aux menaces

- Outils essentiels de chasse aux menaces

- Chasse aux menaces et Threat Intelligence

- L'importance de la chasse au rétro

- Comprendre les tactiques, techniques et procédures (TTP)

- Exemples pratiques de chasse aux menaces

- Renforcer la cybersécurité par une chasse aux menaces proactive

- FAQ

Les cybermenaces étant de plus en plus complexes, les organisations doivent adopter une approche proactive de la cybersécurité afin de protéger leurs actifs essentiels. L'une de ces pratiques essentielles est la chasse aux menaces, une stratégie qui consiste à rechercher activement les menaces potentielles au sein d'un réseau avant qu'elles ne causent des dommages.

Les outils de sécurité traditionnels tels que les pare-feu, les logiciels antivirus et les systèmes de détection automatisés sont efficaces, mais ils ne sont pas infaillibles. Les acteurs de la menace développent constamment de nouvelles techniques pour contourner ces défenses. La chasse aux cybermenaces joue un rôle crucial dans l'identification et l'atténuation des menaces qui échappent aux systèmes de détection automatique, permettant ainsi aux organisations de garder une longueur d'avance sur leurs adversaires.

Qu'est-ce que la chasse aux menaces ?

La chasse aux menaces est un processus proactif de recherche dans les réseaux, les points d'extrémité et les ensembles de données afin d'identifier et d'atténuer les cybermenaces qui ont échappé aux mesures de sécurité traditionnelles. Contrairement aux approches réactives qui s'appuient sur des alertes automatisées, la chasse aux menaces met l'accent sur l'expertise humaine pour découvrir les menaces sophistiquées qui se cachent dans l'infrastructure d'une organisation. Au fur et à mesure que les capacités de chasse aux menaces d'une organisation arrivent à maturité, ces opérations peuvent être renforcées par l'automatisation et mises à l'échelle pour fonctionner avec une plus grande capacité.

Le rôle des chasseurs de menaces dans la cybersécurité

Les chasseurs de menaces sont les défenseurs proactifs du cadre de cybersécurité d'une organisation. Leur principale responsabilité est de détecter les menaces cachées avant qu'elles ne se transforment en véritables incidents de sécurité.

En appliquant leur connaissance des capacités et des comportements des adversaires, les chasseurs de menaces plongent dans le trafic réseau, recherchent les traces suspectes dans les journaux de sécurité et identifient les anomalies qui n'auraient pas été considérées comme suffisamment critiques pour donner lieu à des détections automatiques. Les chasseurs de menaces jouent ainsi un rôle crucial dans le renforcement du dispositif de sécurité d'une organisation.

Les chasseurs de menaces utilisent des techniques d'analyse comportementale pour différencier les cyberactivités normales des activités malveillantes. En outre, ils fournissent des informations exploitables qui renseignent les équipes de sécurité sur la manière de renforcer les défenses existantes, d'affiner les systèmes de détection automatisés et de combler les lacunes de sécurité avant qu'elles ne puissent être exploitées.

En se concentrant à la fois sur les menaces connues et sur les nouvelles méthodes d'attaque, les chasseurs de menaces réduisent considérablement la dépendance d'une organisation à l'égard des mesures de sécurité réactives et favorisent au contraire une culture de défense proactive.

Pourquoi la chasse aux menaces est cruciale pour les infrastructures critiques

La chasse aux menaces est devenue une pratique indispensable de la cybersécurité moderne en raison de la sophistication croissante des tactiques des acteurs de la menace. De nombreux adversaires, en particulier les menaces persistantes avancées (APT), peuvent utiliser des techniques furtives et des logiciels malveillants évasifs qui restent indétectés pendant de longues périodes, contournant souvent les outils de défense de sécurité conventionnels.

Sans une chasse active aux cybermenaces, ces attaques cachées peuvent rester dans les réseaux pendant des mois, extraire des données sensibles ou préparer des perturbations à grande échelle. En outre, la chasse aux menaces joue un rôle essentiel dans la réduction de la durée d'inactivité, c'est-à-dire la période pendant laquelle un acteur de la menace reste indétecté au sein d'un système. Plus un attaquant reste indétecté longtemps, plus il a de chances de s'implanter solidement dans un environnement et plus les dommages qu'il peut infliger à l'infrastructure et aux données d'une organisation sont importants.

Au-delà de la réduction du temps d'attente, la chasse aux menaces améliore les capacités de réaction d'une organisation en cas d'incident. En identifiant de manière proactive les menaces avant qu'elles ne se transforment en brèches, les équipes de sécurité peuvent réagir rapidement et efficacement, minimisant ainsi l'impact des attaques potentielles.

En outre, les organisations qui intègrent la chasse aux menaces dans leur cadre de sécurité obtiennent des informations plus approfondies sur les tactiques des adversaires, ce qui leur permet d'améliorer continuellement leurs défenses. Cette approche contribue également à la conformité réglementaire, car de nombreuses réglementations en matière de cybersécurité imposent des pratiques proactives de détection des menaces.

En fin de compte, la chasse aux menaces renforce la culture de sécurité globale d'une organisation, en veillant à ce que les équipes de sécurité restent vigilantes et bien préparées face à l'évolution des cybermenaces.

Comment fonctionne la chasse aux cybermenaces ?

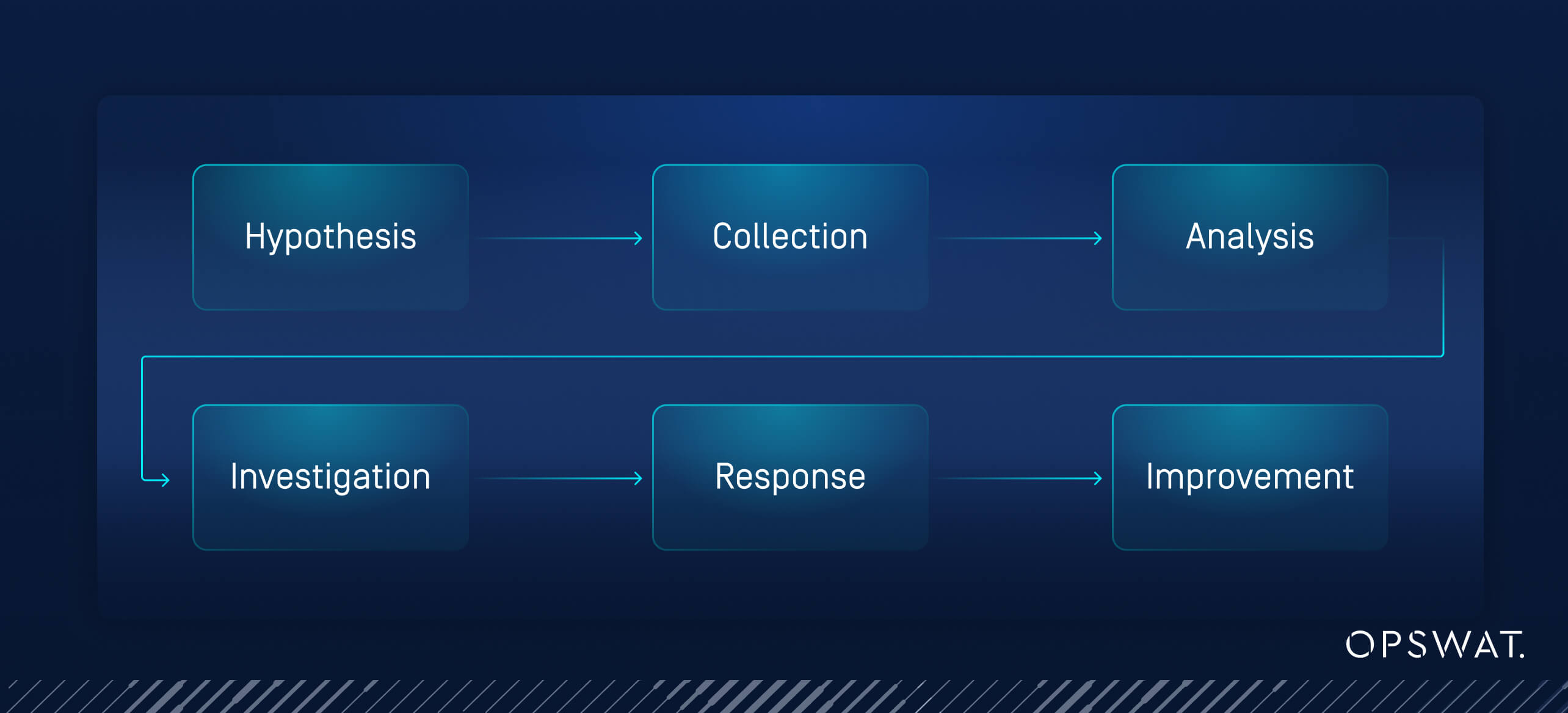

Le processus de chasse aux cybermenaces comporte généralement plusieurs étapes clés :

- Génération d'hypothèses : Sur la base des renseignements sur les menaces et de la connaissance de l'environnement de l'organisation, les chasseurs de cybermenaces formulent des hypothèses sur les menaces potentielles, en tenant compte des attaques passées et des menaces spécifiques au secteur.

- Collecte des données : Les données pertinentes provenant de diverses sources, telles que les journaux de réseau, la télémétrie des terminaux et les environnements en nuage, sont recueillies en vue d'une analyse complète.

- Analyse des données : les chasseurs examinent minutieusement les données collectées afin d'identifier les anomalies, les schémas inhabituels et les comportements susceptibles d'indiquer une activité malveillante, en s'appuyant parfois sur l'apprentissage automatique et les modèles statistiques.

- Enquête : Les résultats suspects font l'objet d'une enquête approfondie afin de déterminer s'il s'agit de menaces réelles ou de faux positifs, ce qui permet d'allouer les ressources de manière efficace.

- Réaction : Les menaces confirmées sont rapidement traitées par des mesures d'endiguement, d'éradication et de récupération afin d'atténuer les dommages potentiels.

- Amélioration continue : Les enseignements tirés de chaque chasse aux menaces proactive sont utilisés pour affiner les politiques de sécurité, améliorer les systèmes automatisés de détection des menaces et améliorer les chasses futures.

Types de chasse aux cybermenaces

Les méthodes de chasse aux menaces peuvent être classées en quatre catégories principales :

| Chasse structurée | Utilise des hypothèses fondées sur les critères connus relatifs aux tactiques, techniques et procédures (TTP) des adversaires pour guider la chasse, garantissant ainsi une approche méthodique. |

| Chasse non structurée | Fondée sur l'intuition et moins axée sur les indicateurs de compromission connus, cette méthode implique une recherche plus souple des activités malveillantes avant et après les déclencheurs identifiés. |

| Chasse situationnelle ou chasse aux entités | Il se concentre sur les entités à haut risque ou de grande valeur, telles que les données sensibles ou les ressources informatiques critiques, ce qui permet de hiérarchiser les efforts d'enquête sur les cybermenaces. |

| Chasse assistée par apprentissage automatique | Utilise l'intelligence artificielle pour détecter les anomalies et aider les analystes humains à identifier les menaces potentielles plus efficacement, améliorant ainsi l'évolutivité. |

Modèles de chasse aux menaces

Plusieurs modèles guident les pratiques de chasse aux menaces :

- La chasse basée sur le renseignement : Elle s'appuie sur des sources de renseignements sur les menaces, telles que les CIO, les adresses IP et les noms de domaine, pour identifier les cybermenaces potentielles sur la base de sources de renseignements externes. Cette approche est souvent considérée comme moins mature et moins efficace pour la recherche d'adversaires, mais elle peut s'avérer utile dans certains cas.

- Chasse basée sur des hypothèses : Il s'agit de créer des hypothèses basées sur l'analyse, le renseignement ou la connaissance de la situation pour guider le processus de chasse vers les menaces inconnues.

- Enquête à l'aide d'indicateurs d'attaque (IOA) : Il s'agit d'identifier les comportements de l'adversaire et les schémas d'attaque afin de détecter les menaces de cybersécurité avant qu'elles ne se concrétisent.

- Chasse basée sur le comportement : Détecte les comportements anormaux des utilisateurs et du réseau plutôt que de s'appuyer sur des indicateurs prédéfinis, ce qui constitue une méthode de détection plus dynamique.

Outils essentiels de chasse aux menaces

Une chasse aux menaces efficace nécessite une série d'outils spécialisés :

- Systèmes de gestion des informations et des événements de sécurité (SIEM) : Agréger et analyser les alertes de sécurité provenant de diverses sources.

- Solutions de détection et d'intervention surEndpoint (EDR) : Surveiller les activités des points d'accès afin de détecter les menaces non détectées par les systèmes automatisés et d'y répondre. Les produits EDR produisent un riche ensemble de données sur l'activité des points d'extrémité d'une organisation, ce qui permet de faire remonter en permanence les résultats à mesure que de nouvelles tactiques, techniques et procédures (TTP) basées sur l'hôte sont étudiées.

- Solutions de détection et d'intervention sur le réseau (NDR) : Surveiller et analyser le trafic réseau afin de détecter les activités des adversaires basées sur les communications réseau. De nombreuses tactiques adverses courantes s'appuient sur les réseaux, notamment le mouvement latéral, le commandement et le contrôle et l'exfiltration de données. Les signaux générés au niveau du réseau peuvent être utiles pour identifier les signes d'activité des acteurs de la menace.

- Services gérés de détection et de réponse (MDR) : Fournir des capacités externalisées de recherche et de réponse aux menaces.

- Plateformes d'analyse de la sécurité : Utiliser l'analyse avancée, y compris l'apprentissage automatique, pour identifier les anomalies et les menaces potentielles. Ces types de systèmes sont essentiels pour agréger les données d'événements, les analyser de manière pertinente et mettre en évidence les résultats de la chasse aux cybermenaces.

- Plateformes deThreat Intelligence : Agréger les données de renseignement sur les menaces provenant de diverses sources pour faciliter l'identification des menaces.

- Analyse du comportement des utilisateurs et des entités (UEBA) : Analyser les modèles de comportement des utilisateurs pour détecter les menaces potentielles d'initiés ou les comptes compromis.

Chasse aux menaces et Threat Intelligence

Si la chasse aux menaces et le renseignement sur les menaces sont étroitement liés, ils jouent des rôles distincts mais complémentaires dans le domaine de la cybersécurité.

Le renseignement sur les menaces implique la collecte, l'analyse et la diffusion d'informations sur les menaces existantes et émergentes, ce qui permet aux organisations d'anticiper les attaques potentielles. Elle fournit aux équipes de sécurité des informations précieuses, notamment sur les vecteurs d'attaque, les comportements des adversaires et les vulnérabilités émergentes, qui peuvent être utilisées pour améliorer les mesures défensives.

D'autre part, la chasse aux menaces est une approche active et pratique dans laquelle les analystes recherchent de manière proactive les menaces au sein du réseau de leur organisation. Plutôt que d'attendre des alertes ou des indicateurs de compromission connus, les chasseurs de menaces utilisent les informations fournies par les renseignements sur les menaces pour étudier les menaces cachées potentielles que les outils de sécurité automatisés pourraient manquer.

Alors que le renseignement sur les menaces soutient la chasse aux menaces en fournissant des données cruciales, la chasse aux menaces affine le renseignement sur les menaces en découvrant de nouvelles méthodes d'attaque et de nouvelles vulnérabilités, ce qui rend ces deux pratiques essentielles pour une stratégie de cybersécurité bien équilibrée.

L'importance de la chasse au rétro

Une grande partie du débat sur la chasse aux menaces porte sur les données collectées et pouvant être analysées ultérieurement pour identifier les menaces grâce à de nouvelles informations. De nombreuses solutions de cybersécurité fonctionnent de cette manière, fournissant des données analysables en temps réel ou ultérieurement.

Cependant, certaines solutions ne fonctionnent qu'en temps réel ; elles analysent les données qui sont dans le contexte à ce moment-là, et lorsque ces données sont sorties de leur contexte, il n'est pas possible de les analyser au même niveau de profondeur à l'avenir. Il s'agit par exemple de certaines formes d'analyse de données de réseau telles que les systèmes de détection d'intrusion (IDS), les logiciels antivirus qui inspectent le contenu des fichiers au moment où ils sont consultés ou créés, ainsi que plusieurs types de pipelines de détection qui sont conçus pour analyser les données en continu et les rejeter.

La chasse aux cybermenaces nous rappelle que certaines menaces sont difficiles à détecter en temps réel et que, souvent, elles ne seront détectées qu'ultérieurement, lorsque l'on disposera de plus d'informations sur la menace.

La chasse rétroactive ("RetroHunting") est une méthode de retour en arrière qui permet d'analyser des données réseau et des fichiers précédemment collectés en utilisant la connaissance accrue du paysage des menaces d'aujourd'hui. Conçue pour les équipes de chasseurs de menaces, la suite de solutions de triage, d'analyse et de contrôle (TAC) d'OPSWAT, dont MetaDefender NDR, met en œuvre le RetroHunting pour aider les défenseurs à réanalyser les données en utilisant des signatures de détection mises à jour, faisant ainsi ressortir les menaces qui échappent aux défenses.

Il s'agit d'une méthode éprouvée qui permet de fusionner les avantages du renseignement sur les menaces, de l'ingénierie de détection, de la chasse aux menaces et de la réponse aux incidents en un modèle défensif complet. Les clients qui utilisent RetroHunt détectent et remédient à un plus grand nombre de points d'appui d'adversaires actifs dans leurs environnements qu'en utilisant uniquement des analyses en temps réel standard.

Comprendre les tactiques, techniques et procédures (TTP)

Les tactiques, techniques et procédures (TTP) sont essentielles pour comprendre et contrer les cybermenaces.

Les tactiques font référence aux objectifs de haut niveau qu'un attaquant cherche à atteindre, tels que l'obtention d'un accès initial à un système ou l'exfiltration de données sensibles.

Les techniques décrivent les méthodes spécifiques utilisées pour atteindre ces objectifs, telles que le spear-phishing pour le vol d'informations d'identification ou l'escalade des privilèges pour obtenir un accès plus approfondi au réseau.

Les procédures décrivent l'exécution étape par étape de ces techniques, qui varient souvent en fonction du niveau de compétence de l'attaquant et des ressources dont il dispose.

En analysant les TTP, les chasseurs de menaces peuvent anticiper et identifier les cybermenaces avant qu'elles ne se concrétisent. Au lieu de réagir à des alertes individuelles, les équipes de sécurité peuvent se concentrer sur le suivi des modèles de comportement des adversaires, ce qui facilite la détection des attaques en cours et la prévision des prochaines étapes potentielles.

La compréhension des TTP permet aux organisations d'élaborer de meilleures stratégies défensives, de renforcer leurs systèmes contre des techniques d'attaque spécifiques et d'améliorer leur résilience globale en matière de cybersécurité.

Réduction du temps d'attente

Le temps d'attente correspond à la durée pendant laquelle un acteur de la menace reste indétecté au sein d'un réseau. Il est essentiel de réduire cette durée pour minimiser les dommages potentiels causés par les cybermenaces. La chasse proactive aux menaces peut réduire considérablement le temps d'attente en identifiant et en atténuant les menaces avant qu'elles ne puissent pleinement exécuter leurs objectifs malveillants.

Exemples pratiques de chasse aux menaces

Une équipe de sécurité remarque des demandes d'authentification inhabituelles sur plusieurs points d'extrémité. En utilisant des méthodologies de chasse aux menaces, ils découvrent un attaquant qui tente de se déplacer latéralement dans le réseau, ce qui leur permet de limiter l'impact et d'empêcher l'exfiltration de données.

Une entreprise est confrontée à une augmentation soudaine du trafic réseau vers un domaine inconnu. Les chasseurs de menaces enquêtent et découvrent un cheval de Troie à porte dérobée communiquant avec un serveur de commande et de contrôle (C2), ce qui leur permet de contenir la menace avant qu'elle ne se propage.

Les chasseurs de menaces détectent un comportement anormal d'un compte d'utilisateur privilégié qui tente d'accéder à des fichiers sensibles. L'enquête révèle qu'un initié était en train d'exfiltrer des données propriétaires, ce qui a conduit à une action immédiate pour prévenir d'autres dommages.

Les adversaires peuvent utiliser un certain nombre de méthodes de persistance furtives pour conserver l'accès à un environnement cible au cas où ils perdraient l'accès par les méthodes primaires. Les chasseurs de menaces dressent une liste des techniques de persistance qui peuvent être utilisées dans leur environnement, vérifient si ces méthodes sont utilisées de manière abusive et identifient un shell web sur un serveur compromis qu'un adversaire a mis en place plus tôt dans l'année.

Renforcer la cybersécurité par une chasse aux menaces proactive

La chasse aux menaces est un élément essentiel d'une stratégie proactive de cybersécurité. En recherchant continuellement les menaces cachées, les organisations peuvent améliorer considérablement leur posture de sécurité, réduire la durée des attaques et atténuer les dommages potentiels causés par les cybermenaces.

Pour garder une longueur d'avance sur les cyberadversaires, les organisations doivent investir dans des outils de chasse aux menaces, développer une expertise interne et tirer parti de solutions avancées de renseignement sur les menaces.

Passez à l'étape suivante

Découvrez comment les solutions de Threat Intelligence OPSWATpeuvent améliorer vos capacités de chasse aux menaces et renforcer les défenses de sécurité de votre organisation.

FAQ

Qu'est-ce que la chasse aux menaces ?

La chasse aux menaces est un processus proactif de recherche dans les réseaux, les points d'extrémité et les ensembles de données pour détecter les cybermenaces qui ont contourné les mesures de sécurité traditionnelles. Contrairement à la sécurité réactive, la chasse aux menaces s'appuie sur l'expertise humaine pour découvrir des menaces cachées ou avancées que les systèmes automatisés pourraient manquer.

Quel est le rôle des chasseurs de menaces dans la cybersécurité ?

Les chasseurs de menaces sont des professionnels de la cybersécurité qui recherchent activement les menaces avant qu'elles ne causent des dommages. Ils analysent le trafic réseau, examinent les journaux de sécurité et identifient les anomalies susceptibles de signaler une attaque. Leur travail renforce la sécurité en découvrant des menaces cachées, en affinant les systèmes de détection et en guidant les améliorations défensives.

Pourquoi la chasse aux menaces est-elle importante pour les infrastructures critiques ?

La chasse aux menaces est essentielle pour protéger les infrastructures critiques, car les acteurs de la menace avancée utilisent souvent des tactiques furtives qui échappent aux outils de sécurité standard. Sans une chasse aux menaces active, ces attaques peuvent rester indétectées pendant de longues périodes. La chasse aux menaces permet de réduire le temps d'attente, d'améliorer la réponse aux incidents et de favoriser la conformité aux réglementations en matière de cybersécurité.

Comment fonctionne la chasse aux cybermenaces ?

La chasse aux cybermenaces suit un processus en plusieurs étapes :

Génération d'hypothèses: Formulation de théories basées sur le renseignement et les menaces passées.

Collecte de données: Collecte de journaux, de données télémétriques et d'autres données pertinentes.

Analyse des données: Identification de modèles ou d'anomalies susceptibles de signaler une menace.

Enquête: Validation des résultats et élimination des faux positifs.

Réponse: Agir sur les menaces confirmées pour les contenir et les résoudre.

Amélioration continue: Utiliser les enseignements tirés de chaque chasse pour renforcer les défenses futures.

Quels sont les types de chasse aux cybermenaces ?

Les quatre principaux types de chasse aux menaces sont les suivants

Chasse structurée: Guidée par des hypothèses basées sur les tactiques connues de l'adversaire.

Chasse non structurée: Elle s'appuie sur l'intuition de l'analyste et ne se limite pas à des indicateurs prédéfinis.

La chasse situationnelle ou axée sur les entités: Elle se concentre sur des actifs ou des entités spécifiques à haut risque.

Chasse assistée par apprentissage automatique: Utilise l'IA pour détecter les anomalies et soutenir l'analyse humaine.

Quels sont les principaux modèles de chasse aux menaces ?

Les modèles de chasse à la menace comprennent

La chasse basée sur les renseignements: Utilise des renseignements externes tels que les CIO ou les adresses IP.

Chasse basée sur des hypothèses: Construire des enquêtes à partir de données analytiques ou contextuelles.

Enquête à l'aide des IOA: Se concentre sur le comportement de l'adversaire et les méthodes d'attaque.

Chasse basée sur le comportement: Détecte les comportements anormaux des utilisateurs ou du réseau.

Quels sont les outils indispensables à la chasse aux menaces ?

Les outils clés pour une chasse aux menaces efficace sont les suivants :

Systèmes SIEM (gestion des informations et des événements de sécurité)

Solutions EDREndpoint Detection and Response)

NDR (Network Detection and Response)

Services MDR (Managed Detection and Response)

Plateformes d'analyse de la sécurité

Plateformes de renseignement sur les menaces

Systèmes UEBA (analyse du comportement des utilisateurs et des entités)

Ces outils permettent d'agréger les données, de détecter les anomalies et de soutenir l'analyse humaine.

En quoi la chasse aux menaces diffère-t-elle de la veille sur les menaces ?

Le renseignement sur les menaces recueille et analyse des informations externes sur les menaces, telles que les méthodes d'attaque et les vulnérabilités. La chasse aux menaces utilise ces informations pour rechercher activement les menaces dans l'environnement d'une organisation. La chasse aux menaces est pratique et proactive, tandis que le renseignement sur les menaces est principalement axé sur les données et stratégique.

Qu'est-ce que le RetroHunting et pourquoi est-il important ?

La chasse rétro est la pratique qui consiste à réanalyser des données précédemment collectées en utilisant des renseignements actualisés sur les menaces. Elle permet de détecter des menaces qui n'ont pas été détectées lors de l'analyse en temps réel. Cette méthode est particulièrement utile lorsqu'il s'agit de systèmes qui rejettent les données après le traitement en temps réel, comme certains IDS ou outils d'analyse en continu.

Que sont les TTP dans le domaine de la cybersécurité ?

Les TTP sont des tactiques, des techniques et des procédures :

Tactique: Les objectifs de l'attaquant (par exemple, le vol de données).

Techniques: Les méthodes utilisées pour atteindre ces objectifs (par exemple, l'hameçonnage).

Procédures: Les étapes ou outils spécifiques utilisés par l'attaquant.

L'analyse des TTP permet aux équipes de sécurité de détecter des schémas et d'anticiper les actions futures, ce qui rend la détection des menaces plus stratégique et plus efficace.

Que signifie la réduction du temps de séjour dans le domaine de la cybersécurité ?

Le temps d'attente est la durée pendant laquelle un acteur de la menace reste indétecté dans un système. La réduction de cette durée permet de minimiser les dommages potentiels en identifiant les menaces plus tôt dans le cycle de vie de l'attaque. La chasse aux menaces joue un rôle essentiel dans la réduction de la durée d'inactivité grâce à une détection et une réponse précoces.

Quels sont les exemples de chasse aux menaces dans la pratique ?

- Détecter les mouvements latéraux: Identifier les tentatives d'accès non autorisé sur les points d'extrémité.

Identification des logiciels malveillants furtifs: enquête sur le trafic réseau anormal vers des domaines inconnus.

Chasse aux menaces d'initiés: Repérer les comportements inhabituels des comptes d'utilisateurs privilégiés.

Détection de la persistance des sauvegardes: Audit des techniques de persistance et découverte des logiciels malveillants cachés.

Comment la chasse aux menaces renforce-t-elle la cybersécurité ?

La chasse aux menaces renforce la cybersécurité en permettant aux entreprises de détecter les menaces qui échappent aux défenses automatiques. Elle améliore la réponse aux incidents, réduit le temps d'attente et favorise une culture de sécurité proactive.