Détection rapide des vulnérabilités zero-day

Détectez 99,9 % des attaques basées sur des fichiers zero-day grâce à l'analyse dynamique et Threat Intelligence intégrées Threat Intelligence.

- Efficacité de 99,9 % dès le premier jour

- 20 fois plus rapide que les outils traditionnels

- Plus de 25 000 analyses par jour

OPSWAT bénéficie de la confiance de

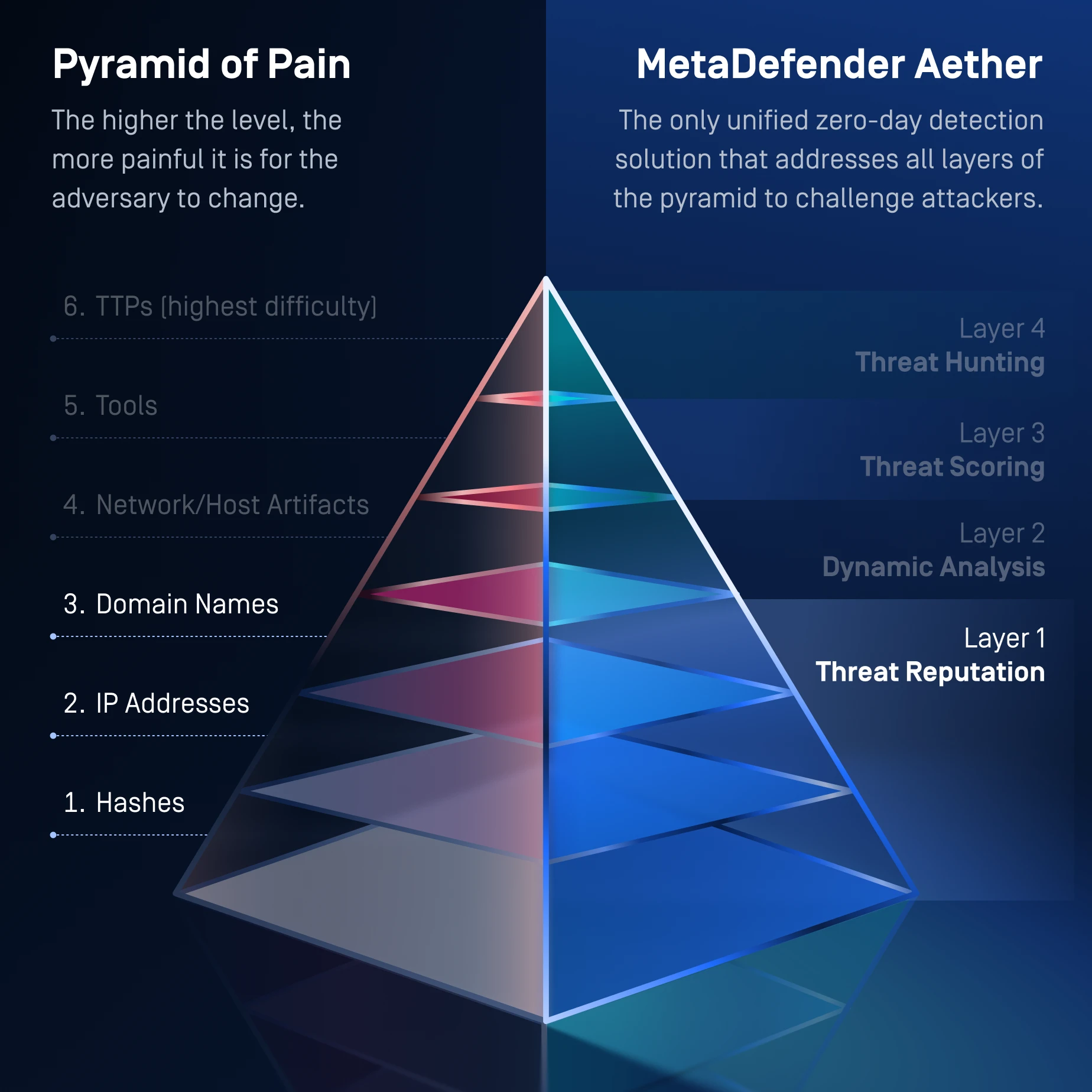

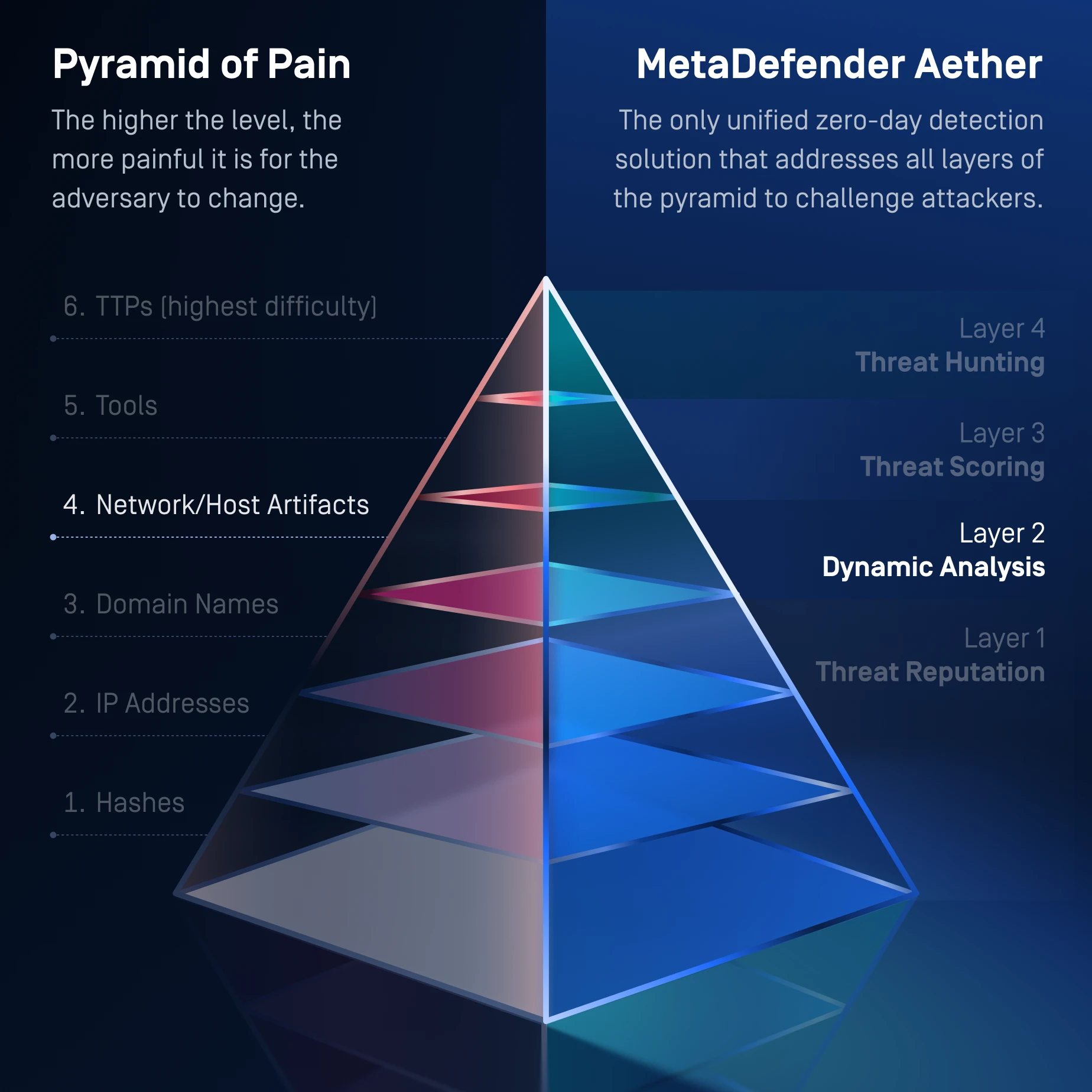

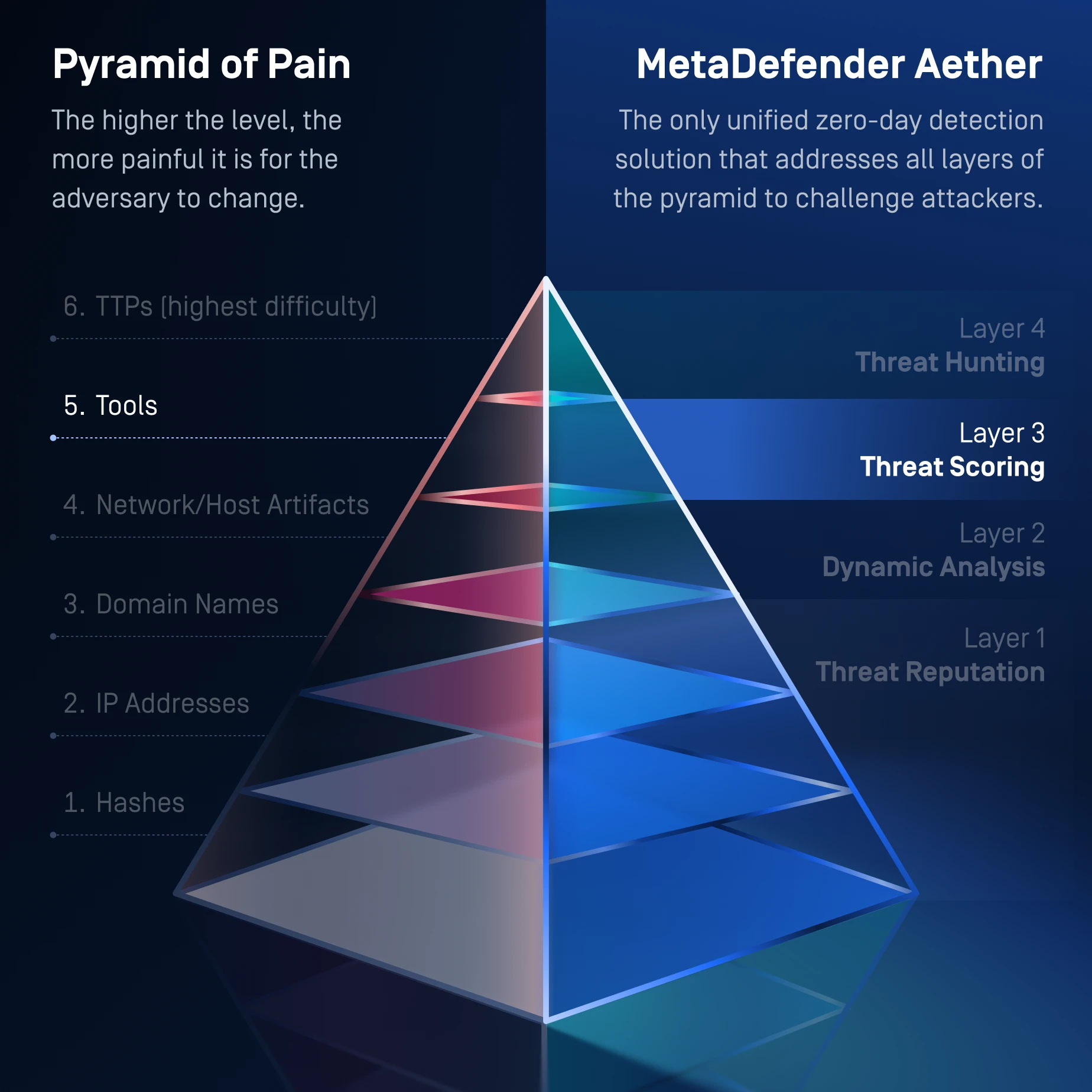

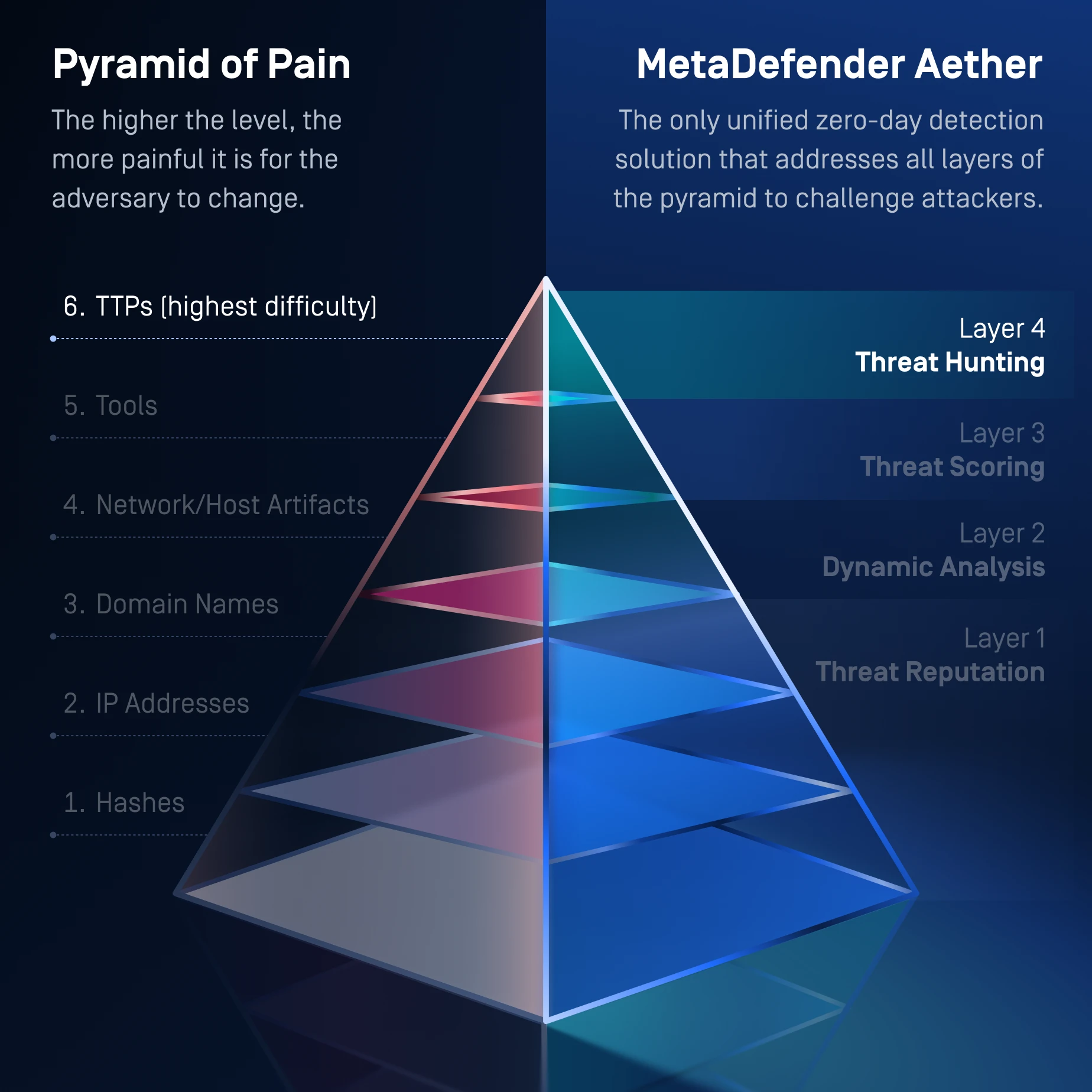

Détection unifiée des vulnérabilités zero-day

Couche 1 : Réputation des menaces

Exposez rapidement les menaces connues d'

Mettez fin à l'afflux de menaces connues.

Vérifie les URL, les adresses IP et les domaines en temps réel ou hors ligne afin de détecter les logiciels malveillants, le phishing et les botnets.

Bloque les infrastructures réutilisées et les logiciels malveillants courants, et oblige les pirates à alterner les indicateurs de base.

Couche 2 : Analyse dynamique

Découvrez les menaces inconnues d'

Détecte les logiciels malveillants furtifs qui se cachent dans les sandbox traditionnelles.

Un bac à sable basé sur l'émulation analyse les fichiers afin de détecter les menaces cachées telles que les ransomwares.

Expose les artefacts, les chaînes de chargement, la logique des scripts et les tactiques d'évasion.

Couche 3 : Évaluation des menaces

Hiérarchiser les menaces

Réduire la fatigue liée aux alertes.

Les niveaux de risque sont classés afin de mettre rapidement en évidence les menaces prioritaires en temps réel.

Couche 4 : Recherche des menaces

Identifier les campagnes d'

s malveillantes

Recherche de similitudes par apprentissage automatique

La corrélation des modèles de menaces permet de mettre en correspondance les menaces inconnues avec les logiciels malveillants, les tactiques, les infrastructures et autres éléments connus.

Détecte les familles de logiciels malveillants et les campagnes, obligeant les pirates à revoir leurs tactiques et leur infrastructure.

Aperçu du produit

Découvrez comment MetaDefender utilise un bac à sable adaptatif basé sur l'IA pour détecter et bloquer les attaques zero-day

que les outils de sécurité traditionnels ne parviennent pas à détecter.

Une solution pour toute la pyramide de la douleur

MetaDefender traite l'ensemble de la pyramide de la douleur, depuis les indicateurs de base au niveau 1 jusqu'à la perturbation avancée des TTP au niveau 6, obligeant les attaquants à réécrire continuellement leur infrastructure, leurs outils et leurs comportements afin d'échapper à la détection.

- Niveaux Pyramide 1, 2, 3

Hachages, adresses IP, domaines (3 niveaux inférieurs de la pyramide)

- Recherches de hachage → détection des binaires malveillants réutilisés

- Réputation URL/domaine/IP → bloque les infrastructures connues

- Marques, classification des URL ML → bloquer les infrastructures de phishing

- Réputation hors ligne et en ligne → élimine les menaces liées aux produits de base

- Comment il exerce une pression sur les attaquants

- Oblige les attaquants à faire tourner leur infrastructure

- Rend les indicateurs de logiciels malveillants réutilisés inutiles

- Interrompt les flux de travail automatisés de phishing et de distribution de botnets

- Oblige les attaquants à faire tourner leur infrastructure

- Pyramide niveau 4

Artefacts + Outils

- L'émulation au niveau du processeur révèle des artefacts d'exécution :

- Journaux de comportement

- Modifications du registre

- Dépôts de fichiers

- Injections de processus

- Rappels C2

- Comportement du chargeur

- Exposition de la charge utile en mémoire seule

- Déballe les emballeurs, les préparateurs et les distributeurs

- L'émulation au niveau du processeur révèle des artefacts d'exécution :

- Comment il exerce une pression sur les attaquants

- Oblige les attaquants à repenser leurs charges utiles

- Expose les chaînes de chargement et les artefacts de deuxième niveau

- Contourne l'évasion → l'attaquant doit réécrire la logique anti-sandbox

- Révèle les artefacts que les sandbox traditionnelles ne détectent pas

- Pyramide niveau 5

Outils + TTP

- Utilisations contexte + comportement détecter :

- Flux d'exécution malveillant

- Modèles de chargeurs

- Signatures d'obfuscation de script

- Comportements des familles de logiciels malveillants

- Techniques de persistance

- Plus de 900 indicateurs comportementaux

- Alignement des tactiques MITRE ATT&CK

- Utilisations contexte + comportement détecter :

- Comment il exerce une pression sur les attaquants

- Les pirates doivent désormais modifier le comportement de leurs outils.

- Ce n'est pas seulement la charge utile qui doit changer, mais aussi le modèle de comportement.

- Plus coûteux pour les attaquants de pivoter

- Couches pyramidales : TTP

Niveau supérieur – Le plus douloureux pour les adversaires – Niveau 6 sur la pyramide

- Basé sur le ML recherche par similarité corrélats :

- Familles de logiciels malveillants

- Variantes recompilées

- Pôles d'infrastructure

- Mutations polymorphes

- Sections de code partagées

- Comble les écarts entre différents artefacts provenant d'opérations partagées

- Comportement + similitude de code → détecte les variantes inconnues

- Regroupement au niveau de la campagne

- Basé sur le ML recherche par similarité corrélats :

- Comment cela applique une pression maximale

- Les pirates informatiques doivent changer complètement leurs tactiques, leurs outils, leur infrastructure ET leur comportement.

- Détecte les campagnes même lorsque les charges utiles changent

- Problème majeur : les pirates doivent réécrire l'ensemble de leur boîte à outils.

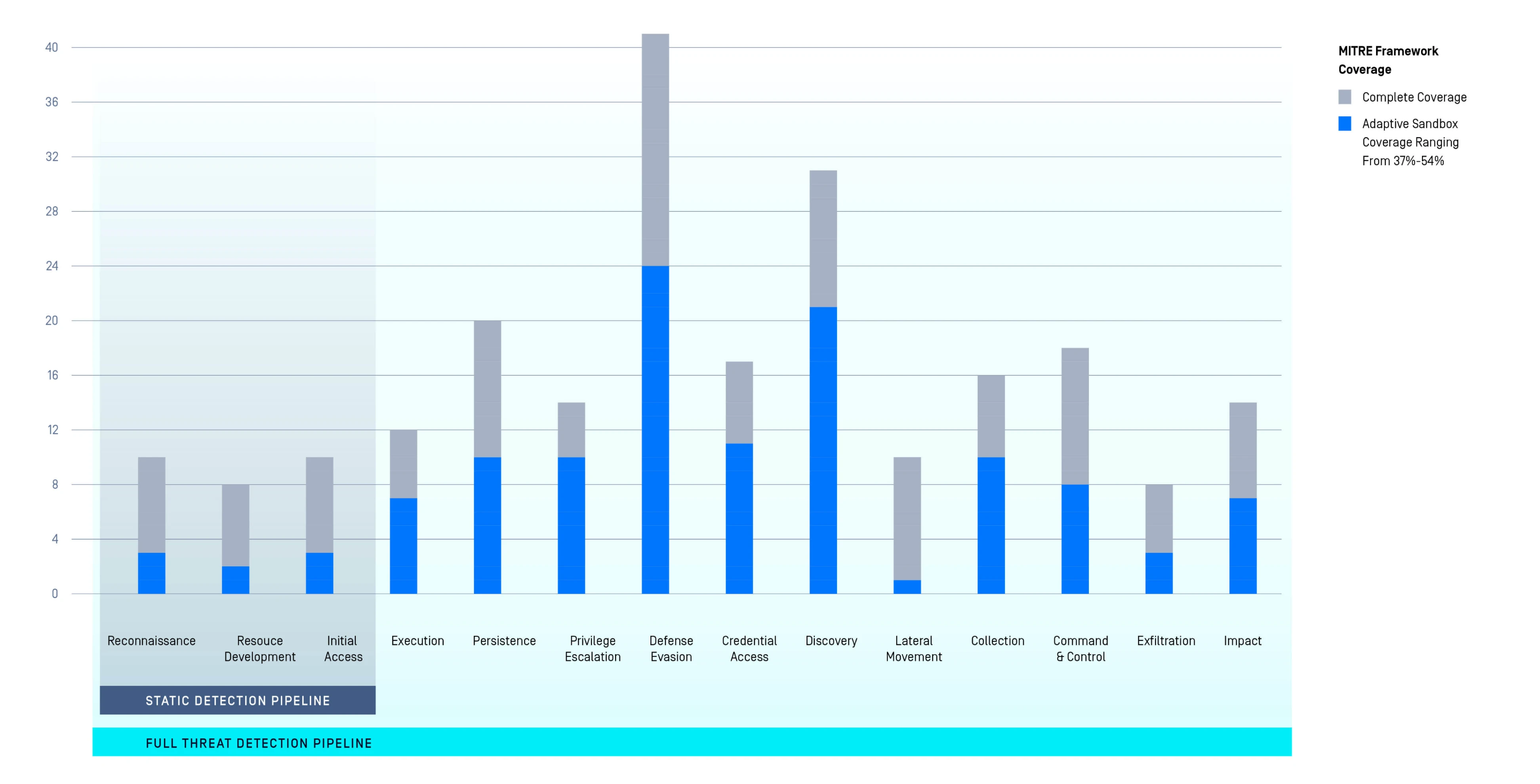

Impact MetaDefender sur l'

ation du cadre MITRE ATT&CK

- Visibilité stratifiée sur l'ensemble de la chaîne d'attaque.

- Détection pré-exécution (statique) et à l'exécution (analyse dynamique) mappée aux tactiques MITRE.

- +60 % de couverture de détection supplémentaire.

« La vitesse la plus rapide que nous ayons jamais testée sur

. »

Sécurité Venak

330+

Marques détectables

pour la détection du phishing basée sur le ML

50+

Types de fichiers

Extraire des artefacts, des images d'

, etc.

100x

Volume plus élevé

Intégrez facilement

Nous empêchons les pirates d'utiliser

vos propres fichiers contre vous.

20x

Plus rapide que les solutions traditionnelles

Fonctionnalités de MetaDefender

Le tableau ci-dessous présente les principales fonctionnalités du moteur MetaDefender .

Pour découvrir comment ces fonctionnalités fonctionnent ensemble dans des déploiements réels, contactez-nous afin d'organiser une présentation technique.

Intégrations MetaDefender

| Mise en œuvre | Appareils électroménagers | |

|---|---|---|

| Intégration | API Intégration de l'interface web |

|

| Intégrations d'emails et support de format |

| |

| Intégrations SOAR (Security Orchestration, Automation, and Response) |

| |

| Intégrations SIEM | Common Event Format (CEF) Syslog Feedback | |

| Déploiement | OPSWAT Plate-forme de détection et de prévention des menaces |

|

| Format du rapport/exportation des données | Formats des rapports |

|

| Outils de script et d'automatisation | Python |

|

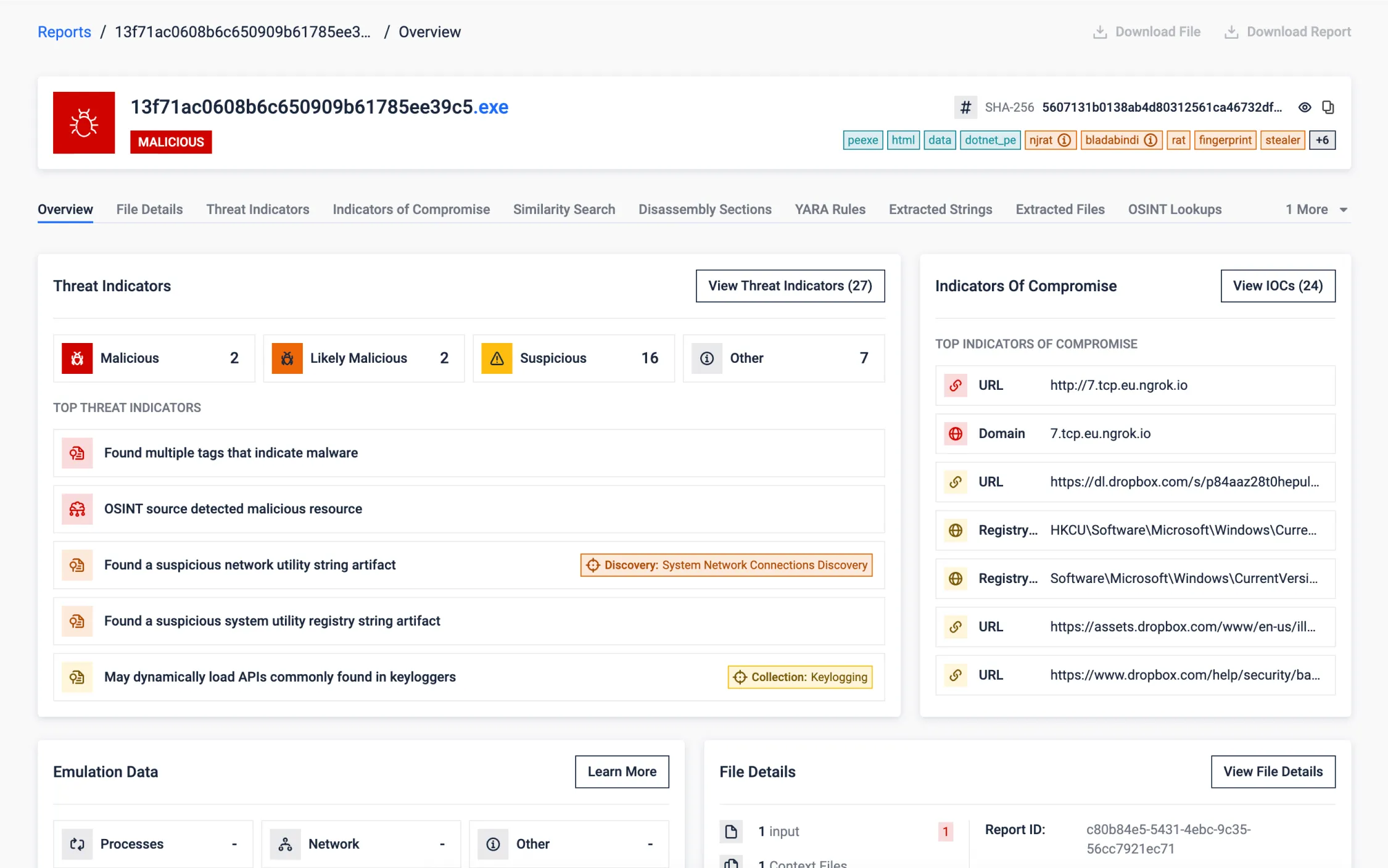

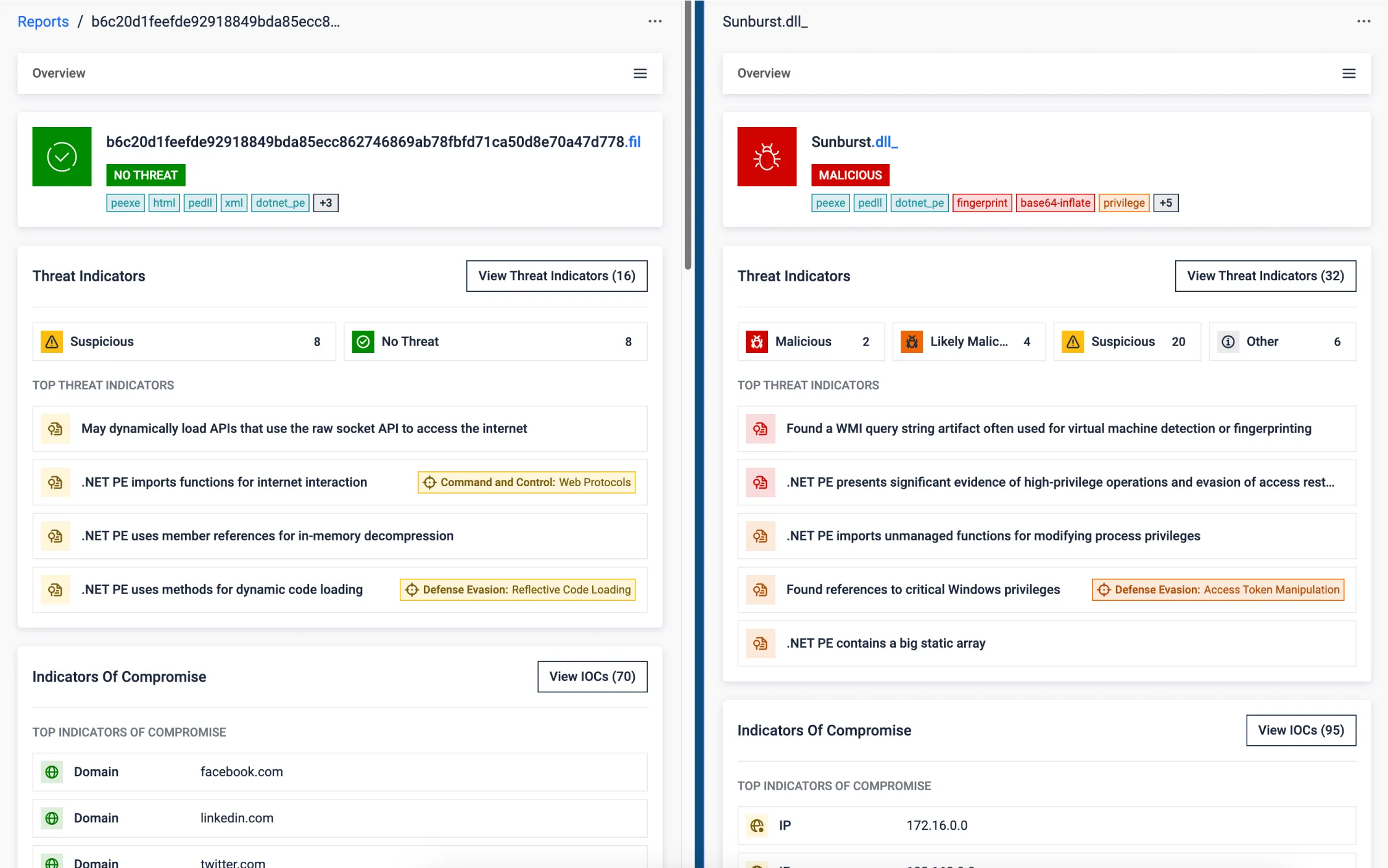

Rapports MetaDefender

Vue d'ensemble des capacités de notre logiciel de cybersécurité, notamment l'analyse d'échantillons, le décodage de familles de logiciels malveillants, le désassemblage, la recherche de similitudes, etc.

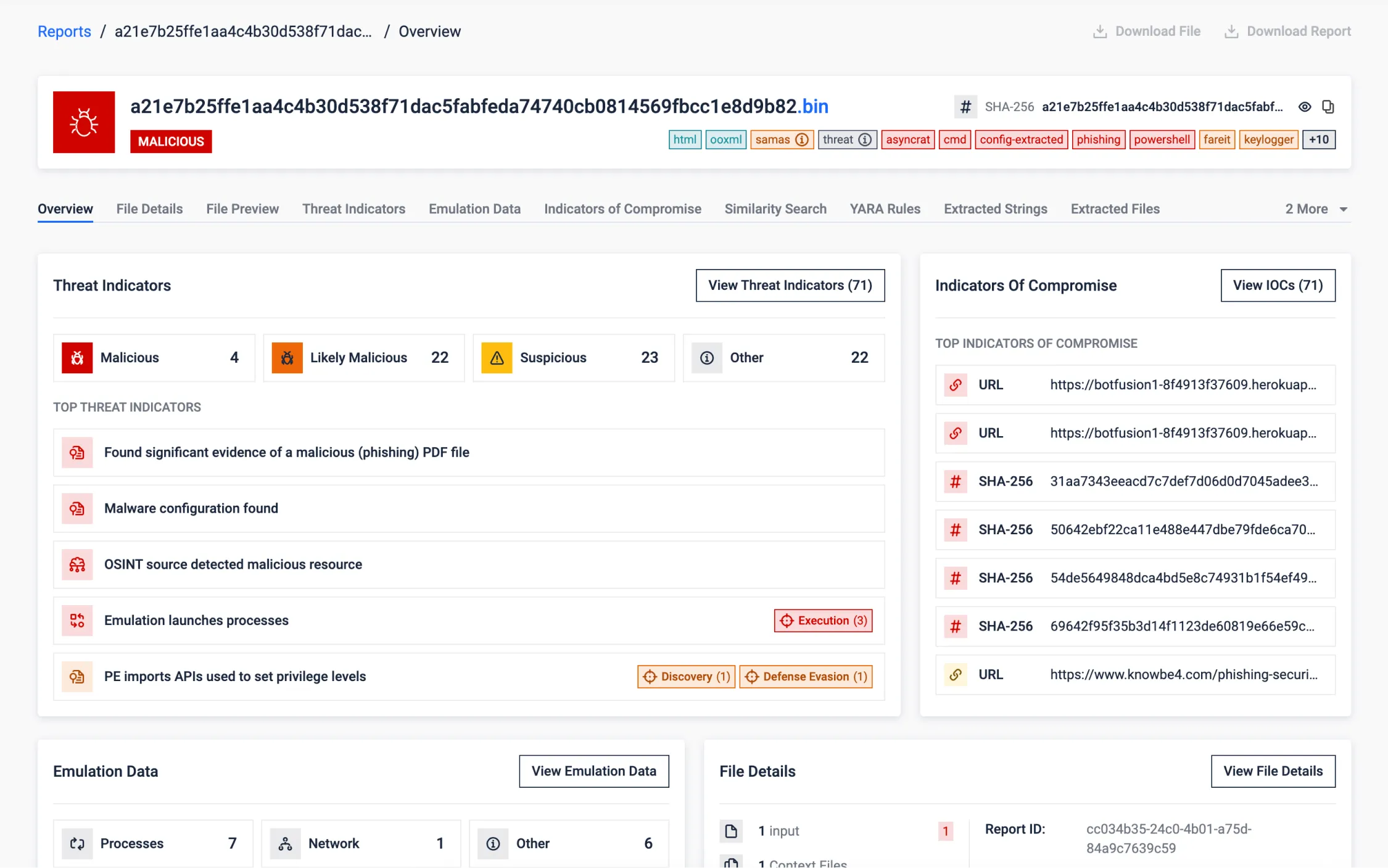

Échantillon synthétique (fabriqué)

Cet échantillon est un exemple spécialement conçu pour mettre en évidence les diverses capacités de MetaDefender Sandbox (précédemment connu sous le nom de OPSWAT Filescan Sandbox ).

Conçu pour mettre en évidence les cybermenaces réelles, en intégrant plusieurs fichiers et types de fichiers les uns dans les autres. Cela démontre efficacement les prouesses de notre solution en matière d'analyse adaptative des menaces, d'analyse comportementale et de mesures de sécurité avancées.

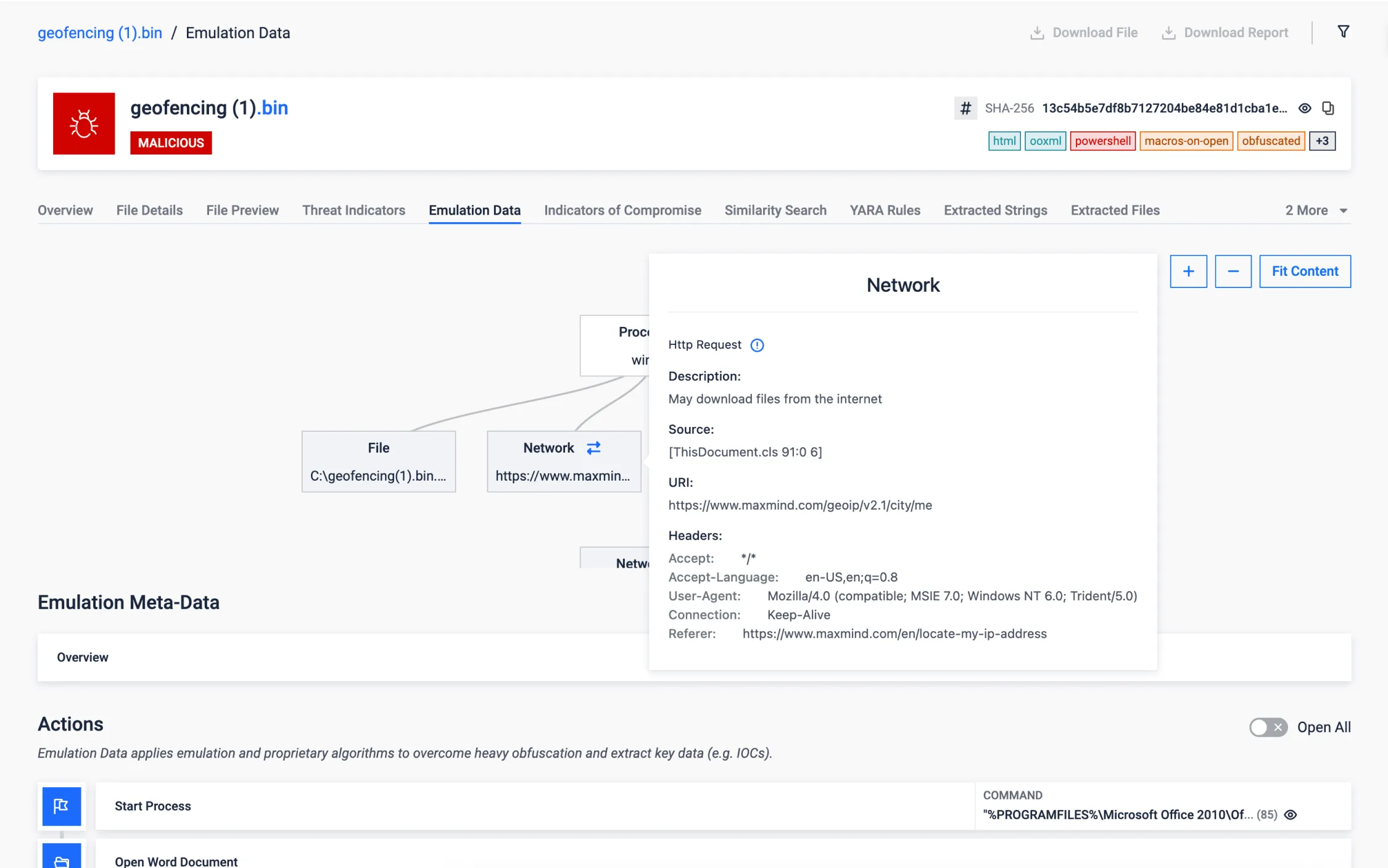

Géofencing

Les documents malveillants utilisant la géolocalisation sont devenus une menace importante pour la cybersécurité. Ces fichiers malveillants utilisent souvent des déclencheurs basés sur la localisation, ce qui rend la détection et l'atténuation difficiles. Cependant, l'analyse Adaptive des menaces se distingue des approches traditionnelles en offrant la possibilité d'émuler et de falsifier avec précision les valeurs de géolocalisation attendues, en neutralisant efficacement les tactiques employées par les logiciels malveillants, améliorant ainsi notre capacité à nous protéger contre de telles menaces.

Dans l'exemple ci-dessous, nous pouvons observer un logiciel malveillant de geofencing qui tente de s'exécuter exclusivement dans un pays spécifique. Cependant, notre solution innovante contourne avec succès cette restriction, comme indiqué précédemment, en émulant les valeurs de géolocalisation souhaitées, ce qui démontre notre capacité supérieure à contrer de telles menaces basées sur le geofencing.

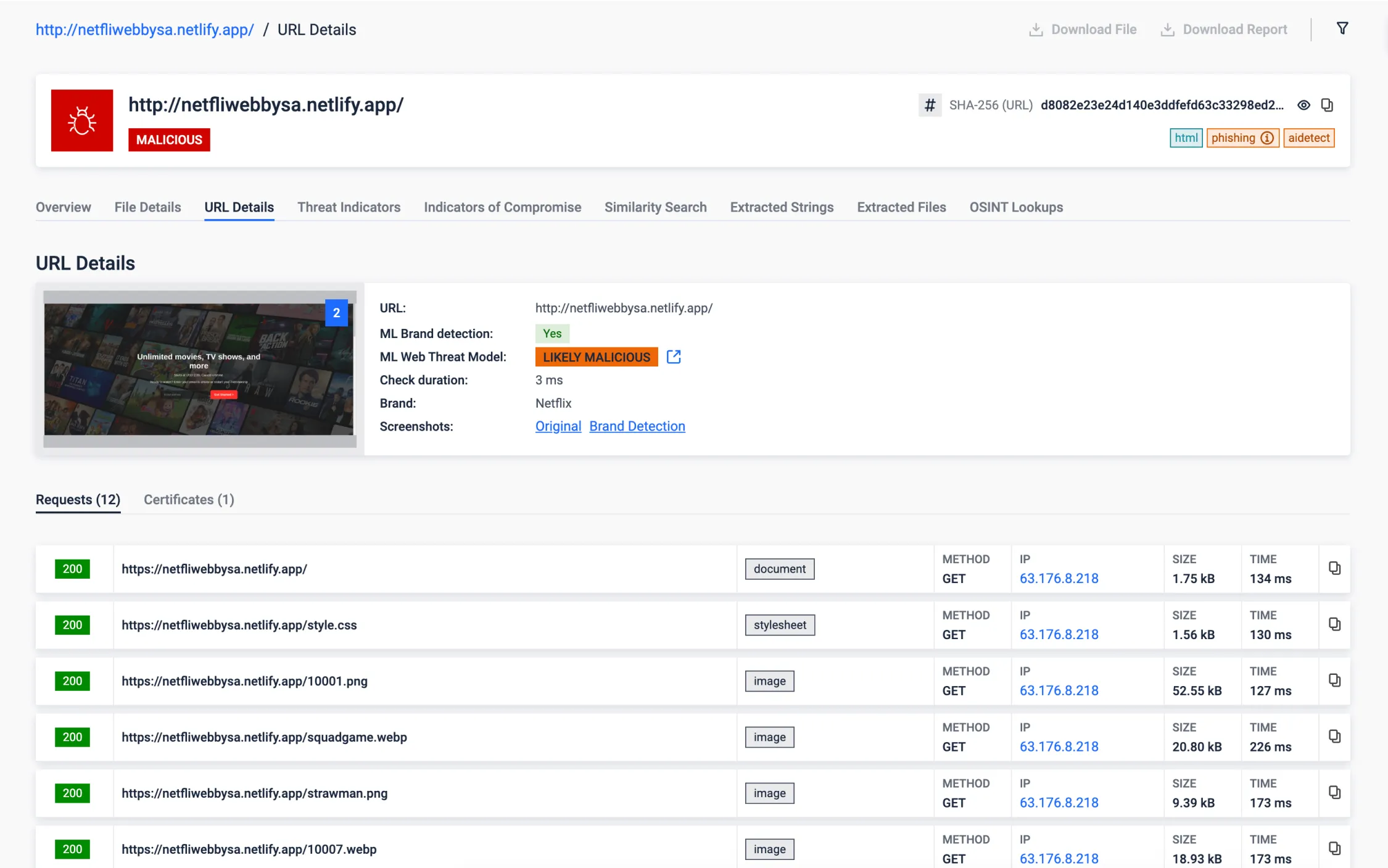

Détection de l'hameçonnage

- Détection des marques : En rendant les sites web suspects et en les soumettant à notre moteur d'apprentissage automatique avancé, nous sommes capables d'identifier près de 300 marques. Dans l'exemple ci-dessous, vous pouvez voir un site web se faisant passer pour une société de streaming connue sous le nom de Netflix. Notre solution excelle dans la comparaison du contenu du site avec l'URL authentique, ce qui permet d'identifier rapidement ces tentatives frauduleuses et de protéger vos actifs numériques et vos informations personnelles. En savoir plus.

- Analyse pilotée par l'IA : Nous disposons d'une solution pilotée par l'IA qui analyse le trafic réseau, le contenu structurel et textuel de la page rendue. Le verdict du résultat du modèle commun peut être consulté après "ML Web Threat Model".

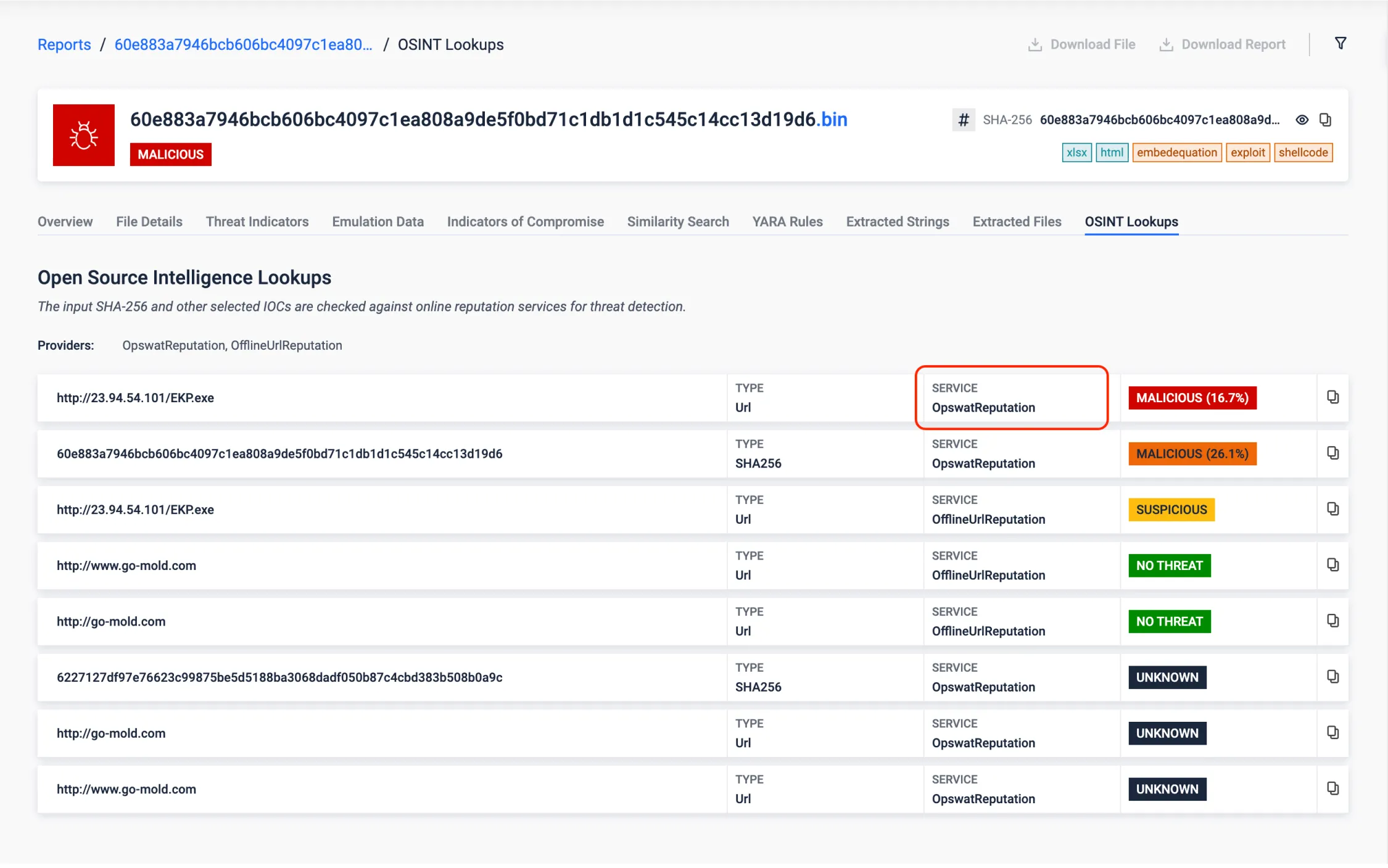

Réputation des URL hors ligne

Le modèle d'apprentissage automatique du détecteur d'URL hors ligne fournit une nouvelle couche de défense en détectant efficacement les URL suspectes, offrant ainsi un moyen solide d'identifier et d'atténuer les menaces posées par les liens malveillants. Il s'appuie sur un ensemble de données contenant des centaines de milliers d'URL, méticuleusement étiquetés comme non menaçants ou malveillants par des fournisseurs réputés, afin d'évaluer la faisabilité de la détection précise d'URL suspects par des techniques d'apprentissage automatique.

Il est important de noter que cette fonction est particulièrement utile dans les environnements à accès aérien où les recherches de réputation en ligne ne sont pas disponibles.

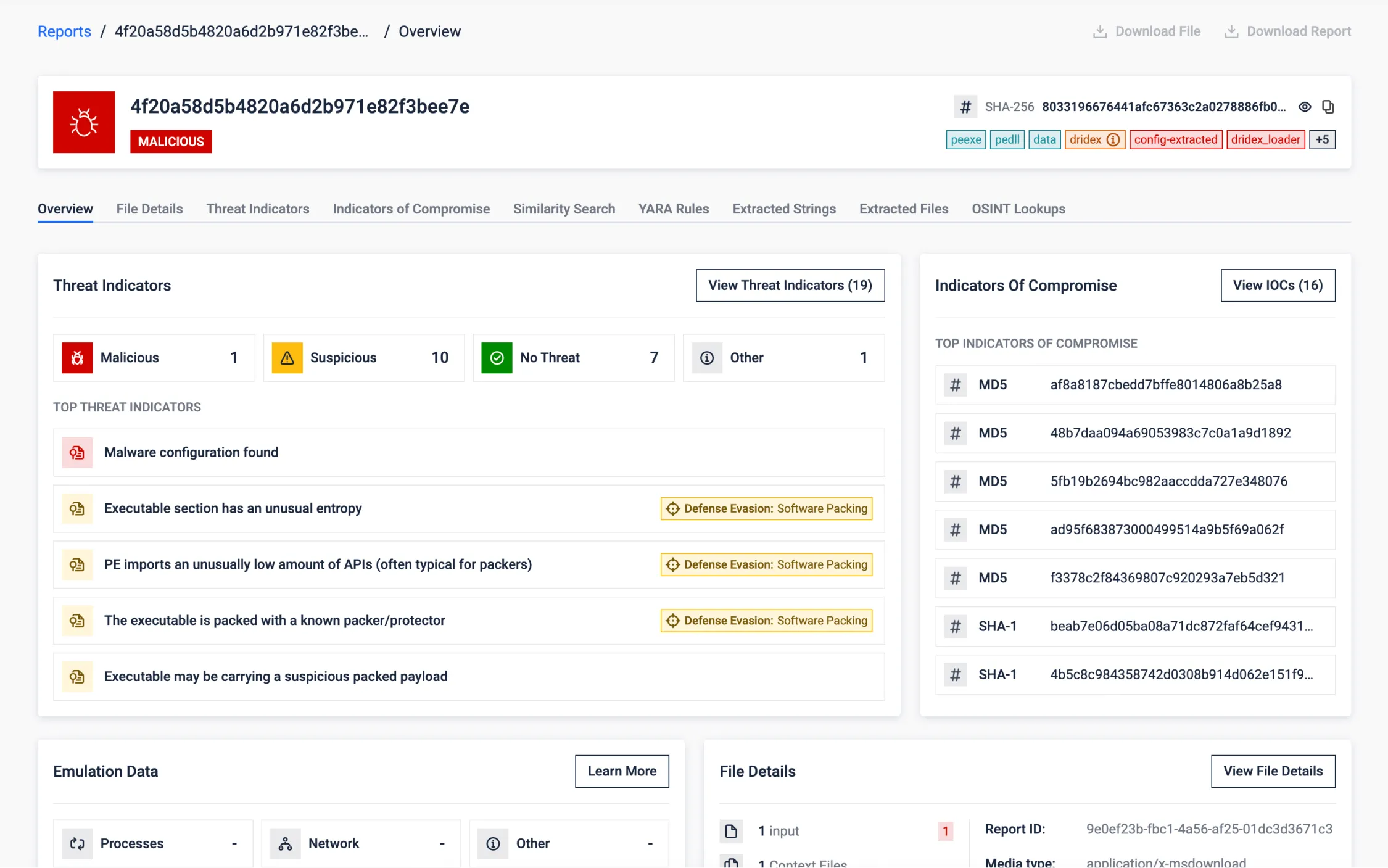

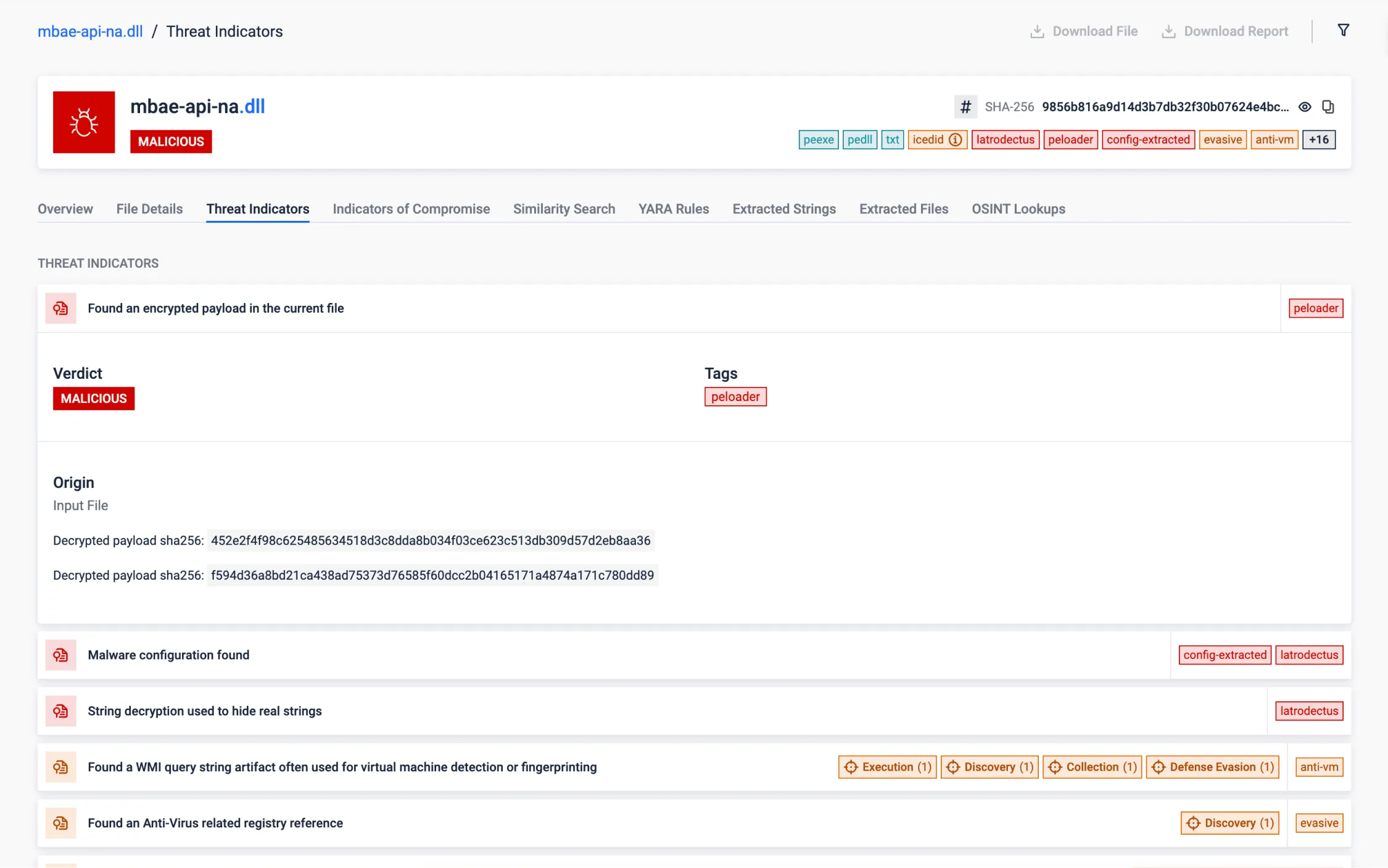

Extraction de la configuration d'un logiciel malveillant à partir d'un échantillon emballé

L'échantillon ci-dessous révèle un logiciel malveillant emballé à l'aide de la technique d'emballage UPX. Malgré sa tentative d'échapper à la détection et aux défenses, notre analyse a réussi à décompresser la charge utile, révélant sa véritable identité en tant que cheval de Troie Dridex. Nous avons pu découvrir la configuration du logiciel malveillant, mettant en lumière l'intention malveillante derrière cette menace, en extrayant de précieux IOC.

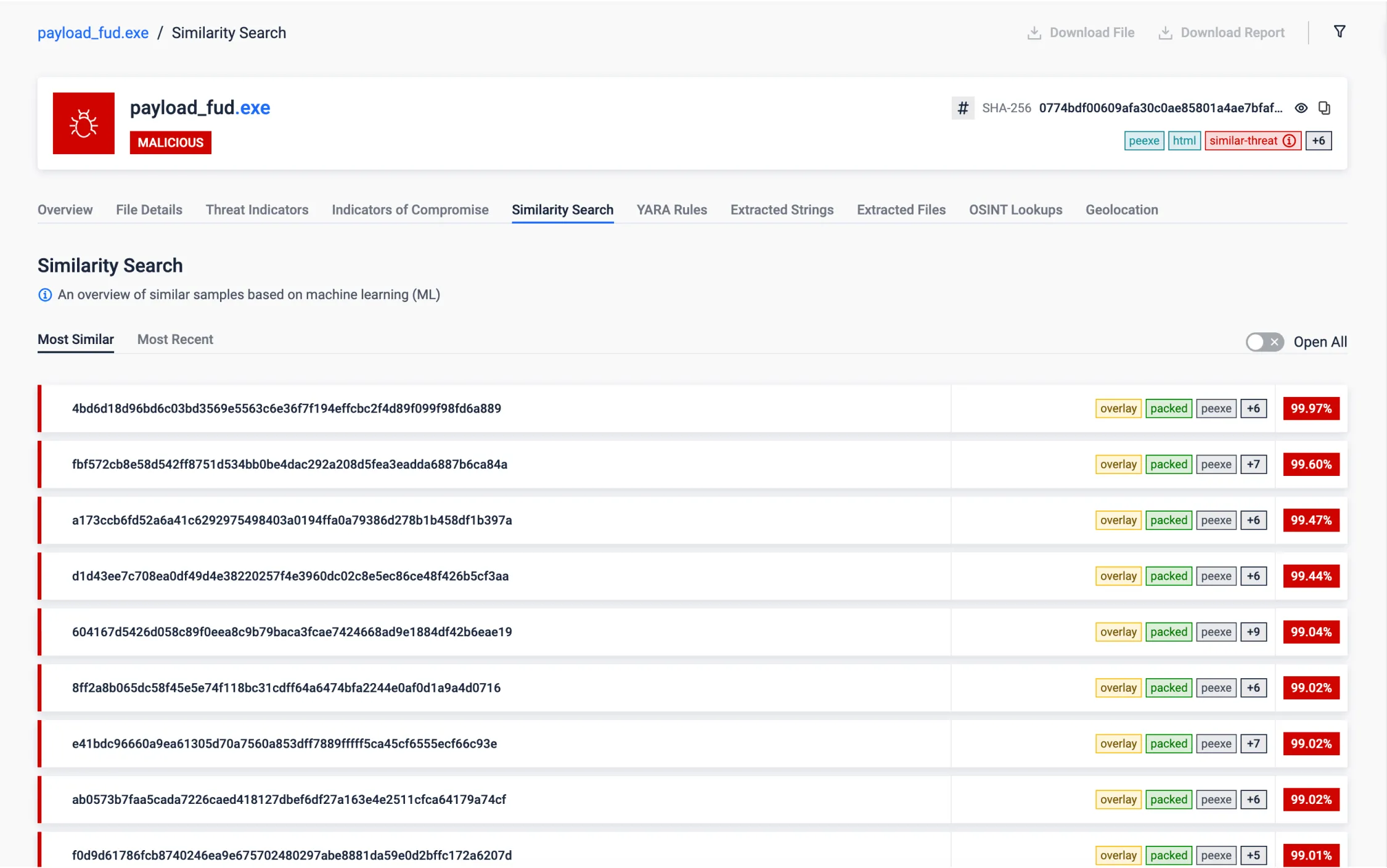

Recherche de similitude

En utilisant la fonctionnalité de recherche par similarité, le bac à sable a détecté un fichier ressemblant remarquablement à un logiciel malveillant connu. Ce fichier avait été précédemment marqué comme non malveillant, ce qui révèle la possibilité de faux négatifs dans nos évaluations de sécurité. Cette découverte nous permet de cibler et de rectifier spécifiquement ces menaces négligées.

Il est important de souligner que la recherche de similitudes est très utile pour la recherche et la chasse aux menaces, car elle peut aider à découvrir des échantillons de la même famille de logiciels malveillants ou de la même campagne, en fournissant des COI supplémentaires ou des informations pertinentes sur des activités de menace spécifiques.

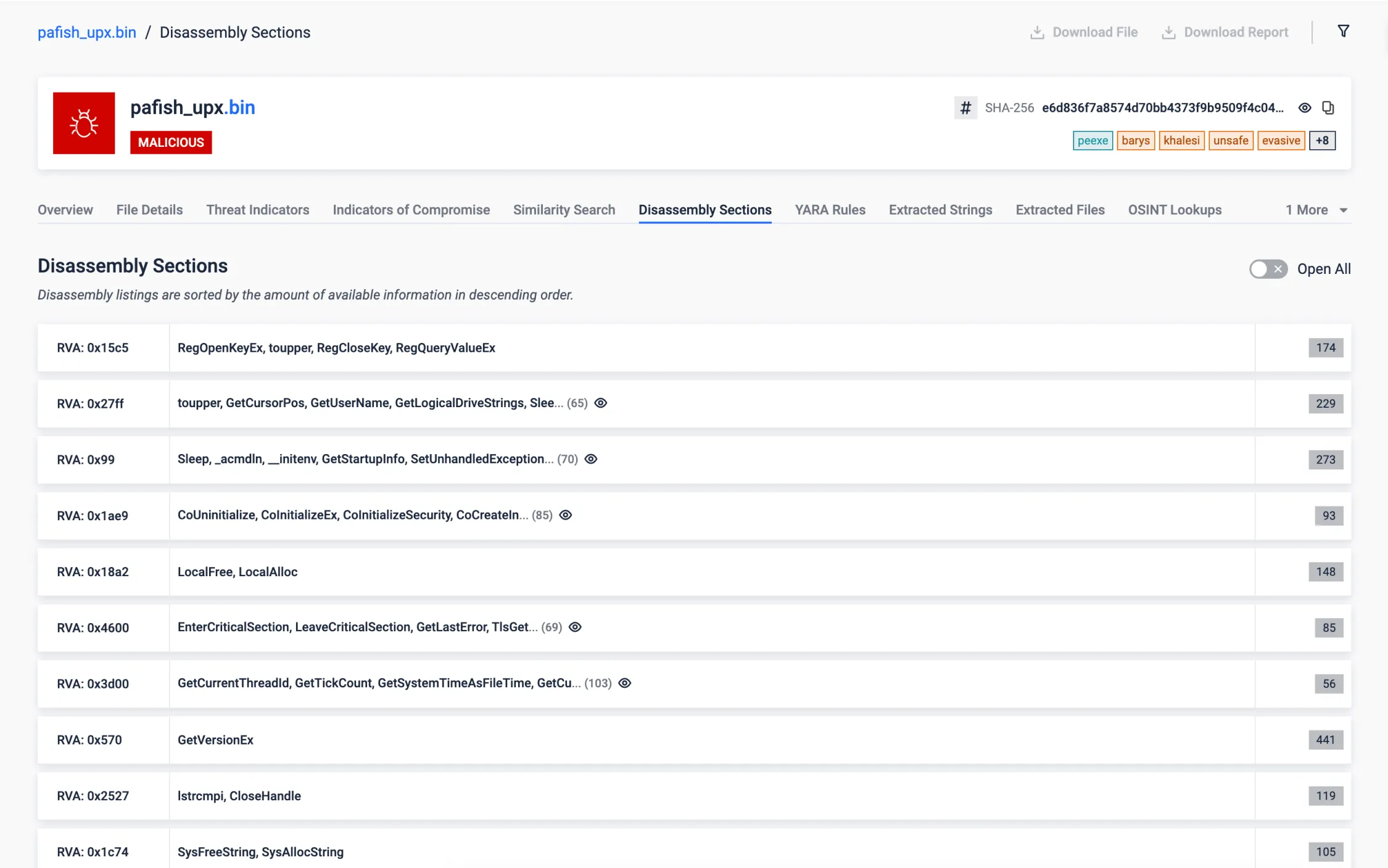

Exécutable natif

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

Exécutable .NET

L'échantillon examiné a été construit à l'aide du cadre .NET. Bien que nous nous abstenions d'afficher le CIL proprement dit, notre processus de décompilation extrait et présente des informations dignes d'intérêt, notamment des chaînes de caractères, des artefacts de registre et des appels à API .

En outre, nous analysons les métadonnées .NET pour identifier les fonctions et les ressources spécifiques à .NET. Ce processus permet d'extraire des informations détaillées sur l'assemblage, telles que les méthodes, les classes et les ressources intégrées, ce qui est essentiel pour analyser le comportement et la structure des applications .NET.

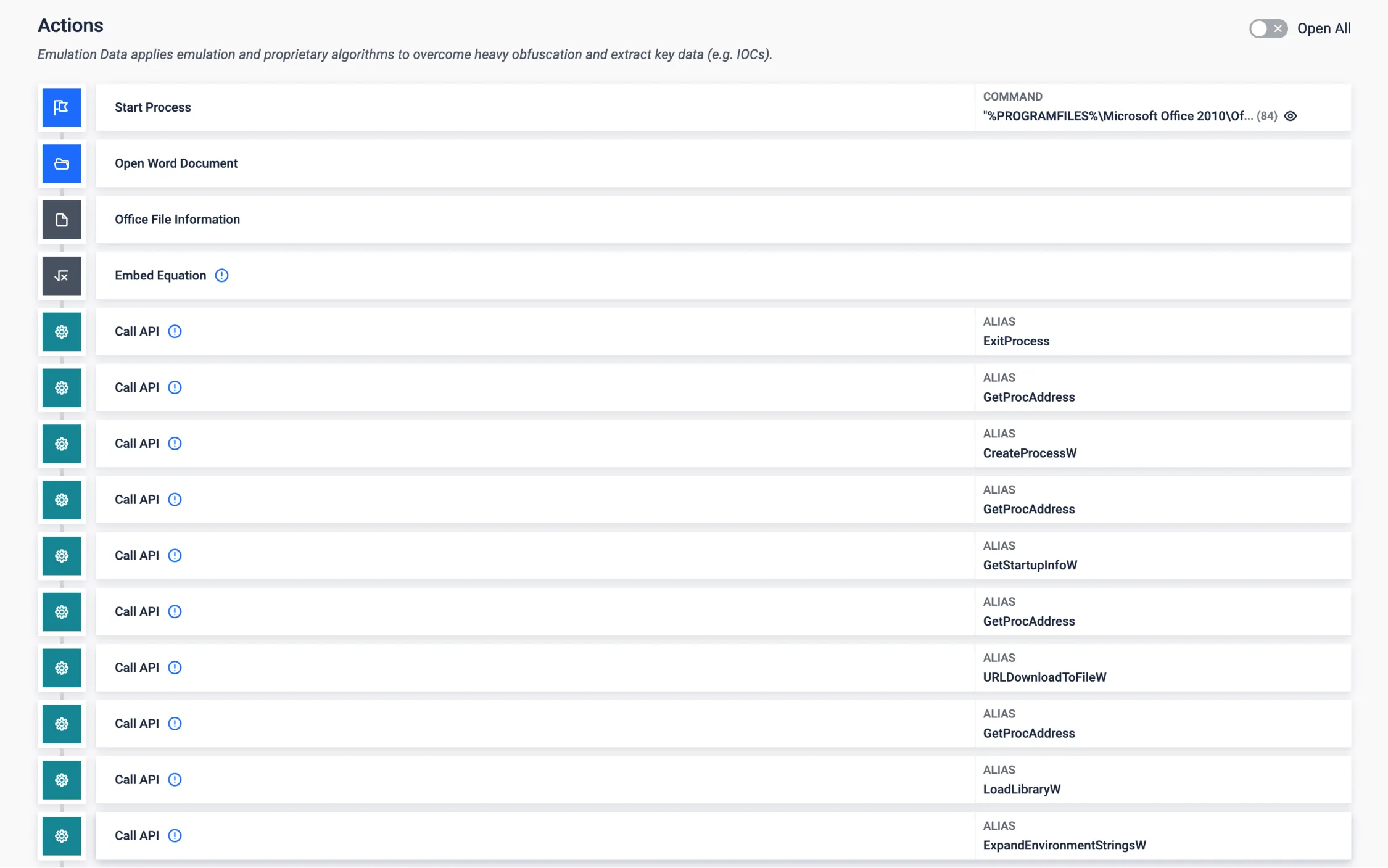

Émulation de codes-barres

De nombreux exploits d'application apportent leur charge utile finale dans un format binaire brut (shellcode), ce qui peut constituer un obstacle lors de l'analyse de la charge utile. Grâce à notre émulation du shellcode, nous sommes en mesure de découvrir et d'analyser le comportement de la charge utile finale, dans cet exemple pour une vulnérabilité d'Office largement exploitée dans l'éditeur d'équations. Cela ouvre la voie à la collecte des IOCs pertinents.

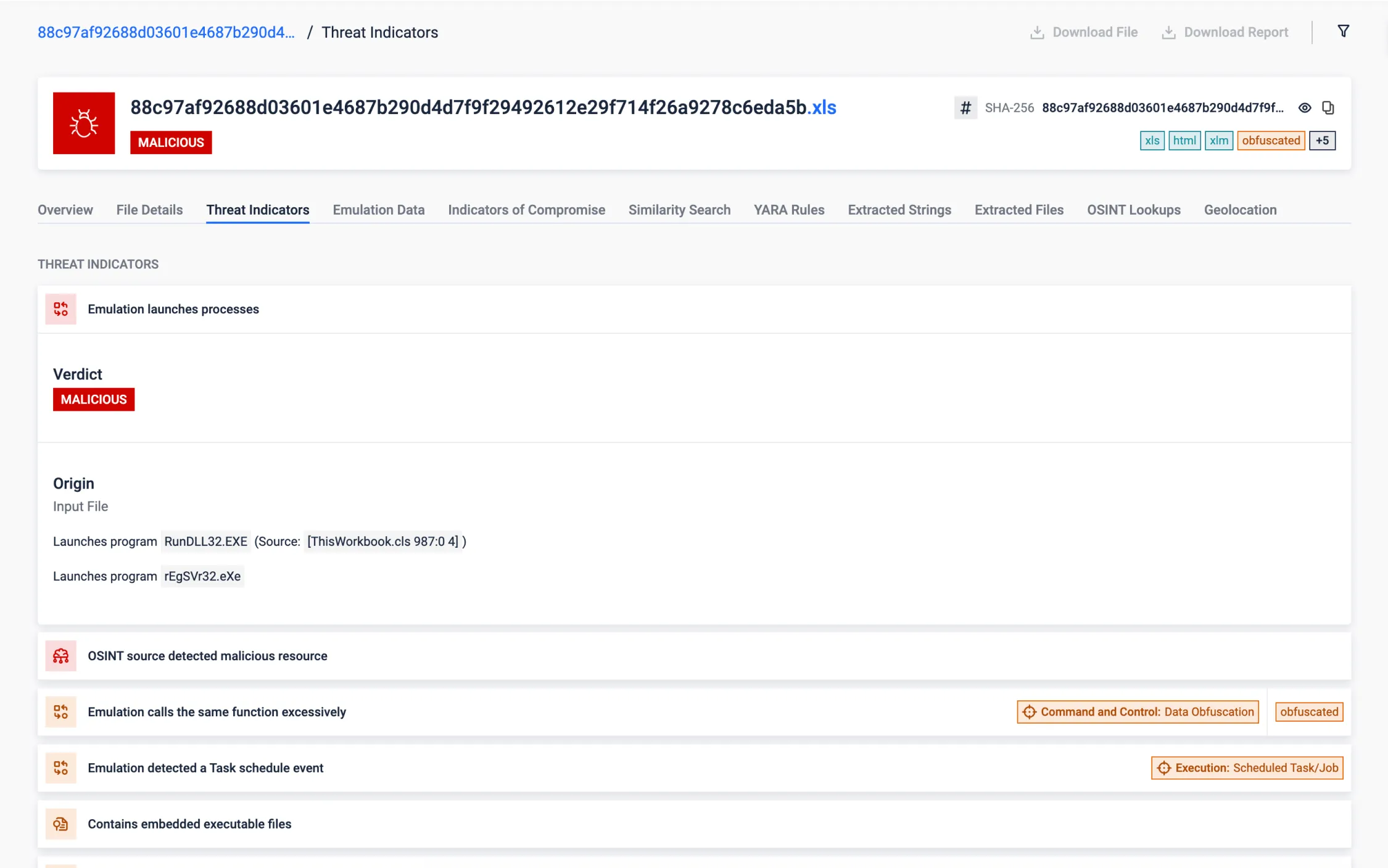

Macro VBA hautement obfusquée

Les macros VBA obscurcies représentent un défi important pour obtenir un temps de réponse raisonnable aux menaces actives. Ce code peu clair fait de l'analyse et de la compréhension des menaces une tâche très complexe qui demande beaucoup de temps et d'efforts. Notre technologie d'émulation VBA de pointe est capable de relever ces défis et de fournir une analyse complète des macros VBA obscurcies ainsi qu'un aperçu clair de leur fonctionnalité en quelques secondes.

L'échantillon analysé est un document Excel contenant un code VBA fortement obfusqué qui dépose et exécute un fichier DLL .NET, ainsi qu'un fichier LNK chargé de poursuivre la chaîne d'exécution du logiciel malveillant. Après l'émulation VBA, MetaDefender Sandbox identifie les processus lancés et la principale fonction de désobfuscation, extrait automatiquement les chaînes obfusquées et enregistre les fichiers déposés (précédemment codés en dur et cryptés dans le code VBA). Cela montre rapidement l'objectif principal du logiciel malveillant et nous donne la possibilité d'une analyse plus approfondie de cette menace.

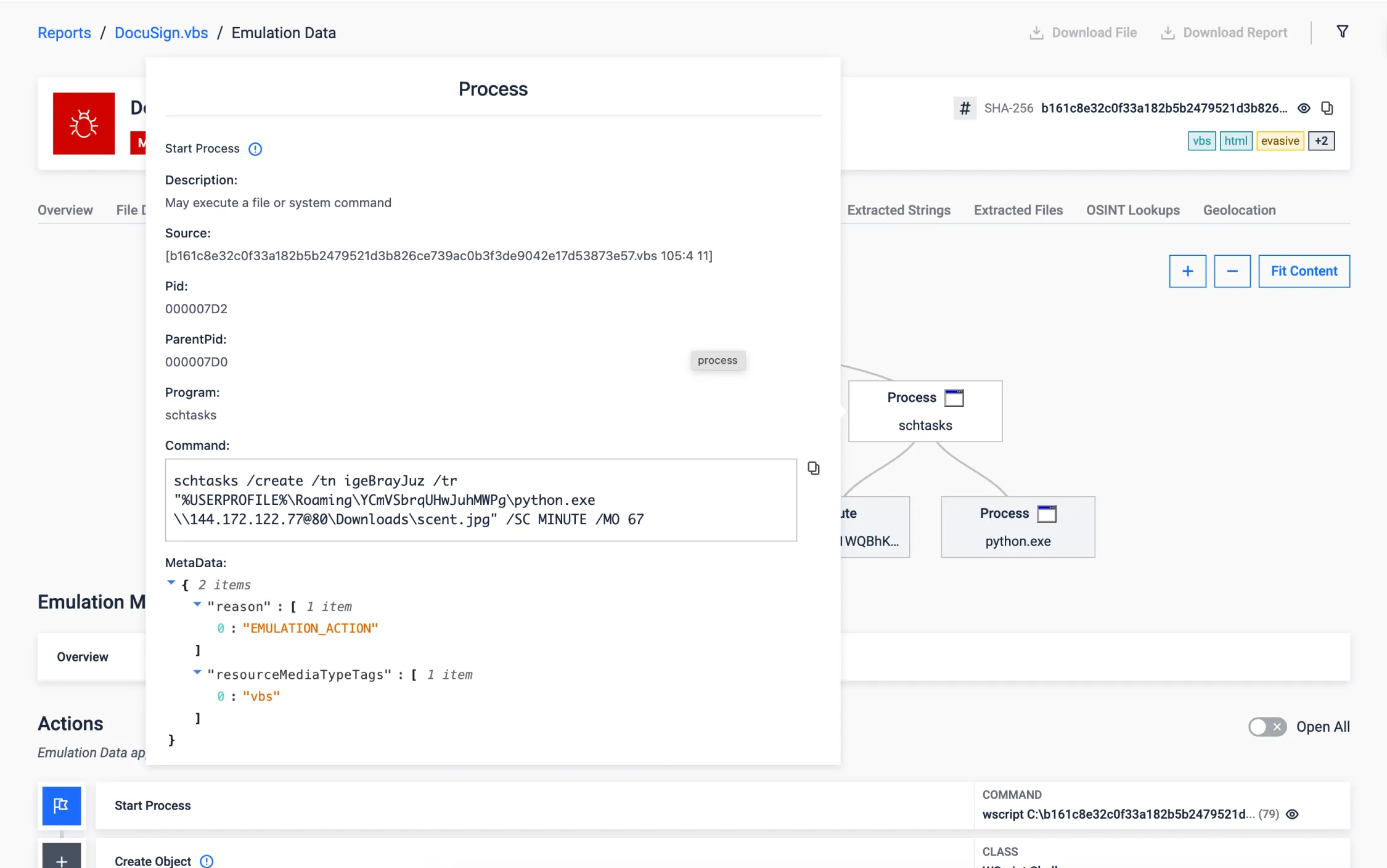

Sandbox Évasion via le planificateur de tâches

L'utilisation du planificateur de tâches de Windows pour exécuter ultérieurement des charges utiles malveillantes est une technique furtive d'évitement des environnements de bacs à sable observée dans les menaces récentes. Elle exploite le délai d'exécution pour contourner efficacement la courte fenêtre d'analyse typique des bacs à sable.

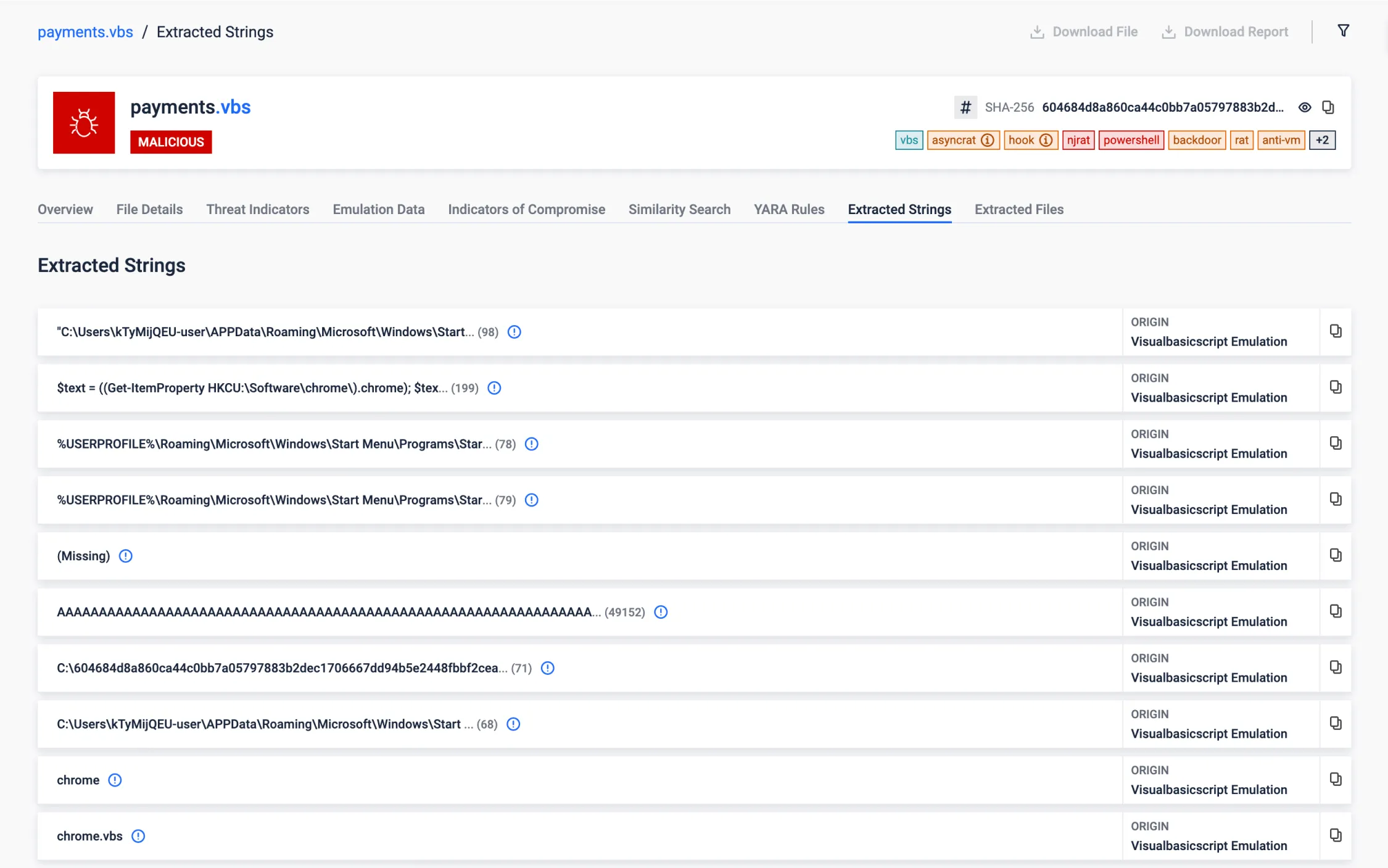

L'exemple suivant est un VBScript obscurci qui télécharge la charge utile malveillante et crée une tâche programmée pour l'exécuter 67 minutes plus tard. Les bacs à sable traditionnels ne maintiennent l'exécution que pendant quelques minutes et le comportement malveillant ne serait jamais exposé. En revanche, notre émulateur VBScript est capable de détecter et de surmonter cette technique d'évasion (T1497), en adaptant l'environnement d'exécution pour poursuivre l'analyse et obtenir le rapport complet en 12 secondes.

Réflexion .NET

NET La réflexion est une fonctionnalité puissante fournie par le cadre .NET qui permet aux programmes d'inspecter et de manipuler la structure et le comportement d'un fichier .NET au moment de l'exécution. Elle permet d'examiner les assemblages, les modules et les types, ainsi que de créer dynamiquement des instances de types, d'invoquer des méthodes et d'accéder aux champs et aux propriétés.

Les logiciels malveillants peuvent utiliser la réflexion pour charger et exécuter dynamiquement du code à partir d'assemblages qui ne sont pas référencés au moment de la compilation, ce qui permet d'aller chercher des charges utiles supplémentaires sur des serveurs distants (ou cachées dans le fichier actuel) et de les exécuter sans les écrire sur le disque, réduisant ainsi le risque de détection.

Dans ce cas, nous pouvons voir comment le VBScript analysé charge et exécute un assemblage .NET dans la mémoire directement à partir d'octets stockés dans un registre Windows.

XOR Décryptage de la charge utile stockée dans la ressource PE

Cette fonction permet de révéler les artefacts cachés et cryptés dans les ressources de l'EP. Les artefacts malveillants sont souvent chiffrés pour échapper à la détection et masquer la véritable intention de l'échantillon. Il est essentiel de découvrir ces artefacts, car ils contiennent généralement des données critiques (comme des informations C2) ou des charges utiles. En les extrayant, le bac à sable peut effectuer une analyse plus approfondie, avec plus de chances d'identifier les CIO les plus précieux.

Cet échantillon stocke les artefacts chiffrés en utilisant l'algorithme XOR, simple mais efficace pour échapper à la détection. En analysant les schémas des données cryptées, la clé de cryptage peut être devinée, ce qui permet de décrypter les données cachées.

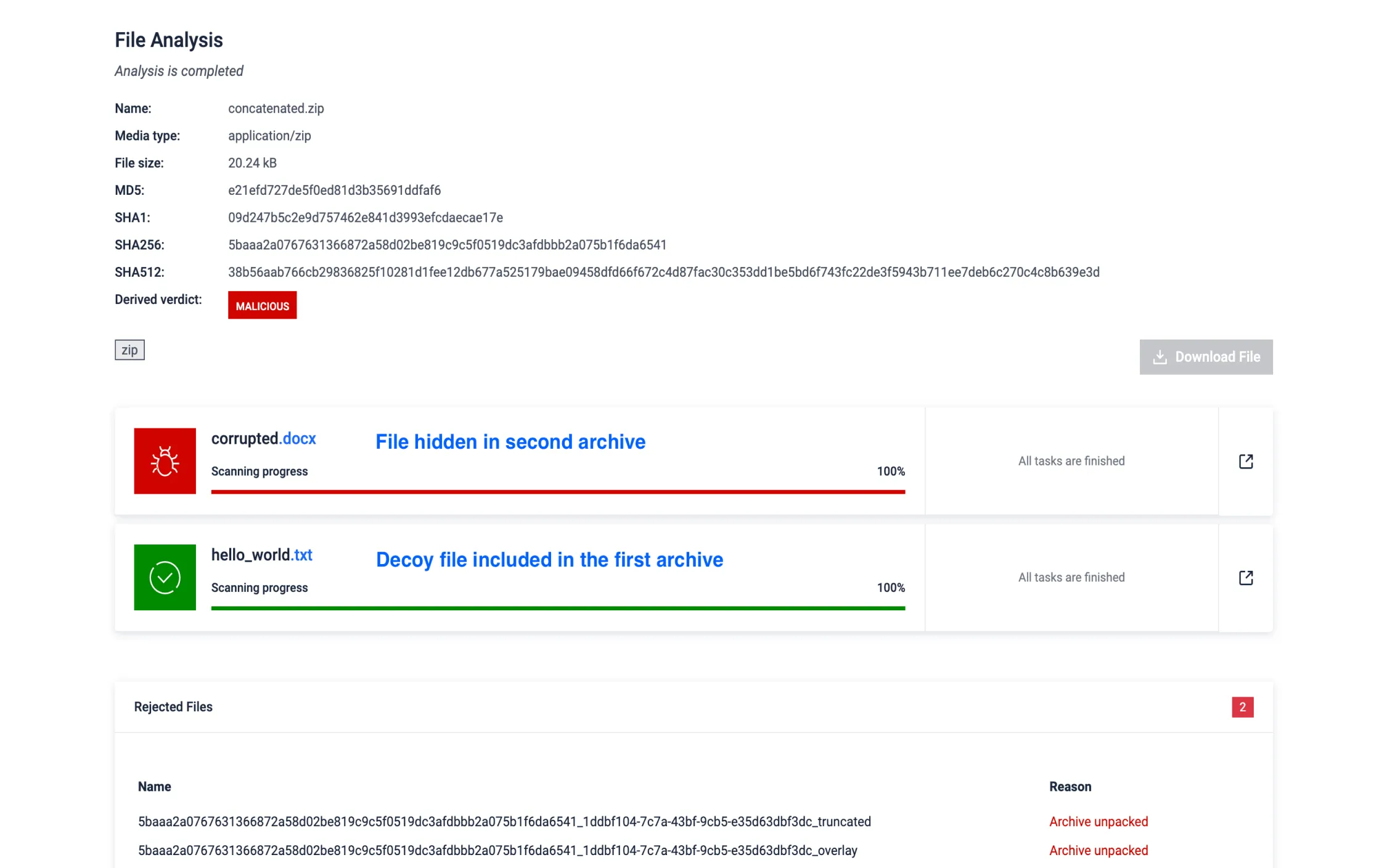

Concentration des archives évasives

Les attaquants utilisent la concaténation d'archives pour dissimuler des logiciels malveillants en ajoutant plusieurs archives dans un seul fichier, en exploitant la façon dont les différents outils les traitent. Cette technique crée plusieurs répertoires centraux - des éléments structurels clés utilisés par les gestionnaires d'archives - ce qui entraîne des divergences lors de l'extraction et permet de contourner la détection du contenu malveillant caché dans des parties négligées de l'archive.

MD Sandbox détecte et extrait le contenu de toutes les archives concaténées, garantissant qu'aucun fichier n'est oublié et neutralisant efficacement cette technique d'évasion.

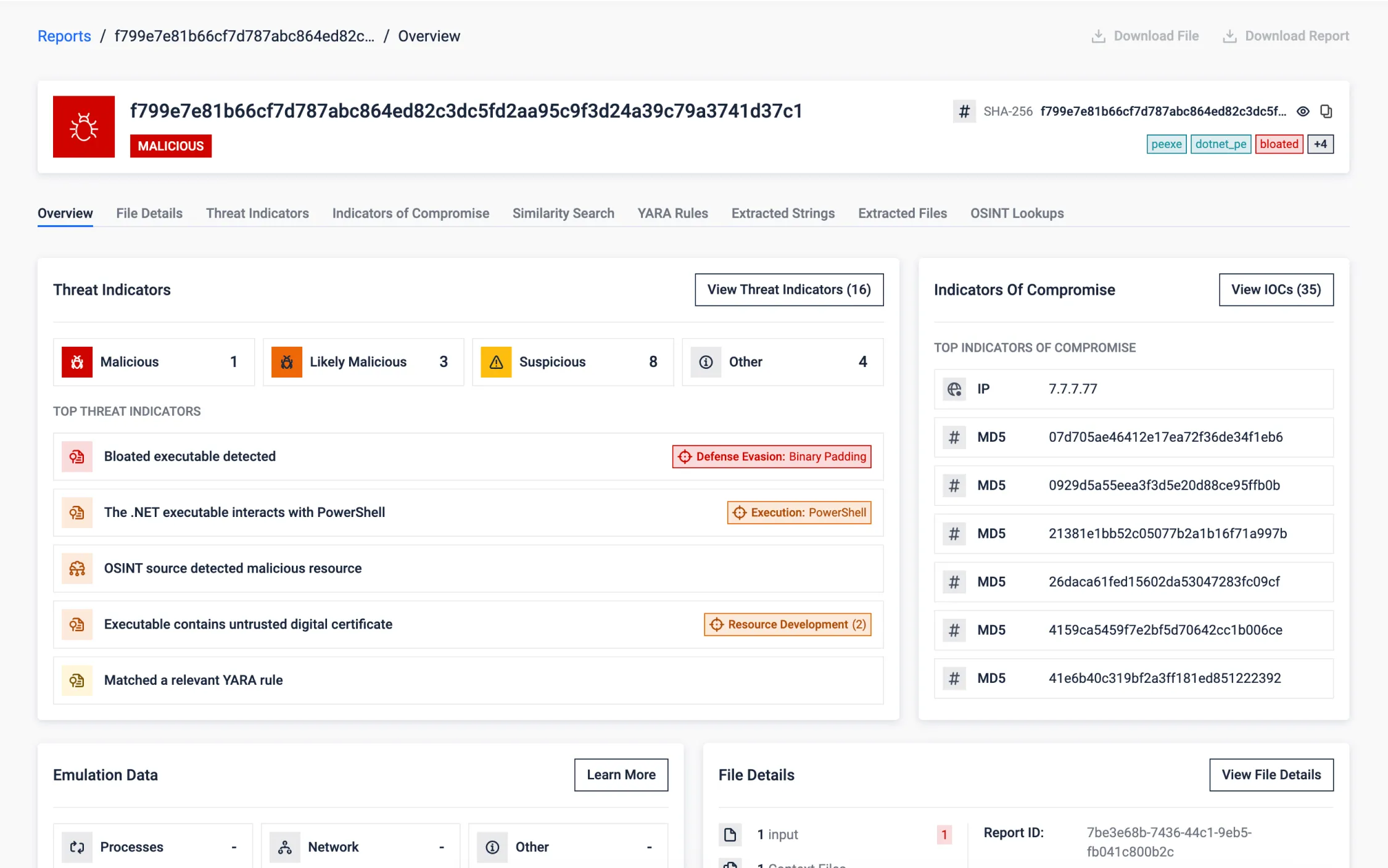

Atténuation des exécutables gonflés

Les acteurs de la menace gonflent intentionnellement les exécutables avec des données inutiles afin d'échapper à la détection en exploitant les limitations de ressources et les contraintes de temps d'analyse dans les bacs à sable. Cette technique d'évasion vise à submerger les outils ou à contourner les analyses en dépassant les limites de temps.

Le bac à sable MD détecte rapidement les exécutables gonflés, supprime les données inutiles et traite un fichier plus petit pour une analyse efficace. Ce processus de déblocage cible différentes méthodes, notamment les données inutiles contenues dans les overlays, les sections PE et les certificats, ce qui garantit une détection précise tout en préservant les ressources d'origine.

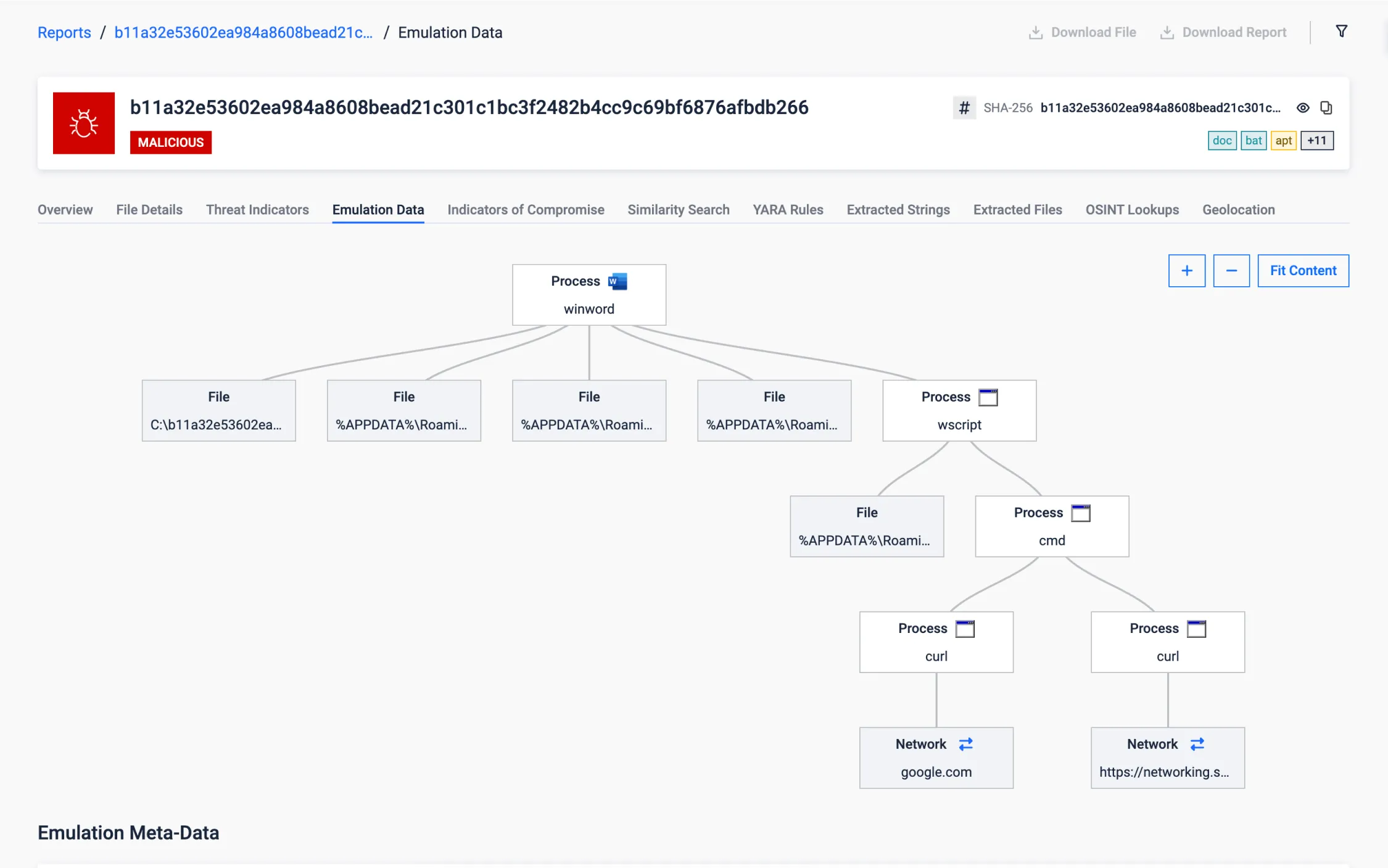

Document ciblant les infrastructures critiques

Ce document Office cible les infrastructures critiques en Iran (avec un contenu en persan) pour voler des informations sensibles, telles que des informations d'identification et des documents, et effectue régulièrement des captures d'écran, potentiellement à des fins d'espionnage.

Après avoir établi la persistance, il effectue une première vérification furtive de la connectivité internet (par rapport à un domaine de confiance tel que google.com) pour s'assurer d'une connexion fiable, en retardant d'autres actions jusqu'à ce que les conditions du réseau permettent à l'attaque de se poursuivre. Il s'agit d'une tactique couramment observée dans les attaques contre les infrastructures critiques, dans des environnements où l'accès à l'internet peut être intermittent ou restreint.

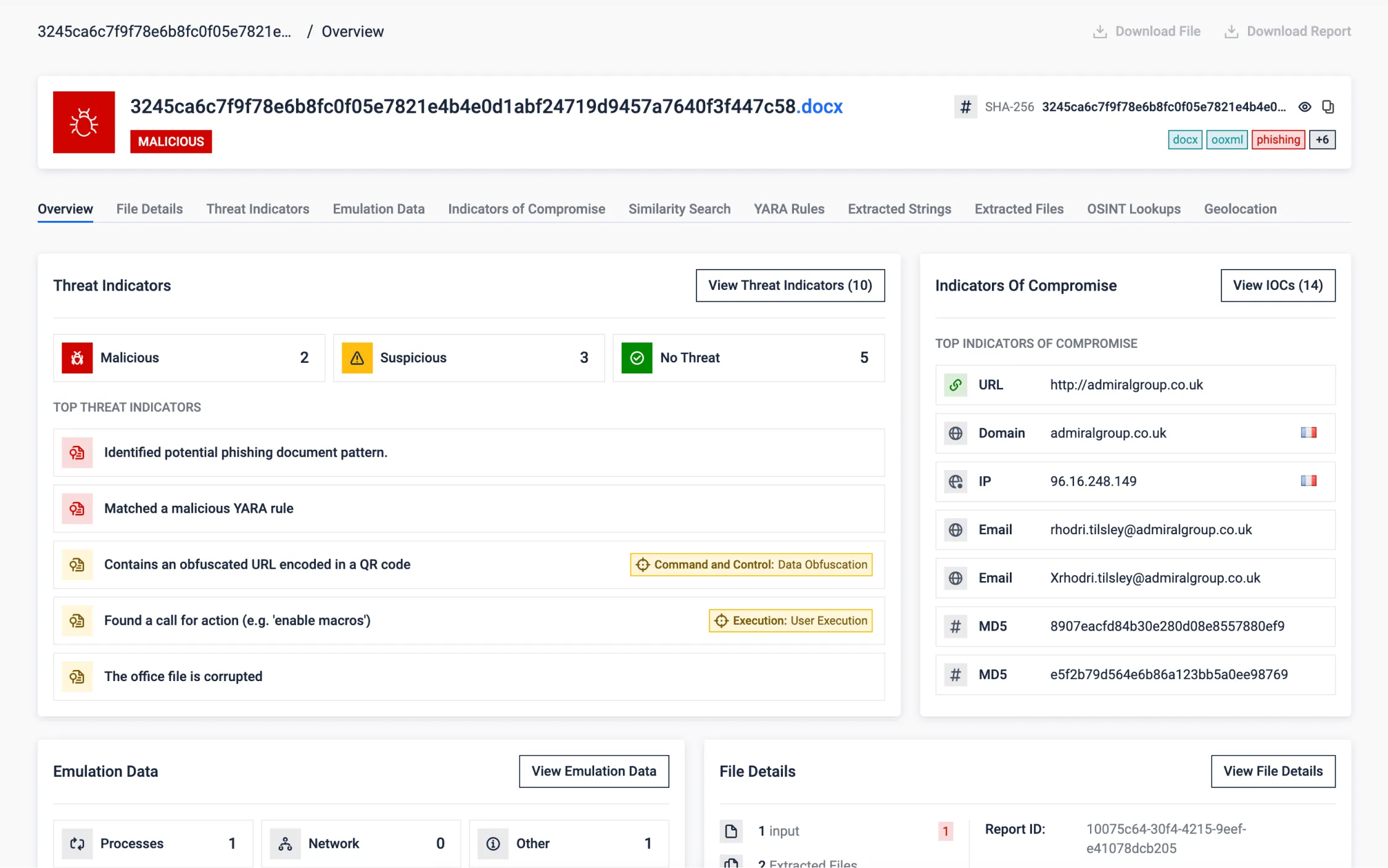

Évasion par le biais de documents OOXML (Office) corrompus

Des chercheurs ont découvert des documents OOXML (documents bureautiques modernes) intentionnellement corrompus. En modifiant le contenu binaire à proximité des en-têtes de fichiers internes, les fichiers volontairement cassés peuvent être détectés à tort comme des fichiers ZIP par les analyses automatiques qui tentent d'extraire les fichiers compressés.

Les visionneuses de documents réparent automatiquement le document à l'ouverture. À ce stade, bien que le document contienne un contenu d'hameçonnage, il peut avoir contourné les défenses. L'analyse automatisée ne sera pas en mesure de lire son contenu et manquera donc les indicateurs pertinents.

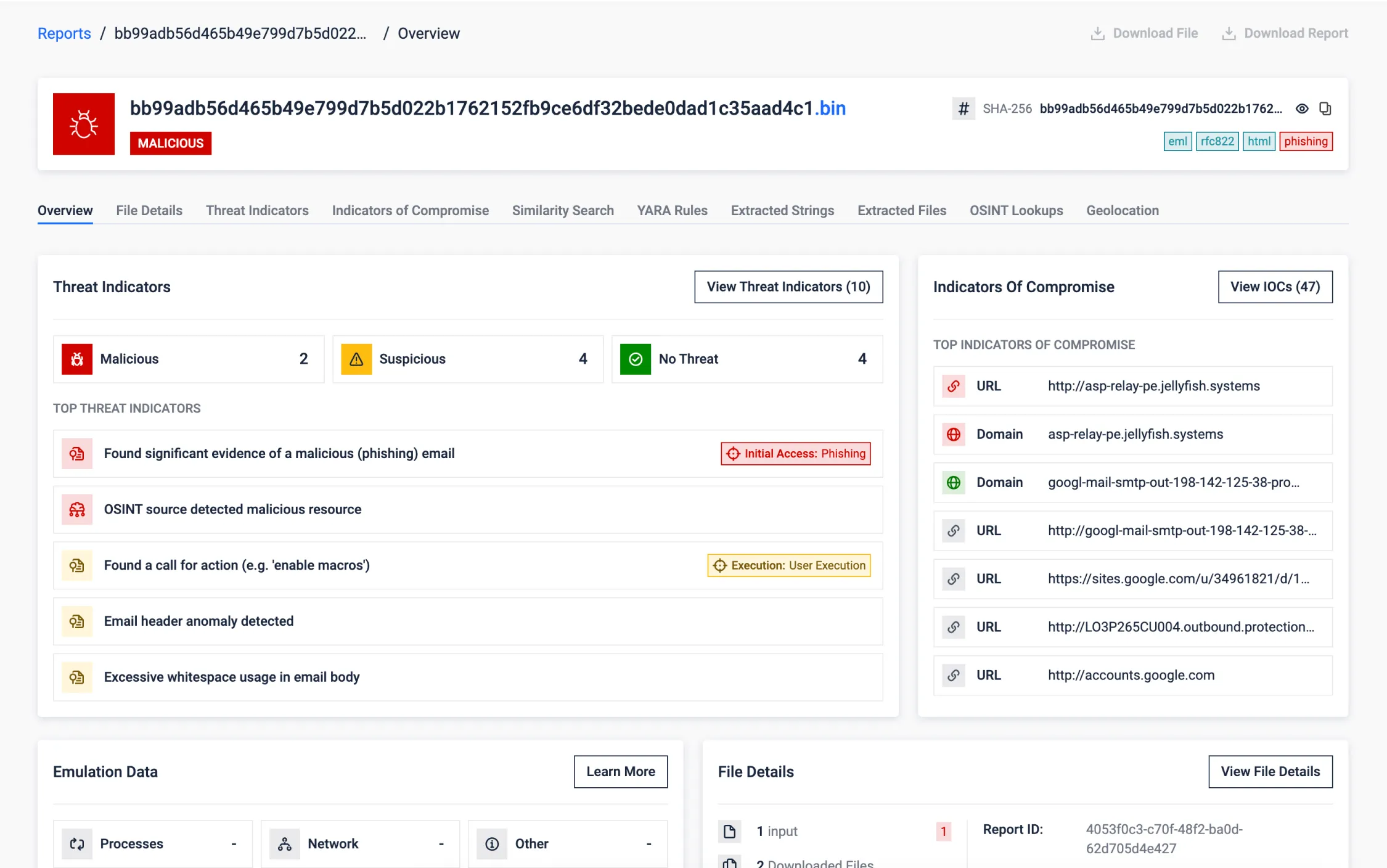

Détection de l'attaque de relecture DKIM de Google

Les mécanismes d'authentification des emails tels que SPF, DKIM et DMARC sont essentiels, mais des attaquants sophistiqués peuvent parfois les contourner. Cet exemple illustre un scénario dans lequel un e-mail, bien qu'il ait été signé de manière authentique par Google et qu'il ait passé les contrôles standard, a été identifié comme malveillant par MetaDefender Sandbox.

MetaDefender Sandbox a détecté plusieurs anomalies ainsi que d'autres indicateurs :

- Violation de la limite DKIM : Contenu identifié ajouté au-delà de la portée de la signature DKIM.

- Techniques d'obscurcissement : Détection d'espaces blancs excessifs utilisés pour dissimuler des intentions malveillantes.

- Modèles d'hameçonnage : Reconnaissance des appels urgents à l'action caractéristiques des tentatives d'hameçonnage.

- Analyse des en-têtes : Signale les anomalies dans les en-têtes des courriels associées à l'utilisation abusive de l'application OAuth.

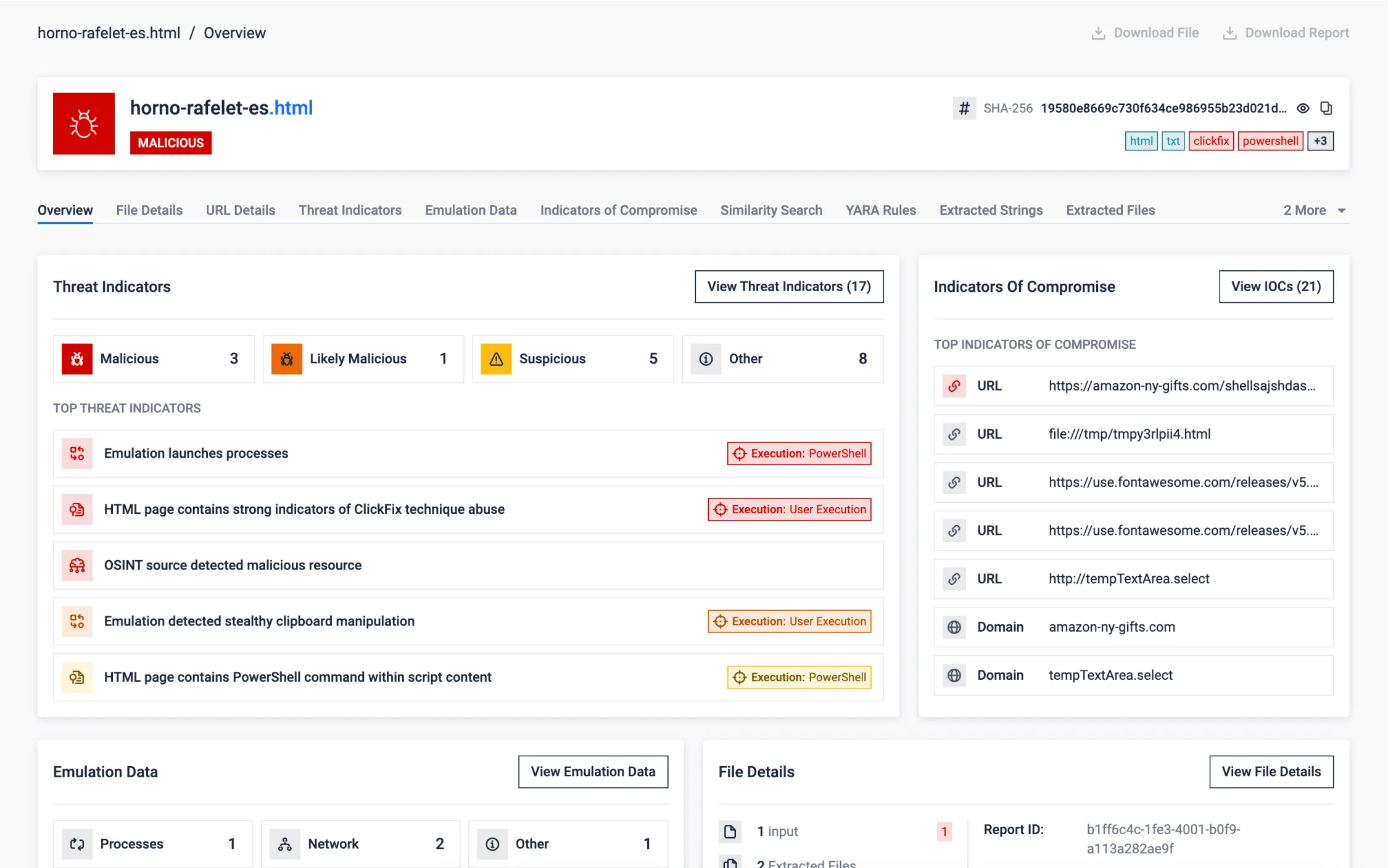

ClickFix, une technique d'ingénierie sociale en vogue

ClickFix est une menace émergente sur le web qui s'appuie sur l'ingénierie sociale pour inciter silencieusement les utilisateurs à exécuter des commandes malveillantes. Contrairement à l'hameçonnage traditionnel, ClickFix utilise des éléments UX trompeurs et la manipulation du presse-papiers plutôt que le téléchargement de fichiers ou le vol d'informations d'identification.

Le site ClickFix présente un faux reCAPTCHA ou un écran de "protection contre les robots" pour paraître légitime. L'utilisateur est ensuite invité à s'authentifier - souvent par le biais d'une interaction d'apparence inoffensive - tandis qu'en arrière-plan, un code JavaScript obscurci s'exécute silencieusement. Ce script décode dynamiquement une commande malveillante et la copie directement dans le presse-papiers du système. Ensuite, l'utilisateur reçoit des instructions trompeuses et est guidé pour exécuter le logiciel malveillant, inconscient du danger.

ClickFix montre comment des techniques web simples, combinées à la tromperie de l'utilisateur, peuvent efficacement contourner les couches de sécurité traditionnelles, ce qui rend l'analyse en bac à sable essentielle pour découvrir des attaques furtives et à faible empreinte comme celle-ci.

MetaDefender Sandbox analyse cette menace de bout en bout. Le bac à sable commence par afficher l'URL malveillante et applique des modèles de détection de phishing pour identifier le contenu suspect. Il extrait et émule ensuite le JavaScript, en simulant les actions de l'utilisateur pour atteindre le moment critique où le presse-papiers est modifié. Une fois la commande cachée capturée, elle est émulée, ce qui permet au bac à sable de retracer entièrement le flux d'exécution malveillant. Cela permet non seulement d'exposer la tactique basée sur le presse-papiers, mais aussi de révéler le comportement de la charge utile et la chaîne d'infection.

Attaque de Supply Chain

L'attaque de la chaîne d'approvisionnement de SolarWinds illustre comment des modifications minimes de code dans un logiciel fiable peuvent permettre des violations massives tout en contournant les défenses de sécurité traditionnelles. Les acteurs de la menace ont injecté une porte dérobée furtive dans une DLL légitime, intégrant une logique malveillante tout en préservant la fonctionnalité d'origine. La charge utile s'est exécutée silencieusement dans un fil d'exécution parallèle imitant les composants légitimes. Grâce à une signature numérique valide et à un comportement transparent, la DLL a échappé à la détection et a permis l'accès clandestin à des milliers de victimes de premier plan. La compromission du pipeline de construction a transformé des mises à jour fiables en un moyen d'intrusion globale.

Bien qu'une porte dérobée de 4 000 lignes puisse sembler importante, dans le contexte du code source d'une grande entreprise, elle est facilement négligeable. C'est là que MetaDefender Sandbox excelle : il ne se contente pas d'inspecter le code, il observe ce que fait le logiciel. Il signale les écarts par rapport au comportement normal, guidant les analystes vers ce qui est vraiment important - en se frayant un chemin à travers le bruit pour mettre en lumière les menaces que les examens traditionnels risqueraient de manquer.

Detonator - La quête sans fin

pour la détection des vulnérabilités zero-day

L'histoire derrière la technologie d'analyse dynamique de pointe OPSWAT

Une confiance mondiale pour défendre l'essentiel

Plus de 1 900 organisations à travers le monde OPSWAT confiance à OPSWAT pour protéger leurs données, leurs actifs et leurs réseaux critiques contre les menaces provenant d'

s appareils et de fichiers.

Communauté FileScan.io

Découvrez les menaces cachées grâce à l'

d'analyse approfondie des logiciels malveillants optimisée par la technologie MetaDefender

OPSWAT. Essayez-la gratuitement.

Assistance à la conformité

avec les exigences réglementaires

À mesure que les cyberattaques et les acteurs malveillants qui les perpétuent deviennent plus sophistiqués, les instances dirigeantes du monde entier s'efforcent

de mettre en œuvre des réglementations visant à garantir que les infrastructures critiques prennent les mesures nécessaires pour assurer leur sécurité.

Commencez en 3 étapes simples

Ressources recommandées

MetaDefender pour Core

Enquête SANS 2025 sur la détection et la réponse

Rapport sur le paysage des menaces OPSWAT 2025

FAQ

Aether est la solution unifiée de détection des vulnérabilités zero-day qui combine : sandboxing d'émulation + réputation des menaces + recherche de similitudes par apprentissage automatique + Threat Intelligence riches Threat Intelligence dans uneAPI unique et conviviale pour les analystes.

Il utilise une émulation au niveau du processeur (et non des machines virtuelles non identifiables) pour forcer les logiciels malveillants à exécuter leur logique réelle, décompresser les charges utiles uniquement en mémoire et exposer les échappatoires (boucles de veille, géorepérage, chargeurs .NET, stéganographie) à grande vitesse et à grande échelle.

Aether s'appuie sur le même moteur de sandboxing basé sur l'émulation que celui utilisé dans Adaptive Sandbox l'étend avec la corrélation intelligente, l'enrichissement automatisé et la recherche de menaces.

- Sandbox moteur d'analyse.

- Aether = solution complète de détection des vulnérabilités zero-day basée sur ce moteur.

Aether utilise une émulation au niveau du processeur plutôt que des machines virtuelles complètes. Cela signifie que chaque analyse ne prend que quelques secondes au lieu de plusieurs minutes, avec un débit plus élevé, une meilleure résistance à l'évasion et une évolutivité plus facile entre les déploiements.

Verdict clair + score de menace, comportements en temps réel et cartographie MITRE, charges utiles/configurations décompressées, indicateurs réseau/C2 et IOC exportables (MISP/STIX) prêts à être bloqués et recherchés, plus similarité ML pour regrouper les campagnes associées.

Déployez-le sur site (y compris en mode entièrement isolé), dans votre cloud ou utilisez-le via API. Il est facile à exploiter : les mises à jour de détection découplées sont fournies en continu et vous pouvez l'intégrer à SSO (SAML 2.0) et à votre système de ticketing/SOAR.

Dirigez un pilote vers un flux de travail réel (par exemple, des pièces jointes à des e-mails ou MFT entrants) et transférez le trafic suspect vers Aether pendant 2 à 4 semaines ; mesurez les nouvelles détections, le temps de triage gagné et le rendement des IOC pour établir le retour sur investissement.