Les organisations de toutes tailles stockent des informations sensibles - des dossiers financiers à la propriété intellectuelle - et la protection de ces types de données est cruciale. Malheureusement, les cybermenaces sont en constante évolution et il faut faire preuve de vigilance et prendre des mesures proactives pour garder une longueur d'avance.

Voici quelques-uns des risques les plus courants en matière de sécurité du stockage des données et des zones d'ombre qui peuvent mettre les entreprises en danger, qu'il s'agisse d'interruption d'activité ou d'atteinte à la réputation ou à l'intégrité financière. En outre, nous recommandons les solutions équivalentes que les organisations peuvent intégrer à leur stratégie de cybersécurité 2024 pour atténuer ces risques :

1. Les logiciels malveillants

Les logiciels malveillants constituent une menace importante pour la sécurité des données stockées dans les environnements sur site et en nuage. Si les méthodes d'attaque diffèrent entre les deux, les conséquences d'une violation de données peuvent être tout aussi dévastatrices.

Environ 450 000 nouvelles instances de logiciels malveillants sont détectées chaque jour, ce qui constitue un avertissement important pour toutes les entreprises, qui doivent se préparer à faire face aux menaces émergentes. Les fichiers stockés sont souvent exploités par les pirates pour diffuser des logiciels malveillants dissimulés. Cela permet aux attaquants de se déplacer latéralement dans l'infrastructure de stockage, mettant en danger les actifs numériques et les données sensibles des entreprises.

Solutions

Multiscanning

Un seul moteur antivirus peut détecter de 4 % à 76 % des logiciels malveillants, ce qui permet aux fichiers malveillants de passer facilement à travers les mailles du filet. OPSWAT Multiscanning intègre la puissance de plus de 30 moteurs anti-programmes malveillants sur site et dans le nuage, ce qui porte les taux de détection à près de 100 %.

Assainissement des fichiers

Ne faites confiance à aucun fichier. Deep CDR (Content Disarm and Reconstruction) assainit plus de 150 types de fichiers et assainit de manière récursive les archives imbriquées à plusieurs niveaux, aidant ainsi les entreprises à prévenir les attaques de type "zero-day".

Mise à jour du Software

Les vulnérabilités Software sont des portes d'entrée pour les logiciels malveillants et l'exploitation des vulnérabilités. La mise à jour régulière de vos systèmes d'exploitation et de vos applications pour corriger ces vulnérabilités peut aider les organisations à garder une longueur d'avance sur les attaquants.

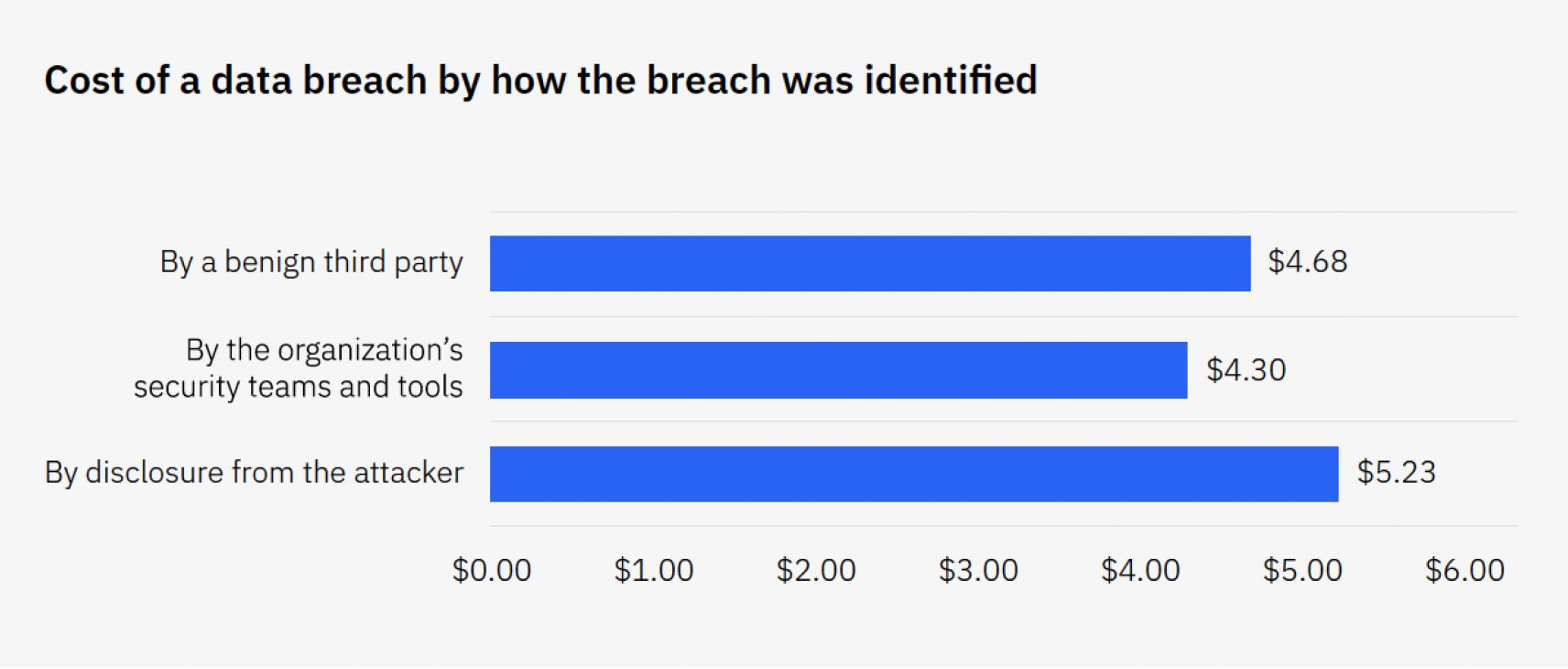

2. Violations de données

Le risque de violation des données d'une organisation est directement influencé par le type de stockage utilisé. Les fournisseurs de stockage Cloud ont généralement mis en place des mesures de sécurité solides, mais elles ne sont pas infaillibles. Les systèmes de stockage de données sur site peuvent également être sécurisés, mais ils peuvent être plus vulnérables s'ils ne sont pas correctement gérés.

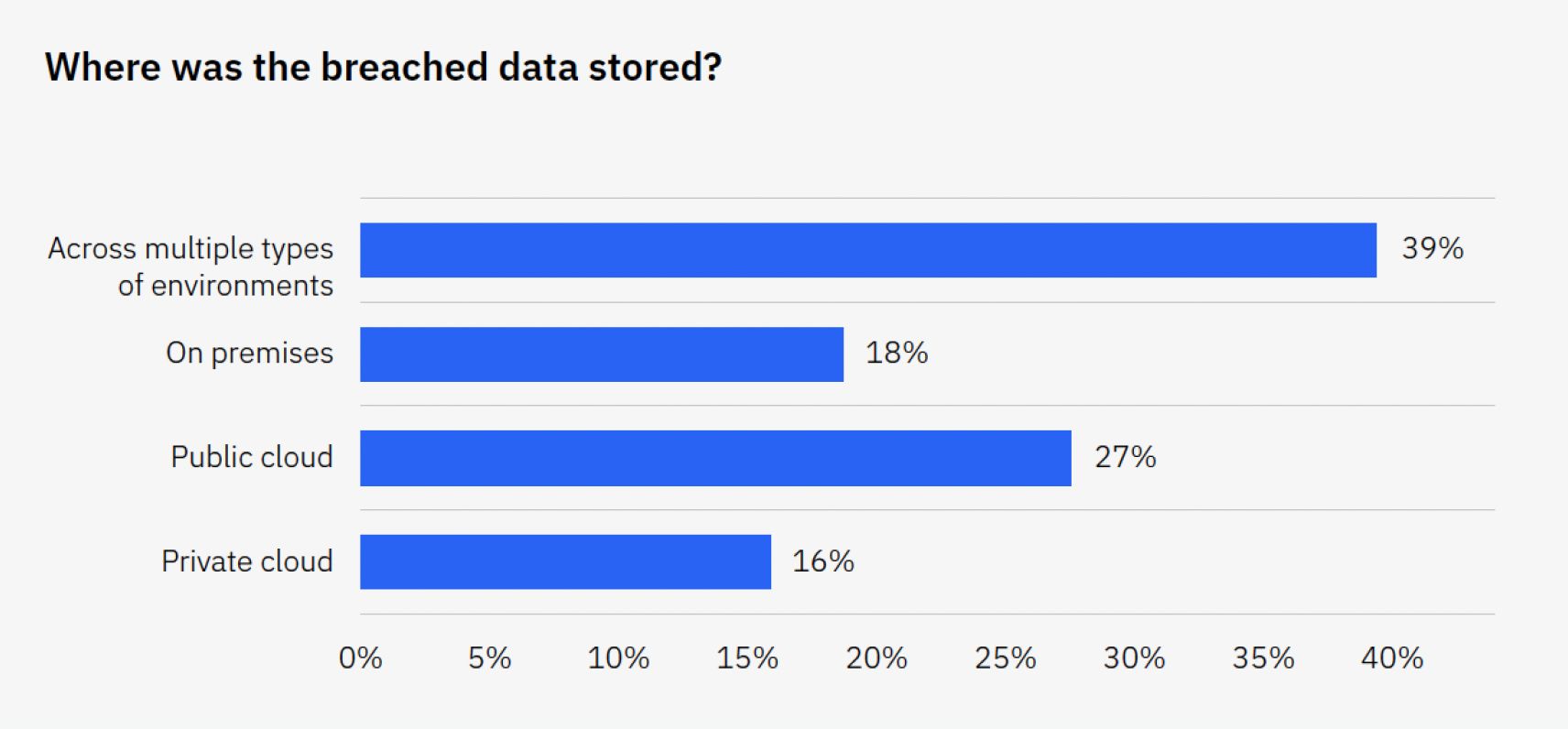

Les entreprises adoptent de plus en plus une approche de stockage multi-environnements, répartissant les données entre l'infrastructure sur site, les nuages publics et les nuages privés. Cette stratégie hybride offre évolutivité, redondance et rentabilité, mais s'accompagne d'un risque accru de violation des données en raison de la nature dispersée des informations.

Le coût des violations de données dans des environnements multiples a atteint 4,75 millions de dollars, dépassant de 6,5 % le coût moyen d'une violation de données, qui est de 4,45 millions de dollars.

Solutions

Prévention de la perte de données (DLP)

La technologie de prévention des pertes de données (DLP ) détecte et bloque les données sensibles, non conformes à la politique et confidentielles contenues dans les fichiers, afin qu'elles ne quittent pas les systèmes de l'organisation ou qu'elles n'y pénètrent pas. Pour aller plus loin, OPSWAT Proactive DLP expurge automatiquement les informations sensibles, qu'elles soient sous forme de texte ou d'image.

Sauvegarde et récupération

Maintenir des sauvegardes sûres et régulières pour permettre une récupération rapide en cas d'attaques imprévues.

3. Mauvaise configuration et accès non autorisé

Comme l'a indiqué l'Agence nationale de sécurité (NSA), les erreurs de configuration sont la vulnérabilité la plus répandue et peuvent être exploitées par des pirates pour accéder aux données et aux services de l'informatique en nuage. Les erreurs de configuration dues à des autorisations mal accordées, à des configurations par défaut inchangées et à des paramètres de sécurité mal gérés peuvent exposer des données ou des services sensibles.

Solutions

Pratiques de l'industrie

Suivre les meilleures pratiques du secteur et les configurations de sécurité recommandées, y compris la mise en œuvre d'une approche basée sur les risques, la sécurisation des données au repos et en transit, et l'établissement d'un plan solide de réponse aux incidents et de récupération.

4. API non sécurisées

Les pirates exploitent les faiblesses des API pour obtenir un accès non autorisé, manipuler des données et implanter des codes malveillants dans les configurations de l'informatique en nuage. Les utilisateurs finaux, qui accèdent aux services en nuage par le biais d'API, et les entreprises, qui dépendent d'échanges de données sécurisés, sont tous deux confrontés à ces risques. Avec l'utilisation croissante des API dans la programmation, la sécurisation des API est cruciale pour atténuer les vecteurs d'attaque courants, comme l'injection de code et l'exploitation des vulnérabilités dans les contrôles d'accès et les composants obsolètes.

Solutions

5. Menaces d'initiés

Les employés mécontents ou les initiés malveillants peuvent représenter un risque important pour la sécurité. Un rapport Verizon 2023 Data Breach Investigation a révélé que 99 % des violations impliquant une utilisation abusive des privilèges ont été commises par des initiés.

Solutions

Gestion des accès privilégiés (PAM)

N'accordez aux utilisateurs, aux comptes, aux systèmes et aux applications que l'accès dont ils ont besoin pour accomplir leur travail ou leurs fonctions. Les entreprises doivent également surveiller l'activité des utilisateurs pour détecter les comportements inhabituels et les menaces potentielles d'origine interne.

6. Chiffrement insuffisant des données

Un chiffrement insuffisant des données dans le cadre du stockage en nuage se produit lorsque les informations ne sont pas correctement protégées pendant le transit ou au repos, ce qui les rend vulnérables à un accès non autorisé. L'absence de cryptage présente des risques importants, notamment l'entrée non autorisée, l'interception pendant le transfert des données, la compromission de la confidentialité, la manipulation des données et la non-conformité aux réglementations.

Solutions

Server-Cryptage du côté de l'utilisateur

Crypter toutes les données sensibles au repos et en transit à l'aide d'algorithmes de cryptage puissants tels que AES-256.

Conclusion

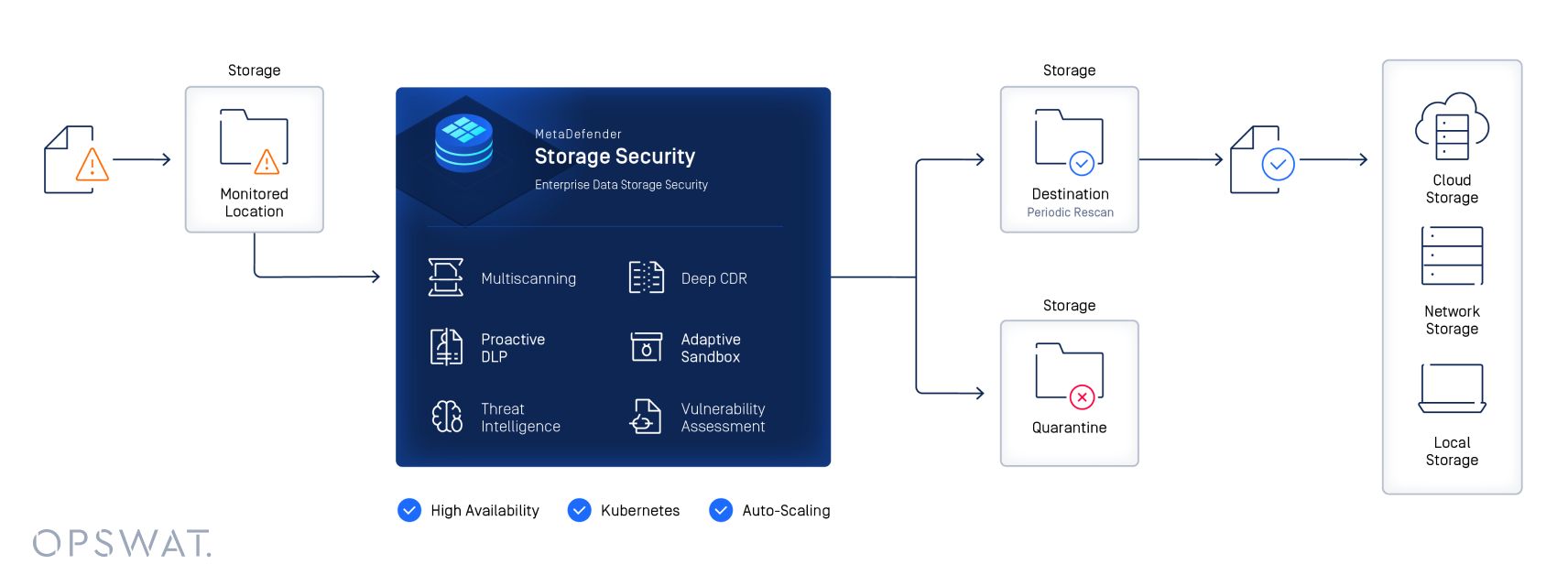

Il peut être complexe de s'y retrouver dans ces solutions individuelles. OPSWAT MetaDefender Storage Security offre une plateforme unifiée qui simplifie la sécurité des données en s'intégrant de manière transparente aux principales solutions de stockage sur site et dans le nuage.

MetaDefender Storage Security améliore la posture de sécurité de votre organisation grâce à une stratégie de défense multicouche, ce qui est essentiel pour garder une longueur d'avance sur les menaces connues et inconnues.

Découvrez comment vous pouvez protéger votre stockage de fichiers grâce aux technologies OPSWAT .