L'unité 515, l'équipe rouge d'élite d'OPSWAT, se consacre à la cybersécurité proactive par le biais de tests avancés, de simulations adverses et d'une découverte approfondie des vulnérabilités. Avec pour mission de renforcer la sécurité des infrastructures critiques, l'unité 515 a lancé une évaluation complète de la sécurité de l'automate Schneider Electric Modicon M241 au début de l'année 2025.

Découverte de multiples vulnérabilités dans le Modicon M241

En février, l'unité 515 a procédé à une évaluation approfondie du Modicon M241 afin d'identifier les faiblesses potentielles susceptibles de poser des risques de cybersécurité pour les environnements de technologie opérationnelle (OT). Cet effort a conduit à la découverte de plusieurs vulnérabilités, notamment des risques d'exposition des données, des conditions de déni de service (DoS) et des failles de sécurité côté client.

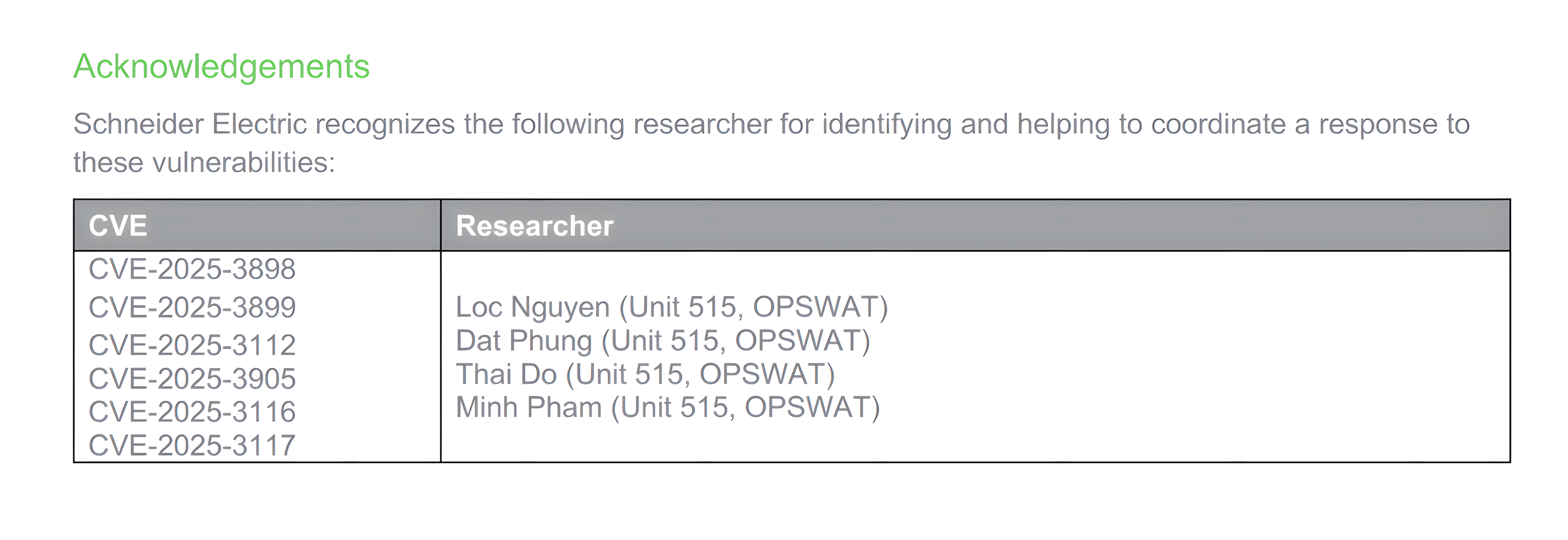

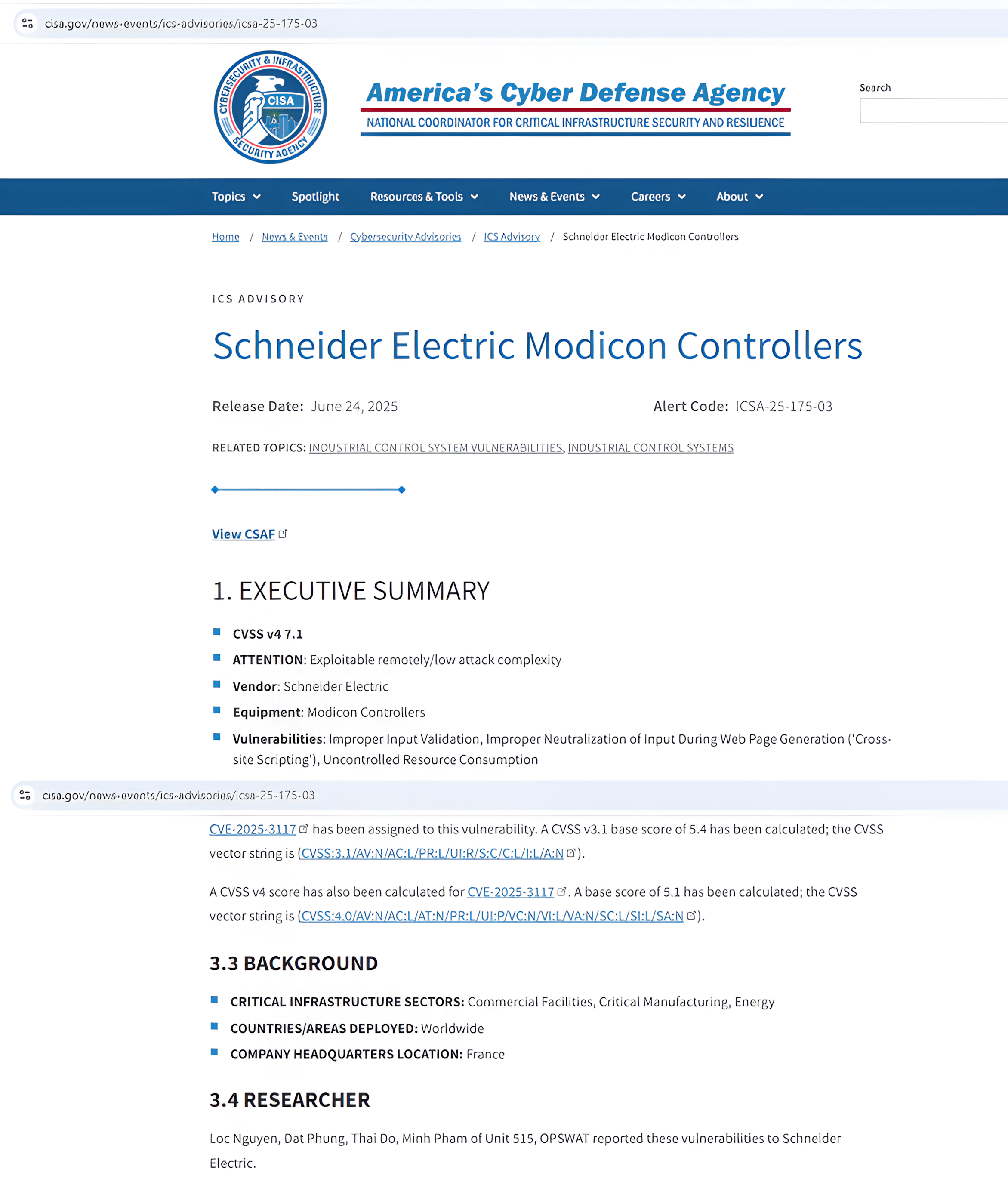

Conformément aux pratiques de divulgation responsable et à l'engagement d'OPSWATde sécuriser les systèmes industriels, l'unité 515 a rapidement signalé toutes les découvertes à Schneider Electric. À la suite de notre divulgation, Schneider Electric a mené une enquête plus approfondie et a répondu par des avis de sécurité et des correctifs de microprogrammes publiés en mai et juin 2025, visant à remédier à ces risques et à sauvegarder leur gamme de produits.

La première vulnérabilité publiée, CVE-2025-2875, a été divulguée en mai 2025, accompagnée d'un avis officiel et de conseils de remédiation de Schneider Electric.

Par la suite, en juin 2025, Schneider Electric a publié des avis supplémentaires concernant les vulnérabilités restantes découvertes par l'unité 515. Ces CVE sont les suivants

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

Ces résultats soulignent le rôle essentiel des évaluations de sécurité proactives et des principes de conception sécurisée dans la protection des systèmes de contrôle industriels. OPSWAT reste déterminé à collaborer avec les fournisseurs et les propriétaires d'actifs pour découvrir les vulnérabilités et y remédier rapidement - avant qu'elles ne constituent une menace dans les environnements opérationnels.

Aperçu technique des CVE identifiés dans les appareils de Schneider Electric

En étroite coordination avec Schneider Electric, OPSWAT reconnaît la nature sensible des risques de cybersécurité dans les environnements de technologie opérationnelle (OT). Afin d'éviter toute exploitation malveillante et de protéger les clients de Schneider Electric, OPSWAT a choisi de ne pas divulguer publiquement le code d'exploitation ou les détails techniques approfondis des vulnérabilités.

Vous trouverez ci-dessous un résumé de haut niveau des vulnérabilités découvertes par l'unité 515:

CVE-2025-3898 et CVE-2025-3116 - Validation d'entrée incorrecte (gravité élevée)

Ces vulnérabilités proviennent d'une validation insuffisante des données d'entrée, permettant potentiellement un déni de service (DoS) sur les appareils concernés. Un attaquant authentifié pourrait envoyer une requête HTTPS spécialement conçue avec un contenu malformé au contrôleur, déclenchant un crash ou un comportement inattendu.

- CVE-2025-3898 concerné :

- Modicon M241/M251 (versions du micrologiciel antérieures à 5.3.12.51)

- Modicon M262 (versions antérieures à 5.3.9.18)

- CVE-2025-3116 affecté :

- Modicon M241/M251 (versions antérieures à 5.3.12.51)

- Toutes les versions de Modicon M258 et LMC058

CVE-2025-3112 - Consommation incontrôlée de ressources (gravité élevée)

Cette vulnérabilité, dont le score CVSS v4.0 est de 7.1, pourrait permettre à un attaquant authentifié d'épuiser les ressources du système en manipulant l'en-tête Content-Length dans les requêtes HTTPS, ce qui entraînerait un déni de service.

- Appareils concernés :

- Modicon M241/M251 (versions antérieures à 5.3.12.51)

CVE-2025-3899, CVE-2025-3905, et CVE-2025-3117 - Neutralisation incorrecte des données d'entrée lors de la génération de pages Web (gravité moyenne)

Ces vulnérabilités côté client impliquent une mauvaise neutralisation des entrées utilisateur dans l'interface web, ce qui permet des attaques de type Cross-Site Scripting (XSS). Un attaquant authentifié pourrait injecter des scripts malveillants, compromettant potentiellement la confidentialité et l'intégrité des données dans le navigateur de la victime.

- CVE-2025-3899, CVE-2025-3905 et CVE-2025-3117 sont concernés :

- Modicon M241/M251 (versions antérieures à 5.3.12.51)

- CVE-2025-3905 et CVE-2025-3117 sont également concernés :

- Toutes les versions de Modicon M258 et LMC058

- CVE-2025-3117 affecte également :

- Modicon M262 (versions antérieures à 5.3.9.18)

Remédiation

Nous recommandons fortement aux organisations utilisant des automates Schneider Electric Modicon M241/M251/M262/M258/LMC058 de suivre les conseils officiels fournis par Schneider Electric pour remédier à cette vulnérabilité, disponibles ici :Document d'avis de sécurité de Schneider

Pour atténuer efficacement ces vulnérabilités, les organisations doivent adopter une stratégie globale de défense en profondeur, qui comprend les éléments suivants :

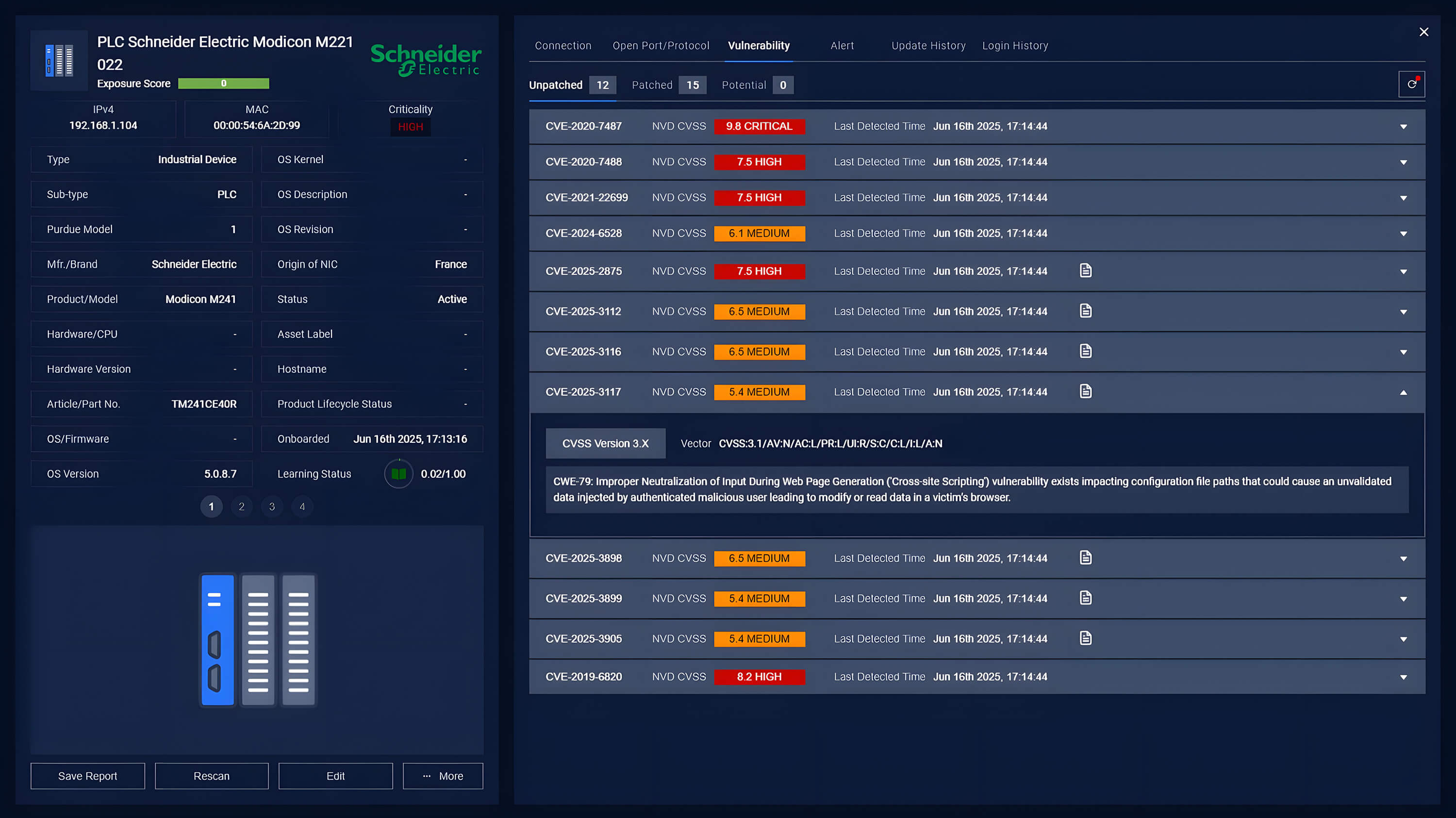

- Vulnerability detection grâce à une analyse CVE continue et à des mesures correctives :Analyse régulière des réseaux à la recherche de vulnérabilités et application de mesures correctives (de préférence avec des correctifs de microprogrammes si possible).

- Surveillance des comportements anormaux :Signalement des augmentations inhabituelles de la fréquence des communications avec l'automate Schneider Modion M241, ce qui pourrait suggérer une tentative d'exfiltration de données non autorisée en cours.

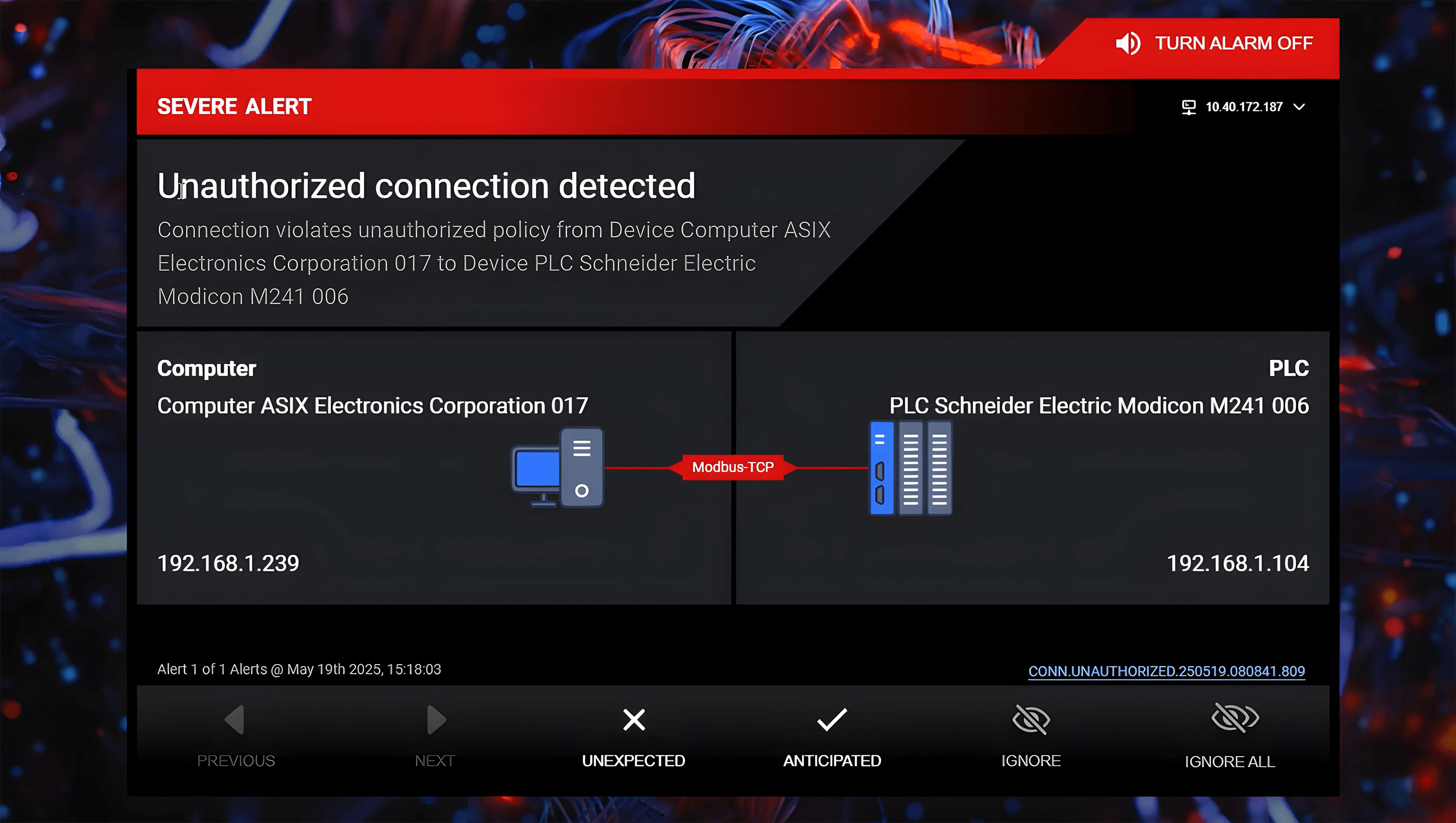

- Identification des connexions de dispositifs non autorisés : le système doit détecter lorsqu'un dispositif erroné/non autorisé se connecte à l'automate.

- Segmentation du réseau :L'isolement des dispositifs affectés peut contribuer à empêcher la propagation latérale des attaques, ce qui en minimise l'impact.

- Prévention des intrusions :identification et blocage immédiats des commandes malveillantes ou non approuvées adressées à l'automate, afin de protéger efficacement le fonctionnement normal de l'automate.

OPSWAT'sMetaDefender OT Securityrépond à ces besoins en détectant les CVE, en surveillant en permanence le réseau pour détecter les comportements inhabituels et en identifiant les connexions non autorisées. Grâce à l'IA, il apprend les schémas de trafic normaux, établit un comportement de base et met en œuvre des politiques pour alerter les anomalies. Cela permet de réagir instantanément et en connaissance de cause aux menaces potentielles. En outre, MetaDefender OT Security permet de remédier aux vulnérabilités grâce à sa capacité unique de mise à jour centralisée et intégrée du firmware des contrôleurs.

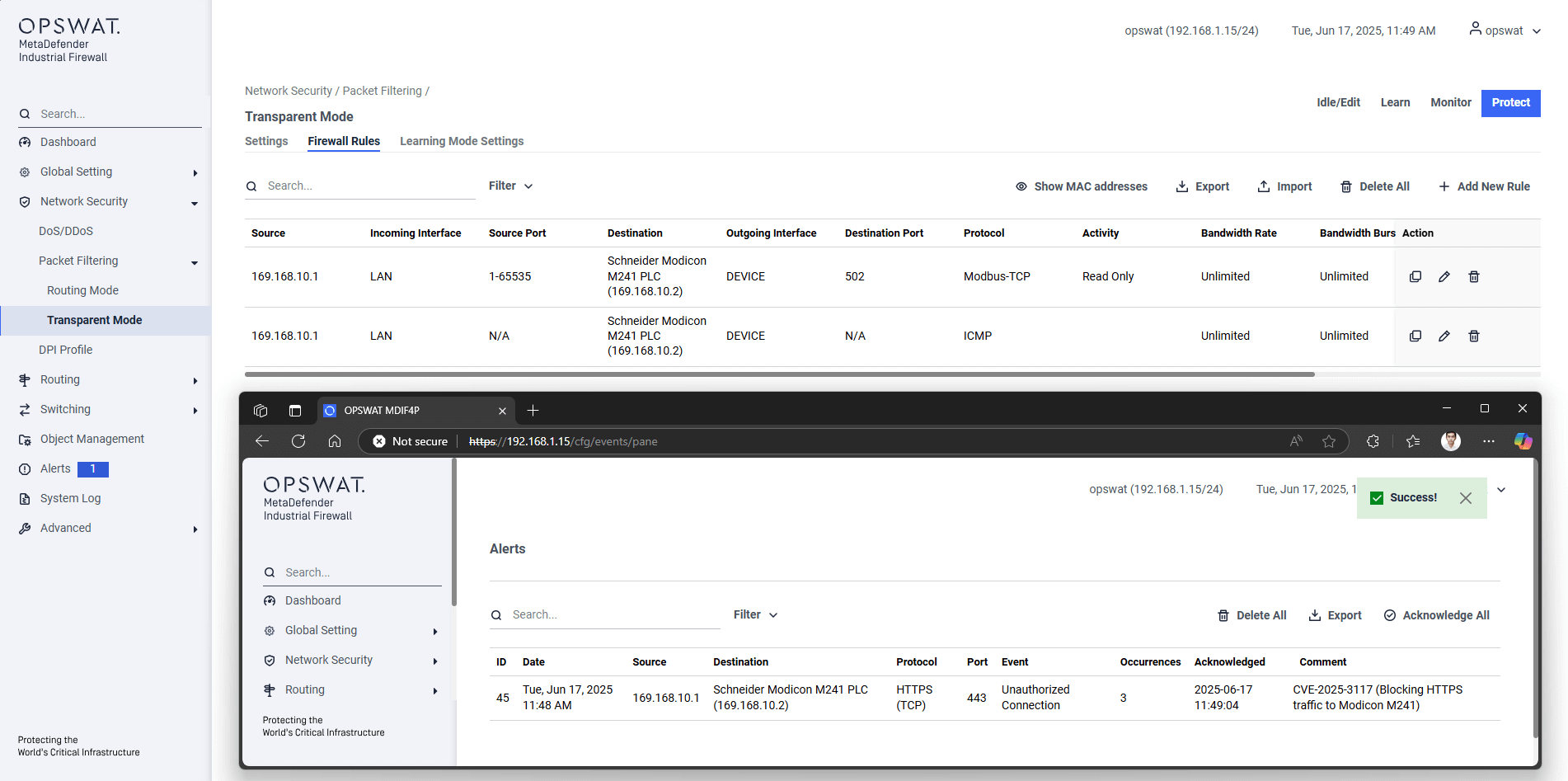

Dans le cas d'une attaque exploitant ces CVE,MetaDefender OT Securitys'intègre à la base de données deMetaDefender Industrial Firewallpour détecter, alerter et bloquer les communications suspectes en fonction des règles définies. MetaDefender Industrial Firewall utilise l'IA pour apprendre les schémas de trafic réguliers et appliquer des règles pour empêcher les connexions non autorisées.

Au-delà de la prévention, la solutionMetaDefender OT Securityd'OPSWAT permet également aux organisations de surveiller les signes d'exploitation en temps réel grâce à la visibilité continue des actifs et à l'évaluation des vulnérabilités. En s'appuyant sur des fonctions avancées de découverte et de suivi de l'inventaire des actifs, d'évaluation des vulnérabilités et d'application de correctifs, notre plateforme assure une détection proactive des menaces et facilite la mise en œuvre d'actions correctives rapides et efficaces.