Les technologies opérationnelles (TO) englobent les systèmes matériels et logiciels conçus pour surveiller, contrôler et gérer les processus physiques, les appareils et les infrastructures de secteurs critiques, notamment l'industrie manufacturière, la production d'énergie, les réseaux de transport et les services publics. Contrairement aux technologies de l'information (TI), qui se concentrent sur le traitement et la communication des données, les technologies opérationnelles (TO) gèrent les processus physiques réels. La sécurité des TO est donc essentielle pour garantir la sûreté, la continuité et l'intégrité des infrastructures critiques.

Ces dernières années, les environnements OT sont devenus de plus en plus la cible de cybermenaces sophistiquées. Ces menaces incluent généralement les rançongiciels, les tentatives d'accès non autorisées, le sabotage délibéré d'infrastructures critiques et l'exploitation des vulnérabilités des systèmes de contrôle industriel (ICS). Des incidents récents notables soulignent la gravité de ces menaces, comme l'attaque par rançongiciel de Colonial Pipeline en 2021, qui a provoqué d'importantes perturbations de l'approvisionnement en carburant le long de la côte est des États-Unis, et la cyberattaque de 2022 contre les réseaux satellitaires de Viasat, qui a gravement affecté les infrastructures de communication en Europe dans un contexte de conflits géopolitiques intensifiés. À mesure que les systèmes OT deviennent de plus en plus interconnectés et intégrés aux infrastructures informatiques, ils sont confrontés à des menaces de cybersécurité uniques qui peuvent entraîner de graves perturbations opérationnelles et des conséquences économiques considérables.

Découverte de vulnérabilités dans l'automate Schneider Modicon M241 par l'unité 515 d'OPSWAT

Schneider Electric est un leader mondial de l'automatisation industrielle et de la gestion de l'énergie, qui fournit des solutions innovantes dans divers secteurs. La série d'automates Modicon, en particulier le Modicon M241, est devenue particulièrement populaire en raison de sa capacité à gérer efficacement des processus d'automatisation complexes. Doté d'outils de programmation intuitifs et de capacités d'intégration transparentes grâce à la plateforme EcoStruxure de Schneider, l'automate Modicon M241 est largement mis en œuvre dans les industries nécessitant des contrôles d'automatisation précis et fiables.

Compte tenu de l'adoption généralisée et du rôle critique de l'automate Schneider Modicon M241 dans les opérations industrielles, notre unité 515, composée de Loc Nguyen, Dat Phung, Thai Do et Minh Pham, a entrepris une évaluation complète des vulnérabilités de cet appareil au laboratoire de protection des infrastructures critiques (CIP) OPSWAT . Notre analyse a mis en évidence une importante faille de sécurité qui, si elle était exploitée, pourrait compromettre l'intégrité du système et exposer des données sensibles. Notre équipe a contacté Schneider Electric de manière proactive, signalant le problème afin de les aider dans le processus d'identification et de planification de la remédiation, dans le but de renforcer la posture de sécurité globale des environnements OT.

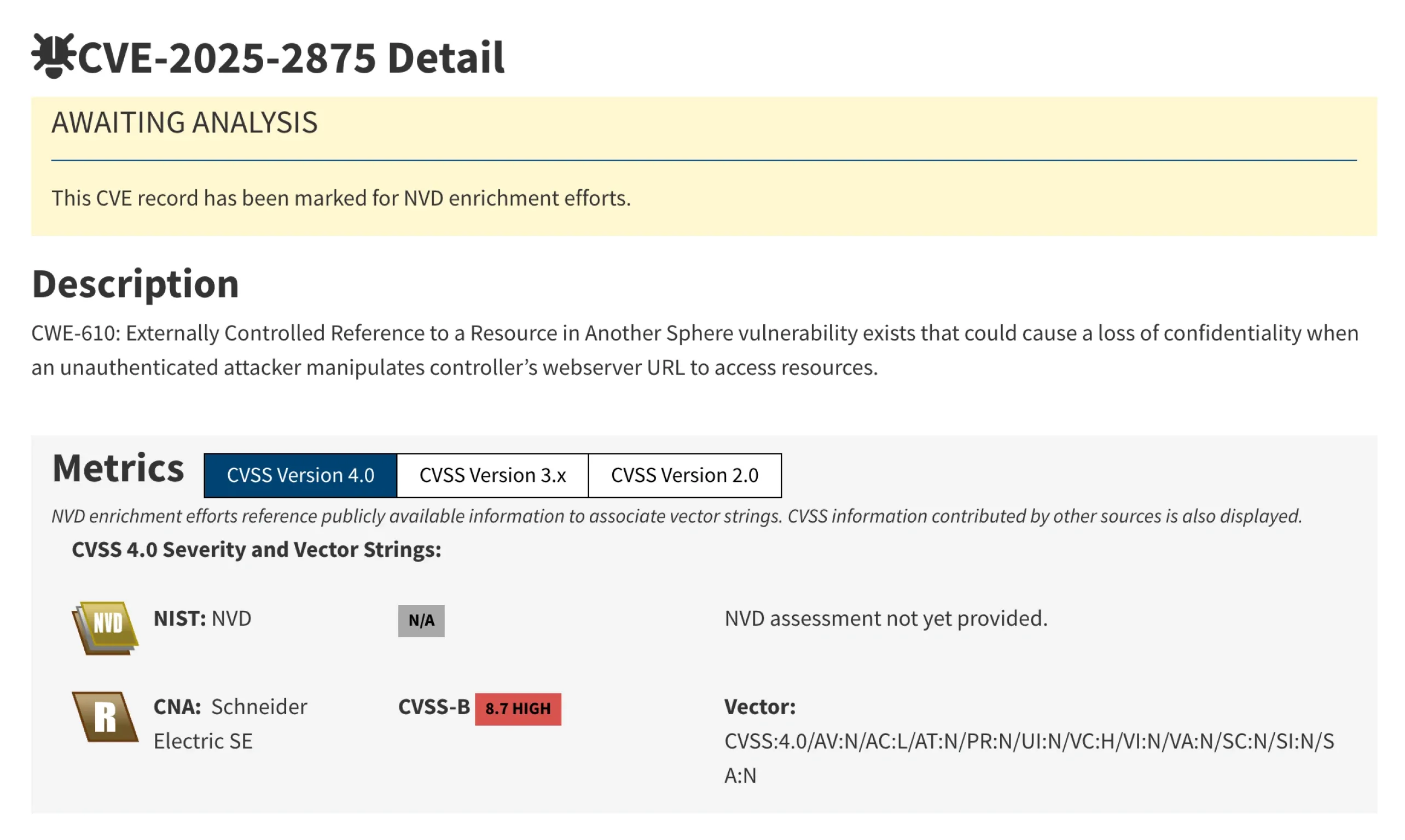

En réponse à notre rapport, Schneider Electric a publié un avis de sécurité reconnaissant la vulnérabilité CVE-2025-2875 de l'automate Modicon M241. Cet avis vise à informer les parties prenantes des risques de sécurité potentiels et à fournir des conseils clairs sur la mise en œuvre de mesures correctives appropriées.

Dans ce blog, nous présentons un résumé détaillé de la vulnérabilité CVE-2025-2875, identifiée dans le dispositif Modicon M241 de Schneider Electric. Sans divulguer d'informations techniques détaillées susceptibles de faciliter une utilisation abusive, nous mettons en évidence la nature de cette vulnérabilité, évaluons ses implications potentielles pour les environnements de technologies opérationnelles (OT) et proposons des recommandations pratiques pour atténuer les risques associés. Cet aperçu vise à aider les professionnels de la sécurité et les propriétaires d'actifs à protéger les infrastructures critiques.

Modicon M241 et le Web embarqué Server

Le Modicon M241, développé par Schneider Electric , est un microcontrôleur logique programmable (PLC) hautes performances conçu pour les tâches d'automatisation de machines exigeantes. Particulièrement adapté aux architectures de machines modulaires et complexes, il offre un cœur de traitement puissant, des interfaces de communication flexibles et des options de configuration évolutives pour répondre à un large éventail d'exigences industrielles.

L'une des fonctionnalités notables du Modicon M241 est son serveur web intégré , qui offre une interface prête à l'emploi, accessible directement depuis n'importe quel navigateur web standard. Cette fonctionnalité permet aux utilisateurs de surveiller, configurer et interagir avec le contrôleur à distance, sans logiciel supplémentaire ni configuration complexe.

Si le serveur web intégré améliore considérablement la convivialité, notamment pour les opérations à distance, il présente également des risques potentiels de cybersécurité s'il n'est pas correctement sécurisé. Une validation des entrées incorrecte ou l'absence de contrôles d'authentification pourraient exposer le système à des accès ou des manipulations non autorisés.

Consciente de ces problèmes de sécurité potentiels, notre unité 515 a procédé à une évaluation approfondie de la sécurité du serveur Web intégré du Modicon M241. L'objectif était de déterminer si ce composant présentait des vulnérabilités exploitables susceptibles de compromettre l'intégrité, la disponibilité ou la confidentialité du système.

CVE-2025-2875 : Référence contrôlée de l'extérieur à une ressource dans une autre sphère

Conformément à cet objectif, l'Unité 515 a procédé à une analyse approfondie du serveur web embarqué Modicon M241. Cette analyse a révélé des scénarios spécifiques dans lesquels le serveur web embarqué acceptait des demandes d'accès à des fichiers intentionnellement conçues, contournant ainsi les restrictions de sécurité prévues. De plus, un examen approfondi du dispositif a permis d'identifier les chemins d'accès internes aux fichiers de l'automate. L'exploitation de cette vulnérabilité pourrait permettre à un attaquant non authentifié d'accéder à des fichiers internes sensibles du dispositif, ce qui aurait un impact significatif sur la confidentialité du système.

La vulnérabilité a été signalée à Schneider Electric dans le cadre d'une procédure de divulgation responsable, et des mesures d'atténuation et de correction appropriées ont depuis été mises à disposition. Afin de protéger les clients de Schneider Electric et de prévenir toute utilisation abusive potentielle, OPSWAT a intentionnellement retenu des informations techniques détaillées liées à cette vulnérabilité.

Chronologie CVE-2025-2875

Conformément aux pratiques de divulgation responsable et OPSWAT Dans le cadre de son engagement à protéger les infrastructures critiques, l'Unité 515 a rapidement signalé la vulnérabilité à Schneider Electric via son canal de contact officiel en matière de sécurité pour aider à l'enquête et à la planification des mesures correctives :

- 20 février 2025 : L'unité 515 a soumis un rapport de vulnérabilité à Schneider Electric détaillant la vulnérabilité du dispositif Modicon M241.

- 21 février 2025 : Schneider Electric accuse réception du rapport et ouvre une enquête interne. Un identifiant de suivi de dossier a été attribué pour la coordination du suivi.

- 20 mars 2025 : Après une analyse détaillée, Schneider Electric confirme la validité de la vulnérabilité et commence à développer un plan de remédiation.

- 13 mai 2025 : Schneider Electric a publié un avis public ainsi que des conseils de remédiation pour le problème identifié. Un identifiant CVE, CVE-2025-2875, a été attribué à cette vulnérabilité.

Remédiation

Nous recommandons vivement aux organisations utilisant des périphériques PLC Schneider Electric Modicon M241 de suivre les conseils officiels fournis par Schneider Electric pour remédier à cette vulnérabilité, disponibles ici : Document consultatif de sécurité Schneider .

Pour atténuer efficacement les vulnérabilités telles que CVE-2025-2875, les organisations doivent adopter une stratégie complète de défense en profondeur, qui comprend :

- Vulnerability detection grâce à l'analyse CVE en continu : Analyse régulière des réseaux pour détecter les vulnérabilités telles que CVE-2025-2875

- Surveillance des comportements anormaux : signalement d'augmentations inhabituelles de fréquence de communication avec l'automate Schneider Modion M241, ce qui pourrait suggérer une tentative d'exfiltration de données non autorisée en cours

- Identification des connexions de périphériques non autorisées : le système doit détecter lorsqu'un périphérique non autorisé se connecte à l'automate

- Segmentation du réseau : L'isolement des dispositifs affectés peut contribuer à empêcher la propagation latérale des attaques, ce qui en minimise l'impact.

- Prévention des intrusions : identification et blocage immédiats des commandes malveillantes/non approuvées vers l'automate, puis protection efficace des opérations normales de l'automate

OPSWAT La solution MetaDefender OT Security répond à ces besoins en détectant les CVE, en surveillant en permanence le réseau pour détecter les comportements inhabituels et en identifiant les connexions non autorisées. Grâce à l'IA, elle apprend les schémas de trafic normaux, établit un comportement de référence et met en œuvre des politiques pour signaler les anomalies. Cela permet de réagir instantanément et en toute connaissance de cause aux menaces potentielles.

En cas d'attaque exploitant la vulnérabilité CVE-2025-2875, MetaDefender OT Security s'intègre au Firewall Industrial MetaDefender pour détecter, alerter et bloquer les communications suspectes selon des règles définies. Firewall Industrial MetaDefender utilise l'IA pour analyser les schémas de trafic habituels et appliquer des politiques visant à empêcher les connexions non autorisées.

La vidéo suivante illustre comment OPSWAT MetaDefender OT Security et MetaDefender Industrial Firewall atténuent proactivement cette vulnérabilité et empêchent tout accès non autorisé dans l'environnement OT :

Au-delà de la prévention, OPSWAT MetaDefender OT Security permet également aux entreprises de surveiller les signes d'exploitation en temps réel grâce à une visibilité continue des actifs et à une évaluation des vulnérabilités. Grâce à des fonctionnalités avancées de suivi de l'inventaire des actifs et d'évaluation des vulnérabilités, notre plateforme assure une détection proactive des menaces et facilite la mise en œuvre de mesures correctives rapides et efficaces.

La vidéo suivante montre comment MetaDefender OT Security identifie efficacement les appareils vulnérables et fournit rapidement des correctifs pour les vulnérabilités identifiées :