Selon le MidYear 2024 Cyber Risk Report qui a analysé les tendances des activités de piratage et les réponses de l'industrie, deux secteurs ont connu les plus fortes augmentations de sinistres en 2024 : l'industrie manufacturière et la construction. L'industrie manufacturière est passée de 15,2 % de toutes les demandes en 2023 à 41,7 % de toutes les demandes en 2024.

L'innovation peut attirer les acteurs de la menace

Au cours des 80 dernières années, cette entreprise a été à l'origine de concepts tels que le changement de format, l'assemblage flexible, l'automatisation, la simulation par ordinateur, la vision industrielle et la robotique.

Le premier contrôleur logique programmable (PLC) au monde, introduit par cette société en 1969, était une technologie pionnière pour le contrôle des équipements sur les lignes de production. Cependant, 55 ans plus tard, ces mêmes systèmes sont devenus une cible privilégiée pour les acteurs malveillants qui cherchent à perturber et à affecter les environnements de fabrication.

Un automate compromis peut permettre aux attaquants de pirater des réseaux plus sécurisés auxquels le poste de travail de l'entrepreneur accède, ce qui présente des risques importants. Les malfaiteurs ciblent également la curiosité humaine en lançant des attaques de type "drop" ( USB ) à l'extérieur des usines de production de cette société, dans l'espoir de propager des logiciels malveillants.

Comment les entrepreneurs peuvent-ils introduire des risques dans les réseaux Industrial ?

Pour pénétrer dans un réseau critique hautement sécurisé, les acteurs de la menace ciblent souvent des ingénieurs et des contractants tiers.

Tout d'abord, le pirate compromet un contrôleur logique programmable (PLC) qui peut bénéficier d'un faible niveau de protection lorsqu'il est connecté à l'internet. Ensuite, il incite l'ingénieur à se connecter à l'automate compromis à partir de son poste de travail.

Les vulnérabilités sont exploitées lorsqu'un ingénieur lance une procédure de téléchargement qui transfère les métadonnées, les configurations et le code texte de l'automate compromis vers son poste de travail. L'appareil compromis permet alors à l'attaquant de pirater des automates dans d'autres réseaux plus sécurisés auxquels le poste de travail de l'entrepreneur a accès.

Des chercheurs en sécurité ont identifié cette méthode d'attaque connue sous le nom de "Evil PLC Attack". Au cours de leurs recherches, des vulnérabilités ont été identifiées dans des logiciels de stations de travail d'ingénierie de plusieurs fournisseurs, notamment ABB (B&R Automation Studio), Emerson (PAC Machine Edition), GE (ToolBoxST), Ovarro (TwinSoft), Rockwell Automation (Connected Components Workbench), Schneider Electric (EcoStruxure Control Expert) et Xinje (XD PLC Program Tool).

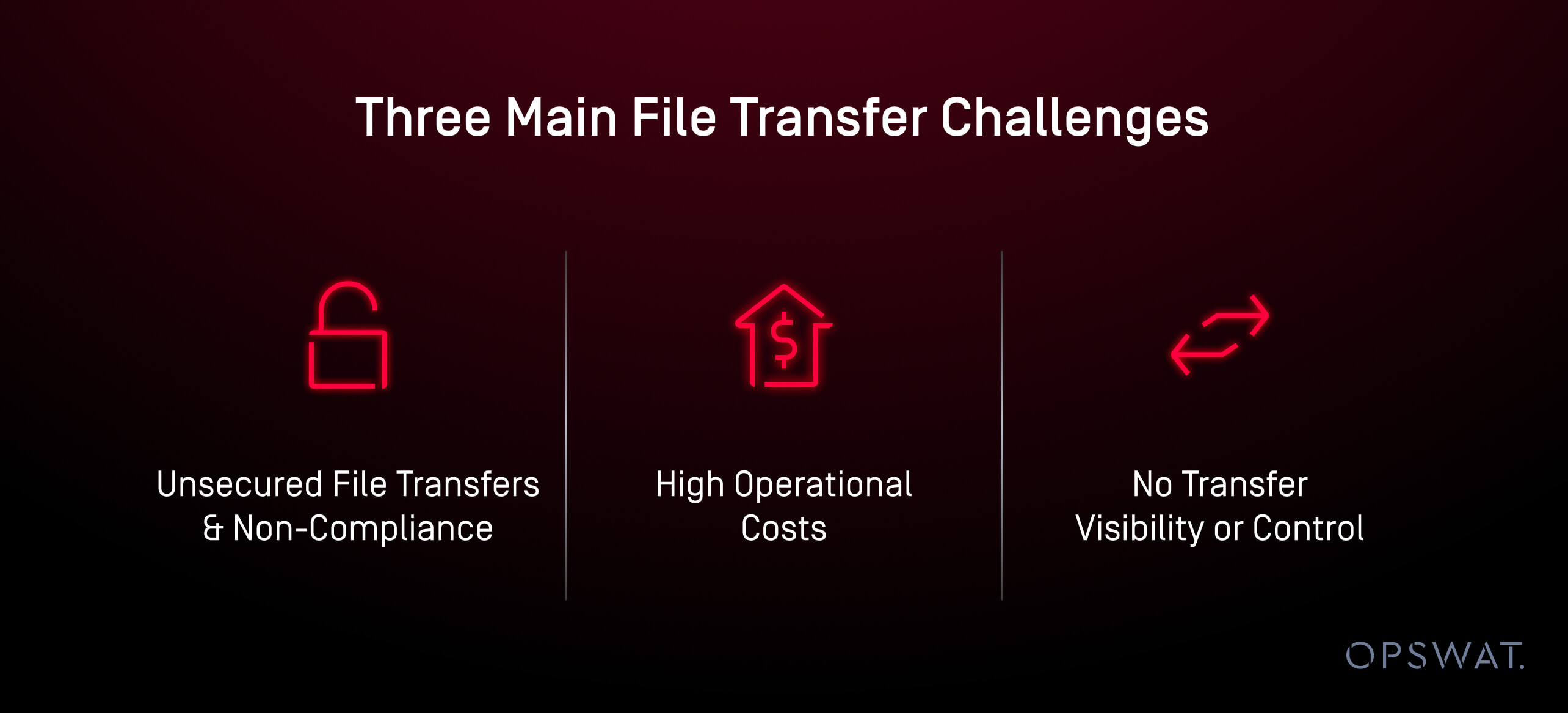

Trois principaux défis en matière de transfert de fichiers

- Transferts de fichiers non sécurisés et non-conformité : Les intégrateurs se sont directement connectés aux automates avec des postes de travail potentiellement malveillants, contenant des logiciels malveillants inconnus ou de type "zero-day". Les acteurs malveillants ciblent les grandes entités comme cette entreprise non seulement pour perturber l'activité, mais aussi l'économie et le marché boursier, ou pour obtenir d'importantes rançons. Pour se protéger contre de telles cybermenaces, leurs lignes de production sont protégées par des sas, sans connexion à l'internet extérieur.

- Coûts opérationnels élevés : La prolongation des contrôles de sécurité des fichiers a entraîné des temps d'attente prolongés pour les sous-traitants, ce qui a engendré des dépenses importantes mais évitables. L'arrêt d'une chaîne de production coûte un million de dollars par heure de perte de revenus. C'est pourquoi l'entreprise se donne beaucoup de mal pour protéger ses chaînes de fabrication contre les cybermenaces.

- Pas de visibilité ni de contrôle des transferts : Sans contrôle basé sur les rôles, il n'était pas possible de vérifier quels fichiers avaient été envoyés, qui avait transféré les fichiers et où ils avaient été envoyés.

Solution OPSWAT: MetaDefender Managed File Transfer MFT)

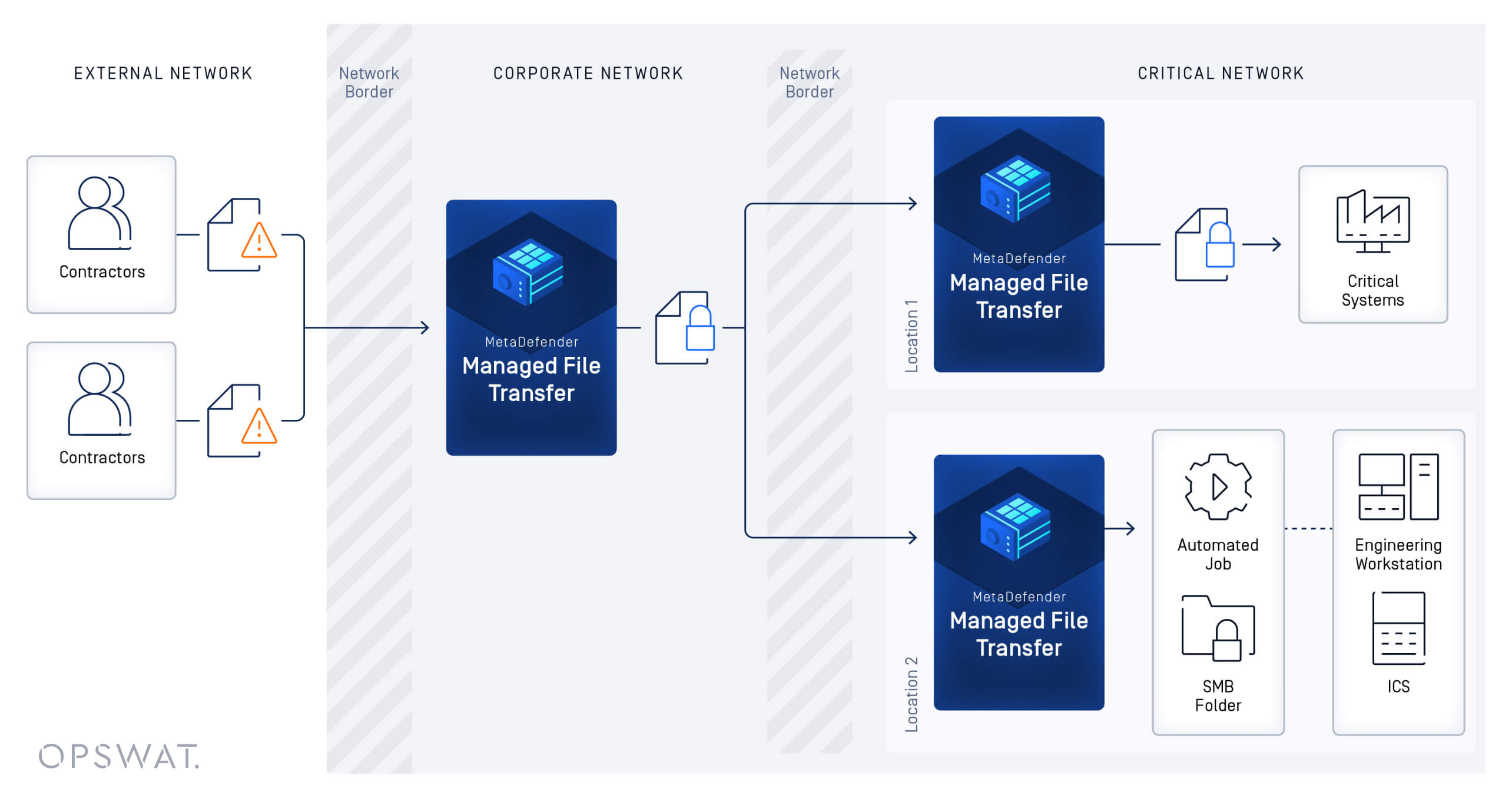

Avec MetaDefender Managed File Transfer (MFT), cette entreprise a considérablement amélioré sa productivité et sa sécurité, en bénéficiant d'une nouvelle visibilité et d'un nouveau contrôle. Un seul système de MFT sert désormais de plaque tournante pour tous les téléchargements et transferts de fichiers.

Cela leur permet de maintenir un niveau élevé de protection de leur infrastructure OT, tandis que les utilisateurs externes et les opérateurs bénéficient d'une flexibilité et d'une rapidité de transfert de fichiers. Les employés contrôlent totalement les dates d'expiration des accès des contractants et le risque de cybersécurité pour les automates vulnérables est désormais atténué.

Pour assurer un flux continu de données et maintenir les opérations de l'usine sans interruption, ils ont interdit les supports périphériques tels que les clés USB et les cartes SD. Cela a eu un impact sur la capacité des fournisseurs à mettre à jour les microprogrammes des automates sur les lignes de production.

L'objectif était de désactiver les ports USB sur tous les postes de travail de production - 12 500 ports au total - et d'arrêter définitivement le processus sneakernet.

Le processus commence par des transferts de fichiers sécurisés, au cours desquels les sous-traitants téléchargent leurs fichiers vers les systèmes MetaDefender Managed File Transfer MFT) avant leur arrivée dans les environnements OT/industriels. Ce processus préalable à l'arrivée améliore non seulement la productivité, mais maintient également des mesures de sécurité robustes contre les attaques potentielles sur les contrôleurs logiques programmables (PLC).

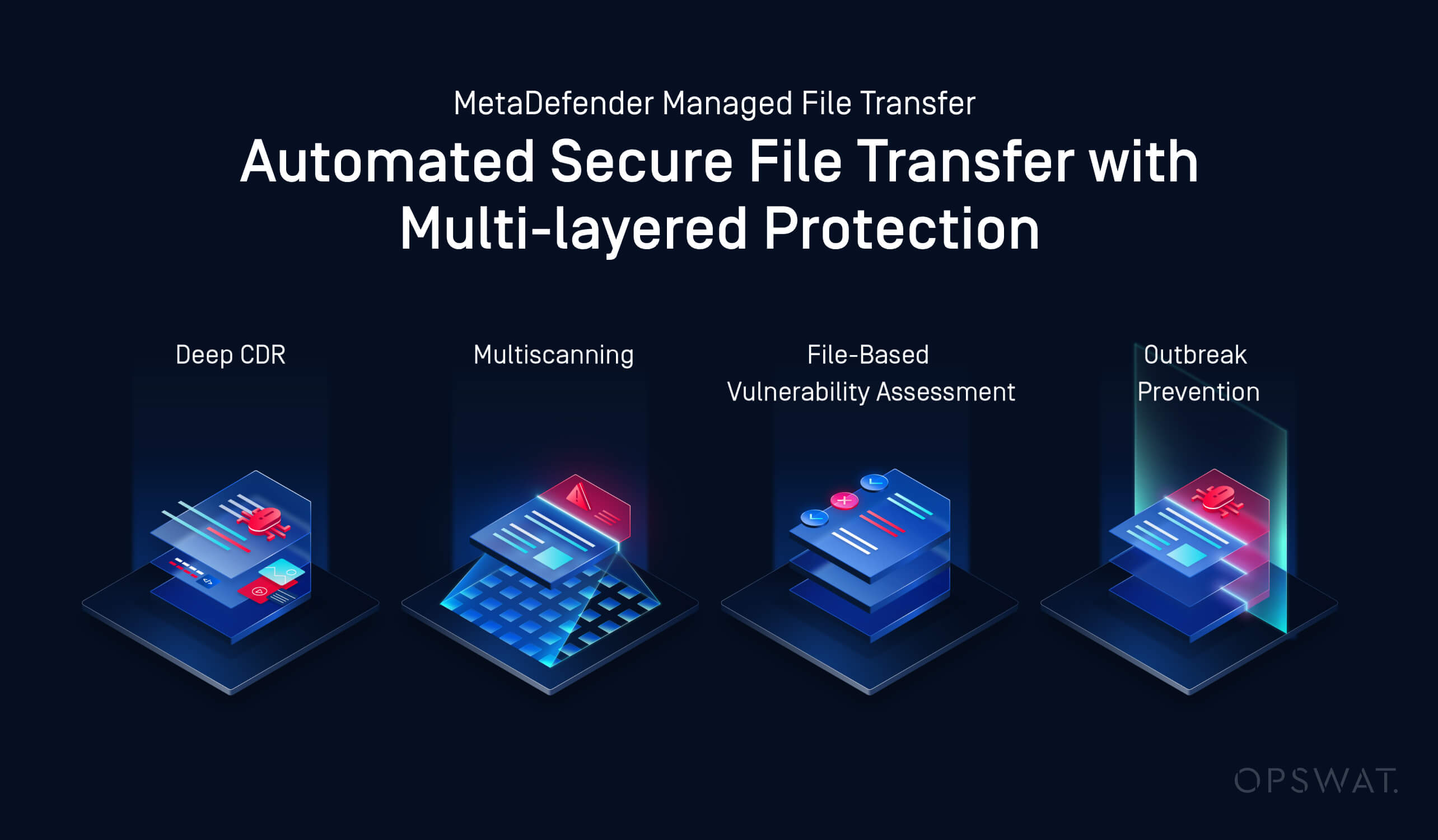

Dans le cadre de ce processus, les fichiers téléchargés sont analysés à l'aide d'une combinaison des éléments suivants Multiscanning—utilizing up to 30 anti-malware engines—and Deep CDR (Content Disarm and Reconstruction), which neutralizes file-based zero-day threats. Une fois que ces fichiers ont été scannés en profondeur, ils sont livrés à leurs emplacements désignés, où des analyses supplémentaires, y compris des évaluations de vulnérabilité et des technologies de prévention des épidémies, garantissent leur sécurité.

MetaDefender Managed File Transfer MFT) automatise également le processus de transfert de fichiers, ce qui élimine le besoin de manipulation manuelle et réduit considérablement les erreurs. Cette automatisation permet aux sous-traitants d'accéder rapidement à l'environnement OT pendant que leurs fichiers sont soumis à plusieurs niveaux de vérification de sécurité, ce qui permet à l'entreprise d'atteindre de nouveaux niveaux d'agilité opérationnelle, de contrôle et d'efficacité.

En outre, la solution offre une visibilité et un contrôle clairs aux employés. Ils peuvent facilement créer des comptes d'invités pour faciliter les transferts de fichiers OT internes et réglementer les sites satellites avec lesquels les sous-traitants peuvent se synchroniser. Ces comptes invités sont assortis de dates d'expiration, ce qui renforce la sécurité en limitant la durée d'accès d'un sous-traitant au système.

La gestion des fichiers a également été centralisée, ce qui permet des transferts transparents et sécurisés entre plusieurs sites. Cette approche centralisée prend en charge des scénarios de distribution complexes, que ce soit entre différentes unités organisationnelles ou avec des partenaires externes.

La sécurité est encore renforcée par un contrôle d'accès basé sur les rôles, qui garantit que les entrepreneurs et les fournisseurs ne peuvent accéder aux fichiers et aux fonctions qu'avec l'autorisation de leurs supérieurs. Ce niveau de granularité garantit la conformité avec les réglementations en matière de protection des données.

Le contrôle d'accès s'étend également à la gestion basée sur l'emplacement. Les comptes invités des sous-traitants sont limités aux emplacements MetaDefender Managed File Transfer MFT) désignés par leurs privilèges d'utilisateur attribués, garantissant ainsi que seuls les membres du personnel autorisés ont accès aux systèmes sensibles. Afin de garantir la responsabilité, le système enregistre tous les accès des utilisateurs, les mouvements de données et les événements système, générant ainsi des historiques détaillés pouvant être audités.

Les mesures de sécurité de la solution ne s'arrêtent pas là. Elle surveille en permanence les épidémies de logiciels malveillants à l'aide d'une analyse récurrente des fichiers, qui s'appuie à la fois sur les technologies Multiscanning et Sandbox pour détecter et neutraliser les éventuels logiciels malveillants de type "zero-day". À chaque analyse, les fichiers sont comparés aux dernières définitions de virus, ce qui permet de protéger le système contre les menaces en constante évolution.

Deep CDR joue un rôle crucial dans la prévention des attaques sophistiquées en neutralisant le contenu actif potentiellement malveillant incorporé dans les fichiers, tout en veillant à ce que la fonctionnalité des fichiers reste intacte. Cette technologie prend en charge plus de 175 formats de fichiers et vérifie plus de 1 000 types de fichiers, offrant ainsi une protection étendue à un large éventail de données.

Enfin, la fonction Adaptive Sandbox combine l'analyse statique des fichiers, la détection dynamique des menaces et des algorithmes d'apprentissage automatique pour classer les menaces jusqu'alors inconnues. Cette fonction intègre également la chasse automatisée aux menaces et l'identification en temps réel avec des systèmes plus larges de renseignement sur les menaces, garantissant ainsi la mise en place de mesures de défense proactives.

En outre, le système breveté de OPSWATFile-Based Vulnerability Assessment détecte les vulnérabilités au sein des applications et des fichiers, en utilisant des milliards de points de données pour corréler les vulnérabilités entre les composants logiciels, les programmes d'installation et les autres fichiers binaires. Cette technologie permet d'atténuer efficacement les risques avant l'installation, contribuant ainsi à la sécurité et à l'intégrité globales du système.

Résultats et réactions

La mise en œuvre de MetaDefender Managed File Transfer MFT) OPSWAT a considérablement amélioré la sécurité et l'efficacité des transferts de fichiers pour cette entreprise automobile mondiale, protégeant son infrastructure OT contre les menaces potentielles tout en garantissant la continuité des opérations.

Il s'agit d'un véritable effort de collaboration, non seulement entre les équipes, mais aussi entre les 15 usines de production du monde entier, afin d'accroître considérablement l'empreinte et la sensibilisation de l'organisation en matière de cybersécurité, et d'ouvrir une nouvelle ère de culture de la cybersécurité.

Aujourd'hui, grâce à la solution mise en place, l'entreprise automobile ne subit aucune interruption de son flux de travail.

Pour en savoir plus sur les avantages que peut apporter à votre infrastructure critique MFT leader du secteur OPSWAT,MetaDefender Managed File Transfer MFT), contactez dès aujourd'hui un OPSWAT .