En matière de cybersécurité, la moindre vulnérabilité peut conduire à des violations majeures. Les organisations doivent agir rapidement pour suivre l'évolution des technologies et des tendances sociales, ce qui nécessite des solutions avancées, adaptables et intelligentes.

L'une de ces solutions est MetaDefender Sandbox™, désormais renforcée par la puissance de l'intelligence artificielle (AI).

Grâce à sa capacité à analyser, prédire et atténuer les cyber-risques, MetaDefender Sandbox™ est à l'origine d'un changement de paradigme dans la façon dont nous concevons la sécurité numérique, en protégeant les actifs critiques à un niveau sans précédent.

Pourquoi les Sandbox ont-ils besoin de l'IA ?

Le sandboxing traditionnel a joué un rôle crucial dans la détection des logiciels malveillants, mais il ne suffit plus, car les attaquants affinent leurs techniques, deviennent plus insaisissables et de plus en plus dangereux.

Les premiers bacs à sable s'appuyaient sur l'analyse dynamique, en exécutant des fichiers pour observer leur comportement. Avec le temps, les logiciels malveillants évasifs ont surpassé cette méthode. Pour rester dans la course, les systèmes de bacs à sable doivent évoluer, et l'IA joue un rôle essentiel dans cette évolution.

Les bacs à sable modernes, qui intègrent l'IA à l'analyse statique et dynamique, à l'émulation et à l'intelligence des menaces, peuvent détecter des menaces très obscurcies telles que les ransomwares et les exploits de type "zero-day".

L'IA permet une défense proactive et prédictive, en tirant des enseignements des menaces passées pour en repérer de nouvelles avant qu'elles ne causent des dommages.

Nous avons adopté cette évolution, en combinant l'IA avec des techniques d'analyse avancées pour améliorer la précision et l'efficacité.

Notre solution va au-delà de l'analyse dynamique, en appliquant des connaissances basées sur l'IA pour détecter et atténuer plus efficacement les menaces complexes.

Lisez cet article pour en savoir plus sur l'évolution du sandboxing et sur la manière dont l'IA remodèle l'analyse des menaces.

Le paysage des solutions alimentées par l'IA dans MetaDefender Sandbox™

Recherche de similitudes pour la chasse aux menaces

Au fur et à mesure que les cybercriminels affinent leurs méthodes, les systèmes traditionnels basés sur des signatures deviennent moins efficaces, en particulier contre les logiciels malveillants reconditionnés avec des modifications mineures.

L'outil Similarity Search permet aux chasseurs de menaces de rechercher activement des fichiers similaires à des fichiers malveillants connus.

Les équipes de sécurité acquièrent un avantage crucial dans l'identification et la neutralisation des attaques sophistiquées en recherchant activement des similitudes dans les fichiers malveillants, ce qui permet de détecter rapidement les menaces émergentes.

Le signalement des souches de logiciels malveillants nouvellement conçues ou modifiées renforce la sécurité globale et accélère les temps de réponse.

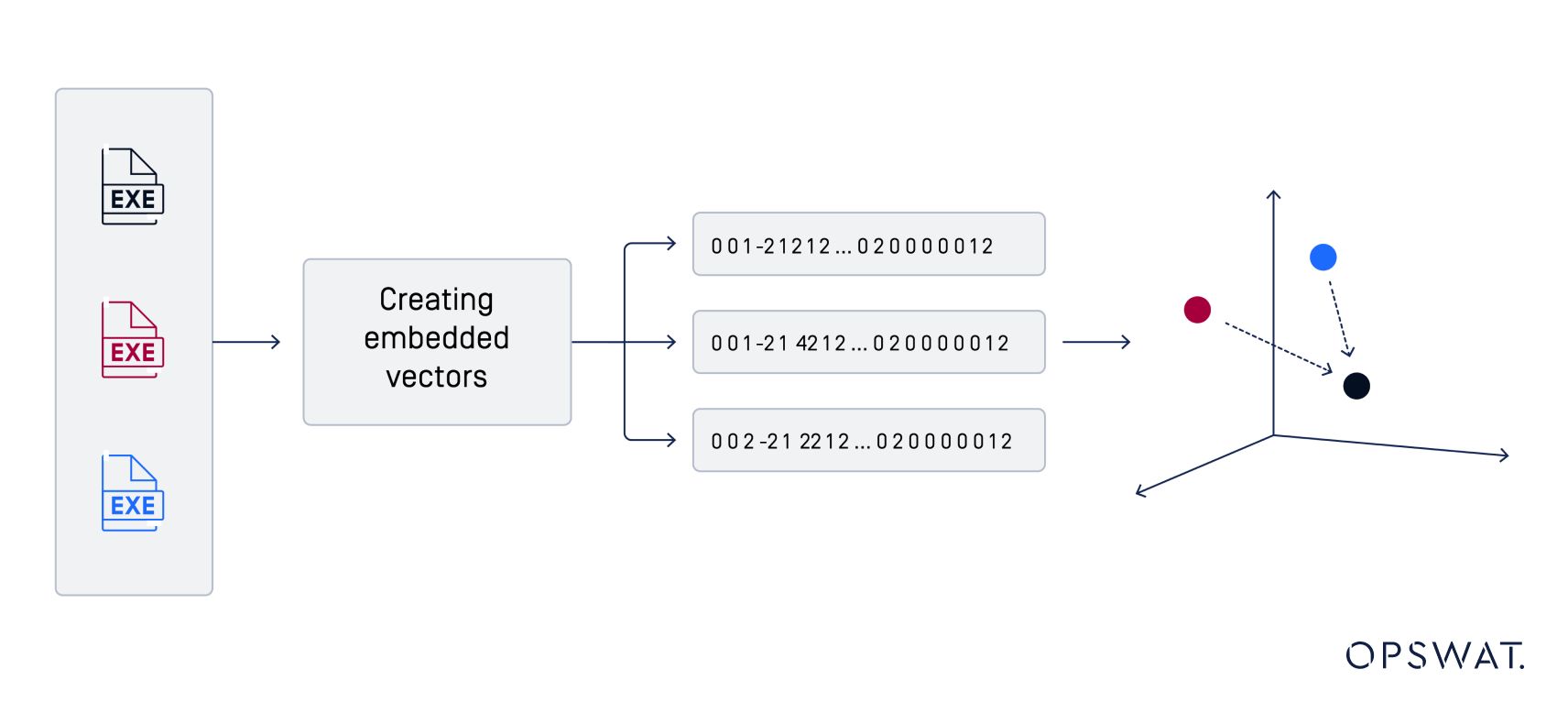

Le Sandbox extrait diverses caractéristiques des fichiers et, à l'aide de calculs de distance avancés, les compare à une vaste base de données de fichiers connus.

Même de légères variations dans la structure ou les métadonnées sont détectées, révélant des menaces potentielles et fournissant aux chasseurs de menaces les outils nécessaires pour détecter les menaces en évolution et améliorer leurs capacités.

- Détection avancée

Contrairement aux systèmes basés sur les signatures, qui s'appuient sur des correspondances exactes, Similarity Search peut détecter même de petites différences entre les fichiers. - Applications réelles

Cela permet d'identifier des menaces jusqu'alors inconnues et rend possible la détection des "zero-day" en reconnaissant des modèles et des anomalies qui n'ont pas encore été formellement documentés.

Le marché manquait d'un outil de chasse aux menaces capable de suggérer des fichiers similaires sur la base de leurs caractéristiques intrinsèques.

Cette lacune dans les outils de sécurité disponibles signifiait que les menaces présentant de légères variations pouvaient facilement passer à travers les mailles du filet.

Avec l'introduction de la recherche par similarité, les chasseurs de menaces peuvent désormais rechercher activement des menaces émergentes potentielles en comparant des fichiers avec des fichiers malveillants connus.

Pouvoir détecter des menaces subtiles et évolutives avant qu'elles ne causent des dommages améliore à la fois la détection et les temps de réponse. La recherche par similarité est donc un outil indispensable pour les défenses modernes de cybersécurité.

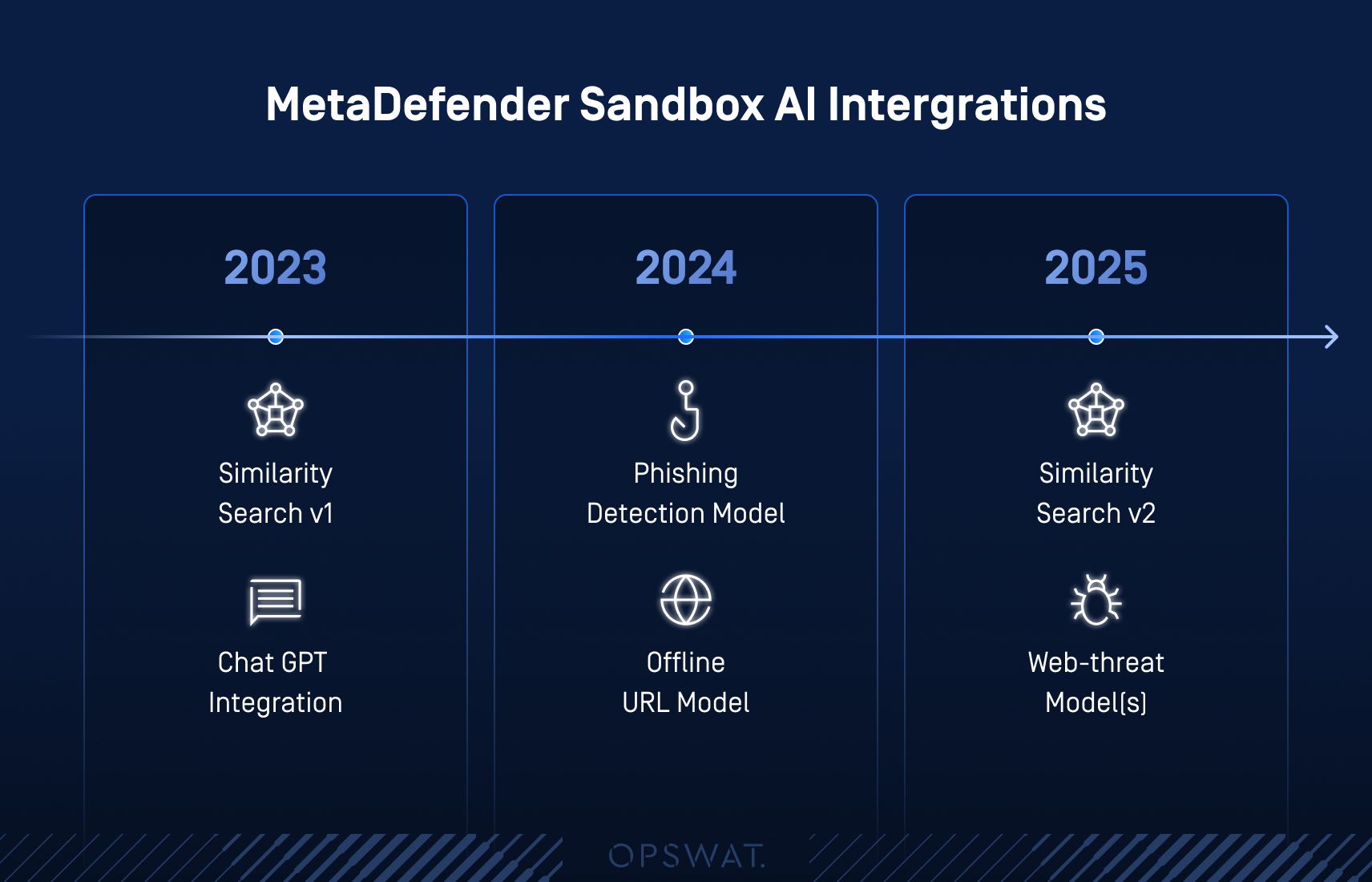

Nous avons mis à jour Similarity Search plusieurs fois depuis sa première version.

Au départ, nous ne prenions en charge que les fichiers PE, avec certaines limitations.

Depuis, nous avons ajouté d'autres fonctionnalités, en prenant en charge de meilleures comparaisons entre les fichiers .NET et en améliorant notre logique pour obtenir de meilleurs résultats.

D'ici le premier trimestre 2025, nous prendrons en charge non seulement les fichiers PE, mais aussi tous les types de fichiers - pour plus d'informations , cliquez ici.

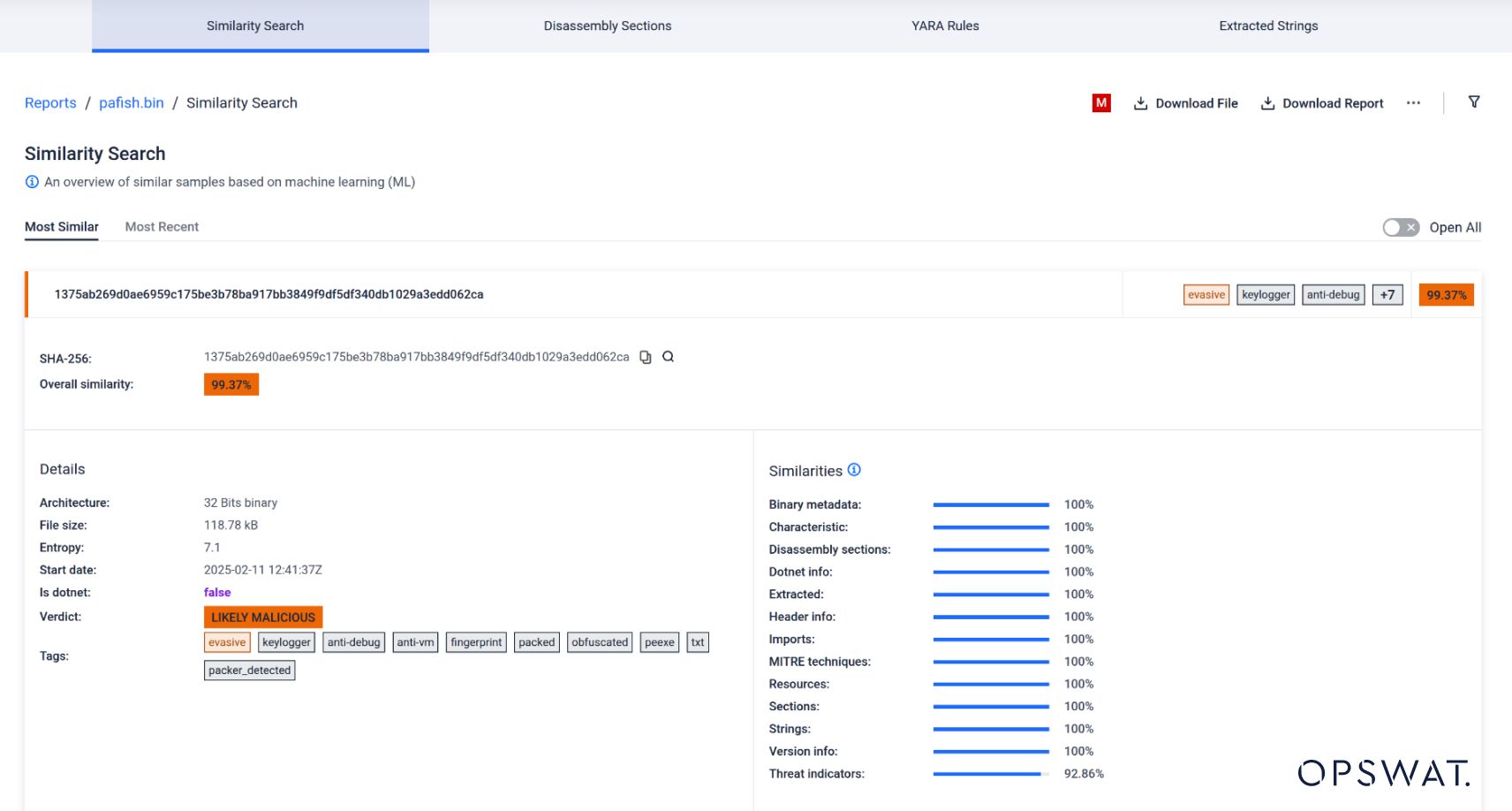

- Ouvrez la page de l'Sandbox et numérisez un fichier.

- Cliquez sur "Similarity Search" pour accéder à l'onglet.

- Ajustez les filtres, tels que les seuils de recherche et les verdicts, pour affiner votre recherche.

- Voir les résultats de la recherche.

- Développez les hachages de fichiers pour plus de détails : cliquez sur un hachage pour afficher des informations détaillées sur les similitudes.

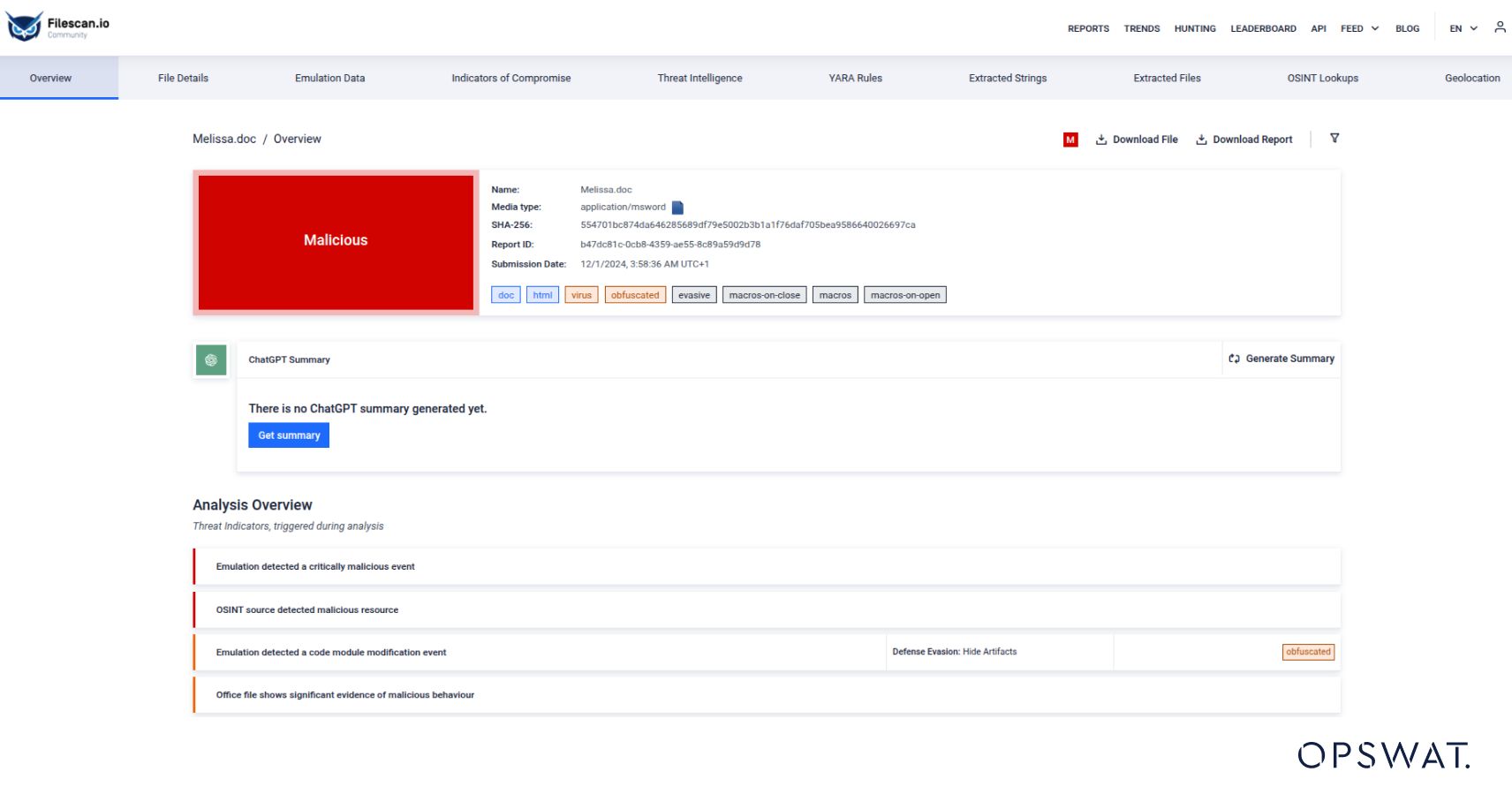

Résumés exécutifs via l'intégration de ChatGPT

Dans un centre d'opérations de sécurité (SOC), deux paramètres clés ont un impact direct sur la capacité d'une entreprise à répondre aux menaces : le temps moyen de détection (MTTD) et le temps moyen de réparation (MTTR).

Une détection et une remédiation plus rapides réduisent les dommages potentiels causés par les cyberincidents, facilitant ainsi la prévention des violations et des pertes de données.

Cependant, les équipes SOC sont souvent confrontées à la fatigue des alertes et à des contraintes de ressources, ce qui peut ralentir les temps de réponse.

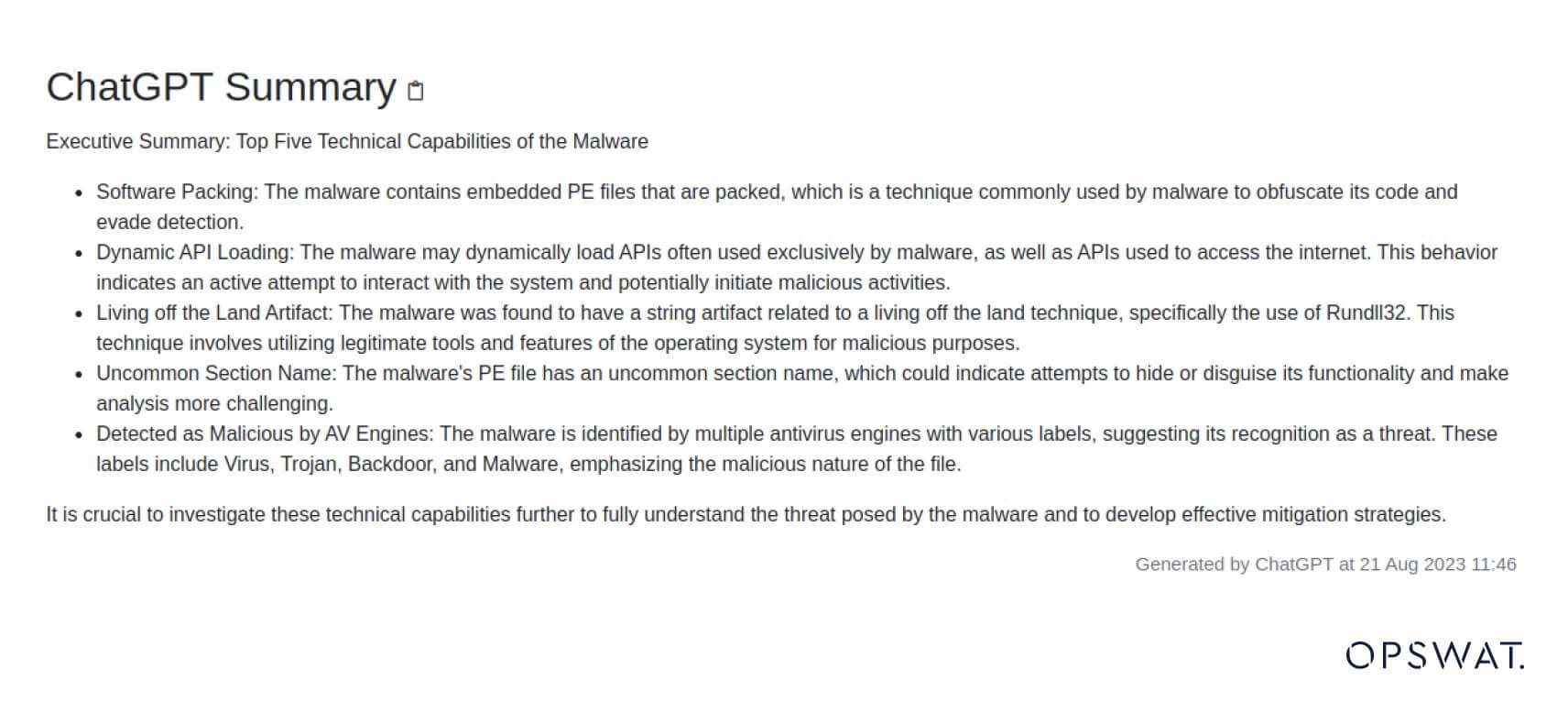

C'est là que notre intégration ChatGPT fait la différence. ChatGPT utilise le traitement du langage naturel (NLP) pour simplifier les rapports complexes et techniques sur les logiciels malveillants en des résumés faciles à comprendre.

Des résumés plus clairs permettent aux équipes SOC de hiérarchiser les menaces plus efficacement, de gagner du temps et, au final, d'améliorer à la fois le MTTD et le MTTR.

En outre, l'analyse rationalisée des rapports permet aux équipes de réagir plus rapidement, de réduire l'épuisement professionnel et de mieux protéger leurs actifs.

ChatGPT est une innovation que nous avons considérée comme une opportunité de simplifier l'analyse des menaces et d'améliorer l'efficacité du SOC pour des réponses plus rapides et plus précises aux incidents de cybersécurité.

Une analyse technique de 20 pages d'une attaque de ransomware est condensée en un résumé d'un paragraphe, mettant en évidence le vecteur d'attaque, les systèmes affectés et les actions recommandées.

Les décideurs peuvent mieux et plus rapidement évaluer les niveaux de menace, sans avoir à se plonger dans les détails techniques. Cette rapidité se traduit également par des réponses plus rapides et mieux informées.

- Ouvrir la page de présentation

- Cliquez sur le bouton "Obtenir un résumé" pour générer un résumé de ChatGPT.

- ChatGPT recueille des informations pertinentes sur le fichier et fournit un résumé de ses capacités potentielles en tant que logiciel malveillant.

Pour des paramètres plus détaillés, consultez cette ressource.

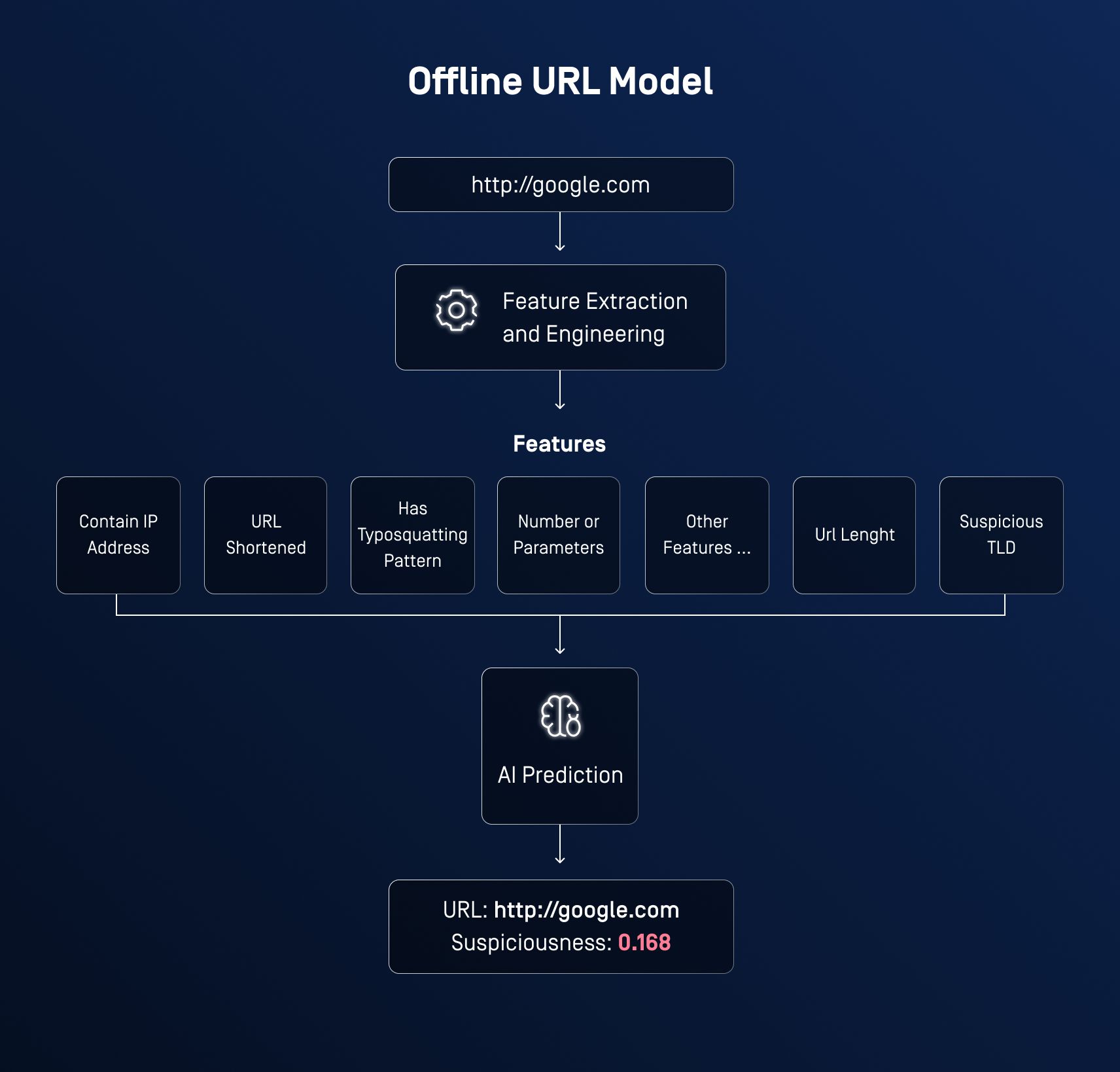

Modèle d'URL hors ligne pour la détection d'URL suspectes

Nous nous sommes posé la question suivante : pouvons-nous créer un modèle hors ligne qui analyse une URL et détermine si elle est suspecte ?

Notre modèle d'URL est entraîné sur un vaste ensemble de données de 1,6 million d'URL, ce qui permet d'extraire un large éventail de caractéristiques des chaînes d'URL.

Il prédit le caractère suspect d'une URL sur une échelle de 0 à 1, ce qui permet aux équipes de sécurité d'éviter les risques liés aux URL avant qu'ils n'aient la possibilité de s'aggraver.

Le modèle est incroyablement rapide et a atteint une précision de plus de 93 % au seuil de 0,5.

En fonction de la situation, vous pouvez ajuster le seuil et la détection sera affinée pour réduire les faux négatifs.

Le modèle extrait de nombreuses caractéristiques de la chaîne URL, puis utilise une valeur comprise entre 0 et 1 pour prédire le caractère suspect de l'URL.

Le modèle fonctionne sur des systèmes à air comprimé et est incroyablement rapide.

Il constitue une première couche essentielle de détection du phishing ou des URL malveillantes. Vous pouvez obtenir plus d'informations sur le sujet ici.

Le modèle URL hors ligne est appelé à chaque soumission pour évaluer si une URL est suspecte ou non, par défaut.

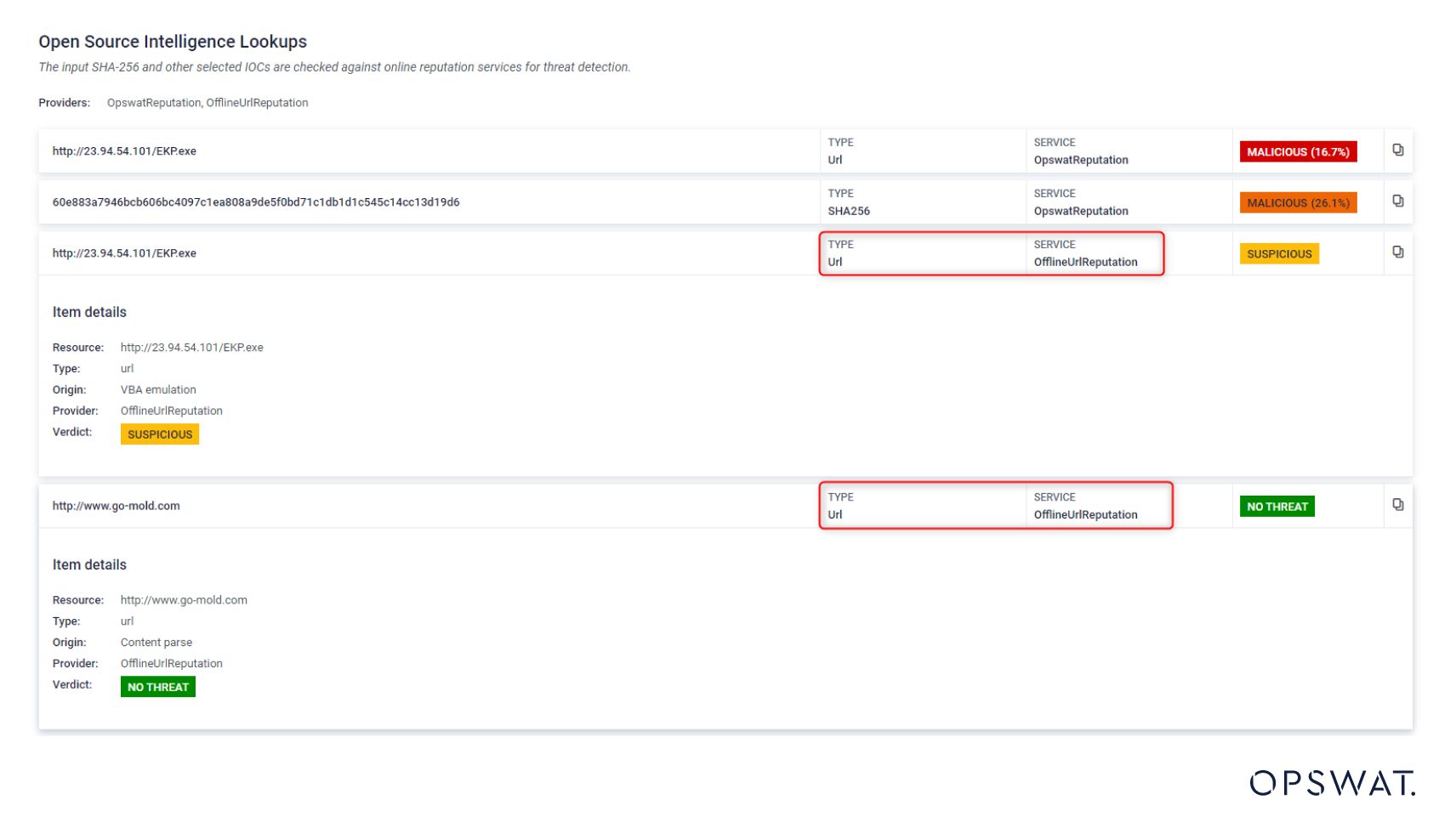

Vous trouverez cette fonctionnalité dans la section "Open Source Intelligence Lookups".

Le service fournit des informations sur la réputation associée à l'URL, en montrant à quel composant du fichier le verdict se rapporte.

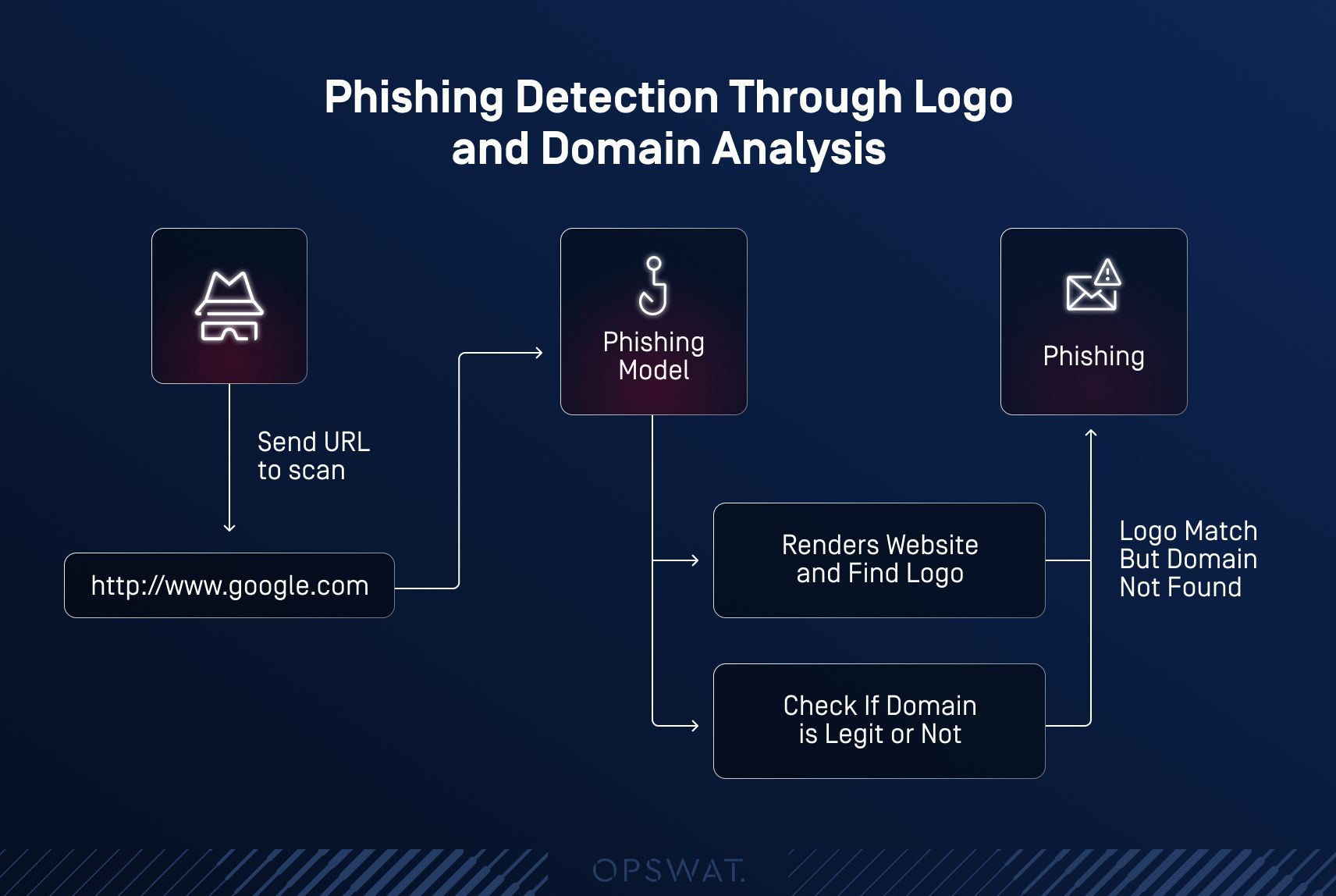

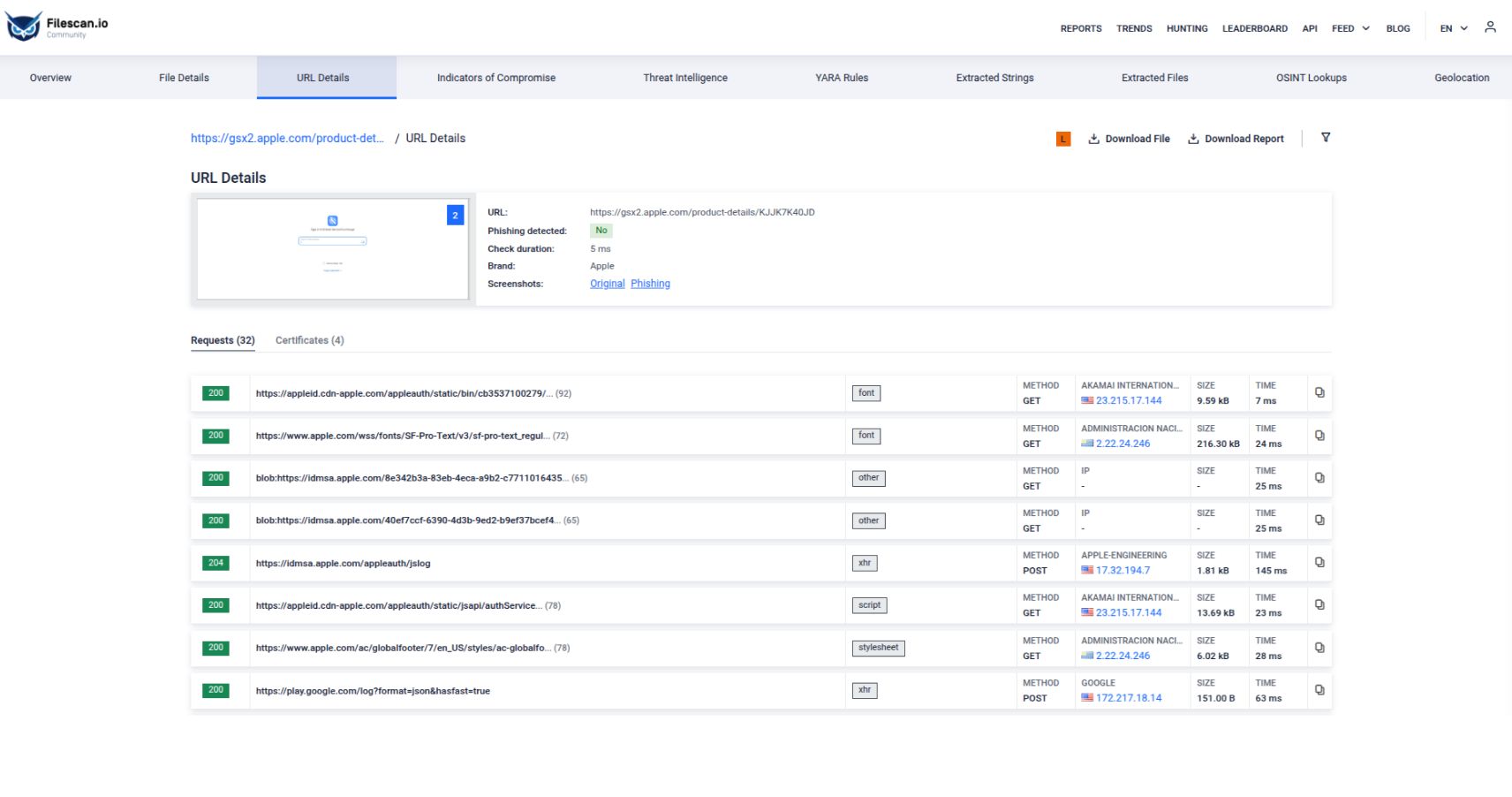

Détection de l'hameçonnage à l'aide de logos et d'analyses de domaines

Le modèle URL est une excellente approche, mais l'analyse de l'URL seule ne suffit pas à déterminer si un site web est hameçon ou malveillant.

Étant donné que le phishing reste l'une des formes les plus répandues de cyberattaques, notre modèle de détection du phishing combine la comparaison de logos et la validation de domaines, créant ainsi un système de défense à deux volets.

Grâce à des algorithmes avancés de vision par ordinateur, le modèle détecte les différences subtiles entre les logos authentiques et les logos frauduleux.

Par exemple, de légères distorsions de pixels ou des changements de proportions qui pourraient échapper à l'attention humaine sont signalés comme suspects.

Le modèle croise les URL avec une base de données de domaines légitimes connus. Si une incohérence ou une irrégularité est détectée, le système émet une alerte.

Imaginez un courriel de phishing prétendant provenir d'une banque réputée, avec un logo réaliste.

L'utilisateur peut être amené à cliquer sur le message, croyant qu'il s'agit d'un message authentique.

Notre modèle peut vérifier instantanément l'authenticité du logo tout en validant le domaine de l'e-mail, stoppant ainsi l'attaque dans son élan.

Le phishing est le type de cybermenace le plus répandu, entraînant souvent des violations de données, des pertes financières et de graves atteintes à la réputation d'une entreprise.

Ce qui est inquiétant, c'est que les méthodes traditionnelles de détection de l'hameçonnage par URL sont souvent insuffisantes, les attaquants utilisant fréquemment des URL et des logos d'apparence légitime pour tromper les utilisateurs.

Pour y remédier, nous avons intégré la comparaison de logos et la validation de domaines à notre modèle d'URL, améliorant ainsi sa capacité à détecter les tentatives d'hameçonnage qui contourneraient normalement les défenses traditionnelles.

Ce modèle d'URL amélioré permet de renforcer la défense multicouche contre le phishing, en aidant les équipes de sécurité à réagir plus rapidement et avec plus de précision, et en empêchant les attaques de causer des dommages.

- Scannez un site de phishing.

- Ouvrez l'onglet Détails de l'URL pour afficher les résultats.

- Dans l'onglet Détails de l'URL, vous verrez la page rendue et le logo détecté.

- Vous trouverez des paramètres plus détaillés ici.

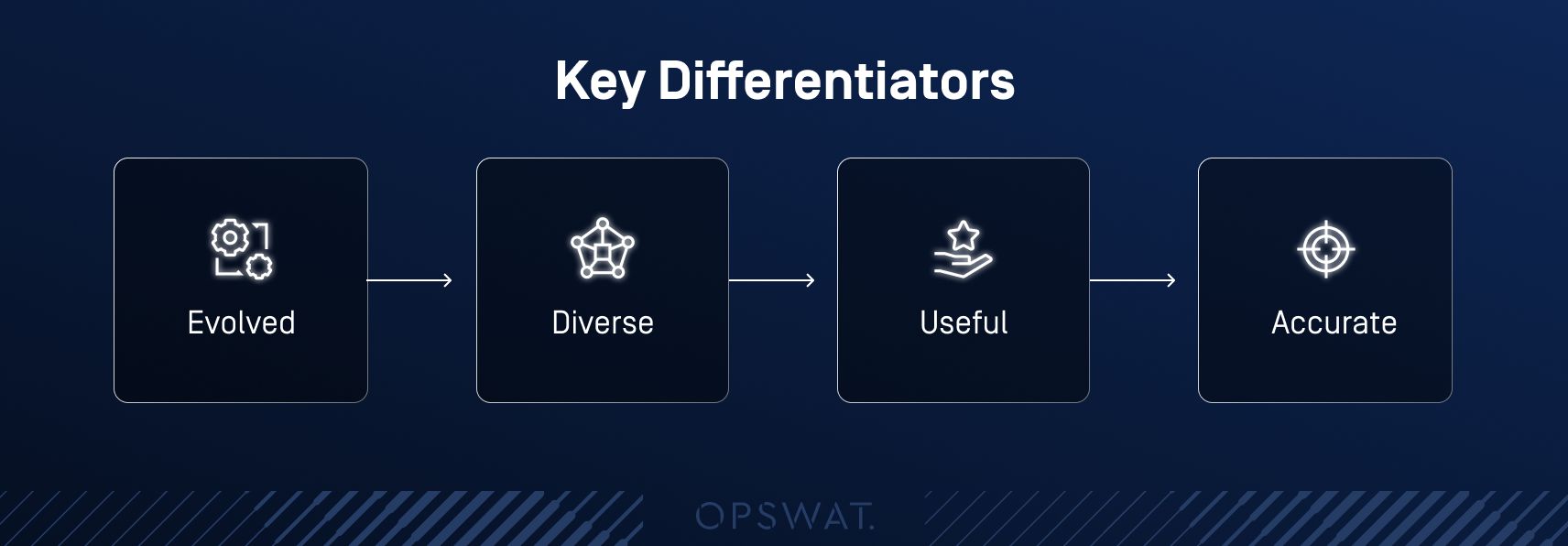

L'avantage inégalé de MetaDefender dans le paysage de la science des données

- Évolué : Garder une longueur d'avance sur les tendances malveillantes, en proposant des intégrations aussi robustes que fiables.

- Diversité : pour couvrir tous les problèmes multiples, nous devrions fournir un ensemble d'outils d'IA pour différents cas d'utilisation.

- Utile : Se concentrer sur ce qui compte vraiment : construire des outils que le marché ne souhaite pas seulement, mais dont il a réellement besoin.

- Précision : Veillez à la précision des intégrations, car des outils de qualité médiocre en réduisent la valeur.

Cybersécurité pilotée par l'IA pour les infrastructures critiques mondiales

L'intégration de l'IA dans la cybersécurité va au-delà de l'amélioration des performances, redéfinissant complètement le paysage de la cybersécurité.

Avec des solutions comme MetaDefender Sandbox™, nous avons déjà commencé à transformer la façon dont les organisations se défendent contre le paysage incessant des cybermenaces.

Nous ne voulions pas nous contenter de suivre les menaces - nous visions à changer complètement la donne. En intégrant des technologies de nouvelle génération telles que la détection des menaces pilotée par l'IA et l'analyse prédictive, nous avons atteint cet objectif avec MetaDefender Sandbox™.

L'avenir est riche de possibilités et MetaDefender Sandbox™ se positionne à l'avant-garde, en proposant des outils tels que la recherche par similarité, des résumés exécutifs alimentés par ChatGPT et des modèles de détection de phishing avancés qui redéfinissent la sécurité numérique.

Notre mission est simple : donner aux équipes de sécurité les outils les plus avancés pour protéger leurs organisations contre des attaques de plus en plus sophistiquées.

Le voyage est loin d'être terminé, et nous sommes prêts à ouvrir la voie vers un monde numérique plus sûr.

Restez à l'écoute : l'avenir de la cybersécurité ne fait que commencer, et nous en sommes le moteur.