Bien que MetaDefender Access dispose d'un ensemble complet et étendu de contrôles de conformité, il arrive que les organisations disposant de solutions de contrôle d'accès au réseau aient des raisons uniques ou propriétaires d'aller au-delà de ce que nous offrons dans la boîte. MetaDefender Access, couplé à MetaDefender Endpoint, peut vérifier bien plus que les exigences essentielles de conformité et de sécurité des équipements, afin d'éviter les amendes et les attaques orientées vers les points d'accès. Avec l'ajout de playbooks de conformité personnalisés, MetaDefender Access permet de vérifier très facilement la conformité des terminaux ou les exigences de sécurité des terminaux spécifiques à certaines organisations.

Pourquoi le site MetaDefender Access prend en charge les guides de conformité personnalisés ?

MetaDefender Access dispose déjà d'une fonction de contrôle personnalisé qui prend en charge l'utilisation de PowerShell ou de Bash (pour macOS et Linux). Cependant, la plupart des clients ne souhaitent pas utiliser un langage de script pour créer des contrôles de conformité ou de sécurité supplémentaires, car cela peut compliquer davantage les processus.Sur la base des demandes des clients pour offrir plus de flexibilité et d'extensibilité pour les politiques de conformité dans MetaDefender Access qui ne dépendent pas des scripts, OPSWAT a introduit la possibilité de définir visuellement des playbooks de conformité qui peuvent être utilisés dans les politiques de MetaDefender Access pour effectuer des contrôles personnalisés et conditionnels.

Comment configurer des livres de lecture de conformité personnalisés

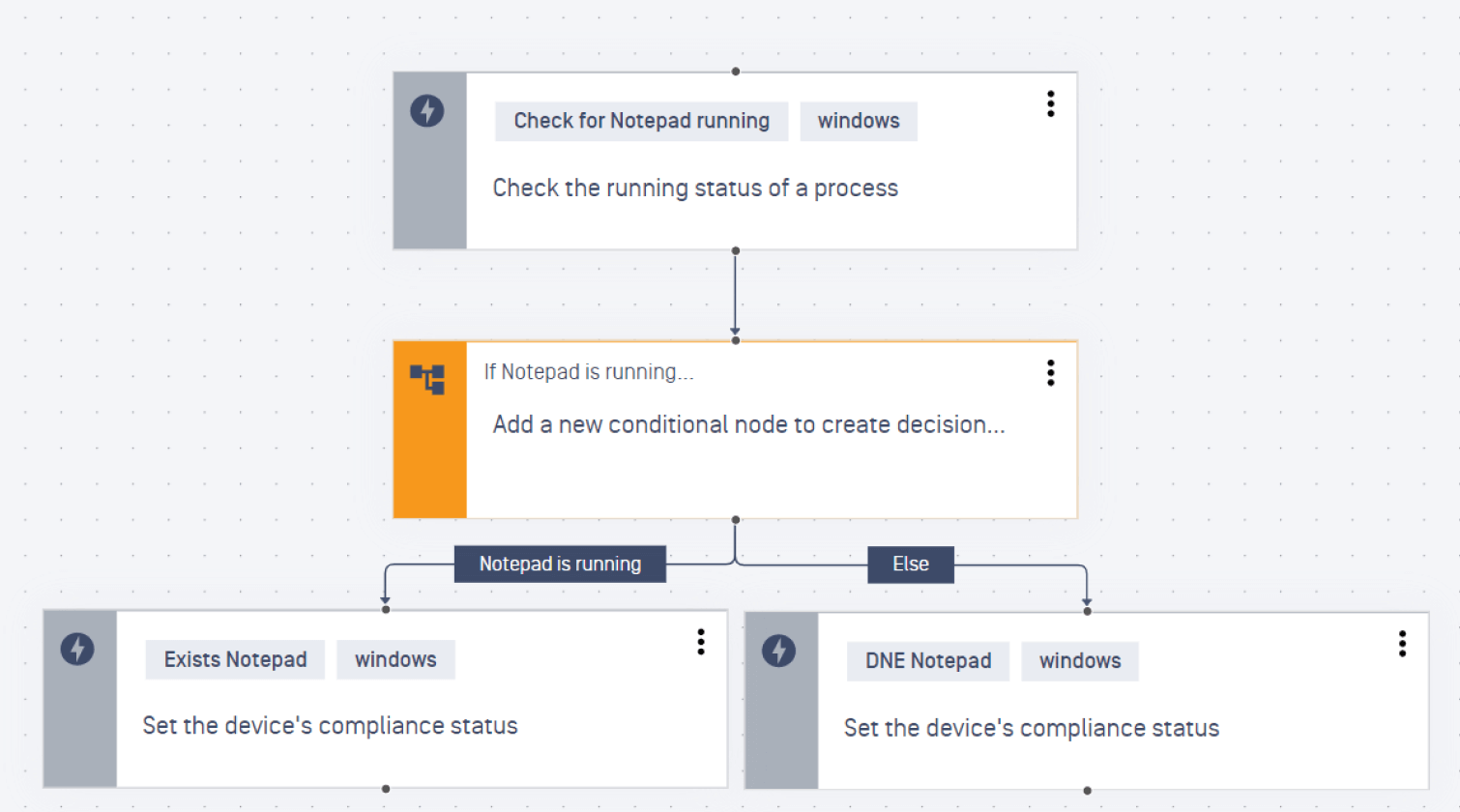

Ces livres de jeu sont édités graphiquement (voir l'image ci-dessous), et chaque livre de jeu consiste en un ensemble d'actions à effectuer sur l'appareil, telles que la récupération de la valeur d'une clé de registre, d'une valeur d'un attribut ou d'un contenu de fichier, ou d'informations sur un processus.Après avoir récupéré les valeurs de l'appareil, des actions peuvent être entreprises de manière conditionnelle pour déplacer l'appareil vers un groupe d'appareils différent ou pour définir l'état de l'appareil (par exemple, marquer l'appareil comme étant non conforme).

Voici quelques exemples de cas d'utilisation que nous avons rencontrés chez nos clients :

- Confirmation qu'une application tierce particulière installée sur un terminal est configurée de manière à garantir que les fonctions de chiffrement sont activées.

- Recherche de clés de registre ou d'autres indices indiquant qu'un appareil est vulnérable à une vulnérabilité de type "zero-day" et placement de l'appareil dans un état d'alerte afin que l'équipe de sécurité puisse s'assurer que tous les appareils de ce type font l'objet d'une correction rapide.

- Prendre une mesure de repli si l'un des principaux contrôles de conformité échoue. Par exemple, si le contrôle antimalware révèle qu'aucune solution acceptable n'est installée et configurée correctement, l'appareil pourrait être placé dans un groupe qui conduirait MetaDefender Endpoint à analyser l'appareil avec la technologie d'analyse multiple d'OPSWAT(en exécutant plus de 20 moteurs sur les fichiers de l'appareil).

Cette image vous donne une idée de l'éditeur visuel des Playbooks. Elle montre comment les Custom Compliance Playbooks interagissent avec VMware Horizon, un partenaire de longue date de OPSWAT .

Ce playbook est un exemple du troisième cas d'utilisation mentionné ci-dessus. Il vérifie si une application tierce est configurée de manière sécurisée sur le terminal et si elle le reste. Si l'utilisateur de l'appareil modifie manuellement la configuration en éditant un fichier de configuration, ce contrôle de sécurité échouera et l'appareil sera considéré comme non conforme.

Découvrez comment nous travaillons avec Vmware pour créer des environnements plus sûrs pour les professionnels de l'OT

Parler à un expert

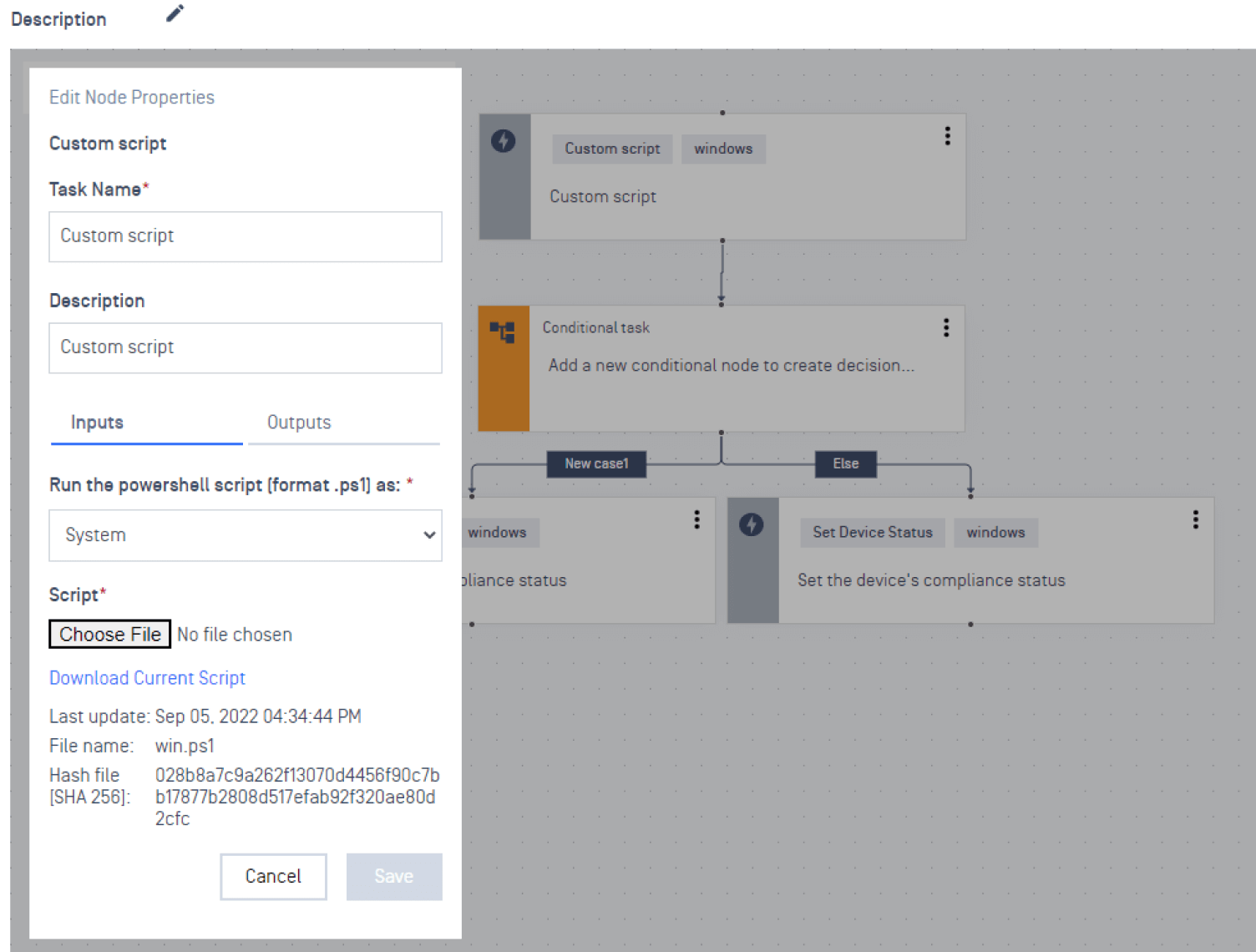

Outre les capacités décrites jusqu'à présent, les carnets de jeu aident désormais ceux qui souhaitent exploiter des scripts personnalisés à le faire de manière plus granulaire, car un carnet de jeu peut désormais avoir des scripts personnalisés en tant que tâches. Ainsi, une politique d'accès MetaDefender peut désormais appliquer plusieurs scripts, une fonctionnalité qui sera bien accueillie par nombre d'entre vous. Vous pouvez sélectionner le cahier de lecture à utiliser dans une politique dans la section Conformité des dispositifs du menu de l'éditeur de politique. Vous pouvez également activer des scripts personnalisés dans cette même section.

Comme mentionné ci-dessus, les contrôles de conformité approfondis intégrés à MetaDefender Access font plus que tout autre concurrent pour assurer la conformité et la sécurité des terminaux sur tous les principaux systèmes d'exploitation. Cependant, quelle que soit la profondeur ou l'étendue des options que nous proposons, les organisations auront toujours un besoin particulier qui nécessitera un certain degré de personnalisation. Les playbooks de conformité personnalisés permettent aux organisations d'intégrer facilement des contrôles de conformité spécifiques dans MetaDefender Access, créant ainsi une couche de sécurité dynamique et proactive contre les menaces extérieures.

MetaDefender Access est conçu pour assurer la conformité et la sécurité des appareils sans entraver la productivité, et les playbooks de conformité personnalisés offrent encore plus de flexibilité à nos clients. Si vous avez une question concernant nos solutions de sécurité, contactez nos experts en sécurité dès maintenant pour obtenir de l'aide.