La demande croissante d'accès à Secure

L'essor des politiques BYOD (Bring Your Own Device) et des applications cloud, ainsi que le besoin croissant d'accès à distance aux données de l'entreprise, ont fait exploser la demande en matière d'accès sécurisé. Cela inclut également la surveillance et la conformité des appareils non gérés.

Il est essentiel d'étendre les mesures de sécurité au-delà des contrôles de base tels que le niveau du système d'exploitation et les protections antivirus. Il est important d'intégrer des mesures de protection contre les supports amovibles, les applications indésirables, les enregistreurs de frappe et les menaces liées à la capture d'écran.

Les questions qui se posent sont les suivantes : comment une organisation peut-elle s'assurer que chaque appareil est conforme aux politiques de sécurité avant d'accéder aux applications ou au réseau, quel que soit l'endroit où se trouve l'utilisateur ou les données ? En outre, une fois la conformité d'un appareil confirmée, quelles mesures doivent être mises en place pour défendre l'accès au réseau, aux données et aux applications contre les menaces de falsification ?

Une plateforme pour tous les points d'accès

Pour relever ces défis, OPSWAT propose une plateforme complète de gestion de la sécurité des points d'accès, fondée sur une philosophie d'accès sans confiance. Cette plateforme est idéalement positionnée pour sécuriser à la fois l'accès et les terminaux, quel que soit l'utilisateur ou l'emplacement des données, conformément à vos politiques de sécurité.

La mise en œuvre d'un accès sécurisé pour les utilisateurs distants et sur site et la garantie de la conformité des terminaux pour les BYOD gérés et les appareils IoT, peuvent s'avérer complexes et chronophages. Cela peut nécessiter des mois, voire une année de travail de la part d'ingénieurs réseau seniors, d'administrateurs et de consultants tiers. Cependant, la plateforme intégrée de OPSWAT's rationalise ce processus, réduisant le temps et les ressources nécessaires.

Pourquoi nous utilisons la gestion des Endpoint confiance zéro ?

Les cybercriminels trouvent constamment de nouveaux moyens d'accéder à vos données. Alors que l'industrie IT renforce continuellement son arsenal de threat intelligence, de nouvelles techniques peuvent passer inaperçues et mettre les organisations en danger. Plutôt que de se contenter de rechercher les menaces connues, notre approche de confiance zéro considère que toutes les entités sont indignes de confiance jusqu'à preuve du contraire.

Les avantages de nos solutions de gestion des Endpoint

OPSWATLa solution de gestion des points de terminaison de Zero-Trust offre des avantages considérables :

Un contrôle simplifié

Les effectifs étant de plus en plus distribués, la surveillance est essentielle pour protéger les terminaux dans l'ensemble de l'entreprise. Une vue unique de tous les appareils et de leurs méthodes d'accès permet aux équipes de IT d'être informées, même si l'équipe s'agrandit. Vous pouvez autoriser, bloquer ou appliquer des règles pour un appareil en quelques clics, en vous assurant que tous les appareils sont visibles et réglementés.

Productivité ininterrompue

Les capacités d'auto-remédiation fournissent aux utilisateurs des actions claires pour résoudre les problèmes de non-conformité de leurs appareils. Grâce à ces solutions simples, les utilisateurs finaux peuvent maintenir leur productivité et profiter de la commodité d'une connexion unique (SSO), que ce soit sur site ou à distance.

Configurabilité

Définissez des seuils d'accès personnels et déterminez quand les problèmes doivent faire l'objet d'une notification ou d'un blocage. Respectez les politiques de votre organisation grâce au module de conformité.

Facilité

Notre logiciel de gestion des points d'accès offre un enregistrement simple et peut être déployé en quelques heures ou jours, que ce soit sur site ou en tant que service en nuage.

Mettre en œuvre l'accès zéro confiance partout

Grâce à cette approche de plateforme unique, la mise en œuvre et la gestion en cours deviennent plus faciles pour le personnel informatique, sans qu'aucun service tiers ne soit nécessaire. Dans le même temps, les utilisateurs auront accès à l'information en fonction de leurs besoins, avec des étapes d'auto-remédiation faciles en cas de problèmes pour rétablir la conformité. Pour les applications courantes telles qu'Omnissa et Salesforce, une intégration encore plus forte est disponible pour une productivité maximale.

Secure Accès sur site

Pour un environnement sur site, OPSWAT fournit une identification détaillée et une conformité de sécurité pour vous assurer que vous savez exactement ce qui se trouve sur votre réseau, que vous pouvez bloquer toute tentative non autorisée et permettre la segmentation en plaçant les appareils IoT dans le groupe approprié.

Accès Secure Cloud, à distance et sur site

OPSWAT permet l'intégration dans le nuage grâce au langage SAML (Security Assertion Markup Language), une norme ouverte qui permet aux fournisseurs d'identité (IdP) de transmettre des informations d'autorisation aux fournisseurs de services (SP). OPSWAT La plateforme de gestion des points d'extrémité de Zero-Trust remplace les VPN avec une meilleure sécurité, une gestion plus facile et une expérience plus positive pour l'utilisateur.

Visibilité instantanée

OPSWAT offre une vue complète de la santé des terminaux dans l'ensemble de l'environnement. Il permet de contrôler chaque appareil accédant à votre réseau et aux applications en nuage, le tout dans une seule interface. Les administrateurs peuvent procéder à un examen détaillé de la sécurité de n'importe quel appareil et surveiller les appareils spécifiques qui accèdent aux applications et à quel moment. Un tableau de bord holistique illustre les risques, les activités des appareils et les vulnérabilités actuelles dans toute l'entreprise.

Conformité et contrôle approfondis

OPSWAT va au-delà des contrôles de sécurité standard tels que le système d'exploitation et l'antivirus, en proposant un examen approfondi des appareils. Cela inclut l'évaluation des risques et des vulnérabilités, avec la possibilité de détecter et d'identifier plus de 5 000 applications tierces. D'autres contrôles portent sur le cryptage, les supports amovibles, l'anti-keylogger, la protection contre les captures d'écran, les applications indésirables et Multiscanning pour détecter les logiciels malveillants actifs et passifs.

Mise à jour de la vulnérabilité et de la Patch Management

OPSWAT détecte toutes les menaces connues dans la bibliothèque CVE (Common Vulnerability and Exposures). Combiné au système d'évaluation exclusif de MetaDefender® IT-OT Accessdéveloppé à partir de la protection de plus de 100 millions de points de terminaison, OPSWAT optimise la priorisation et la gestion des correctifs.

Automatique et autorégulation

OPSWAT offre des options d'auto-remédiation prêtes à l'emploi, minimisant ainsi les appels coûteux au service d'assistance. Pour maximiser la productivité, certaines options de remédiation peuvent simplement être automatisées. Il s'agit notamment de la mise à jour des définitions de virus sur le logiciel anti-malware local, de l'activation du logiciel de pare-feu et de la suppression des applications indésirables.

Forte adoption du BYOD

Les utilisateurs BYOD évitent souvent les logiciels de sécurité d'accès parce qu'ils sont traditionnellement encombrants et ralentissent la productivité. OPSWAT fournit une application légère et facile à désinstaller qui effectue une évaluation rapide mais complète.

Solutions spécialisées

Qui bénéficie de l'accès zéro confiance ?

La gestion des points d'accès zéro confiance soutient l'infrastructure critique mondiale par l'intermédiaire d'industries telles que :

Accès transparent à Secure pour tous

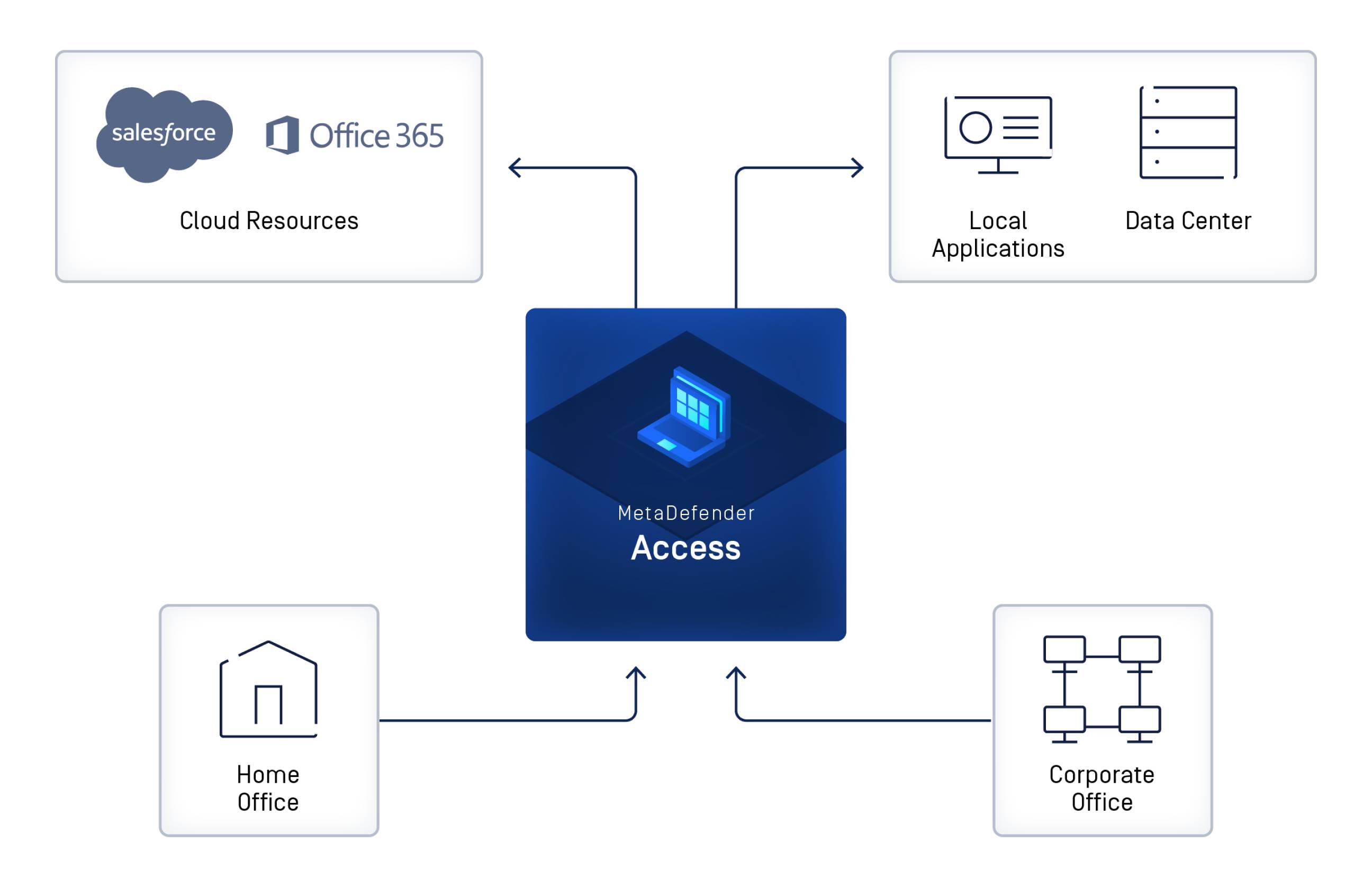

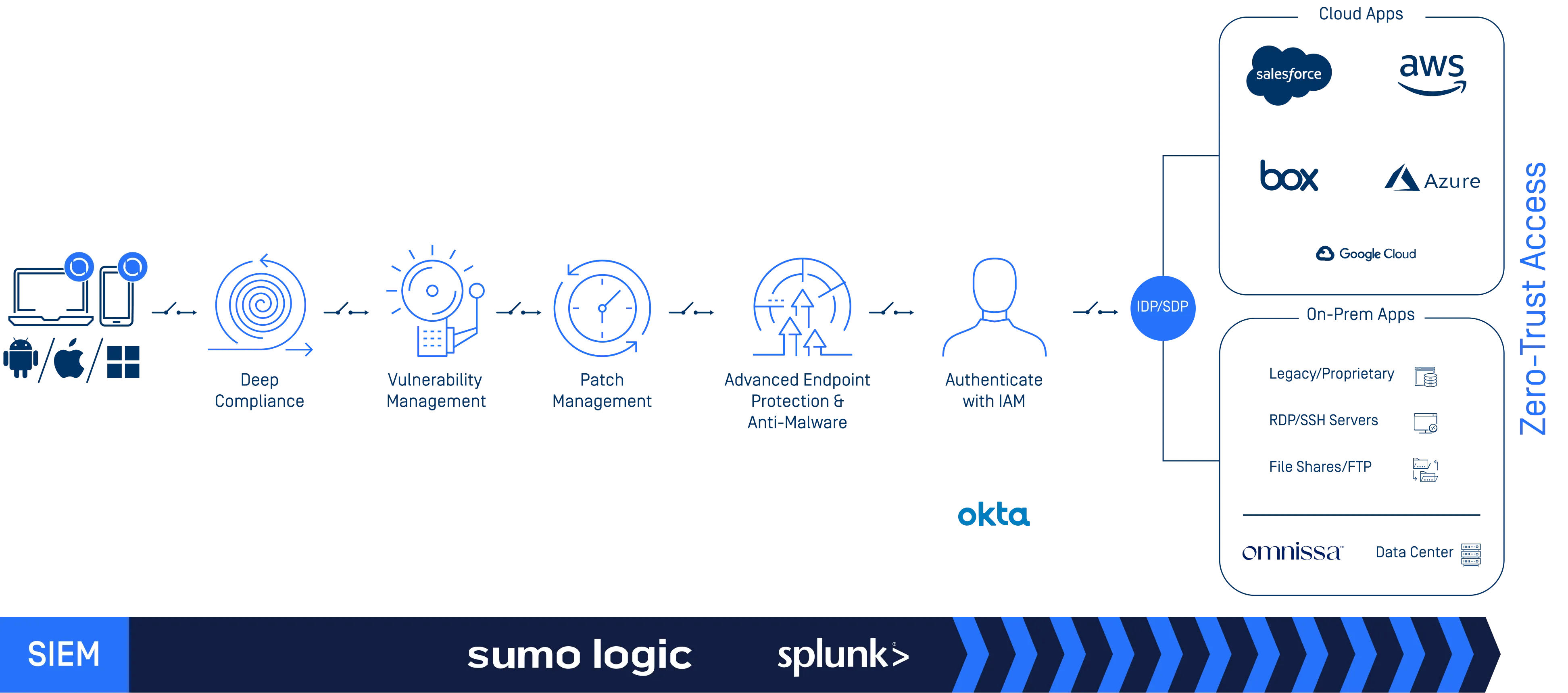

Conçue en s'appuyant sur la philosophie de la confiance zéro, la solutionMetaDefender Access de OPSWAT traite à la fois de l'accès sécurisé et de la conformité des appareils au sein d'une seule et même plateforme complète. Comme le montre le schéma ci-dessous, MetaDefender Access effectue sept contrôles de sécurité approfondis sur différents appareils, notamment ceux des employés, BYOD, invités et IoT. Une fois que la conformité de l'appareil est confirmée, vous pouvez alors garantir un accès sécurisé à distance ou sur site aux seuls segments de réseau et applications autorisés. Cette plateforme répond non seulement à votre conformité en matière de sécurité, mais elle réduit également la quantité de ressources nécessaires à la mise en œuvre et à la maintenance. En outre, elle offre à vos utilisateurs une expérience positive et transparente d'accès aux applications et aux données de l'entreprise.

MetaDefender Plate-forme d'accès

Accès sur place

Le Network Access Control NAC vous permet de maintenir le même niveau de visibilité, de sécurité et de contrôle sur tous les appareils de votre réseau, y compris les appareils des utilisateurs au bureau. NAC réseau applique l'authentification, l'autorisation et la comptabilité (AAA) à votre réseau afin de garantir que seuls les utilisateurs et les appareils autorisés peuvent se connecter. En plus d'activer les contrôles d'authentification avant connexion via 802.1x, NAC collecte également des informations sur les appareils une fois qu'ils sont connectés. Cela lui permet de les classer et de les surveiller, et de les affecter dynamiquement au segment de réseau approprié, en fonction d'attributs tels que le type de périphérique à empreinte digitale, l'utilisateur connecté et la conformité des contrôles de posture des périphériques avec les politiques de sécurité de votre entreprise.

Accès à distance

Il est temps pour les organisations de repenser la manière dont les utilisateurs accèdent aux applications et aux données importantes. OPSWAT remplace vos VPN traditionnels par une solution qui donne la priorité à la sécurité et à la vérification de la conformité avant d'autoriser les connexions aux applications et aux ressources de données. Cette solution d'accès à confiance zéro chiffre les communications entre les appareils des utilisateurs et les applications. Elle s'intègre à votre solution existante de gestion de l'accès aux identités, ce qui simplifie la gestion et facilite l'authentification multifactorielle de manière transparente.

Accès au Cloud

OPSWAT s'intègre à SAML, un protocole d'accès au nuage, afin de fournir un contrôle complet sur les appareils accédant au nuage. Cette fonction garantit que chaque utilisateur est soumis à des contrôles d'authentification et de conformité. Si un utilisateur n'est pas conforme, l'accès à l'application en nuage lui est refusé. Au lieu de cela, l'utilisateur est dirigé vers une page d'auto-remédiation pour résoudre les problèmes éventuels. Une fois les problèmes résolus, l'utilisateur se voit à nouveau accorder l'accès.

Secure Accès au bureau virtuel

Il est essentiel de sécuriser l'accès aux applications à partir d'appareils via l'infrastructure de bureau virtuel (VDI), en particulier dans le cadre du BYOD. Les clients VDI modernes permettent de nombreuses interactions avec le poste de travail sous-jacent, ce qui rend essentielle la prévention d'actions telles que les captures d'écran ou l'enregistrement des touches. Pour s'assurer que le terminal est sécurisé et conforme avant d'utiliser un client VDI, OPSWAT s'intègre aux solutions VDI de fournisseurs tels qu'Omnissa.

OPSWAT Cloud Security for Salesforce

Compte tenu de la dépendance importante de nombreuses entreprises à l'égard de Salesforce, qui stocke des données précieuses sur divers aspects commerciaux, il est crucial de sécuriser l'accès et de garantir la conformité avant que les utilisateurs ne se connectent. OPSWAT propose une intégration avec Salesforce pour garantir que tout appareil présentant un risque se voit refuser l'accès jusqu'à ce qu'il fasse l'objet d'une auto-remédiation.

Protection contre les dispositifs vulnérables

Chaque appareil supplémentaire connecté à votre réseau ou à vos applications en nuage introduit des vulnérabilités potentielles. Les risques peuvent provenir d'appareils volés, d'un manque de protection par mot de passe, d'un logiciel de sécurité obsolète, d'une mauvaise utilisation du cryptage, ainsi que de l'exposition à des enregistreurs de frappe ou à la capture d'écran. OPSWAT fournit une inspection complète des appareils, de sorte que vous pouvez être sûr que seuls les appareils de confiance peuvent accéder à votre environnement.

Répondre aux exigences de conformité

Les exigences de conformité réglementaire sont mises en œuvre afin de minimiser le risque de violations et d'atteintes à la vie privée. Les technologies OPSWAT offrent une visibilité étendue et des capacités de reporting détaillées, ce qui permet de répondre aux exigences de normes telles que PCI DSS, HIPPA, FINRA, HITECH, NIST, ISO, FTC, COBIT, Sarbanes-Oxley, CIS et SANS.

MetaDefender L'accès permet la conformité et Secure L'accès

Il est essentiel de mettre en œuvre des mesures de sécurité solides pour les utilisateurs qui accèdent à votre réseau, à vos données et à vos applications, depuis leur domicile ou leur bureau. MetaDefender Access est une plateforme conçue à cet effet. Elle offre des contrôles de conformité, de sécurité et de vulnérabilité à la pointe de l'industrie, une alternative VPN zéro confiance et un contrôle d'accès au réseau sur site. Cela garantit un accès sécurisé quel que soit votre emplacement, à la maison, au bureau ou sur des sites distants, et que vos données et applications soient hébergées sur place ou dans le nuage.