Des chercheurs en sécurité ont une fois de plus démontré pourquoi Microsoft reconnaît que "lesmacros inattendues peuvent poser un risque de sécurité important". Dans un récent billet de blog, les chercheurs en sécurité expliquent comment les attaquants utilisent des macros pour télécharger et exécuter ZLoader, un cheval de Troie bancaire malveillant, sans qu'aucun code malveillant ne soit présent dans le fichier initial.

L'anatomie de l'attaque commence par un document Microsoft Word inoffensif, qui utilise des macros pour télécharger un document Microsoft Excel. Celui-ci crée ensuite une nouvelle macro dans le fichier XLS et met à jour une stratégie de registre pour désactiver l'avertissement de la macro Excel. Par conséquent, le fichier Excel peut exécuter sa macro malveillante pour télécharger ZLoader sans aucun avertissement.

Comme pour beaucoup d'autres attaques, le document Microsoft Word initial est envoyé sous forme de courriel de phishing. Cependant, cette chaîne d'attaque particulière est nouvelle parce que la macro initiale a peu de chances d'être détectée par un antivirus ou un moteur anti-malware. Bien sûr, de nombreuses organisations désactivent les macros par défaut, mais ce document Microsoft Word initial est formaté de manière à inciter les utilisateurs à "Activer l'édition" et à "Activer le contenu".

C'est cette combinaison d'ingénierie sociale et d'exploitation technique qui rend ce type d'attaque si efficace.

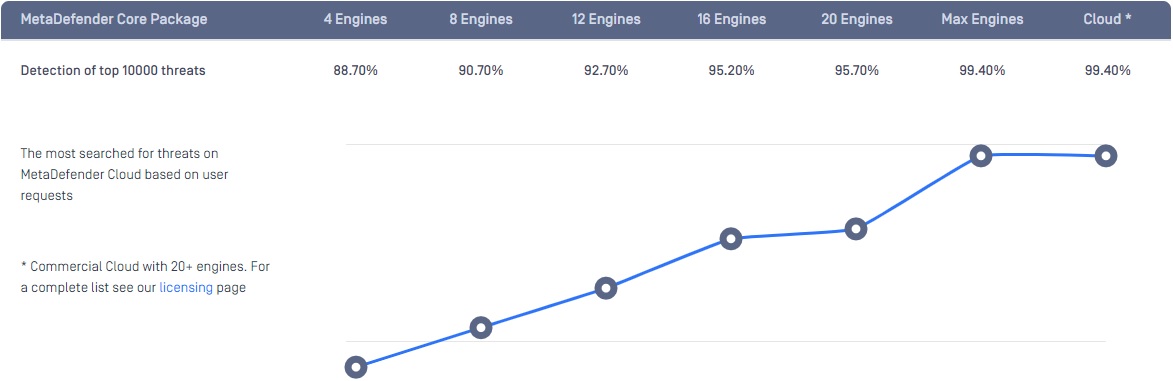

Même les bons jours, les moteurs anti-virus et anti-malware peinent à suivre le rythme des nouvelles menaces et sont extrêmement vulnérables aux menaces de type "zero-day". Une étude menée surOPSWAT révèle qu'il faut plus de 30 moteurs anti-virus et anti-malware pour atteindre des taux de détection supérieurs à 99%, ce qui permet aux solutions de multiscanning de réduire considérablement les temps d'attente pour les malwares latents. Même les bacs à sable traditionnels peuvent être contournés à mesure que les logiciels malveillants deviennent de plus en plus sophistiqués. Les nouvelles menaces, telles que cette macro ZLoader, sont particulièrement efficaces pour éviter la détection.

Trust No File

Le modèle de sécurité "zéro confiance" est devenu une méthode de plus en plus populaire pour sécuriser les utilisateurs et les appareils, avec sa sagesse de "ne faire confiance à personne", mais cette même sagesse est rarement étendue à la sécurité des fichiers. Il devrait maintenant être évident, alors que les moteurs anti-virus et anti-malware continuent de lutter avec leurs taux de détection, que les organisations devraient également "ne faire confiance à aucun fichier".

Si une organisation part du principe que tous les fichiers sont malveillants, elle peut inspecter, puis assainir ses données à l'aide de la technologie CDR (Content Disarm and Reconstruction).

Tout d'abord, le CDR décompose tous les fichiers en composants discrets, dont tous les éléments sont identifiés. Les macros à haut risque sont généralement supprimées, éliminant ainsi tout contenu potentiellement malveillant. Ensuite, le CDR reconstruit rapidement et en toute sécurité le fichier à partir des composants assainis, en préservant ses métadonnées et ses caractéristiques. En outre, les clients ont la possibilité d'autoriser la mise en liste des macros spécifiques qu'ils souhaitent conserver. Les fichiers reconstruits, dont l'intégrité de la structure est intacte, sont remis aux utilisateurs finaux sans perte de convivialité. .

Deep CDR assainit et reconstruit plus de 100 types de fichiers courants et vérifie plus de 4 500 types de fichiers. En moyenne, Deep CDR est 30 fois plus rapide que la plupart des technologies d'analyse dynamique et peut bloquer les logiciels malveillants conçus pour échapper aux environnements sandbox traditionnels. Deep CDR s'intègre également à OPSWAT Multiscanningles technologies d 'analyse dynamique, de prévention proactive de la perte de données (DLP) et d'analyse de la sécurité. file-based vulnerability assessment technologies.

Il importe peu que les organisations recherchent les fichiers malveillants lorsque les attaquants peuvent échapper à la détection grâce aux macros. Il importe peu que Microsoft avertisse les utilisateurs du risque de sécurité des macros lorsque les attaquants peuvent désactiver ces avertissements. Il importe peu que les organisations désactivent les macros lorsque les attaquants peuvent tirer parti d'une ingénierie sociale astucieuse pour amener les utilisateurs à réactiver les macros.

Ce qui compte vraiment, c'est d'adopter la mentalité "ne faire confiance à aucun fichier" et de mettre en place les politiques et les contrôles nécessaires pour concrétiser cette philosophie.

OPSWAT peut vous aider. Contactez l'un de nos experts en cybersécurité dès aujourd'hui pour en savoir plus sur la façon d'assainir les données avec Deep CDR.