Protégez vos sauvegardes contre les menaces cachées d'

Analysez les fichiers de sauvegarde à la recherche de logiciels malveillants dormants avant la restauration : accélérez les analyses,

respectez la conformité et récupérez vos données en toute confiance.

- Conformité accélérée

- Recherches plus rapides

- Flux de travail fluides

OPSWAT bénéficie de la confiance de

Ce que vous gagnerez

Analyses 33 fois plus rapides

Réanalysez rapidement les ensembles de données statiques pour gagner du temps et économiser de la puissance de calcul.

Conformité éprouvée

Automatisez les analyses pour respecter les exigences réglementaires.

Restaurer en toute confiance

Prévenez les réinfections grâce à des contrôles anti-malware avant la restauration.

Vos sauvegardes vous exposent-elles à des risques ?

De nombreux fournisseurs de solutions de sauvegarde de premier plan laissent la porte ouverte à des menaces latentes, notamment les ransomwares, qui peuvent se cacher dans les fichiers archivés. Les solutions de sauvegarde traditionnelles ne disposent souvent pas d'une fonctionnalité complète de détection des logiciels malveillants lors des processus de création et de restauration des sauvegardes.

Détection limitée des menaces

Pas d'analyse avant la restauration

Lacunes en matière de conformité

Risque lié aux logiciels malveillants cachés

Lorsque des fichiers de sauvegarde infectés sont restaurés, vos systèmes risquent d'être réinfectés, ce qui pourrait réduire à néant tous les efforts de récupération et prolonger les temps d'arrêt.

Sans une analyse adéquate, même les sauvegardes qui semblent conformes deviennent un handicap.

Construisez une défense de sauvegarde plus intelligente

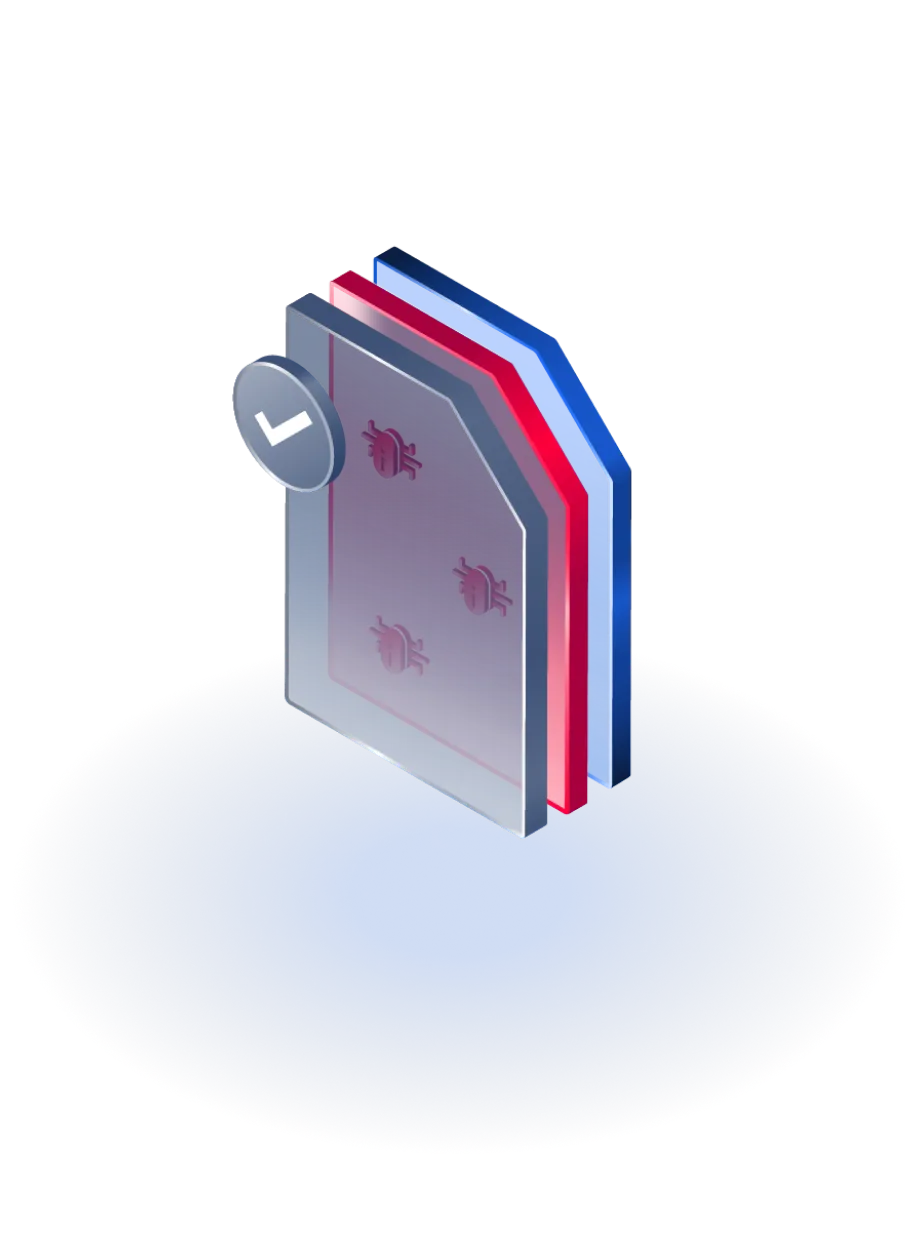

Notre solution Backup Storage Scanning ajoute une sécurité approfondie et multicouche à votre stratégie de sauvegarde.

S'appuyant sur les enseignements tirés d'un PoC réussi en entreprise, cette solution comprend :

Tableau de bord des unités de stockage centralisées

Surveillez toutes les cibles de sauvegarde depuis un seul endroit

Analyse rapide de l'identité

Amélioration de la vitesse de 33 fois pour les fichiers inchangés

Prise en charge des versions de sauvegarde

Gestion complète des versions de sauvegarde

Tableau de bord d'analyse visuelle

Informations en temps réel sur les résultats des analyses

Options de planification flexibles

Analyse automatisée basée sur la conformité

Faites tout cela sans perturber votre flux de travail

- Analyser les sauvegardes avant et après la restauration

- Détectez les logiciels malveillants cachés

- Conformité éprouvée

Pourquoi ajouter la numérisation de sauvegarde ? Voici ce que vous obtenez

« Des tests en conditions réelles avec notre ensemble de données de 381 000 fichiers ont démontré une réduction de 23 minutes à seulement 42 secondes pour la réanalyse des sauvegardes, soit une amélioration de 33 fois qui transforme nos objectifs en matière de temps de récupération. »

Commencez en 3 étapes simples

Conçu pour la sécurité des sauvegardes

Unités de stockage centralisées Page

Connectez et surveillez toutes les cibles de sauvegarde à partir d'un seul endroit. Prise en charge des types de stockage NFS, SMB et S3 avec surveillance de l'état en temps réel.

Numérisation d'identité

Réduit considérablement le temps de réanalyse des fichiers inchangés grâce à une technologie avancée d'identification des fichiers. Amélioration prouvée de la vitesse de 33 fois pour les ensembles de données statiques.

Prise en charge des versions de sauvegarde

Analyse par restauration ponctuelle avec suivi complet des versions. Détection automatique des versions pour les sauvegardes incrémentielles/différentielles.

Tableau de bord d'analyse des scans

Consultez en un coup d'œil les types de menaces, les résultats des analyses et l'utilisation du stockage. Graphiques circulaires interactifs et analyse des tendances pour une visibilité complète.

Moteur de planification flexible

Automatisez les analyses par politique, événement ou règle cron personnalisée. Prise en charge des calendriers périodiques, post-sauvegarde, pré-restauration et basés sur la conformité.

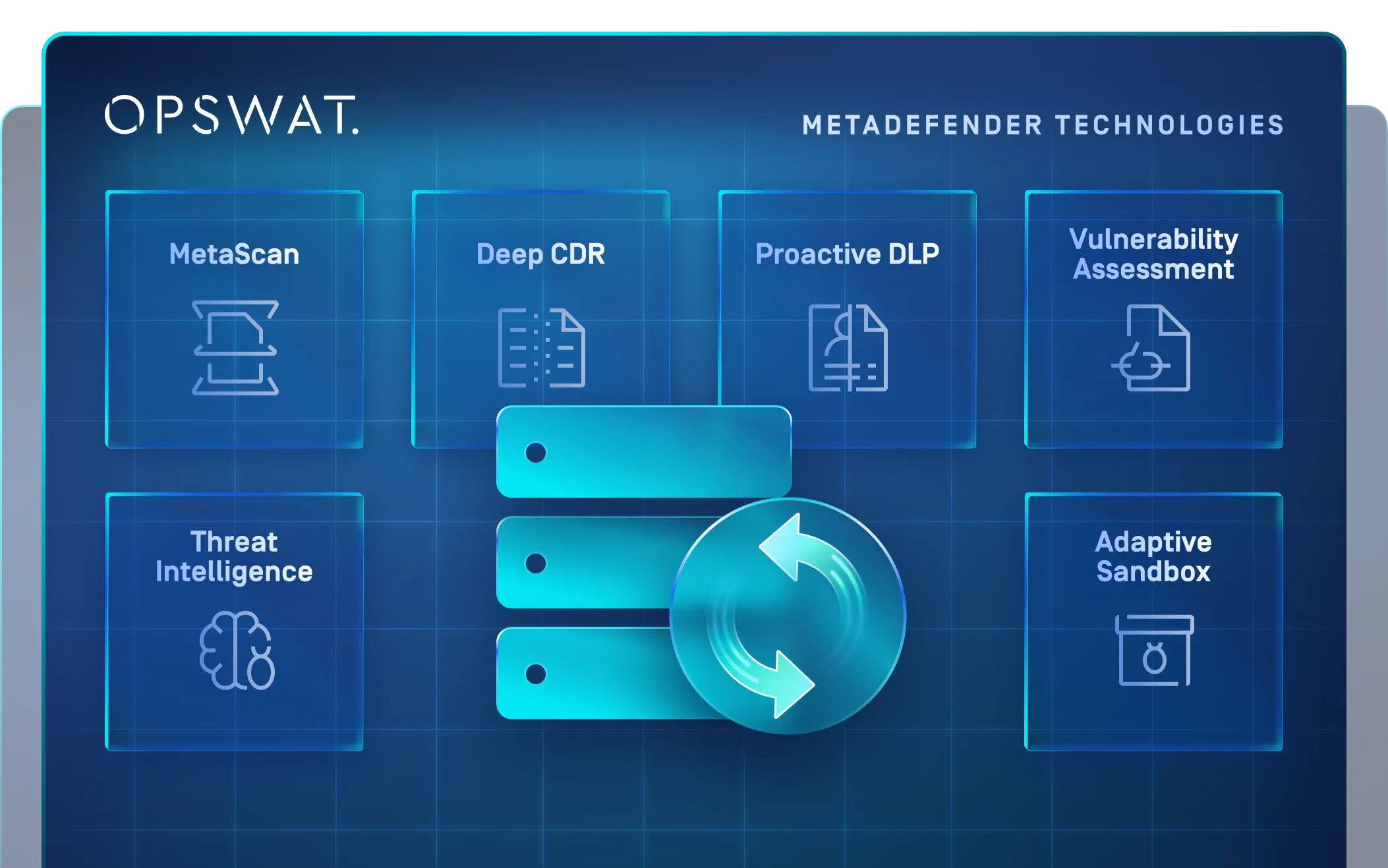

Advanced Threat Detection

Multiscanning Metascan™ Multiscanning plus de 30 moteurs, technologie Deep CDR™ etSandbox Adaptive Sandbox une détection complète des logiciels malveillants.

Analyse de sauvegarde : questions fréquentes

Les analyses peuvent être planifiées de manière flexible grâce à des contrôles de limitation afin d'éviter tout impact sur les performances. Notre technologie d'analyse d'identité permet des réanalyses ultra-rapides qui s'effectuent en quelques minutes plutôt qu'en plusieurs heures.

Nous utilisons des méthodes avancées de validation et de secours pour garantir la précision dans l'identification des modifications apportées aux fichiers. Notre système combine plusieurs contrôles d'intégrité pour une détection fiable des modifications.

Les workflows de liste blanche et de vérification manuelle permettent de réduire le bruit tout en détectant les menaces réelles. Notre approche multiscanning avec plus de 30 moteurs offre une détection très précise.