Le paysage des attaques USB

Les supports périphériques et amovibles tels que les dispositifs USB sont des outils essentiels pour les particuliers et les organisations, principalement parce qu'ils permettent de stocker et de transférer facilement des données. Cependant, leur popularité en a également fait une cible commune pour les cybercriminels. Au fil des ans, des acteurs malveillants ont profité des vulnérabilités des dispositifs USB pour mener des cyberattaques complexes, compromettant ainsi l'intégrité des données et la sécurité des systèmes. Malgré la prise de conscience croissante de ces risques, de nombreux utilisateurs ne sont pas conscients des dangers potentiels que représentent les dispositifs USB apparemment inoffensifs. En fait, ces dispositifs peuvent sembler inoffensifs à première vue, mais ils peuvent fonctionner comme un clavier, une souris ou d'autres périphériques une fois qu'ils ont accédé à un dispositif, mettant ainsi en péril sa sécurité.

En 2010, Stuxnet est apparu comme une cyberattaque historique utilisant les lecteurs USB et visant les installations nucléaires iraniennes. L'attaque a été exécutée au moyen de lecteurs USB infectés, ce qui a permis à Stuxnet d'infiltrer les systèmes de contrôle industriel (ICS) et de cibler en particulier les automates programmables (PLC) qui étaient chargés de perturber les processus d'enrichissement de l'uranium. Cet événement a mis en évidence les répercussions destructrices des attaques facilitées par les dispositifs USB et a souligné la nécessité de prendre des mesures de cybersécurité complètes pour protéger les infrastructures critiques.

Types d'attaques basées sur USB

Dans le contexte de la sécurité du site USB , les attaques précédentes étaient principalement axées sur l'exploitation des vulnérabilités liées au stockage du périphérique USB , aux logiciels malveillants liés au lecteur Autoplay USB et aux pilotes USB modifiés de manière malveillante, ce qui entraînait souvent des attaques par débordement de la mémoire tampon pour l'escalade des privilèges. Toutefois, les tendances récentes indiquent une évolution vers l'utilisation d'attaques par injection de touches ou de clics de souris ou la reprogrammation du microcontrôleur. Ces attaques sont exécutées par l'intermédiaire de HID (human interface devices) nonUSB déguisés en claviers ou en souris d'ordinateur, dont le micrologiciel a été ingénieusement modifié. En outre, le dispositif USB peut également être utilisé pour capturer le trafic réseau en imitant un USB malveillant en tant qu'adaptateur Ethernet USB . Cela permet à l'appareil USB de servir de serveur DHCP, d'acheminer le trafic via un DNS malveillant ou de présenter à l'hôte une passerelle par défaut malveillante.

En plus d'autres tactiques, les attaquants utilisent également des mises à jour de micrologiciels et des pilotes USB dans les attaques basées sur USB. Si un hôte lance une mise à jour malveillante du micrologiciel sur un appareil USB dont le micrologiciel a été modifié, l'attaquant peut reprogrammer l'appareil USB et l'utiliser pour compromettre l'hôte. Dans le cas d'une attaque par pilote USB , l'attaquant peut inciter l'hôte à télécharger un pilote malveillant, ce qui peut permettre l'exécution de code ou exploiter une vulnérabilité de débordement de mémoire tampon sur le système de la victime.

Des chercheurs de l'université Ben Gurion du Néguev, en Israël, ont regroupé les attaques basées sur le site USB en quatre catégories principales, qui comprennent une liste complète de 29 types d'attaques USB : Microcontrôleur programmable, périphériques malveillants reprogrammés, périphériques non reprogrammés et électricité.

Dans le contexte des attaques USB basées sur l'électricité, le tueur USB est une source de préoccupation importante. Lorsqu'il est connecté, ce dispositif malveillant délivre de puissantes décharges électriques qui peuvent causer des dommages irréversibles aux composants de l'hôte.

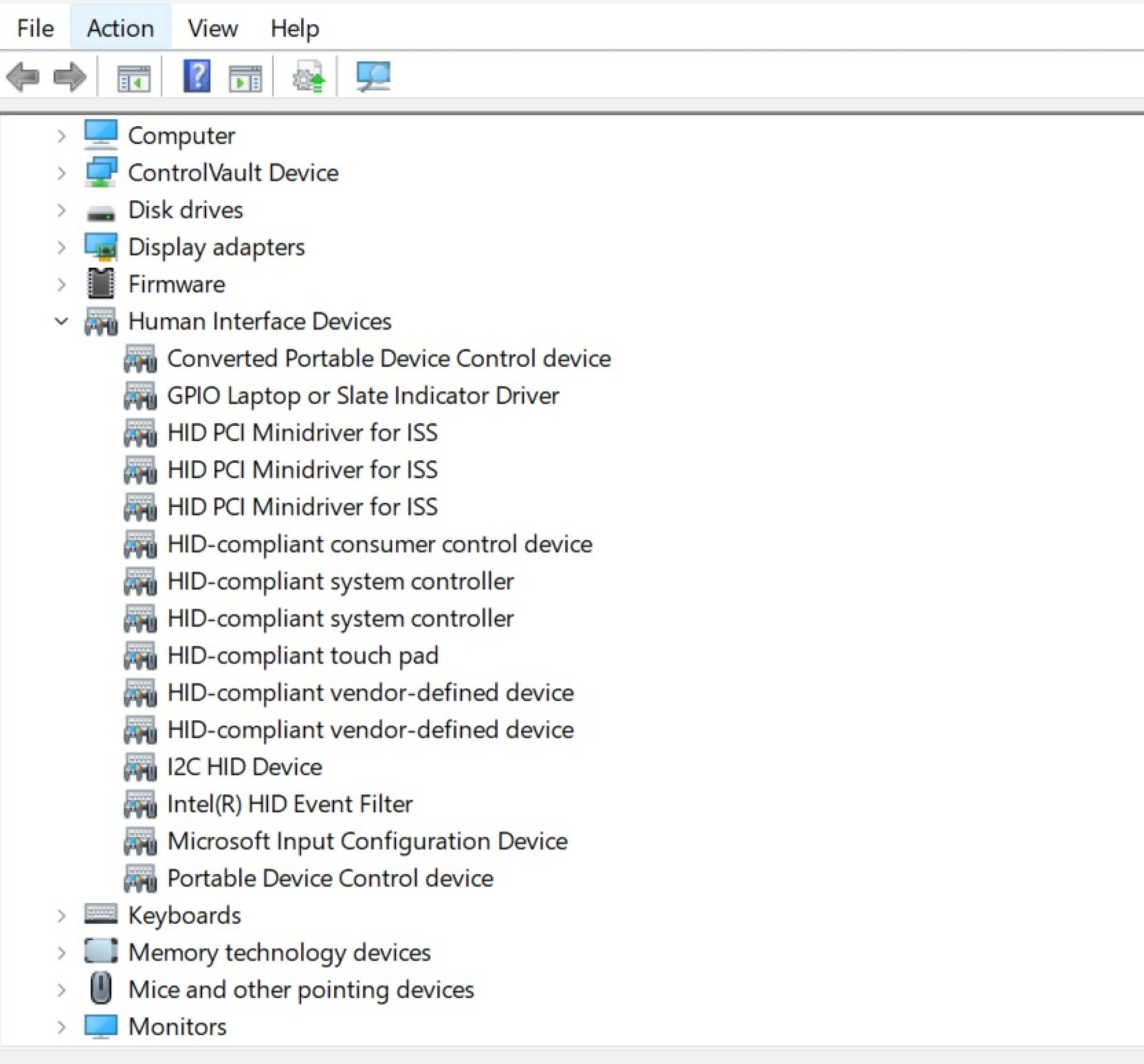

USB Protocole HID

L'hôte identifie le type de périphérique USB qui lui est connecté en effectuant un processus appelé énumération des périphériques. Au cours de ce processus, l'hôte communique avec le périphérique USB pour obtenir des informations sur ses capacités et ses fonctionnalités. Ces informations comprennent le code de classe USB du périphérique, qui identifie son type, comme un clavier, une souris, un adaptateur ou un autre HID.

Le protocole HID ( USB ) constitue une approche normalisée de la communication entre les périphériques, tels que les claviers, les souris d'ordinateur et d'autres dispositifs d'entrée, et l'ordinateur hôte. En définissant une série de règles et de spécifications, ce protocole garantit un échange de données fluide entre ces périphériques et l'ordinateur, ce qui permet aux utilisateurs d'interagir avec les applications logicielles de manière efficace.

Grâce au protocole HID, les périphériques transmettent des paquets de données contenant des informations sur les entrées de l'utilisateur, telles que les pressions sur les touches, les mouvements de la souris et les clics sur les boutons, qui sont ensuite interprétées par le système d'exploitation hôte. Ce protocole joue un rôle essentiel en assurant la compatibilité et l'interopérabilité entre les différents périphériques d'entrée et les systèmes informatiques, ce qui en fait un élément fondamental de l'informatique moderne.

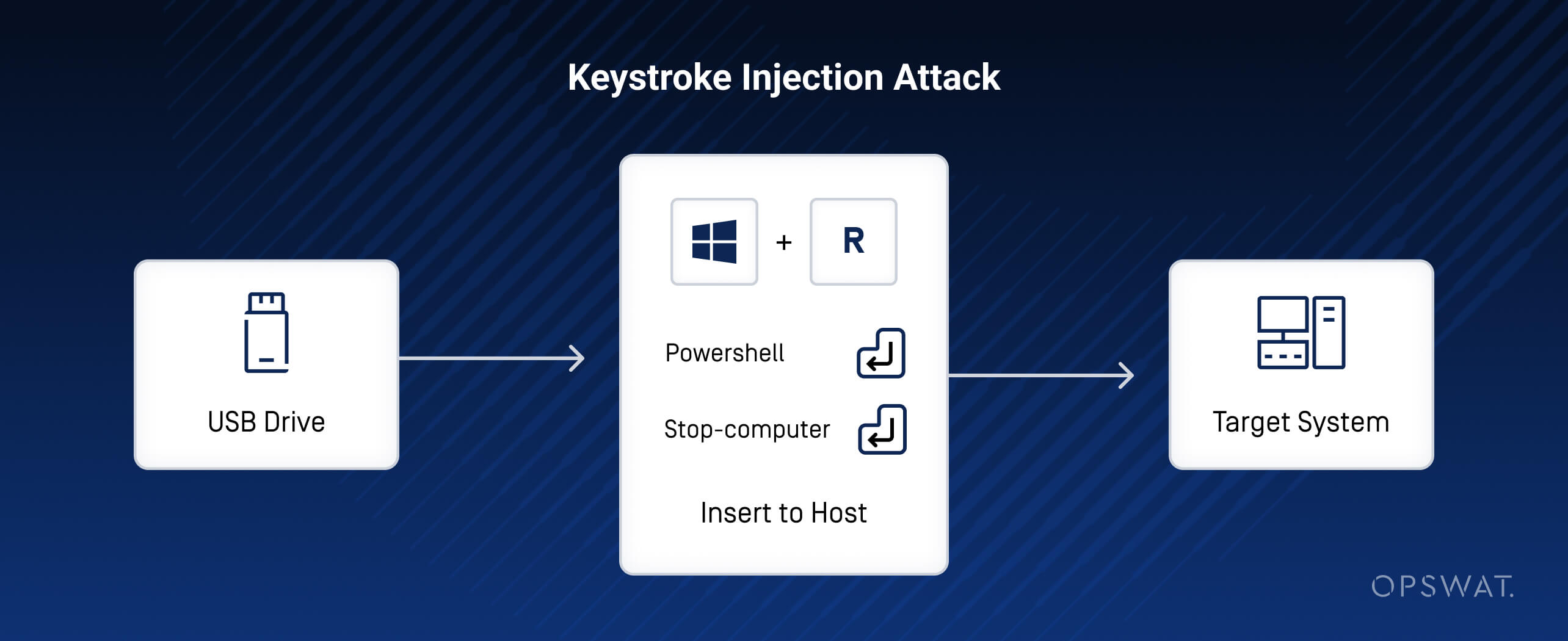

Attaque par injection de frappe

Une attaque par injection de frappe, qui est un type spécifique d'attaque USB , manipule les dispositifs USB pour insérer des frappes non autorisées dans le système ciblé. Les attaques par injection de frappe exploitent le protocole HID pour injecter des frappes malveillantes dans un système cible, en contournant les mesures de sécurité traditionnelles et les multiples couches de sécurité, y compris les GPO, les pare-feu, les programmes antivirus et même Windows Defender, laissant votre système vulnérable aux actions non autorisées. Cette attaque permet d'exécuter du code sans intervention de l'utilisateur en se présentant comme un clavier HID USB , puis en "tapant" des raccourcis clavier et des commandes. Les touches sont saisies si rapidement qu'elles sont invisibles pour la victime, en un clin d'œil.

Simuler l'attaque par injection de frappe avec USB Rubber Ducky

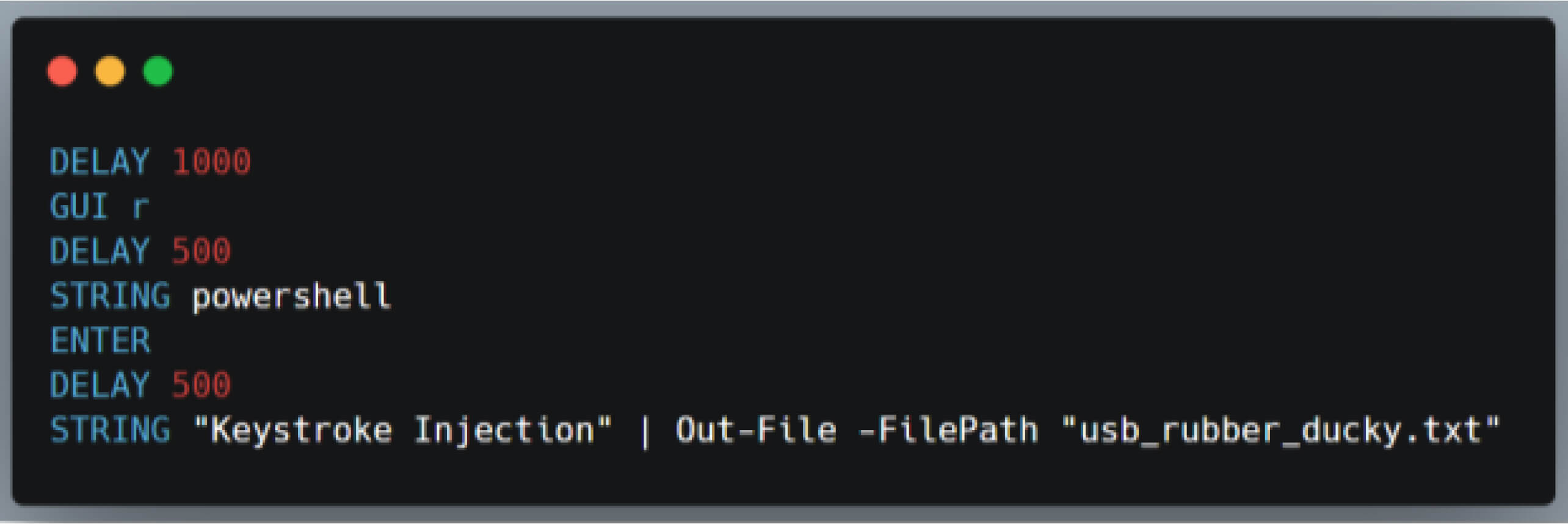

Un "USB Rubber Ducky" est un formidable outil de pen-test pour l'injection de touches développé par Hak5 en 2010. Il s'agit d'un petit dispositif USB dont le design ressemble à celui d'une clé USB standard, mais qui fonctionne comme un clavier. Une fois branché sur un ordinateur, le Rubber Ducky peut taper instantanément des frappes préprogrammées à un rythme rapide, permettant l'exécution de commandes et de scripts sans aucune intervention de l'utilisateur. Cette caractéristique en fait un outil polyvalent pour diverses utilisations dans le domaine de la cybersécurité, telles que les tests de pénétration et la simulation d'attaques par USB.

Pour utiliser le Rubber Ducky ( USB ), il faut concevoir une charge utile, la convertir en fichier binaire, puis la charger sur l'appareil. Une fois ces étapes franchies, l'utilisateur malveillant peut exécuter des actions sur l'appareil de la victime en émulant un clavier.

Le Rubber Ducky de USB utilise DuckyScript comme langage de programmation, et la charge utile sera écrite à l'aide de cette syntaxe. Voici une charge utile DuckyScript qui permet à un fichier nommé "usb_rubber_ducky.txt" contenant le texte "Keystroke injection" d'être écrit sur l'appareil de la victime lorsque le dispositif malveillant USB est inséré.

Imaginez l'acte innocent de brancher un lecteur USB sur votre ordinateur portable, sans savoir qu'il pourrait déclencher une attaque par injection de frappe qui opère à votre insu. Cette attaque secrète peut ouvrir de nombreux services et prendre ensuite le contrôle de votre appareil, mettant ainsi en péril la sécurité de votre appareil et vos données sensibles. Il est vraiment inquiétant de constater le danger potentiel que représente un appareil apparemment inoffensif tel que le USB . Examinons la vidéo ci-dessous pour comprendre la gravité de cette menace.

Atténuation

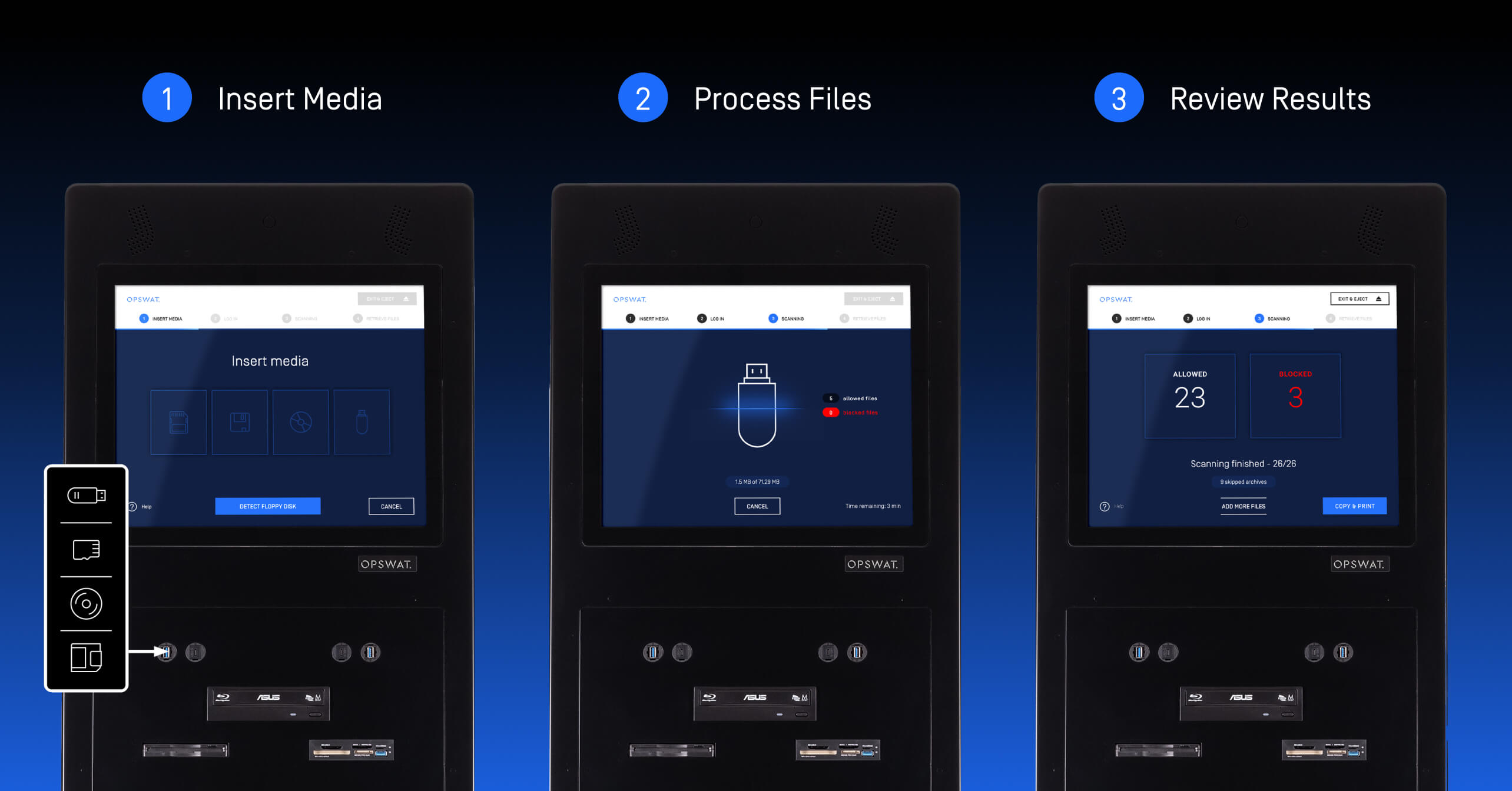

Sur OPSWAT, nous adhérons à la philosophie "Trust no file. Trust no device.™", qui se concentre sur le déploiement de solutions zéro confiance et de technologies brevetées, leaders sur le marché, à tous les niveaux de l'infrastructure critique de nos clients. Nous sécurisons les réseaux, les données et les appareils en résolvant leurs défis de l'usine au nuage, dans le monde entier. Nous sommes conscients des risques de cybersécurité que représentent les périphériques et les supports amovibles pour les systèmes essentiels. Pour y remédier, nous avons développé MetaDefender Kiosk , une station avancée de nettoyage des périphériques et des supports amovibles, qui aide à prévenir de nombreuses attaques à partir des appareils USB .

MetaDefender Kiosk aide à protéger vos actifs en permettant de contrôler le flux de données entrant et sortant de votre organisation. Media Il peut être utilisé comme station de numérisation de supports sur votre propre matériel ou sur les kiosques de OPSWAT. Les supports tels que les appareils USB , les DVD, les cartes SD, les lecteurs flash ou les disquettes sont traités par Kiosk. Une fois l'analyse terminée, Kiosk génère un rapport détaillé.

Grâce aux mesures de renforcement intégrées dans MetaDefender Kiosk , Kiosk améliore considérablement son immunité contre les attaques USB .

La vidéo ci-dessous démontre l'efficacité de MetaDefender Kiosk dans la protection contre les attaques basées sur USB, en particulier celles qui utilisent USB Rubber Ducky.

Parlez à l'un de nos experts dès aujourd'hui et découvrez pourquoi le site MetaDefender Kiosk est l'avantage décisif pour prévenir les menaces liées aux périphériques et aux supports amovibles.

Loc Nguyen est testeur de pénétration senior à OPSWAT. Il améliore de manière proactive la sécurité des produits de OPSWATet les protège des cyber-menaces potentielles avant qu'ils n'atteignent les clients. En outre, il partage activement son expertise en matière de cybersécurité avec des collègues et des étudiants dans le cadre du programme de bourses OPSWAT .