L'accès à distance est devenu une exigence critique dans les environnements industriels, que ce soit pour permettre l'assistance d'un tiers, la maintenance à distance ou le dépannage en temps réel. Toutefois, la mise en œuvre de l'accès à distance dans un environnement ICSIndustrial système de contrôleIndustrial ) ou OT (technologie opérationnelle) pose de nouveaux défis en matière de cybersécurité. S'il n'est pas correctement géré, il peut augmenter considérablement la surface d'attaque et exposer les systèmes critiques aux cybermenaces.

Dans le secteur industriel, il est fréquent que les entreprises fassent appel à des fournisseurs ou à des sous-traitants tiers dans le cadre d'accords de niveau de service (SLA) stricts, exigeant une assistance en temps voulu. Ces modèles d'assistance nécessitent souvent un accès à distance aux actifs industriels, parfois de manière urgente. Bien que les solutions traditionnelles telles que les VPN et les serveurs de saut soient largement répandues, elles ne sont pas toujours suffisantes pour répondre aux exigences de sécurité uniques des réseaux OT.

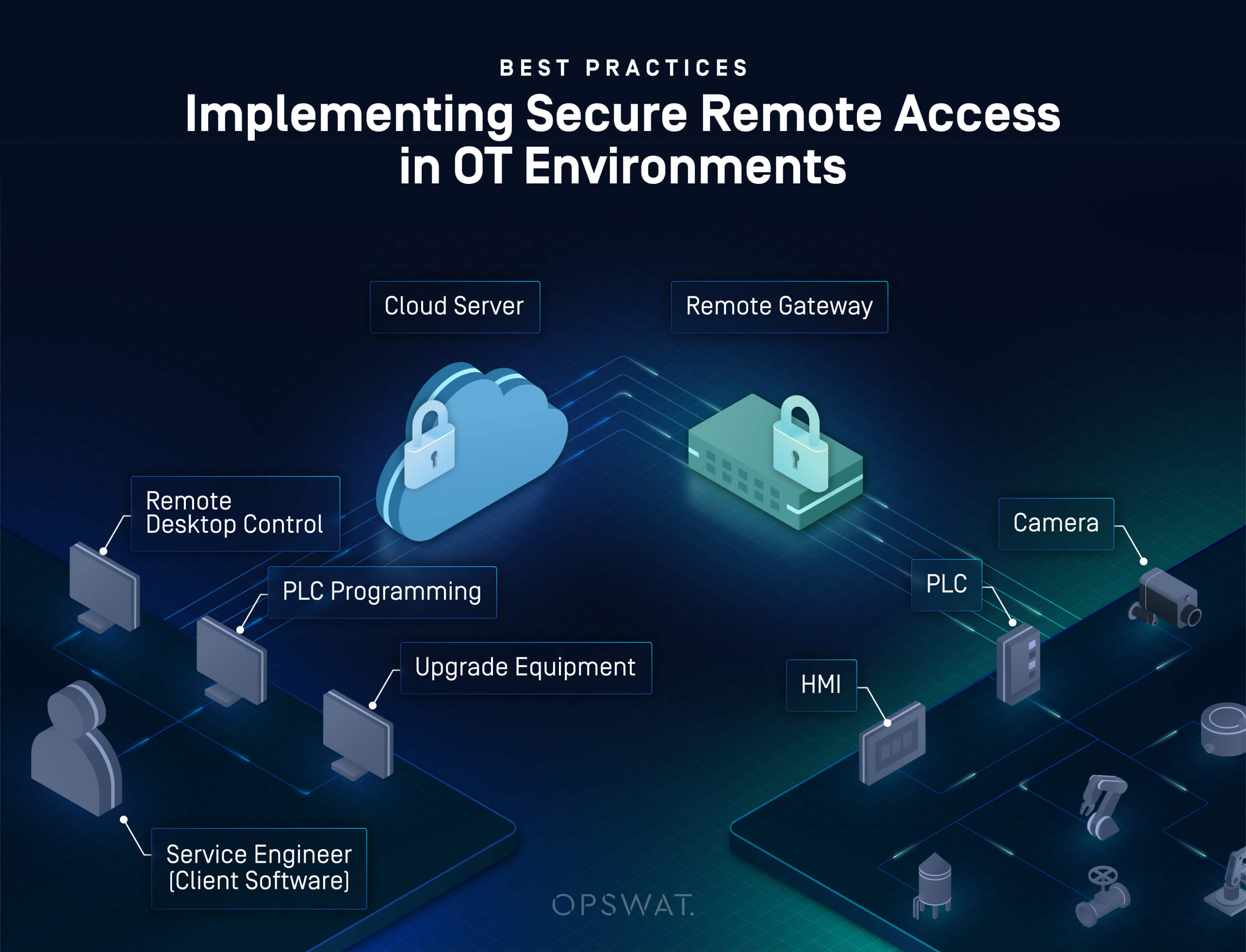

Pour atténuer les risques supplémentaires que présente l'accès à distance, les entreprises doivent suivre ces recommandations essentielles et ces meilleures pratiques :

1. Réduire et centraliser les chemins d'accès à distance

Établissez un chemin d'accès unique et contrôlé pour toutes les connexions à distance de votre réseau. Des voies d'accès multiples ou ad hoc augmentent le risque de mauvaise configuration ou d'oubli, ce qui permet aux pirates d'exploiter plus facilement les vulnérabilités de votre système. Un chemin d'accès unique et centralisé, acheminé par une solution de contrôle d'accès, permet d'améliorer la visibilité, la surveillance et le contrôle global.

2. Appliquer l'accès au "moindre privilège".

Appliquer et suivre rigoureusement le principe du "moindre privilège". Les utilisateurs distants ne doivent avoir accès qu'à certains systèmes et fonctions nécessaires à leurs tâches, rien de plus. Par exemple, si un fournisseur tiers n'a besoin que de LIRE les données d'un automate, évitez de lui donner des autorisations d'ÉCRITURE. Pour les sous-traitants, limitez l'accès à leurs propres systèmes ou actifs, et définissez des contrôles granulaires sur les fenêtres d'accès basées sur la durée, les opérations autorisées et l'étendue des dispositifs.

3. Utiliser des zones démilitarisées ou des serveurs mandataires pour isoler les systèmes critiques

Empêcher les utilisateurs distants d'avoir un accès direct aux actifs OT critiques. Tous les accès à distance doivent passer par une DMZ (zone démilitarisée), un proxy d'accès sécurisé ou une passerelle unidirectionnelle, de sorte qu'aucune connexion entrante n'atteigne directement les dispositifs sensibles. Ces intermédiaires permettent une inspection, une journalisation et une application des politiques supplémentaires.

4. Vérifier les terminaux distants avant d'accorder l'accès

Avant d'autoriser un dispositif à se connecter à votre réseau OT, appliquez la validation de la posture du point d'extrémité pour vous assurer qu'il répond aux exigences minimales de sécurité :

- Un antivirus ou un anti-malware est-il installé et actif ?

- Une analyse récente des logiciels malveillants a-t-elle été effectuée ?

- Le terminal présente-t-il des vulnérabilités connues ?

- Le dispositif est-il crypté ?

- Le système d'exploitation et les logiciels sont-ils entièrement corrigés ?

Cette validation empêche les points d'extrémité compromis ou non conformes de devenir une passerelle vers l'environnement industriel.

5. Activer le contrôle de session en temps réel

Les opérateurs du site industriel doivent conserver le contrôle de la surveillance, de la pause ou de l'interruption des sessions à distance à tout moment qu'ils jugent nécessaire. Ce contrôle est essentiel pour répondre aux activités non autorisées, aux dysfonctionnements du système ou aux incidents de sécurité potentiels.

6. Enregistrer toutes les activités et les intégrer à un SIEM

Toutes les tentatives d'accès à distance, les événements d'authentification et les activités en cours de session doivent être entièrement consignés et vérifiables. Ces journaux doivent être transmis à un système SIEM (Security Information and Event Management, gestion des informations et des événements de sécurité) pour une surveillance en temps réel, une enquête sur les menaces et une analyse. Une bonne conservation des journaux et des capacités d'analyse judiciaire réduisent le temps de réponse aux incidents et soutiennent également les exigences de conformité.

L'accès à distance devenant indispensable aux opérations industrielles, sa sécurisation doit être une priorité absolue. Les modèles d'accès informatiques traditionnels ne peuvent pas être appliqués aveuglément aux environnements OT sans une adaptation appropriée. Une approche par couches comprenant la validation des terminaux, la segmentation des accès, le contrôle des sessions et la journalisation centralisée est essentielle pour défendre les infrastructures critiques contre les menaces modernes.

Voie Secure pour l'accès à distance aux technologies de l'information

Découvrez comment MetaDefender OT Access fournit une sécurité de niveau entreprise spécialement conçue pour les environnements industriels.