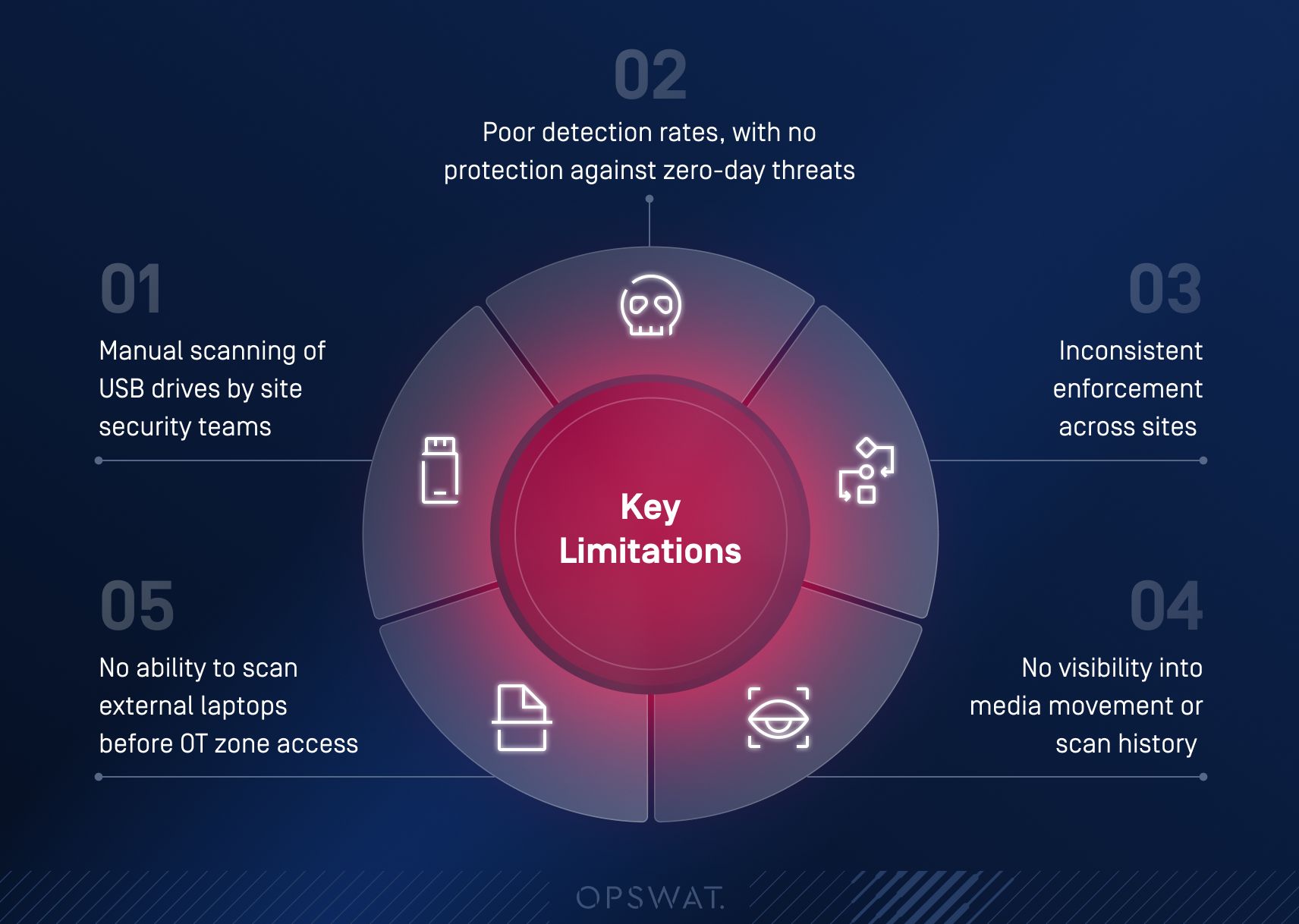

Pourquoi les outils hérités ne sont pas à la hauteur

Les défenses internes de l'entreprise ne suffisaient plus. Leur système d'analyse interne était inefficace et ne parvenait pas à s'adapter aux menaces modernes. Les taux de détection étaient faibles. Les analyses nécessitaient une supervision manuelle, ce qui retardait souvent le travail ou introduisait des incohérences dans les usines.

Plus important encore, le système n'était pas en mesure de faire face aux risques croissants associés aux cyberbiens transitoires, tels que les ordinateurs portables des entrepreneurs et les supports amovibles apportés sur place à des fins de maintenance et de diagnostic, qui posent de nouveaux risques. En l'absence d'un processus d'analyse approprié, il n'existait aucun moyen fiable d'identifier les logiciels malveillants se cachant au niveau du micrologiciel, du secteur d'amorçage ou du noyau.

Cette faiblesse n'était pas seulement opérationnelle. Elle risquait d'entraîner de lourdes sanctions réglementaires. En vertu de la norme CIP 003-7 du NERC, les infractions peuvent entraîner des amendes allant jusqu'à 1,5 million de dollars par jour et par infraction. L'amende la plus importante infligée à ce jour s'élève à 10 millions de dollars. Pour éviter de telles conséquences, l'entreprise avait besoin d'une approche conforme pour gérer les dispositifs transitoires et les supports amovibles, car ses outils existants ne disposaient pas d'un contrôle centralisé, d'une mise en œuvre cohérente ou de capacités de reporting.

Pendant ce temps, les acteurs de la menace évoluent. Selon le rapport IBM X-Force Threat Intelligence, en 2024, près d'une intrusion sur trois exploitera des informations d'identification valides ou des vulnérabilités publiques, dont beaucoup n'auront pas été détectées pendant des semaines. La collecte d'informations d'identification a explosé, les logiciels malveillants de type " infostealer " ont augmenté de 84 % d'une année sur l'autre, et les opérateurs d'infrastructures critiques ont dû faire face à une vague croissante d'attaques de type " campagne " ciblant les chaînes d'approvisionnement et les réseaux à couverture aérienne.

Pour un service public qui gère des actifs physiques, des partenaires d'approvisionnement complexes et des zones opérationnelles non conçues pour la cybersécurité moderne, les risques étaient réels et augmentaient de jour en jour.

Une approche spécifique de la sécurité des Media amovibles et des ordinateurs portables appartenant à des tiers

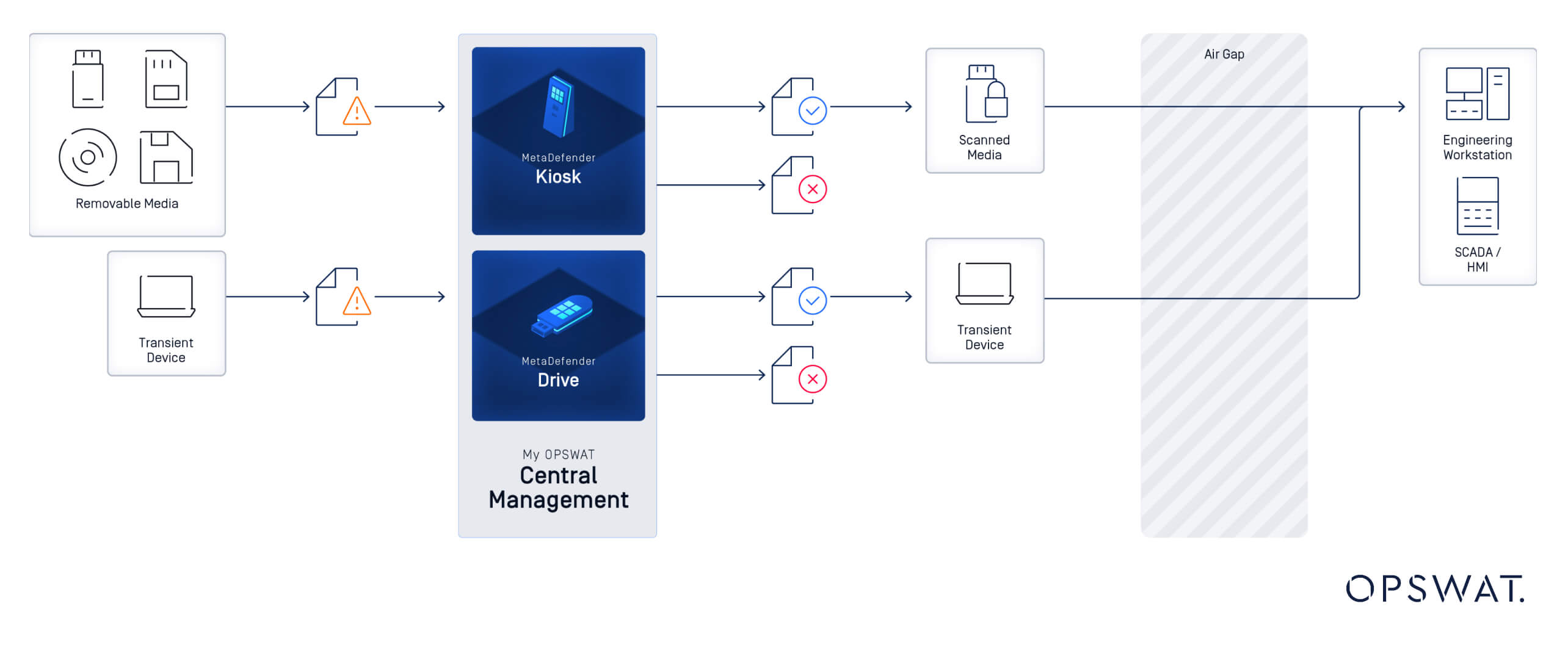

La société a commencé par un programme pilote sur un site, en testant MetaDefender Kiosk et MetaDefender Drive dans des environnements opérationnels réels. Les équipes sur le terrain ont trouvé les outils immédiatement utiles et faciles à utiliser. Ce succès initial a conduit à un déploiement plus large dans les principales usines, pour finalement atteindre des douzaines de Kiosques et des centaines de Drive. Ensemble, ces outils ont constitué une solution robuste, prête pour l'exploitation, qui a redonné confiance dans la manipulation des appareils et des supports dans les environnements sensibles.

3 solutions clés pour une défense intégrée

1. MetaDefender Kiosk

MetaDefender Kiosk sert de point de contrôle de sécurité critique pour tous les périphériques amovibles, agissant comme la première ligne de défense au point d'entrée de votre réseau. Les USB, les disques durs externes, les MicroSD, les cartes SD et les CD/DVD sont rigoureusement analysés pour détecter les malwares, les vulnérabilités et les données sensibles, et bloquer les menaces avant qu'ils n'atteignent les réseaux critiques. En outre, Kiosk s'appuie sur ces technologies de base :

Metascan Multiscanning

Analyse avec plus de 30 moteurs anti-malware pour une détection étendue des menaces.

Deep CDR

Assainit les fichiers en les reconstruisant en versions sûres et utilisables.

Proactive DLP

Empêche les données sensibles d'entrer ou de sortir du réseau.

File-Based Vulnerability Assessment

Identifie les faiblesses connues des fichiers et des applications.

Adaptive Sandbox

Exécuter en toute sécurité des fichiers suspects dans un environnement isolé pour les analyser.

Pays d'origine

Identifie la source géographique des fichiers téléchargés.

Ces technologies fonctionnent conjointement pour fournir une défense robuste et multicouche contre les menaces véhiculées par les supports amovibles. Grâce à ses fonctionnalités robustes, MetaDefender Kiosk garantit la conformité des systèmes d'exploitation en appliquant des contrôles de sécurité conformes aux normes NERC CIP 003-7, NIST 800-53 et ISA/IEC 62443, NEI 08-09.

2. MetaDefender Drive

MetaDefender Drive joue un rôle différent mais complémentaire. Avant qu'un ordinateur portable tiers ne soit mis sous tension à l'intérieur d'une zone sécurisée, il est analysé hors ligne à l'aide du système d'exploitation contenu et sécurisé de MetaDefender Drive. L'outil inspecte tout - des fichiers utilisateur aux microprogrammes et aux secteurs d'amorçage - sans qu'il soit nécessaire d'installer un logiciel. Cela signifie que les entrepreneurs peuvent être nettoyés rapidement et en toute sécurité sans toucher au réseau interne.

En analysant les ordinateurs portables des fournisseurs et des sous-traitants hors ligne avant qu'ils ne se connectent aux systèmes opérationnels, l'entreprise applique désormais une politique cohérente de protection de la chaîne d'approvisionnement, sans perturber les flux de travail ni nécessiter l'installation de logiciels. Ce processus contribue directement à la mise en conformité avec la norme NERC CIP-003-7 pour les biens cybernétiques transitoires, ainsi qu'avec les directives NIST SP 800-53 et 800-82 pour la sécurisation des environnements OT contre les dispositifs externes.

3. My Central ManagementOPSWAT

Pour gérer le déploiement à grande échelle, l'entreprise a placé tous les appareils sous My OPSWAT Central Management. Les équipes de sécurité ont ainsi pu bénéficier d'un contrôle unifié, de rapports automatisés et d'une application cohérente des politiques sur l'ensemble du parc, ce qui a constitué une amélioration essentielle par rapport à la supervision manuelle.

La plateforme offre un seul et même écran pour gérer l'application des politiques, surveiller la santé du système et coordonner les mises à jour sur l'ensemble des dispositifs MetaDefender . Elle permet également une visibilité en temps réel de l'activité globale des menaces et de l'état des déploiements, réduisant ainsi les efforts manuels tout en améliorant la préparation aux incidents.

Une opération plus sûre, plus rapide et plus conforme

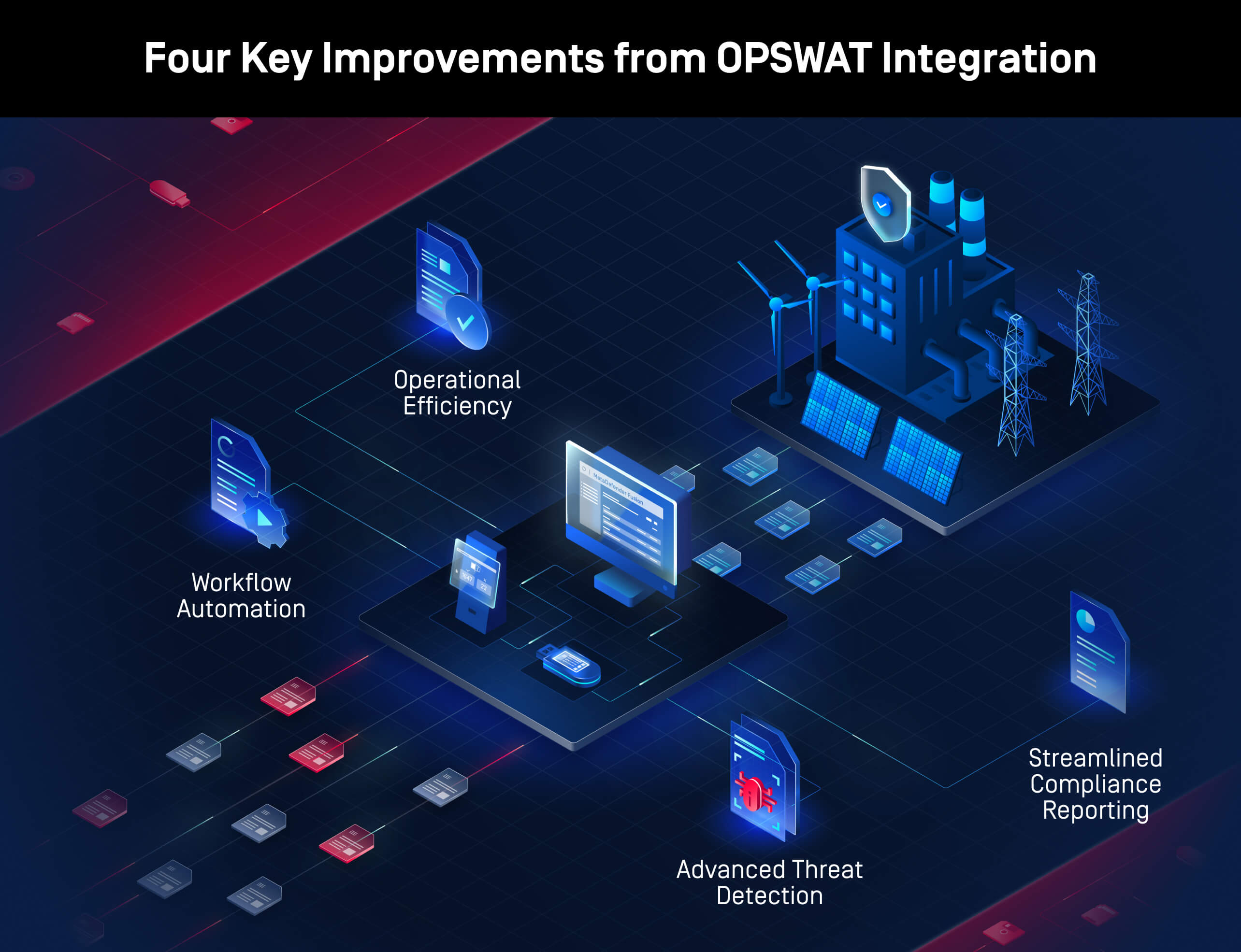

Le déploiement intégré de MetaDefender Kiosk, MetaDefender Drive et My OPSWAT Central Management a aidé l'entreprise à remédier de manière proactive aux problèmes détectés, empêchant ainsi les menaces potentielles de se propager sur le réseau. En conséquence, l'entreprise a constaté quatre domaines principaux d'amélioration :

Automatisation des flux de travail

Aujourd'hui, chaque fichier est scanné dès son arrivée, sans exception ni étape manuelle. MetaDefender Kiosk applique cette règle automatiquement, ce qui soulage les responsables de la sécurité des sites et garantit un processus cohérent et vérifiable. MetaDefender Drive est désormais utilisé pour scanner les ordinateurs portables de tiers hors ligne avant qu'ils ne pénètrent dans les zones sensibles, éliminant ainsi le besoin d'installations temporaires ou d'approbations basées sur la confiance.

Advanced Threat Detection

La détection des menaces s'est considérablement améliorée. Grâce à la technologie Multiscanning d'OPSWAT, qui permet de détecter jusqu'à 99,2 % des logiciels malveillants en combinant plus de 30 moteurs, l'entreprise peut combler les lacunes laissées par les outils à moteur unique. Cette approche d'analyse multicouche comprend également une protection contre les menaces de type "zero-day" et les logiciels malveillants profondément cachés, qui échappent souvent aux méthodes traditionnelles.

Rationalisation des rapports de conformité

Les efforts de mise en conformité ont été rationalisés. My OPSWAT Central Management offre une supervision centralisée et des rapports automatisés, permettant aux équipes de conformité de générer des rapports avec un minimum d'effort.

Efficacité opérationnelle

Ce qui prenait des jours ne prend plus que quelques heures. L'organisation peut désormais fonctionner plus rapidement, avec plus de confiance, sachant que chaque appareil et fichier entrant dans l'environnement a été minutieusement contrôlé. L'équipe de sécurité de l'entreprise continue d'adapter sa stratégie, en donnant la priorité à la sécurité, à la continuité et à la conformité dans toutes les opérations.

Dans les environnements OT, vous ne pouvez pas vous permettre de faire des suppositions. Chaque fichier, chaque appareil doit être vérifié avant qu'il ne s'approche de nos systèmes. Avec MetaDefender Drive et MetaDefender Kiosk, non seulement nous bloquons les menaces avant qu'elles n'atteignent les actifs critiques, mais nous avons également la preuve de la conformité en toute confiance.

Responsable de la sécurité des sites

Une défense éprouvée à chaque point d'entrée

Ces améliorations ont renforcé la capacité de l'entreprise à détecter et à contenir les menaces sophistiquées avant qu'elles n'atteignent les systèmes critiques. En sécurisant chaque fichier et chaque appareil au point d'entrée, l'organisation est mieux équipée pour se défendre contre les attaques ciblées sur son infrastructure.

Les cyberattaques étant de plus en plus avancées et les réglementations de plus en plus spécifiques, les organisations ne peuvent plus se contenter d'outils ad hoc ou de vérifications manuelles. La plateforme d'OPSWAToffre une protection sur mesure qui s'adapte à la réalité des environnements d'infrastructures critiques : trous d'air, audits de conformité et tolérance zéro pour les temps d'arrêt.

Pour savoir comment les solutions OPSWAT peuvent vous aider à sécuriser votre infrastructure critique, contactez un expert dès aujourd'hui.