Imaginez une session de télémaintenance de routine dans une station de compression de gaz. Un entrepreneur se connecte via un VPN pour mettre à jour le micrologiciel et reconfigurer les paramètres de la boucle PID sur le panneau de commande d'un compresseur. Il s'agit d'une tâche assez courante qui assure le bon fonctionnement de la station. Il l'a déjà fait au moins une douzaine de fois.

Mais cette fois, quelque chose ne va pas.

L'entrepreneur ne le sait pas, mais son ordinateur portable est infecté par un logiciel malveillant. Une fois connecté, l'architecture plate du réseau et l'absence de protections au niveau du protocole ouvrent la voie aux attaquants, qui peuvent ainsi pivoter dans l'environnement OT. En quelques minutes, ils désactivent les alarmes de sécurité et accèdent aux automates centraux qui contrôlent le flux de gaz. La menace se propageant en cascade, la station est obligée de se déconnecter pendant 36 heures, interrompant les opérations, déclenchant les systèmes d'urgence et les équipes d'intervention, et entraînant d'énormes pertes financières.

Il s'agit d'une situation hypothétique, mais elle reflète le risque très réel de dépendre des VPN traditionnels pour l'accès à distance aux systèmes OT et cyber-physiques critiques.

Les VPN ont été conçus pour l'informatique, pas pour l'informatique de bureau

Les VPN ont été conçus pour les environnements informatiques afin de permettre aux utilisateurs de confiance de se connecter aux ressources de l'entreprise via l'internet. Ils fonctionnent en créant un tunnel crypté entre l'utilisateur et le réseau interne. Bien que cela semble sûr, cela suppose que l'utilisateur est digne de confiance et qu'une fois à l'intérieur du réseau, son accès devrait être illimité ou, tout au plus, contrôlé.

Ce modèle de confiance est profondément erroné dans le contexte de l'OT. Contrairement aux systèmes informatiques, les environnements OT sont extrêmement sensibles aux perturbations, comprennent souvent des équipements anciens dotés de capacités de sécurité limitées et fonctionnent généralement 24 heures sur 24 et 7 jours sur 7 pour contrôler les processus physiques. L'introduction d'un accès large et non géré à ces réseaux, en particulier de la part de tiers tels que des sous-traitants ou des fournisseurs OEM, peut créer de sérieuses vulnérabilités.

Quand les VPN deviennent un handicap en OT

Voici quelques raisons pour lesquelles les VPN ne sont pas adaptés aux environnements OT :

- Accès surprivilégié

Les VPN offrent souvent un accès au niveau du réseau, ce qui signifie qu'une fois qu'un utilisateur est connecté, il peut se déplacer latéralement au sein du réseau OT. Cela viole le principe du moindre privilège. - Connexions persistantes

Les tunnels VPN peuvent rester ouverts pendant de longues périodes, créant ainsi une surface d'attaque constante. Si un attaquant compromet le point d'extrémité ou les informations d'identification, il peut conserver un accès non détecté. - Absence de contrôle des sessions

Les VPN n'offrent pas de contrôle granulaire sur les actions des utilisateurs et manquent de capacités de surveillance une fois que les utilisateurs sont à l'intérieur du tunnel. Il n'y a pas de filtrage des protocoles, pas d'inspection des commandes, pas d'enregistrement des sessions et pas d'alertes. Si un acteur malveillant ou un technicien négligent effectue une modification, il n'y a souvent aucun moyen de le savoir avant que le mal ne soit fait. Il n'y a pas de visibilité sur les activités des utilisateurs dans l'environnement OT, et il n'y a pas non plus de support natif pour l'enregistrement de sessions ou les pistes d'audit. - Points d'extrémité non sécurisés

Les VPN étendent le périmètre du réseau à l'appareil distant, qui peut ne pas être sécurisé. Un ordinateur portable d'entrepreneur compromis devient un point d'entrée dans les systèmes critiques. - Pas d'intégration native avec les protocoles OT

Les VPN traditionnels ne comprennent pas ou ne gèrent pas les protocoles spécifiques à l'OT. Cela limite leur capacité à appliquer un filtrage au niveau du protocole ou des restrictions de commande. En outre, les VPN ne protègent ni n'isolent les protocoles industriels intrinsèquement peu sûrs tels que Modbus, DNP3 ou BACnet. Ces protocoles ne disposent pas d'un cryptage ou d'une authentification intégrés et peuvent facilement être détournés une fois qu'ils sont exposés à travers un tunnel VPN. - Frais généraux d'exploitation élevés

Les VPN et les serveurs de saut sont complexes à gérer, difficiles à auditer et souvent coûteux à mettre à l'échelle, en particulier lorsqu'il y a plusieurs contractants et sites concernés.

Une alternative plus sûre et plus intelligente : MetaDefender OT Access

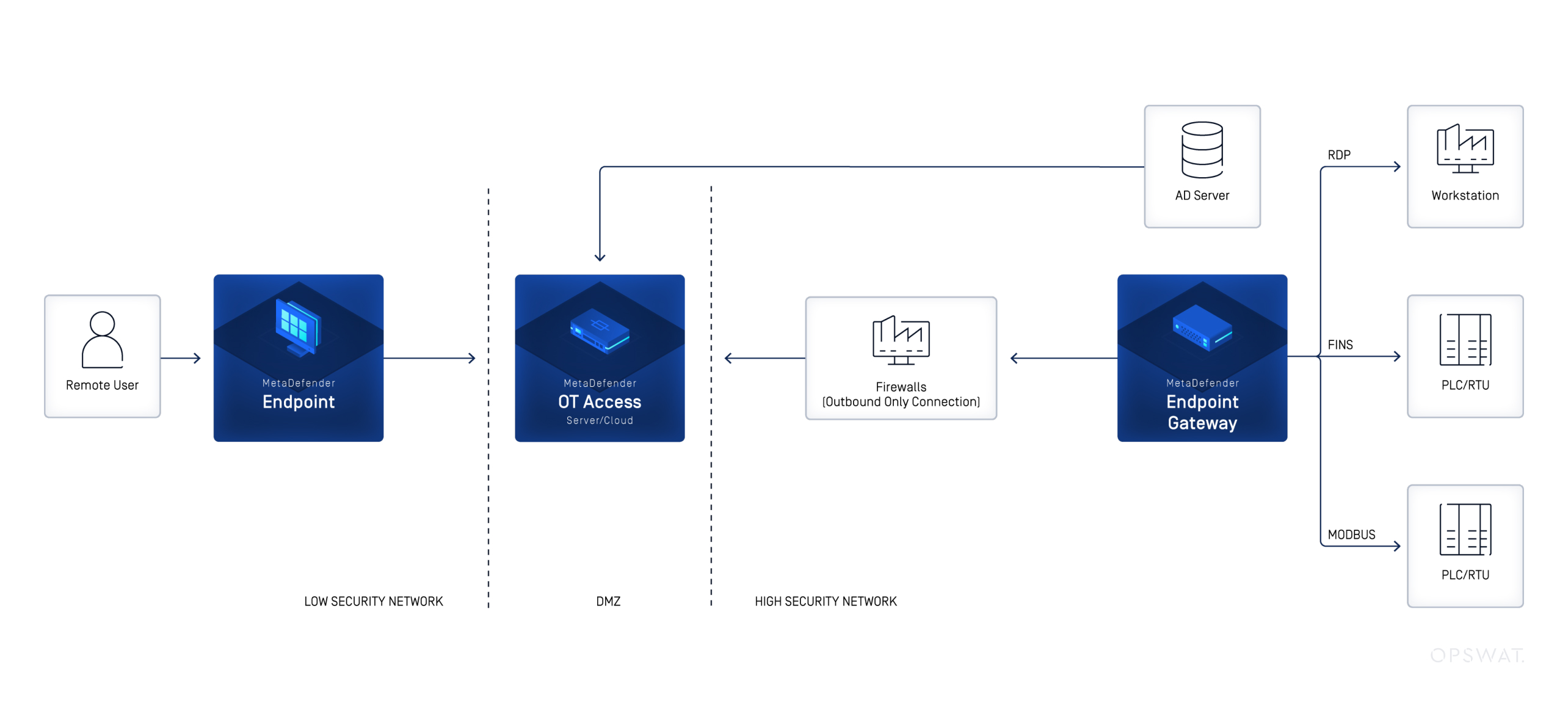

Entrer MetaDefender OT Access-MetaDefender OT Access est une solution d'accès à distance sécurisée et pilotée par des règles, spécialement conçue pour les environnements industriels. Contrairement aux VPN traditionnels, MetaDefender OT Access ne fait pas confiance aux terminaux par défaut. Au lieu de cela, il applique des règles d'accès strictes, un contrôle des sessions et une inspection des protocoles adaptés aux environnements industriels.

Les principales fonctionnalités de MetaDefender OT Access sont les suivantes

RBAC (contrôle d'accès basé sur les rôles) granulaire

Seuls les utilisateurs autorisés peuvent accéder à des ressources, des protocoles ou des sessions spécifiques. Finis les tunnels ouverts et les privilèges inutiles.

Approbation de la session interactive

Chaque session d'accès peut être accordée par des flux de travail d'approbation, ce qui garantit un contrôle humain avant d'accorder l'accès.

Enregistrement et audit d'une session complète

MetaDefender OT Access fournit une piste d'audit complète des sessions à distance, ce qui est essentiel pour la conformité et les enquêtes médico-légales.

Contrôles au niveau du protocole

Contrairement aux VPN, MetaDefender OT Access comprend les protocoles OT et permet l'inspection approfondie des paquets, le filtrage des commandes et l'application des limites de communication.

Pas d'exposition directe au réseau

Les utilisateurs finaux ne se connectent jamais directement au réseau OT. Au lieu de cela, les sessions passent par un point de passage sécurisé, ce qui réduit considérablement la surface d'attaque.

Les VPN ouvrent la porte. MetaDefender OT Access la protège.

Les organisations Industrial ne peuvent plus se permettre les risques posés par les VPN dans leurs environnements OT. La surface d'attaque s'étend et les adversaires exploitent le lien le plus faible, souvent par le biais d'un accès à distance. Les cadres réglementaires tels que NERC CIP, IEC 62443 et NIST 800-82 mettent déjà l'accent sur des contrôles plus stricts des voies d'accès à distance.

MetaDefender OT Access offre une alternative moderne, conforme aux principes de confiance zéro et aux réalités des réseaux industriels. En remplaçant les VPN par une solution d'accès à distance sécurisée, observable et pilotée par des règles, les environnements OT peuvent rester résilients sans sacrifier l'efficacité opérationnelle.