Lorsqu'une nouvelle fonctionnalité est lancée sur MetaDefender Access, il est toujours amusant de penser à toutes les façons dont elle peut être exploitée dans le cadre de son évaluation. MetaDefender La puissante et évolutive fonction playbook d'Access offre de multiples solutions personnalisées pour vous aider à effectuer des contrôles avancés de sécurité ou de conformité sur tous vos terminaux, qu'ils soient sur site ou à distance. À cette fin, examinons un problème de sécurité qui s'est récemment posé d'une manière relativement nouvelle : Les pirates nord-coréens utilisent une technique connue sous le nom de BYOVD (Bring Your Own Vulnerable Driver) pour exploiter un point d'accès. Cette vulnérabilité a également fait l'objet d'une attention particulière lorsqu'on a appris que Microsoft Windows ne la protégeait pas comme on le pensait.

Résumé de l'attaque

Vous pouvez en savoir plus sur cet exploit ici, mais en résumé, les pirates exploitent astucieusement un pilote qui présente un exploit connu qui a été supprimé depuis longtemps de la plupart des cibles potentielles de l'attaque. Le pirate installe le pilote sur l'appareil ciblé en appâtant la victime à l'aide d'un courriel ressemblant à une offre d'emploi. Le courriel contient un document malveillant qui, une fois ouvert, infecte l'appareil et place le pilote sur la machine où l'exploit qu'il contient peut être utilisé.

MetaDefender Access Playbook Feature : Une solution avancée et Adaptive

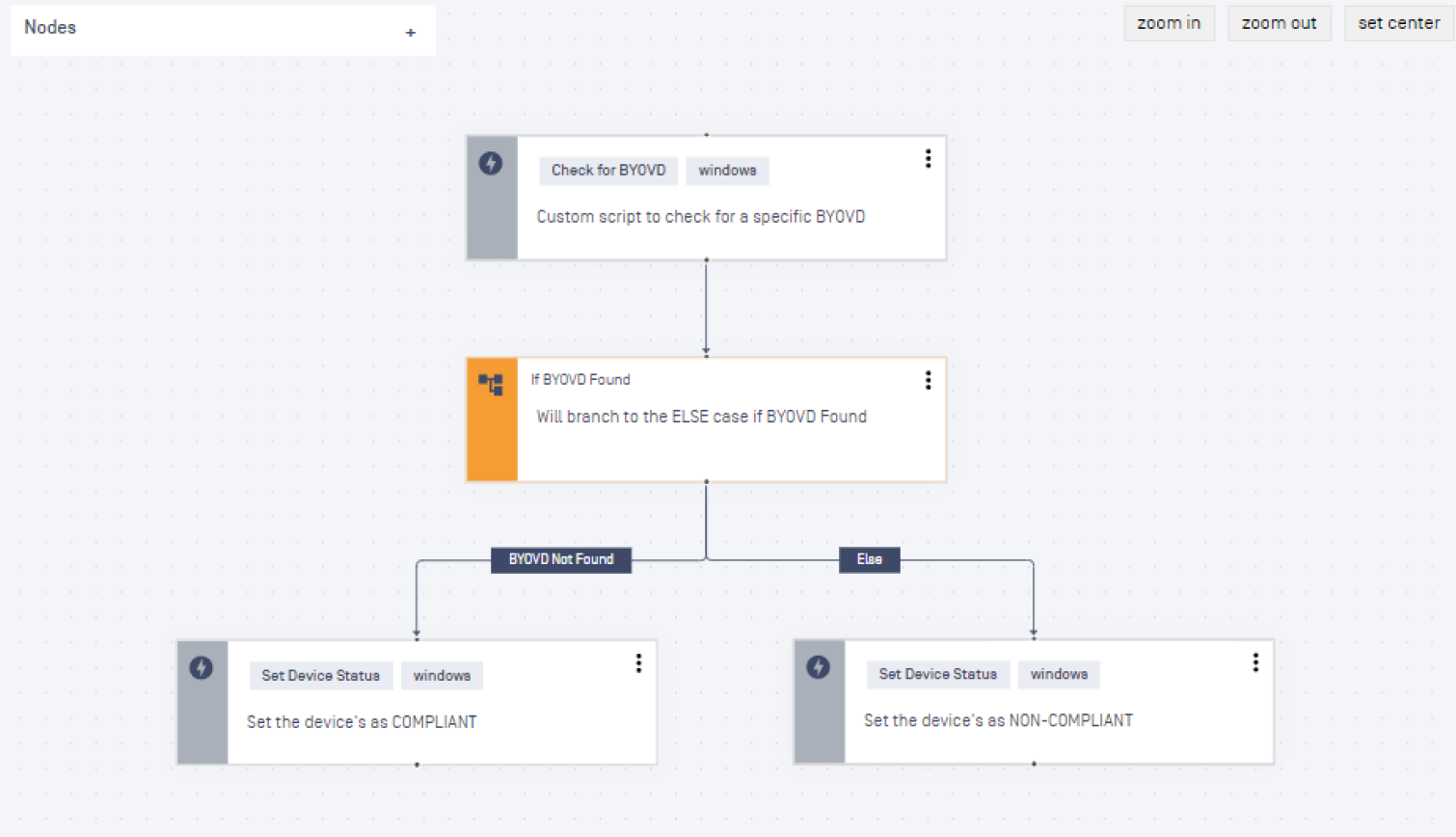

Revenons à l'utilisation créative de la fonction playbook dans MetaDefender Access. Comme le montre l'illustration ci-dessous, un playbook peut exécuter un script Powershell qui recherche la version compromise du pilote dans les dossiers les plus susceptibles d'être utilisés par les attaquants. Si le fichier est trouvé dans cette version, l'appareil sur lequel il se trouve est marqué comme non conforme, et l'appareil de l'utilisateur peut être bloqué pour accéder à toute ressource protégée(lisez ici comment MetaDefender Access peut protéger les applications contre les appareils non sécurisés).

L'administrateur et l'utilisateur final apprendront alors quel est le problème. L'administrateur verra l'appareil répertorié comme ayant un problème critique, et l'utilisateur final recevra un message personnalisé lui expliquant pourquoi il est bloqué. La détection précoce de ce problème permet d'enrayer la propagation latérale.

Ce n'est qu'un exemple de plus de la façon dont MetaDefender Access peut améliorer la sécurité de vos points d'extrémité. Pour toute annonce de zero-day impliquant des terminaux, qu'il s'agisse de Windows, macOS ou Linux, les playbooks de MetaDefender Access peuvent vous donner une longueur d'avance pour éviter d'être l'une des cibles de ces attaquants bien trop intelligents.

MetaDefender Access fait partie de notre gamme de solutions de sécurité avancées pour les entreprises. Pour savoir comment vous pouvez améliorer vos mesures de cybersécurité, contactez nos experts dès maintenant pour une démonstration.