Nous sommes ravis de présenter la dernière étape en matière de résilience de la cybersécurité - MetaDefender Sandbox v1.9.3. Cette version témoigne de notre engagement à donner aux organisations les moyens de lutter contre les menaces émergentes.

Déballage et décompilation de Python : Dévoiler les menaces cachées

Avec l'inclusion de la prise en charge du déballage et de la décompilation de Python pour PyInstaller, Nuitka et py2exe, MetaDefender Sandbox v1.9.3 fait la lumière sur des éléments malveillants auparavant cachés. En disséquant et en analysant les fichiers Python compilés, les entreprises peuvent découvrir des menaces cachées et s'en défendre de manière proactive.

Extraction étendue de la configuration des logiciels malveillants pour prendre en charge la famille de logiciels malveillants Cobalt Strike : Lutte contre les menaces avancées

L'extracteur de configuration de logiciels malveillants amélioré prend désormais en charge la famille de logiciels malveillants Cobalt Strike (CS). Largement utilisées par les acteurs de la menace, les versions piratées de CS permettent le déploiement d'un agent en mémoire (connu sous le nom de "beacon") sur l'hôte de la victime, en contournant les interactions avec le disque. La balise CS facilite les communications de commandement et de contrôle (C2) par le biais de divers protocoles, offrant une pléthore de fonctionnalités telles que l'escalade des privilèges, l'extraction d'informations d'identification, le mouvement latéral et l'exfiltration de données.

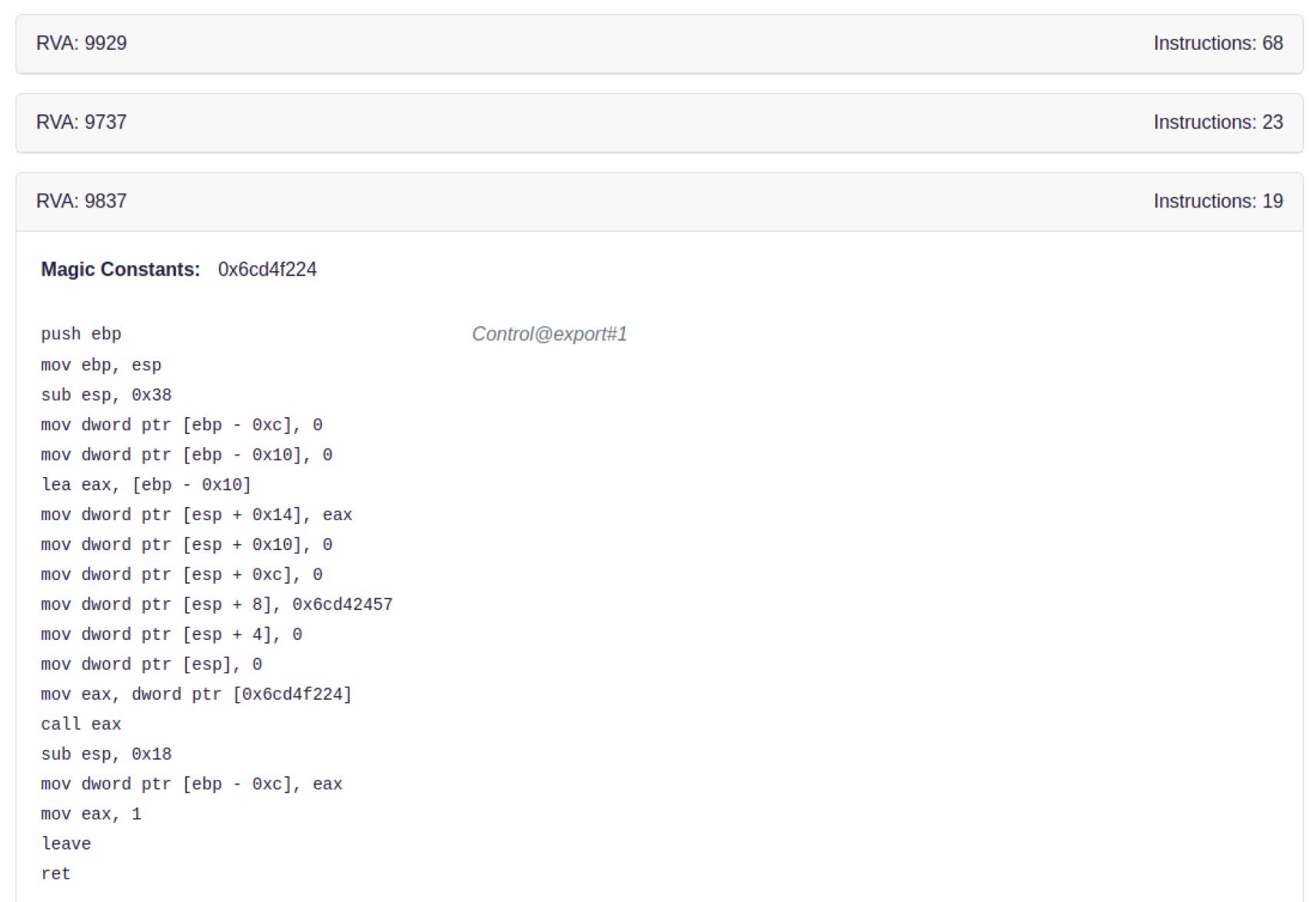

Désassemblage des fonctions exportées : Comprendre les binaires Windows

MetaDefender Sandbox va au-delà de l'analyse de surface en affichant les fonctions binaires pour voir comment le fichier se comporterait dans un environnement Windows et quelles fonctions sont exécutées (par exemple, lorsque la fonction exportée tente de créer un réseau et d'ouvrir une URL malveillante). (par exemple, lorsque la fonction exportée tente de créer un réseau et d'ouvrir une URL malveillante). Les entreprises peuvent désormais mieux comprendre leur comportement et les risques potentiels, ce qui leur permet de prendre des décisions éclairées en matière de sécurité.

Affinement des indicateurs de menace : Identifier les activités suspectes

Notre nouvel indicateur de menace signale, à titre préventif, les fichiers exécutables comportant deux sections différentes portant le même nom ; ces mêmes noms de section peuvent en effet perturber les moteurs AV. Cette mesure aide les organisations à identifier les IOC potentiels avant qu'ils ne s'aggravent.

Extraction du code des macros VBA : Dévoiler les intentions malveillantes dans les fichiers DWG

Cette version comprend l'extraction du code macro VBA des fichiers DWG, ce qui permet de mieux comprendre les menaces potentielles cachées dans les documents AutoCAD. Les fichiers AutoCAD peuvent exécuter des fonctions "Kill", qui peuvent indiquer une intention malveillante. En découvrant les codes malveillants intégrés dans les fichiers DWG au-delà des mots-clés de ransomware, les entreprises peuvent atténuer les risques associés à ces vecteurs d'attaque souvent négligés.

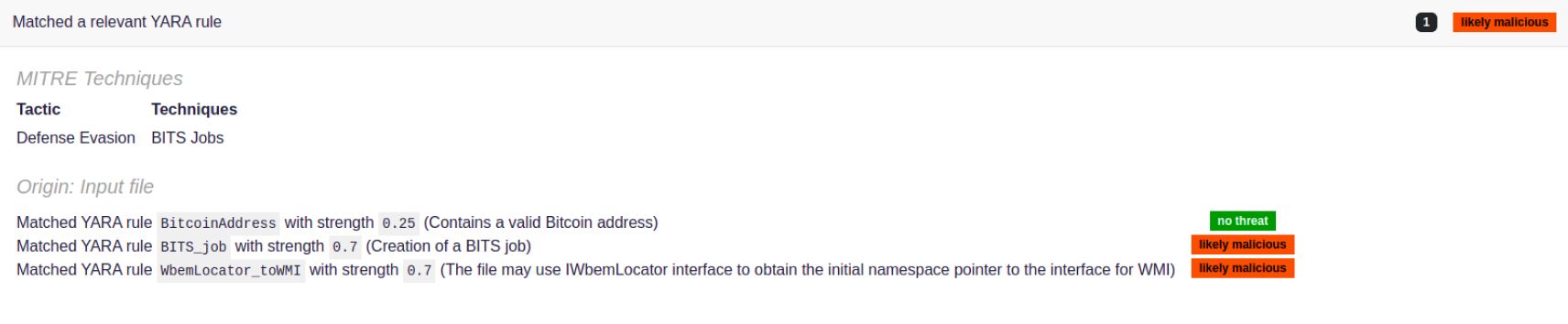

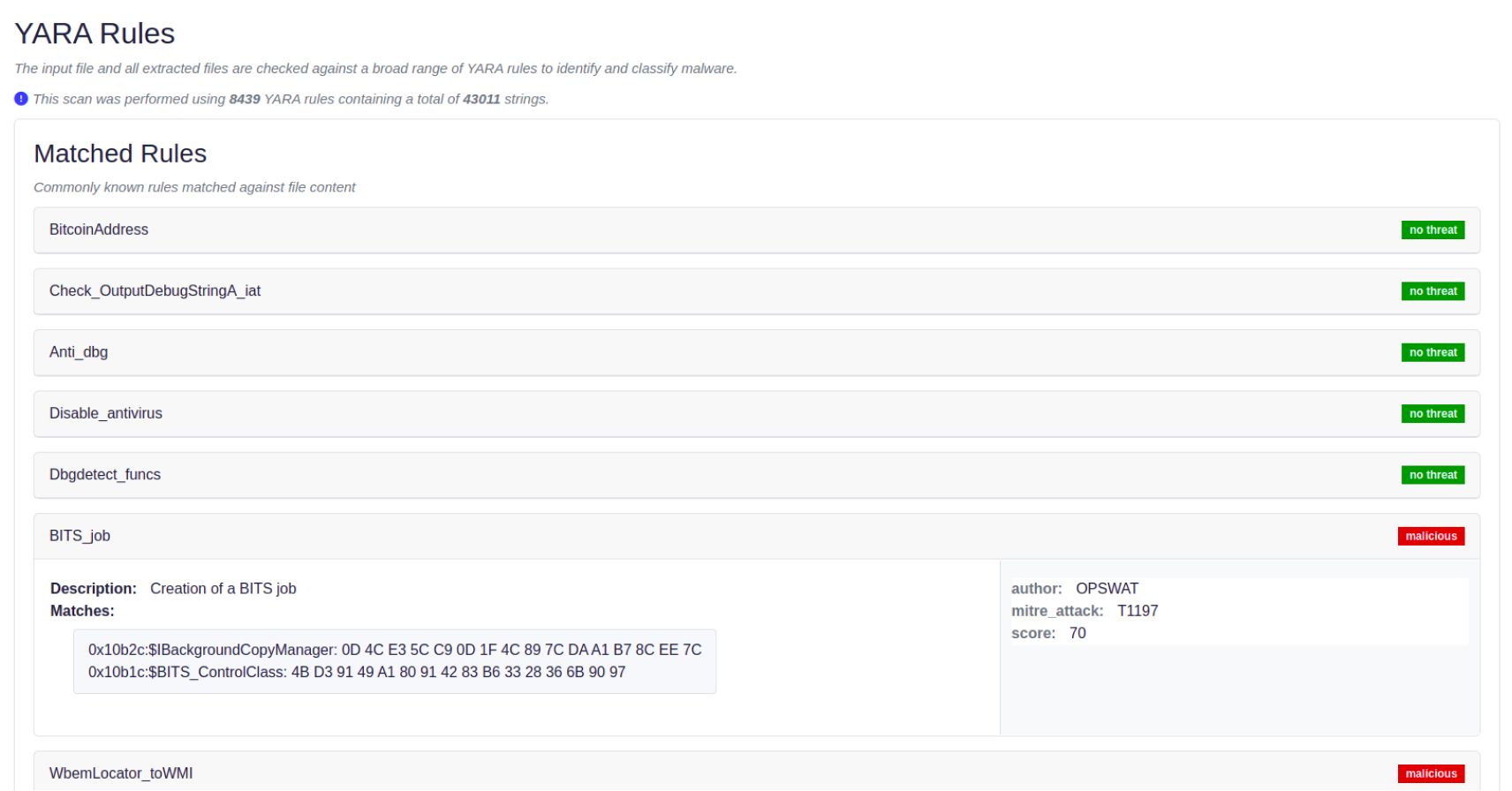

MITRE Att&ck Technique Mapping : S'aligner sur les normes de l'industrie

MetaDefender Sandbox prend désormais en charge le mappage des techniques MITRE Att&ck à partir des métadonnées des règles YARA. En s'alignant sur les normes de l'industrie, les organisations peuvent améliorer leurs capacités threat intelligence .

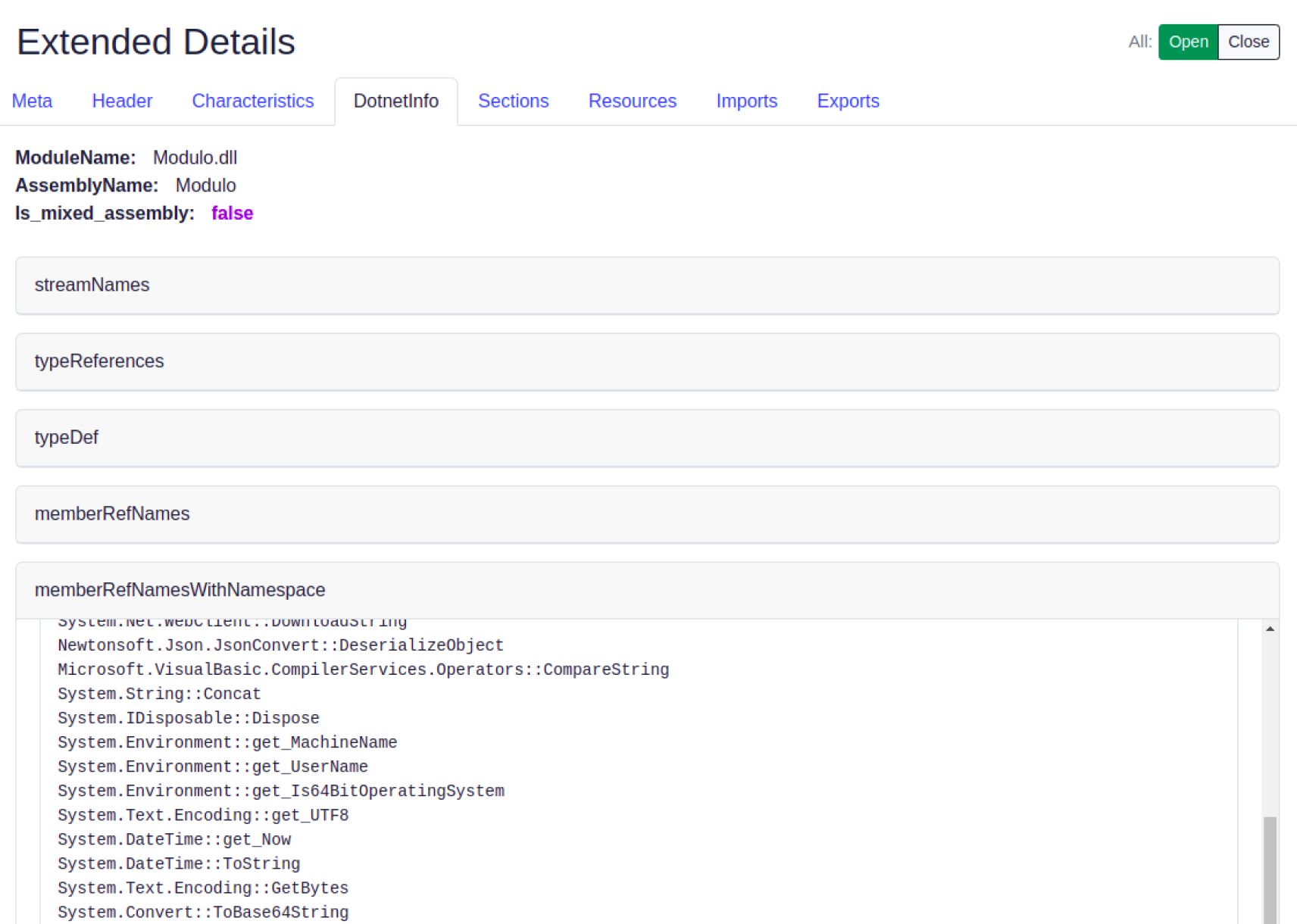

Nouvel onglet DotnetInfo dans la section Détails du fichier pour les exécutables .NET

Le nouvel onglet DotInfo s'adresse directement aux spécificités de Dotnet, facilitant le désassemblage et fournissant des informations inestimables sur les fonctionnalités. Notre site Sandbox possède sa propre gamme d'indicateurs, allant d'actions décisives comme "Killing" et de manœuvres subtiles comme "Sleep" pour les processus, à des évasions stratégiques comme "Load" pour éviter la détection statique.

Améliorations administratives : Rationalisation des opérations

En plus des capacités avancées de détection des menaces, MetaDefender Sandbox v1.9.3 présente des améliorations administratives visant à rationaliser les opérations et à améliorer l'efficacité. Qu'il s'agisse de l'amélioration de la gestion du proxy ou de la gestion des files d'attente, ces fonctionnalités garantissent un fonctionnement harmonieux et transparent de l'environnement sandbox.

Intégration du DMU

Cette intégration apporte des améliorations significatives dans le partage structuré de threat intelligence, permettant aux organisations de gérer de manière proactive leurs mesures de prévention.

En outre, en réponse à une demande croissante, nous avons créé un nouveau rôle d'auditeur qui répond à la nécessité d'un rôle administratif "en lecture seule", offrant des autorisations et une visibilité plus flexibles sur l'ensemble de la plateforme.

Pour plus d'informations sur ces changements et mises à jour, consultez les notes de mise à jour de MetaDefender Sandbox v1.9.3.