Si les techniques sophistiquées de chiffrement et de stéganographie sont largement utilisées par les attaquants pour dissimuler des codes malveillants, nombre d'entre eux emploient des méthodes étonnamment simples mais remarquablement efficaces pour atteindre leurs objectifs. Dans cette étude, nous examinerons quelques cas intrigants qui mettent en évidence la créativité et l'ingéniosité qui se cachent derrière ces techniques apparemment simples.

Fuites non intentionnelles

Les menaces qui pèsent sur la sécurité des données ne sont pas toujours externes ; parfois, elles se cachent à l'intérieur de nos systèmes. Les fuites de données involontaires, qui résultent souvent d'une erreur humaine ou d'une négligence, représentent un risque important pour les organisations et les individus.

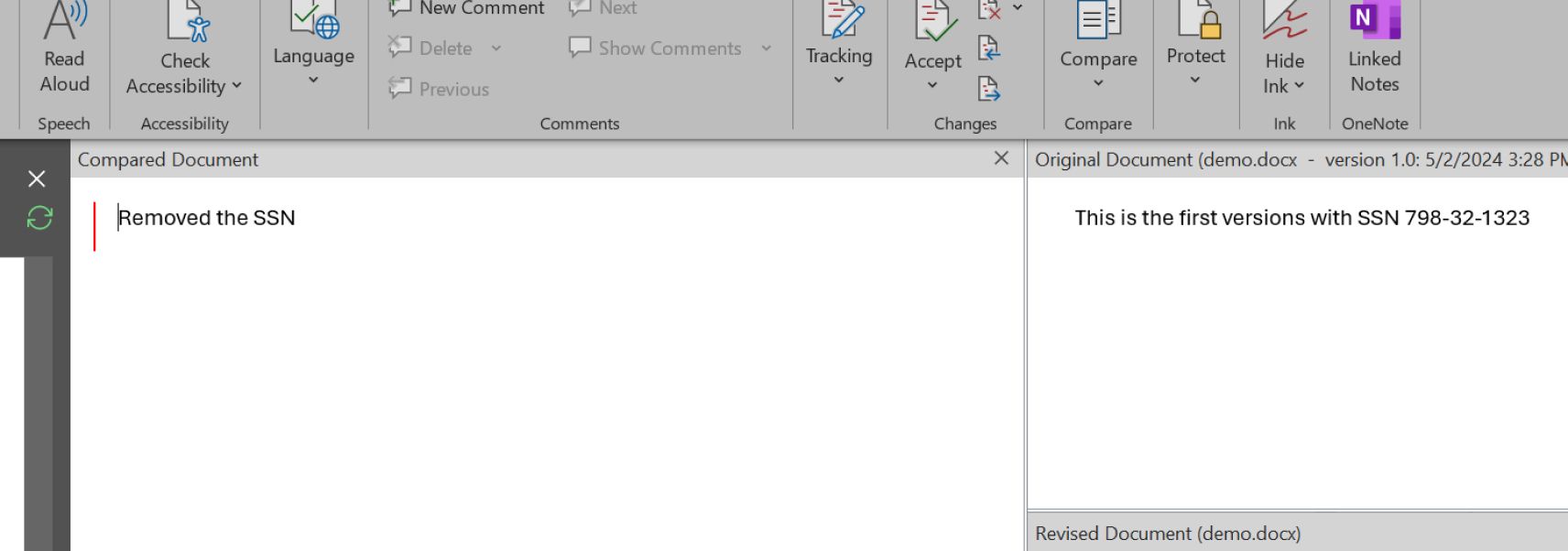

Révision

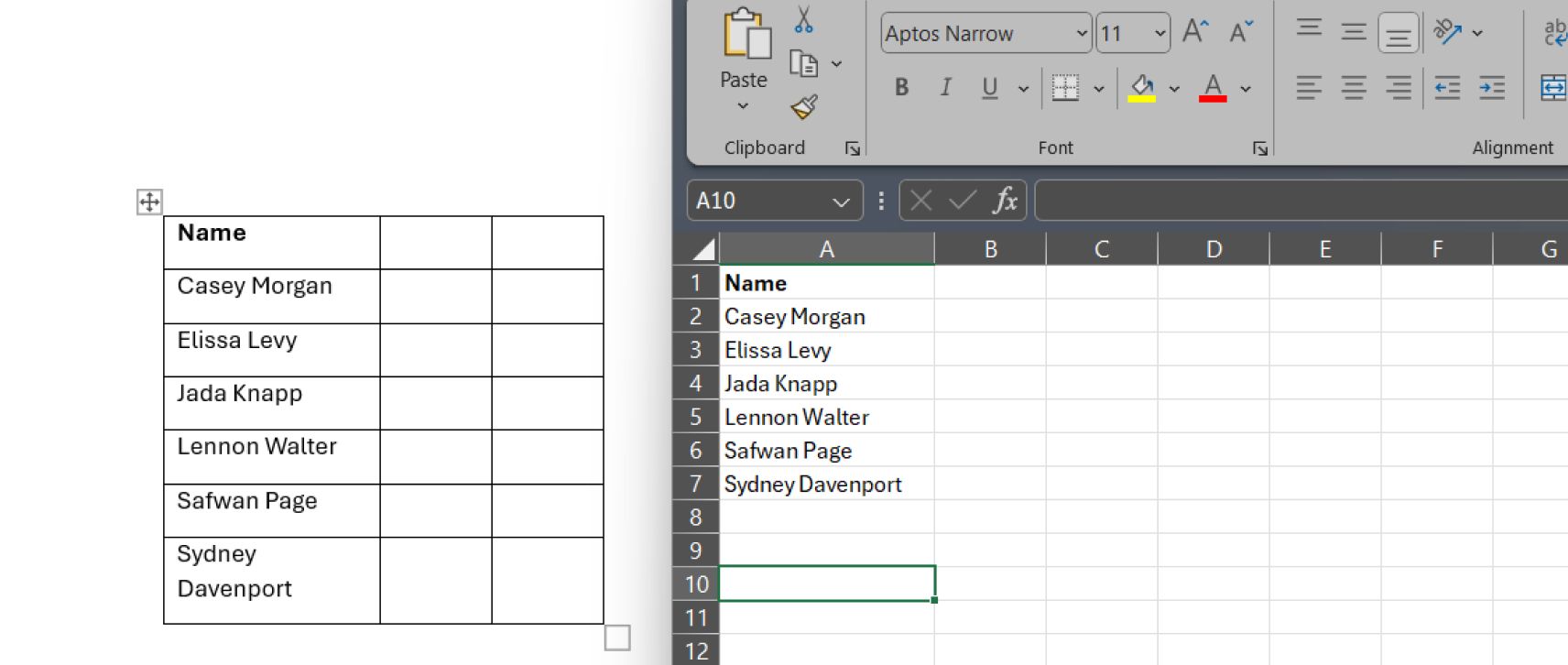

Les utilisateurs peuvent partager par inadvertance des informations sensibles lorsqu'ils partagent des fichiers avec plusieurs versions dans des services de stockage en nuage tels que OneDrive. Même s'ils suppriment les informations sensibles de la dernière version, les révisions précédentes peuvent encore les contenir. Les destinataires qui peuvent accéder aux fichiers par le biais de liens de partage peuvent potentiellement voir toutes les versions, y compris celles qui posent problème. La capture d'écran de Microsoft Word ci-dessous montre le résultat d'un fichier MS Word partagé comprenant toutes les révisions dont le propriétaire n'avait pas connaissance.

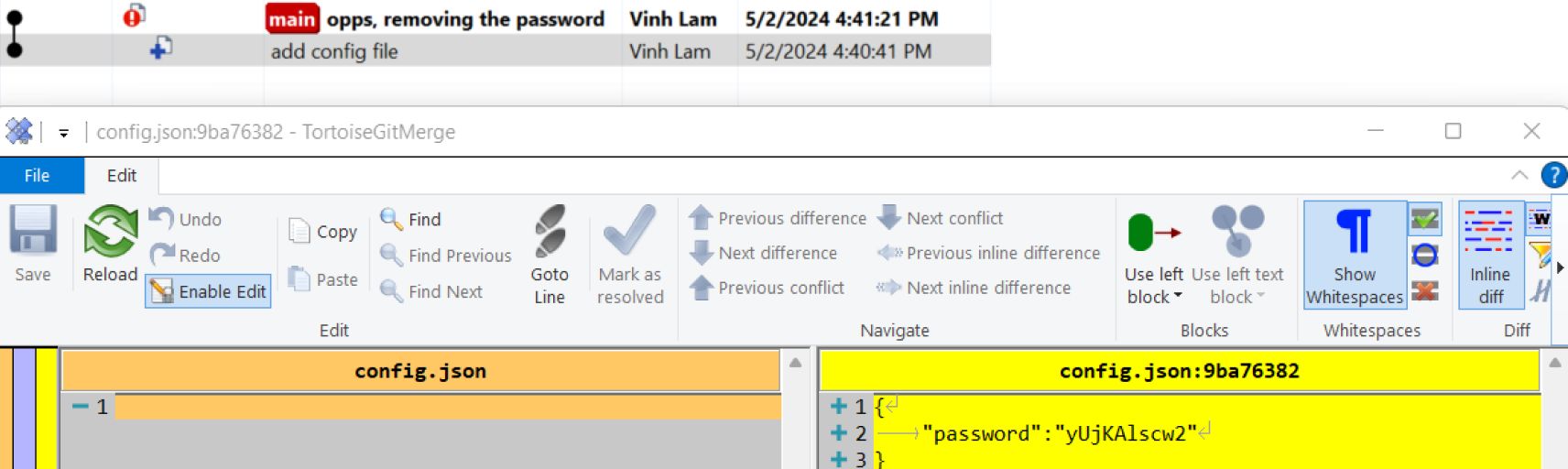

Le même concept peut être observé dans Git. Tenter d'écraser le commit sans l'effacer correctement de l'historique peut conduire à ce que les données soient accessibles à n'importe qui.

Un autre cas similaire peut se produire avec les couches de conteneurs. Des secrets ou des données sensibles peuvent être stockés par inadvertance dans les couches de conteneurs. Même si des mises à jour sont effectuées pour supprimer ces données, les anciennes couches peuvent encore les contenir, ce qui risque de les exposer lors de l'inspection des images de conteneurs. Voir l'exemple ci-dessous :

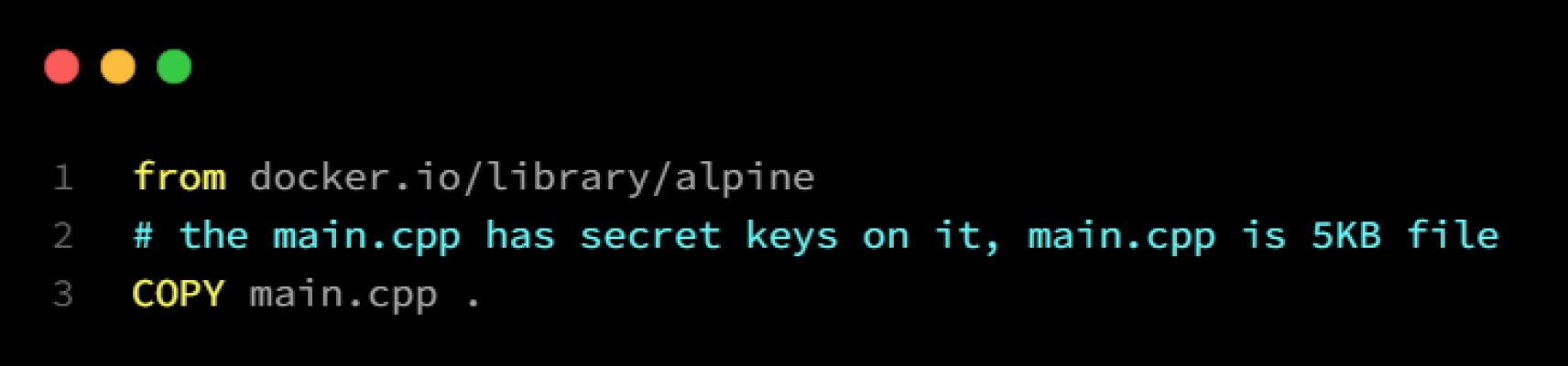

Tout d'abord, nous créons une nouvelle image de conteneur, "with-secret", qui contient un fichier de code source avec un secret :

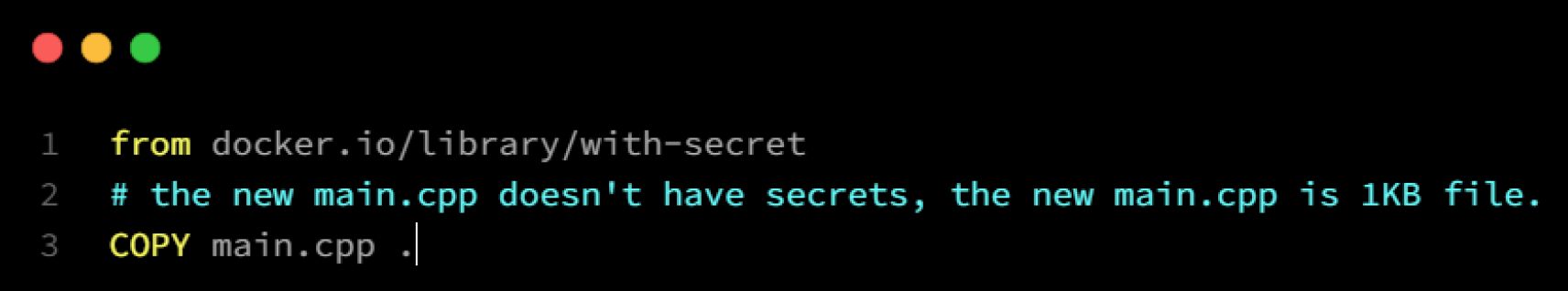

À partir de cette nouvelle image, nous essayons de l'écraser avec un nouveau fichier :

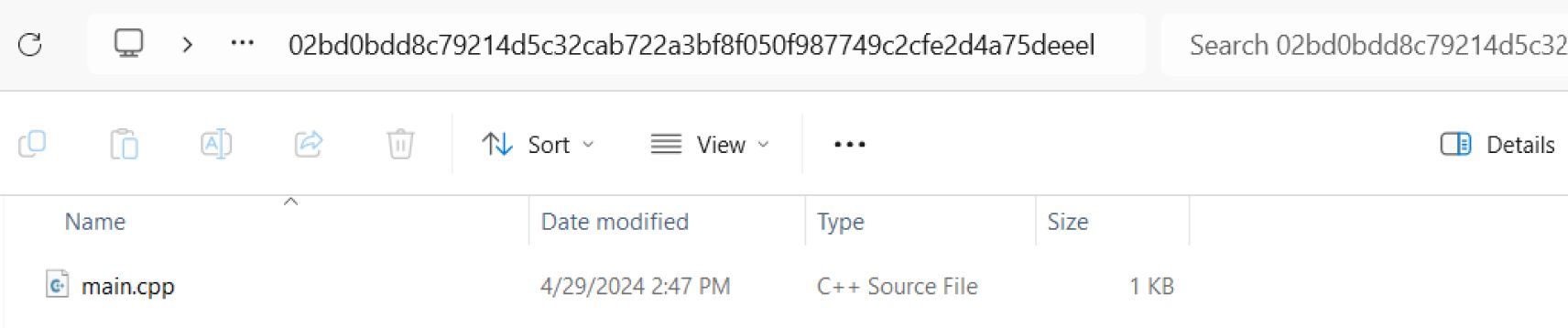

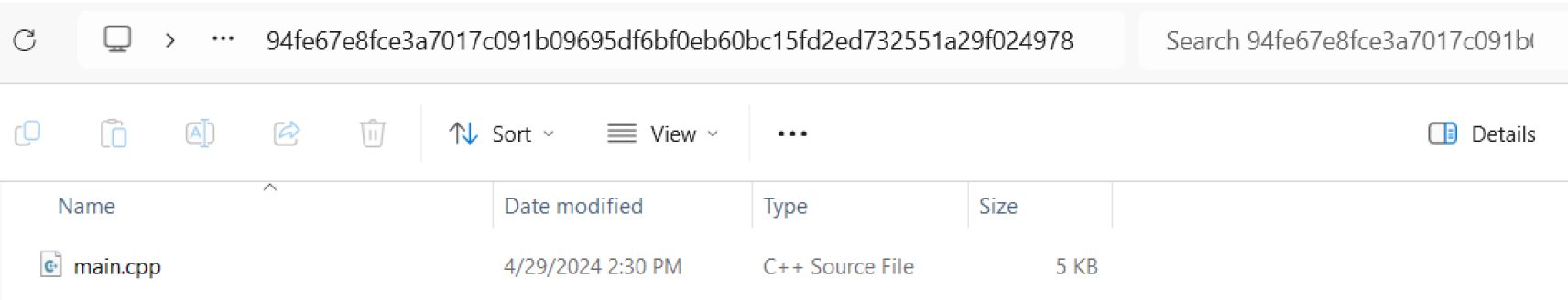

Cependant, si nous inspectons les images, nous verrons toujours l'ancien système. main.cpp dans la couche 2. Les données exportées .tar contient les deux fichiers, ce qui signifie que le secret contenu dans le fichier d'origine peut toujours être consulté et divulgué.

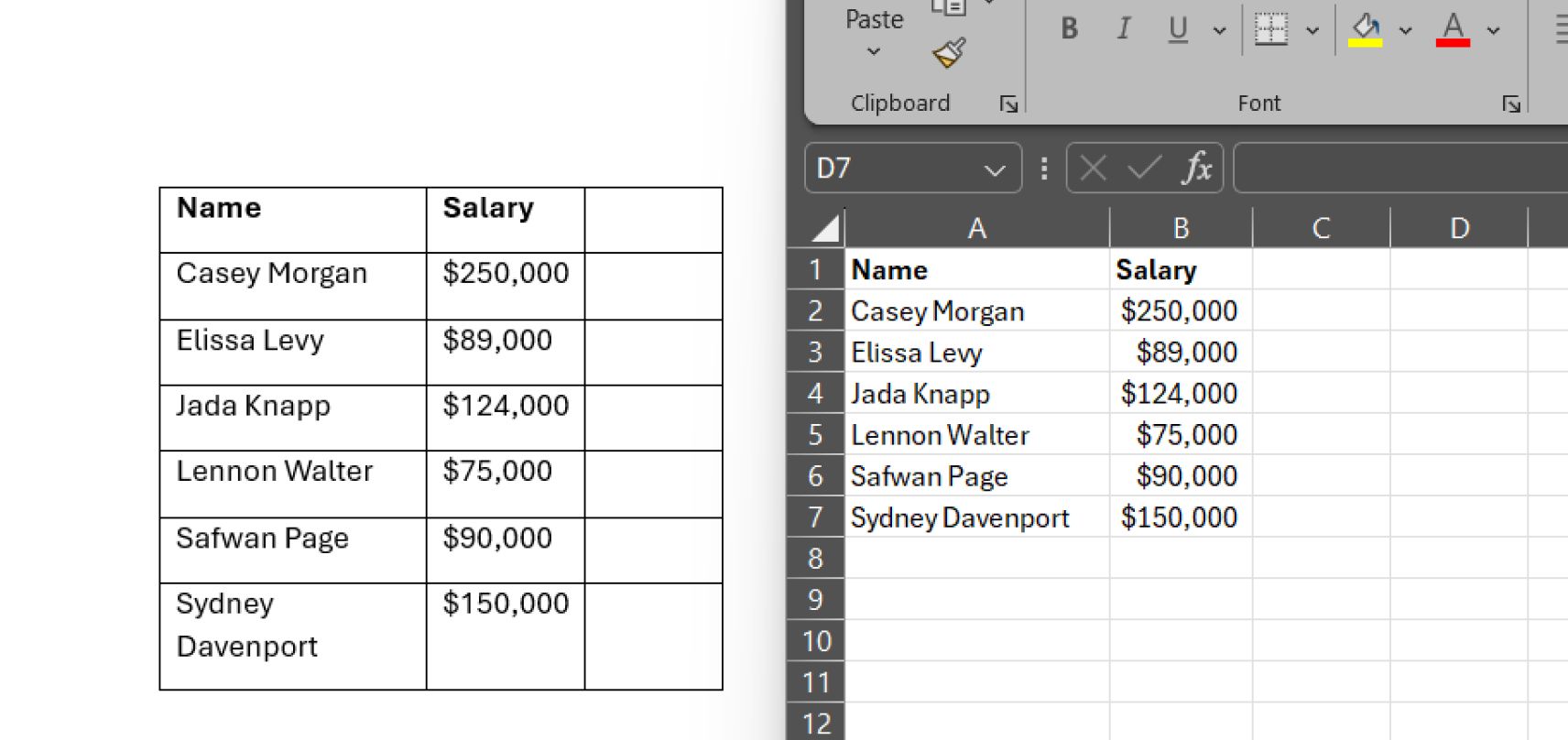

Données liées et références externes

Dans certains cas, l'utilisateur peut insérer des données provenant de sources externes, telles que des feuilles de calcul Excel ou des bases de données, dans un document Word à l'aide d'objets liés ou de références externes. Cependant, il peut ne pas se rendre compte que les modifications apportées à la source de données originale peuvent automatiquement mettre à jour les informations contenues dans le document Word, ce qui entraîne des incohérences ou des divulgations involontaires si les données externes sont modifiées sans l'autorisation appropriée.

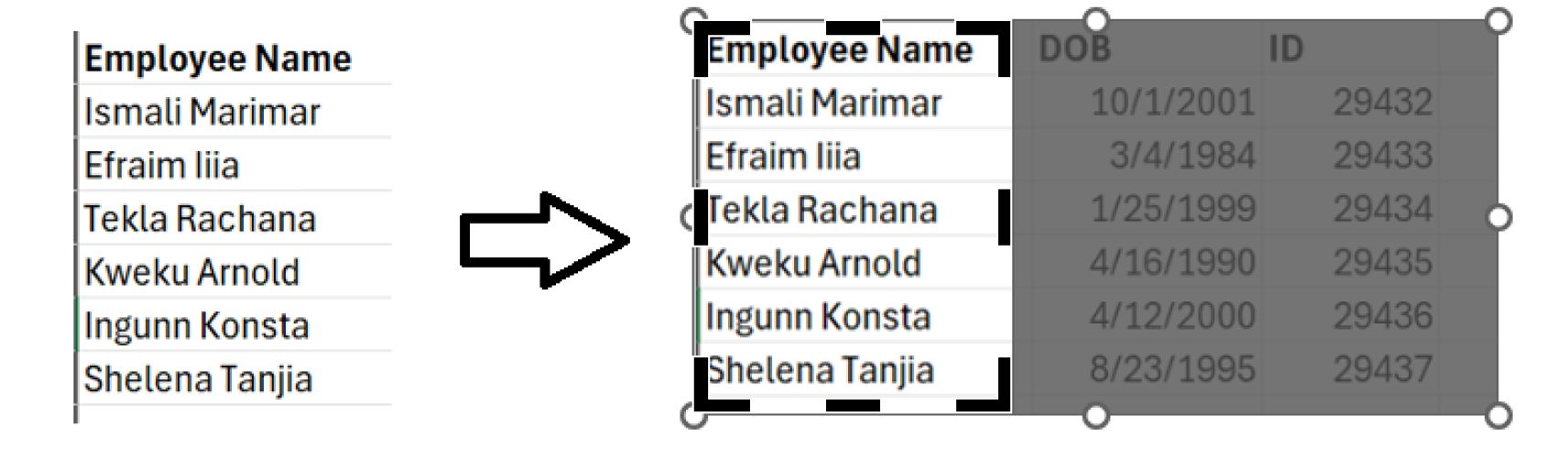

Images recadrées dans Microsoft Office

Bien qu'apparemment pratique pour les utilisateurs qui peuvent rapidement "couper" des images dans Microsoft Word, cette fonction ne supprime pas vraiment le contenu. L'image coupée peut encore contenir des informations cachées ou sensibles, susceptibles d'être reconstituées ou récupérées.

Métadonnées des fichiers

Les métadonnées des fichiers, telles que les noms des entreprises ou les positions GPS, peuvent contenir des informations sensibles dont les utilisateurs n'ont pas forcément conscience. Ces métadonnées peuvent révéler par inadvertance des détails sur l'origine ou l'emplacement du document, ce qui peut compromettre la confidentialité ou le respect de la vie privée.

Fuites intentionnelles

Les violations intentionnelles sont délibérément exécutées pour exploiter les vulnérabilités et compromettre les informations sensibles à des fins personnelles ou malveillantes.

Visualisation

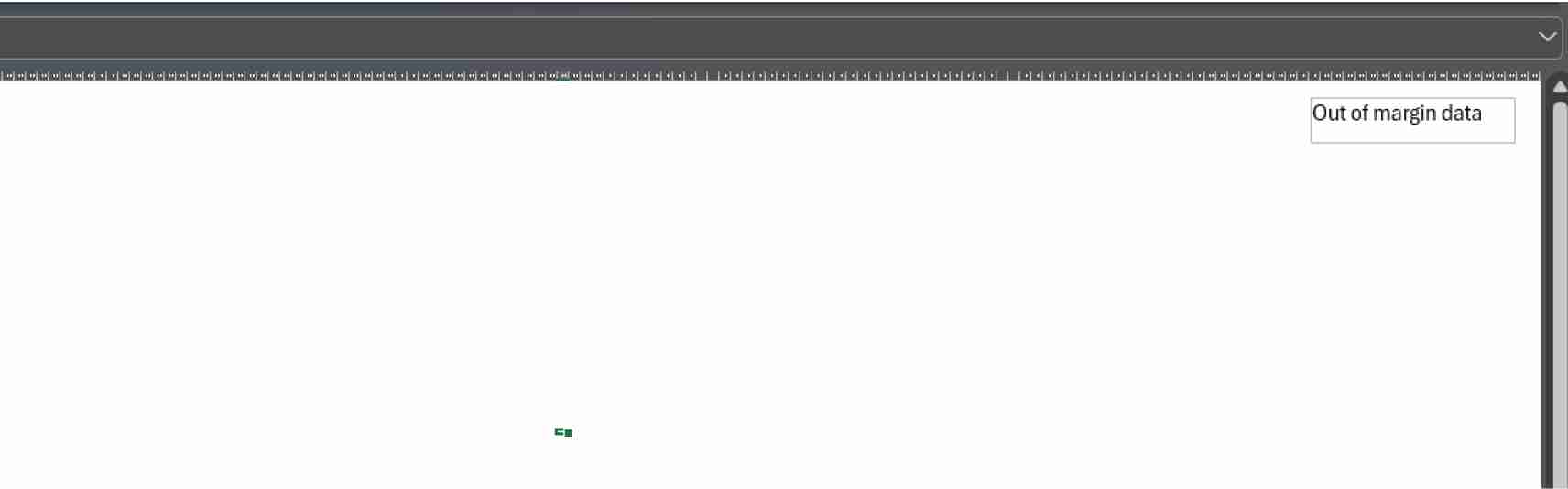

Masquer des données au-delà des marges d'une page

Dans le scénario ci-dessous, l'attaquant tente de cacher des données loin des premières colonnes. À moins que les utilisateurs ne fassent un zoom arrière suffisant, il n'y a aucun moyen de voir ces données.

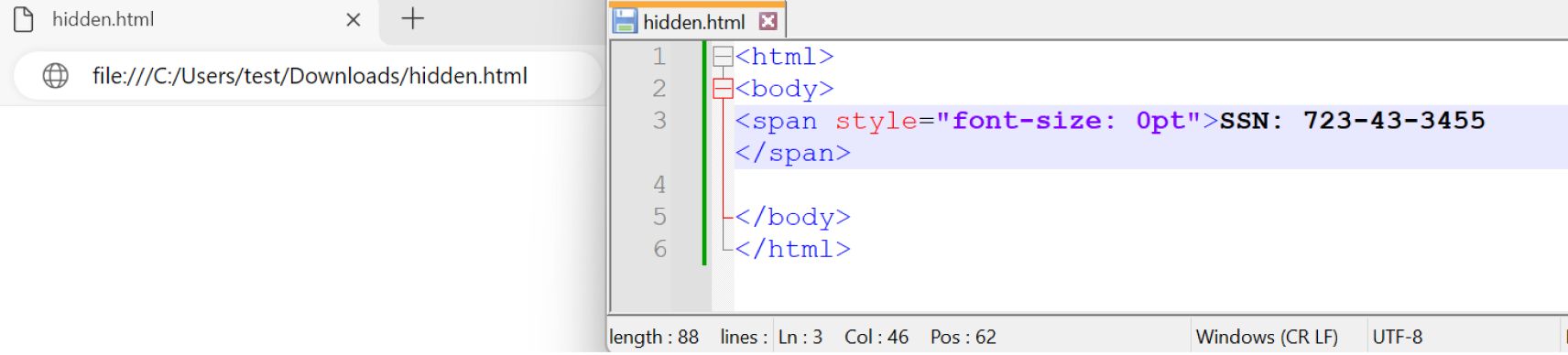

ZeroFont

Le terme "ZeroFont" provient de la technique consistant à utiliser des tailles de police minuscules et invisibles (souvent réglées sur zéro) pour dissimuler des URL ou des contenus malveillants dans le corps du message électronique. Ces attaques exploitent le fait que de nombreux filtres de sécurité analysent principalement le contenu visible d'un courriel pour détecter les tentatives d'hameçonnage ou les liens malveillants. En utilisant les techniques ZeroFont, les attaquants peuvent échapper à la détection, ce qui augmente la probabilité de réussite des attaques de phishing.

Même texte et même couleur d'arrière-plan

Dans cette méthode, le texte est formaté avec une couleur de police spécifique correspondant à la couleur d'arrière-plan du document, ce qui rend le texte invisible à l'œil nu. Le concept repose sur l'exploitation de l'incapacité de l'observateur à distinguer le texte de l'arrière-plan en raison d'une coloration identique.

Manipulation de la structure des fichiers

Visualisation des images ou impression des images

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

Le PDF ci-dessus contient deux images distinctes. La seconde image est désignée par une balise alternative qui spécifie l'image par défaut pour l'impression. Par conséquent, si des informations sensibles sont dissimulées dans la seconde image, elles peuvent être facilement transmises à un destinataire externe et accessibles simplement en sélectionnant l'option d'impression. Nous avons déjà abordé ce scénario dans un article de blog.

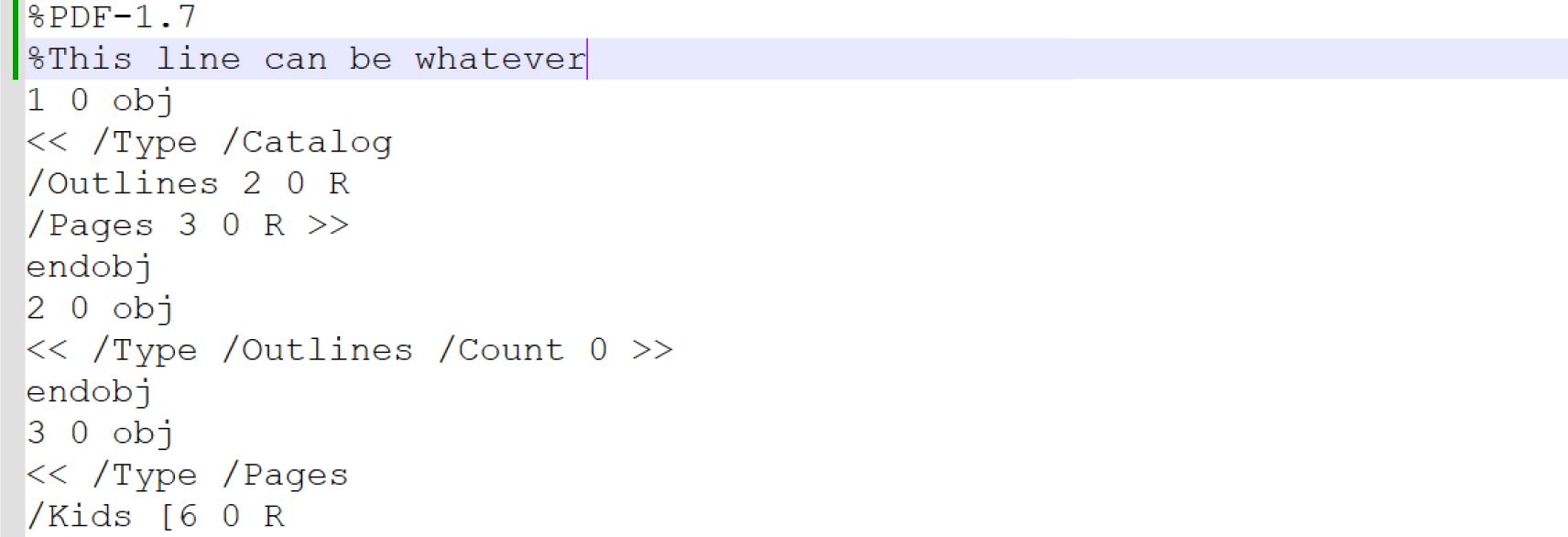

Données cachées dans un objet Option qui n'apparaîtront pas dans l'application Reader

L'utilisation % en PDF par exemple, ce symbole est utilisé comme commentaire dans un fichier PDF en mode texte, les attaquants peuvent écrire n'importe quoi sans impacter la facilité d'utilisation du fichier lorsqu'il est ouvert avec Adobe Reader.

Que faire pour minimiser les risques ?

Des solutions robustes

Utiliser des solutions de prévention des pertes de données (DLP) pour surveiller et empêcher la transmission non autorisée d'informations sensibles, au sein du réseau de l'organisation et de sources externes.

Utiliser des solutions de désarmement et de reconstruction du contenu (CDR) pour éviter que des objets non approuvés ne soient cachés dans le fichier.

Déployer une approche multicouche de la sécurité des données, comprenant des pare-feu, des systèmes de détection/prévention des intrusions, des logiciels antivirus et des outils de cryptage pour protéger les informations sensibles à différents niveaux.

Mettre en place des contrôles d'accès et des mécanismes d'authentification pour s'assurer que seules les personnes autorisées peuvent accéder aux données sensibles, et revoir et mettre à jour régulièrement les autorisations des utilisateurs si nécessaire.

Employer des mesures de sécurité pour protéger les appareils et les terminaux contre les logiciels malveillants, les ransomwares et autres cybermenaces.

Audits et évaluations réguliers

Mener régulièrement des audits de sécurité et des évaluations des risques afin d'identifier les vulnérabilités, d'évaluer les mesures de sécurité existantes et de mettre en œuvre les améliorations nécessaires.

Effectuer des tests de pénétration et des analyses de vulnérabilité afin d'identifier de manière proactive les faiblesses de l'infrastructure et des systèmes de l'organisation et d'y remédier.

Surveiller et analyser le trafic réseau, les journaux système et l'activité des utilisateurs pour détecter les signes d'un comportement anormal ou d'incidents de sécurité potentiels.

Formation et sensibilisation

Mettre en œuvre des programmes de formation complets pour éduquer les employés aux meilleures pratiques en matière de sécurité des données, y compris la reconnaissance des tentatives d'hameçonnage, le traitement des informations sensibles et l'adhésion aux politiques de l'entreprise.

Sensibiliser à l'importance de la protection des données et aux conséquences potentielles des fuites de données, en encourageant une culture de sensibilisation à la cybersécurité dans l'ensemble de l'organisation.

Fournir des mises à jour régulières et des rappels sur les nouvelles menaces de cybersécurité et les mesures préventives.

Défense en profondeur avec OPSWAT MetaDefender Platform

La plateformeOPSWAT MetaDefender offre une protection multicouche contre les menaces basées sur les fichiers. OPSWAT MetaDefender combat l'évolution constante des nouveaux types d'attaques grâce aux technologies suivantes :

Multiscanning

Détection de centaines de menaces connues et inconnues grâce à plus de 30 moteurs antivirus de premier plan.

Deep CDR

Veiller à ce que chaque fichier suspect soit assaini en toute sécurité et régénérer un contenu utilisable en toute sécurité.

Cette approche écosystémique permet de sécuriser vos données et systèmes les plus sensibles, même contre des vecteurs d'attaque non conventionnels. Pour plus d'informations, contactez nos experts en cybersécurité.