Nous vivons dans un monde numérique qui modifie rapidement les besoins en termes d'outils opérationnels et de canaux de communication. Il est de plus en plus nécessaire de travailler à distance, et cette tendance va probablement s'accentuer à l'avenir, même lorsque le COVID-19 sera maîtrisé. Les gens cherchent des moyens de simplifier leur travail afin de maintenir un équilibre sain entre le temps professionnel et le temps personnel. Cette nouvelle réalité oblige les organisations à s'adapter et à trouver de nouveaux moyens de répondre aux risques corrélés :

- Les personnes qui travaillent pour la première fois à domicile sont celles qui ont le moins IT de connaissances sur la manière d'être prudent en termes d'incidents de sécurité,

- Les logiciels à usage personnel sont plus susceptibles de contenir du code que les pirates peuvent utiliser pour détourner le point d'accès,

- L'utilisation de Spike de l'utilisation des VPN augmente considérablement le risque de propagation des ransomwares et des logiciels malveillants

- Les comptes privilégiés ou à haut pouvoir d'action sont des cibles attrayantes pour les attaquants - le piratage de ces comptes pour PII sur le marché noir ; attaques par ransomware ; création de brèchesqui peuvent conduire à des attaques de type "zero-day" ; arrêt du système ; perte d'activité ;atteinte à la réputation des dommages.

Les professionnels de l'informatique et les spécialistes de la sécurité sont plus que jamais confrontés à des défis. Qu'ils accordent ou non des droits d'accès, sans une stratégie de sécurité et une solution de gestion des accès privilégiés (PAM), la situation entraînera des pertes de temps et d'argent, des tensions et des frustrations. Ils ont besoin d'une solution complexe qui rend le travail de chacun plus efficace et plus sûr, en permettant aux personnes d'installer et d'utiliser les meilleurs logiciels pour leurs besoins sans compromettre la sécurité du système. C'est pourquoi MetaDefender Cloud d'OPSWAT a été intégré à l'Software Admin by Request. Le résultat: une solution PAM en nuage conforme à la GDPR, conçue pour la tranquillité d'esprit des administrateurs afin qu'ils puissent se concentrer sur leurs activités principales.

Administration accélérée sur demande

Expérience de l'utilisateur

Les gens utilisent le logiciel pour diverses raisons, comme un outil de communication, par exemple. Ils ne sont pas intéressés par la maîtrise du logiciel, ni par l'installation de celui-ci sur différents systèmes d'exploitation. Ils veulent seulement l'utiliser dans le cadre de leurs activités professionnelles ou à des fins personnelles. La situation idéale est celle où les utilisateurs peuvent installer le logiciel lorsqu'ils en ont besoin, avec le moins de responsabilités possibles, notamment en termes de gestion des installations ou des risques de sécurité qui peuvent en découler. La suppression des droits d'administration locaux des terminaux gérés atténue les vulnérabilités critiques, mais ne permet pas aux utilisateurs d'exécuter des tâches de confiance nécessitant une élévation de privilèges. C'est ici qu'Admin by Requests fait la différence : la solution retire les droits d'administration, mais l'expérience de l'utilisateur est la même qu'auparavant. Les droits d'administration des utilisateurs sont révoqués, mais l'utilisateur peut toujours installer des logiciels, même ceux qui nécessitent des droits d'administration, tels que WebEx, Adobe Reader ou TeamViewer. La seule chose que les utilisateurs doivent faire est de rechercher et de télécharger le fichier d'installation. L' administration sur demande prend le relais. La vidéo montre l'expérience de l'utilisateur lorsque l'approbation IT est activée.

La solution identifie les utilisateurs qui demandent l'installation de logiciels sur la base des groupes Active Directory, des unités organisationnelles et des groupes Azure AD de l'organisation avec authentification unique. Elle surveille et audite le comportement pour révéler les utilisateurs et les actifs à risque à travers le fil de discussion et l'analyse comportementale pour lutter contre les attaques de logiciels malveillants.

Flux d'approbation des installations et des droits d'administrateur

L'administrateur doit en permanence maintenir l'équilibre entre la satisfaction des utilisateurs et la protection des systèmes. Sans solution PAM, les administrateurs doivent faire face à deux scénarios possibles dans toute organisation, qui conduisent tous deux à des situations stressantes et à des risques pour la sécurité :

- Si l'entreprise autorise les utilisateurs à conserver les droits d'administrateur local, des logiciels non fiables peuvent être installés.Si l'entreprise autorise les utilisateurs à conserver des droits d'administrateur local, des logiciels non fiables peuvent être installés, ce qui entraîne une augmentation des incidents de sécurité (logiciels malveillants, brèches, attaques de type "zero-day" ou "transomware") et des risques commerciaux (données sensibles/IPI, mauvaise réputation, perte d'activité, etc ,)

- Si l'entreprise ne permet pas aux utilisateurs de conserver les droits d'administrateur local, d'innombrables installations à distance devront être effectuées, ce qui signifie moins de temps et de concentration pour les tâches les plus importantes. Elle devra également mettre en œuvre des solutions de liste blanche. Il est impossible de prévoir toutes les solutions dont les utilisateurs pourraient avoir besoin, de sorte que ces derniers risquent de ne pas disposer deslogiciels requis au moment où ils en ont besoin. En outre, l'inscription des fichiers sur la liste blanche ne signifie pas que les fichiers sont sûrs, ce qui entraîne d'autres risques pour la sécurité.

Admin by Request prend en charge les deux scénarios, permettant aux utilisateurs d'installer des logiciels tout en leur retirant les droits d'administration. Il contrôle les actions et les intentions des utilisateurs, en fournissant aux administrateurs un processus d'approbation simple : lorsque l'utilisateur demande l'approbation d'une installation, celle-ci est enregistrée dans le menu Auditlog du portail. Lorsque l'installation commence, le processus est intercepté et mis en bac à sable sans que l'utilisateur soit l'administrateur et avec un audit complet dans l'application et le portail pour une documentation future. L'utilisateur doit expliquer pourquoi il a besoin de ce logiciel et fournir des informations d'identification (adresse électronique et numéro de téléphone) pour pouvoir continuer.

L'administrateur décide si chaque interception doit être examinée ou si elle doit être approuvée automatiquement. Regardez cette vidéo pour voir le processus d'approbation complet. Les fichiers ne résident jamais dans le service en nuage Admin by Request et n'y passent jamais sous quelque forme que ce soit. Ils sont dirigés vers MetaDefender, où ils ne sont pas stockés, mais seulement numérisés - ils n'existent que s'ils sont numérisés . Le moyen le plus simple et le plus rapide d'approuver une demande de "Run As Admin" ou de "Session Admin" est d'utiliser l'applicationmobile ou une Apple Watch. Il s'agit d'une pression en temps réel et la réaction sera rapide. Lorsque l'administrateur appuie sur le bouton Approuver ou Refuser, l'utilisateur reçoit un courriel contenant des instructions. Les administrateurs peuvent également utiliser le portail pour approuver les demandes. Pour gagner du temps, il est recommandé d'envoyer une notification par courriel à tous les utilisateurs qui peuvent approuver les demandes. L'ensemble du processus d'approbation est décrit ici.

Admin by Request est également conçu pour les rôles qui nécessitent des droits de privilège plus étendus, tels que les développeurs, par exemple, qui doivent faire plus que d'installer des logiciels ou d'exécuter des applications en tant qu'administrateurs. Regardez cette vidéo pour comprendre l'expérience utilisateur d'une session d'administrateur avec l'approbation IT activée.

Détection de malwares avec MetaDefender Cloud

Comment les administrateurs peuvent-ils garantir une sécurité rigoureuse dans une organisation où les utilisateurs ont besoin de droits privilégiés et où la dynamique d'installation de logiciels augmente ? Le téléchargement de fichiers, en particulier à l'aide de terminaux personnels, connectés à des réseaux internet personnels à partir de toutes sortes de ressources, peut conduire à de nombreux scénarios d'incidents de sécurité .

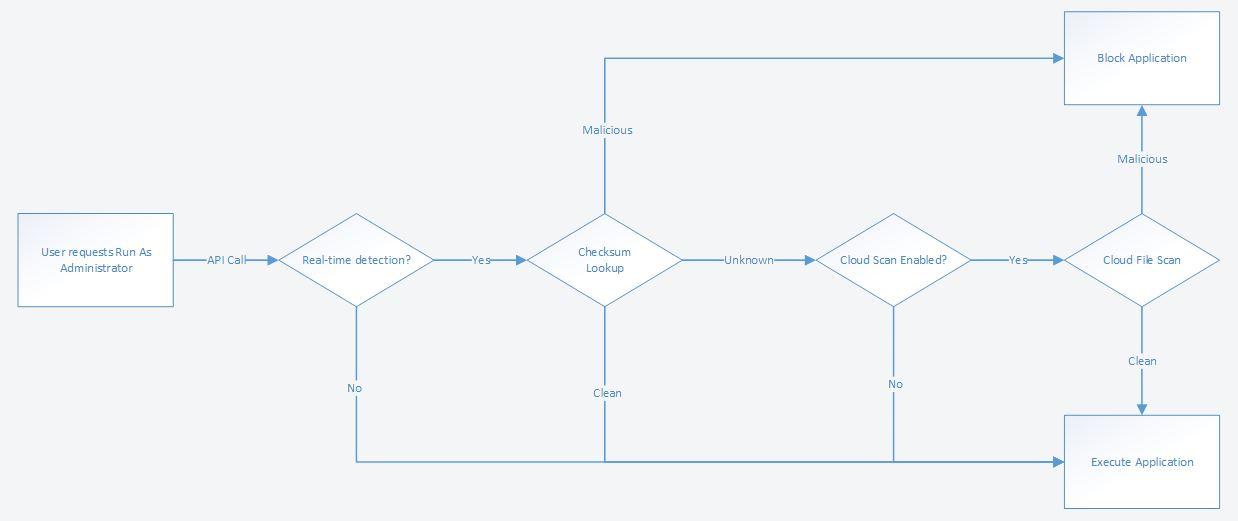

Administrateurs by Request a intégré MetaDefender Cloud pour assurer la détection des détection des malwares avant d'autoriser l'entrée d'un nouveau fichier dans le système. Lorsqu'un utilisateur demande à exécuter un fichier avec des privilèges administratifs, le fichier est analysé en temps réel par nos moteurs antivirus. La détection des malwares s'effectue sans pénalité de performance ou d'attente et n'entre pas en conflit avec les logiciels de sécurité que les clients peuvent avoir sur leurs terminaux, comme cela se produit dans le nuage.

Lorsqu'un utilisateur tente d'exécuter un fichier avec des privilèges administratifs en utilisant la fonction Exécuter en tant qu'administrateur, le fichier est analysé par MetaDefender Cloud et s'il est signalé comme malveillant, le point d'accès bloque le fichier et arrête le processus, comme dans cette vidéo. Une entrée est ajoutée dans le journal d'audit pour indiquer que le fichier a été bloqué et quels moteurs l'ont signalé.

Si l'Cloud AnalyseCloud des fichiers inconnus" est décochée mais que l'option "Détection en temps réel" est activée, seule la recherche de la somme de contrôle pour les 75 % connus est effectuée et le reste doit être pris en charge par le produit antivirus local du poste de travail. Si un fichier est signalé comme malveillant, les administrateurs décident de ce qui se passe ensuite, dans leur paramètre "Action". Il existe deux options :

- Envoyer les fichiers en quarantaine, ce qui permet au personnel de IT d'examiner les données rapportées et de juger si ce fichier doit être autorisé ou non,

- Bloquer le fichier en choisissant "Bloquer définitivement". Dans ce cas, le fichier ne peut pas être autorisé à s'exécuter.

Conclusion

Administrationsur demande et MetaDefender Cloud ont uni leurs forces pour offrir un moyen simple, rapide et sûr d'acheminer des fichiers, avec un seul objectif : fournir toutes les informations nécessaires aux administrateurs pour décider si le logiciel entrera ou non dans le système : les informations d'identification de l'utilisateur, la raison de l'utilisation, et l'analyse du logiciel malveillant.

Pour en savoir plus, visitez le site Administration à la demande page dédiéeou MetaDefender Cloudde MetaDefender. Contactez l'équipe si vous souhaitez découvrir l'expérience de l'utilisateur et de l'administrateur ou si vous êtes intéressé par d'autres détails.