MetaDefender Transfer Guard™

Transfert de fichiers sans compromis sur Secure avec une prévention complète des menaces

MetaDefender Transfer Guard assure une sécurité sans compromis pour les transferts de fichiers entre des réseaux de différentes classifications de sécurité, en fournissant une solution sécurisée d'analyse et de transfert de fichiers qui offre des performances, une fiabilité et une sécurité inégalées ; transférez en toute sécurité des fichiers, des correctifs et des mises à jour logicielles dans des réseaux OT et high side comme jamais auparavant grâce à la technologie de prévention des menaces de MetaDefender Core.

Livraison fiable de la charge utile

Assainissement complet des fichiers

Facile à déployer

se déploie rapidement et en toute transparence

Haute disponibilité

et minimiser la perte de données

Chemin sans retour

Simplicité d'utilisation

Évolutif

Transparent pour les utilisateurs

Peu encombrant et facile à monter en rack

- Secure transfert de fichiers entre réseaux de différentes classifications de sécurité

- Securechemins de données unidirectionnels imposés par le matériel

- Véritable rupture de protocole, connexion non routable

- Livraison assurée sans perte de données

- Déploiement et fonctionnement faciles

- Isole les actifs OT/ICS contre les cyberattaques

- Empêcher les communications C&C malveillantes

- S'intègre parfaitement à MetaDefender Kiosk , Core, et Managed File Transfer

- Sécurise le transfert des mises à jour de logiciels et d'autres fichiers vers le domaine protégé

| Configurations | ||

|---|---|---|

| Configurations | Débit | 100 Mbps, 1 Gbps ou 10 Gbps |

| Électricité | ||

| Électricité | Alimentation redondante | 250W |

| Tension | 100-240VCA, réglage automatique | |

| Consommation électrique | 150W typique | |

| Hardware | ||

| Hardware | Dimensions | 2x 19 x 1.75 x 15.75" (483 x 44 x 400mm) |

| Poids | 2x 27lb (12.2kg) | |

| Température de fonctionnement | 32 - 131°F (0 - 55°C) | |

| MTBF | >50 000 heures | |

| Montage | Kit pour rack 1U inclus | |

| Autres spécifications | ||

| Autres spécifications | Connectivité | 2x USB pour connecter les clés cryptographiques fournies |

| Latence testée1 | 0,6 ms TCP, 0,7 ms UDP | |

| Protocole et certification | ||

| Protocole et certification | Système de fichiers | FTP, FTPS, SFTP, transfert/copie de dossiers et de fichiers, Windows File Share, SMB, CIFS, mises à jour antivirus, mises à jour des correctifs (WSUS) |

| Streaming | HTTPS, Syslog, TCP, UDP | |

| Certification | Critères communs EAL 4+2 FCC/CE/UKCA | |

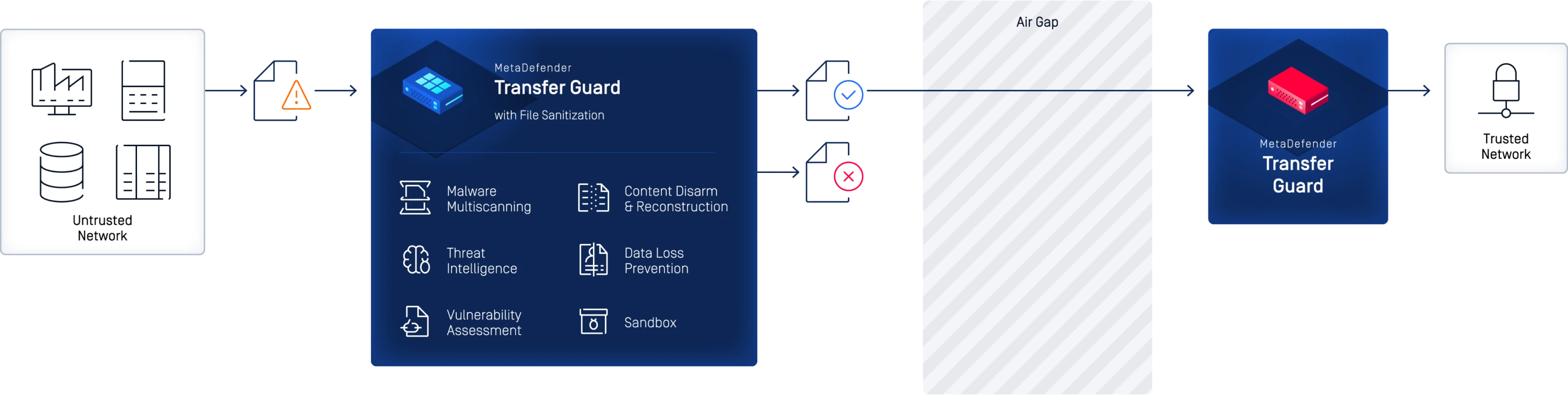

Déploiement de la Transfer Guard

MetaDefender Transfer Guard ajoute les technologies de prévention des menaces de MetaDefender Core à la solution de transfert sécurisé de données d'OPSWAT.

Parlez à l'un de nos experts et nous vous aiderons à mettre en place leTransfer Guard MetaDefender pour votre environnement.

Numériser avant d'envoyer

Facile à déployer

La plateforme préconfigurée se déploie rapidement et en toute transparence.

Évaluation de la vulnérabilité

Découvrir les vulnérabilités des programmes d'installation, des binaires ou des applications avant qu'ils ne soient installés et combler les failles de sécurité.

Threat Intelligence

Détectez les logiciels malveillants du jour zéro et davantage d'indicateurs de compromission (IOC) grâce à la technologie d'analyse adaptative des menaces.

Deep Content Disarm and Reconstruction

Assainissement récursif de plus de 200 types de fichiers grâce à la technologie Deep CDR leader du marché et suppression de 100 % des menaces potentielles.

Prévention proactive de la perte de données

Supprimez, expurgez ou ajoutez un filigrane aux données sensibles contenues dans les fichiers avant qu'ils n'entrent ou ne quittent votre réseau.

Permet la conformité réglementaire

Respecter ou dépasser les normes de cybersécurité Industrial , notamment NERC CIP, NIST ICS/CSF/800-82/800-53, IEC 62443, NRC 5.71, CFATS, ISO 27001/ 27032 / 27103, ANSSI, IIC SF, et bien d'autres encore.

Construit avec OPSWAT's #1 Marketing-Leading Technology

OPSWATLa technologie éprouvée, mondialement reconnue et récompensée de la société empêche les menaces véhiculées par les supports amovibles et périphériques de pénétrer dans les environnements critiques IT et OT.

Arrêter les menaces que les autres ne voient pas

- Prise en charge de plus de 200 formats de fichiers

- Assainissement récursif des archives imbriquées à plusieurs niveaux

- Régénérer des fichiers sûrs et utilisables

Plusieurs moteurs valent mieux qu'un

- Détecter près de 100 % des logiciels malveillants

- Analyse simultanée avec plus de 30 moteurs AV de premier plan

Détecter les logiciels malveillants évasifs à l'aide d'un bac à sable avancé basé sur l'émulation

- Analyser des fichiers à grande vitesse

- Un moteur de bac à sable anti-évasion permet d'extraire les CIO

- Identifier les menaces de type "zero-day

- Classification approfondie des logiciels malveillants via l'API ou l'intégration locale

Prévenir la perte de données sensibles

- Utiliser des modèles alimentés par l'IA pour localiser et classer les textes non structurés dans des catégories prédéfinies.

- Expurger automatiquement les informations sensibles identifiées telles que PII, PHI, PCI dans plus de 110 types de fichiers.

- Prise en charge de la reconnaissance optique de caractères (OCR) dans les images

Détection instantanée de la source géographique d'un fichier

- Détecter la source géographique des fichiers téléchargés, y compris les fichiers PE, MSI et SFX (archives auto-extractibles).

- Analyse automatique des empreintes numériques et des métadonnées afin d'identifier les lieux et les fournisseurs soumis à des restrictions.

Secure votreSupply Chain Software

- Gérer les risques associés aux logiciels libres, aux composants tiers et aux dépendances.

- Assurer la transparence, la sécurité et la conformité de la base de code

Détecter les vulnérabilités des applications avant leur installation

- Vérifier les vulnérabilités connues des logiciels avant de les installer

- Analyser les systèmes pour détecter les vulnérabilités connues lorsque les appareils sont au repos

- Examiner rapidement les applications en cours d'exécution et leurs bibliothèques pour détecter les vulnérabilités.

MetaDefender NetWall vs. Firewall, règles de routeur et VLANS

Comportement véritablement unidirectionnel, sans possibilité de connexions routables vers la zone protégée.

| Fonctionnalité | MetaDefender NetWall | Solutions de mise en réseau |

|---|---|---|

| Configuration du routage | ||

| Rupture de protocole, complètement supprimée de la connexion TCP/IP | ||

| Répond aux exigences fonctionnelles des diodes de données | ||

| Livraison garantie avec mouvement de données non répudiable | ||

| Pas d'élaboration de règles complexes | ||

| Prévention garantie de la propagation des logiciels malveillants | ||

| Pas d'échange ARP, BGP, TCP/IP |

MetaDefender Optical

Diode Selector (sélecteur de diodes optiques)

Déterminez rapidement la diode la mieux adaptée aux flux de données unidirectionnels sécurisés et conformes dans les environnements OT/ICS critiques, grâce à la technologie des diodes optiques et matérielles d'OPSWAT.

"Les solutions deOPSWAT protègent non seulement les actifs critiques des entreprises, mais fournissent également les outils et les informations nécessaires pour améliorer les stratégies de cybersécurité".

Documentation technique

Pour commencer

Déploiement et utilisation

Exploiter tout le potentiel de nos produits

Vous souhaitez en savoir plus sur MetaDefender

Transfer Guard?

Explorez la documentation, les articles et les blogs pour plus d'informations sur MetaDefender Transfer Guard.