Proactive DLP™ est l'une des nombreuses technologies de base ( y compris Deep CDR™ et Metascan™ Multiscannning ) alimentant la plateformeMetaDefender d 'OPSWAT pour empêcher les informations sensibles et confidentielles contenues dans les fichiers de quitter ou d'entrer dans les systèmes des organisations en vérifiant le contenu des fichiers avant qu'ils ne soient transférés. Cela facilite la conformité avec les exigences réglementaires telles que HIPAA, PCI-DSS et GDPR. Proactive DLP utilise également l'IA et l'apprentissage automatique pour détecter le contenu adulte dans les images et le langage offensant dans les textes.

Une meilleure identification des documents grâce à l'IA améliorée

S'appuyant sur ses capacités déjà solides, Proactive DLP a encore affiné sa fonction d'identification des documents alimentée par l'IA, offrant ainsi une classification des documents encore plus précise et efficace. Ces améliorations permettent aux organisations de mieux reconnaître et protéger les informations sensibles dans un plus grand nombre de types de documents.

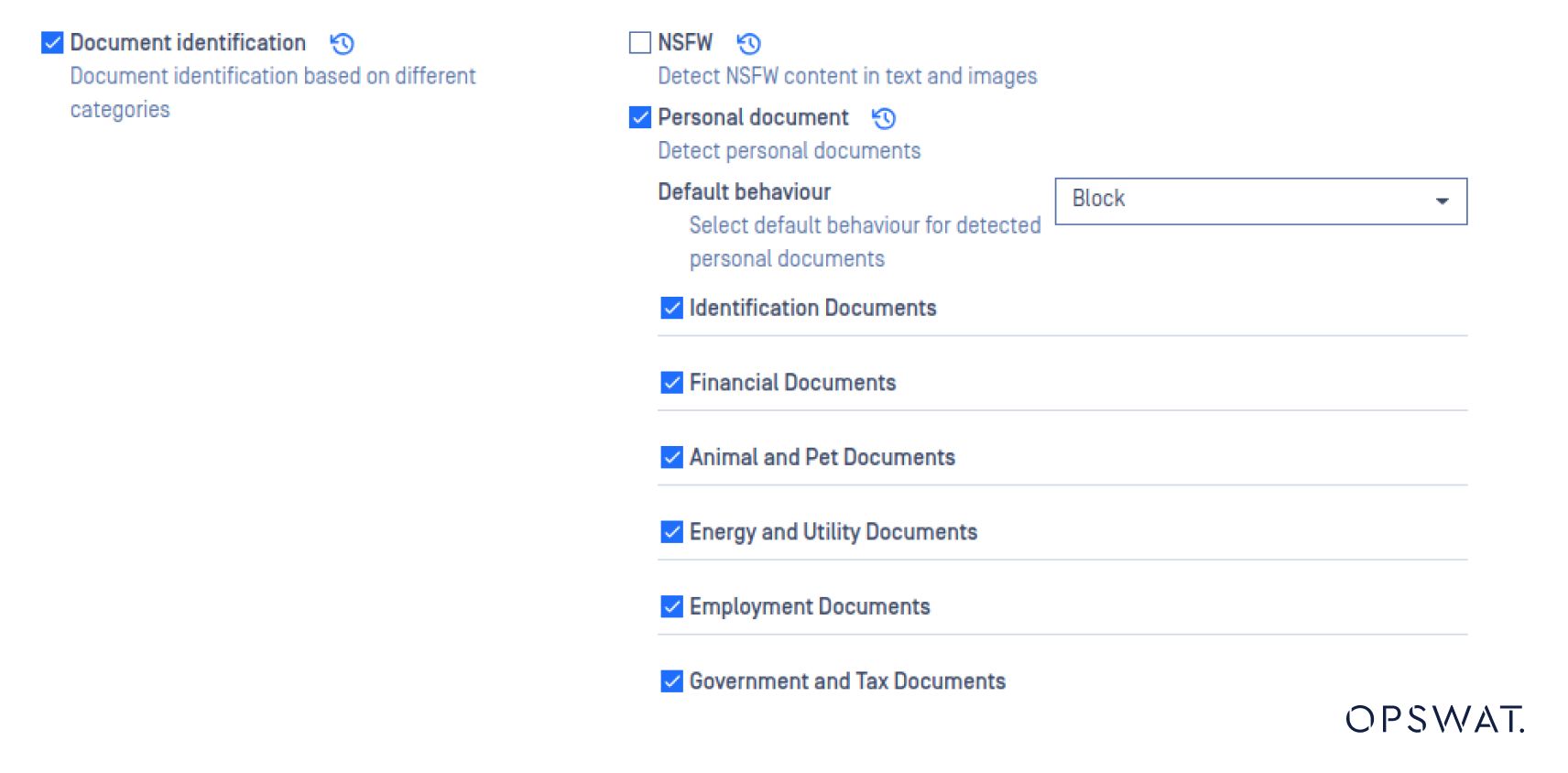

Les dernières améliorations apportées à l'identification des documents par l'IA sont les suivantes :

Modèles d'apprentissage automatique améliorés

Des algorithmes avancés d'apprentissage automatique améliorent la précision de la détection, permettant une identification plus précise des documents sensibles et une réduction des faux positifs.

Prise en charge élargie des types de documents

Proactive DLP prend désormais en charge un éventail encore plus large de types de documents, y compris :

- Documents financiers

- Documents traités par OCR

- Formats de fichiers spécialisés

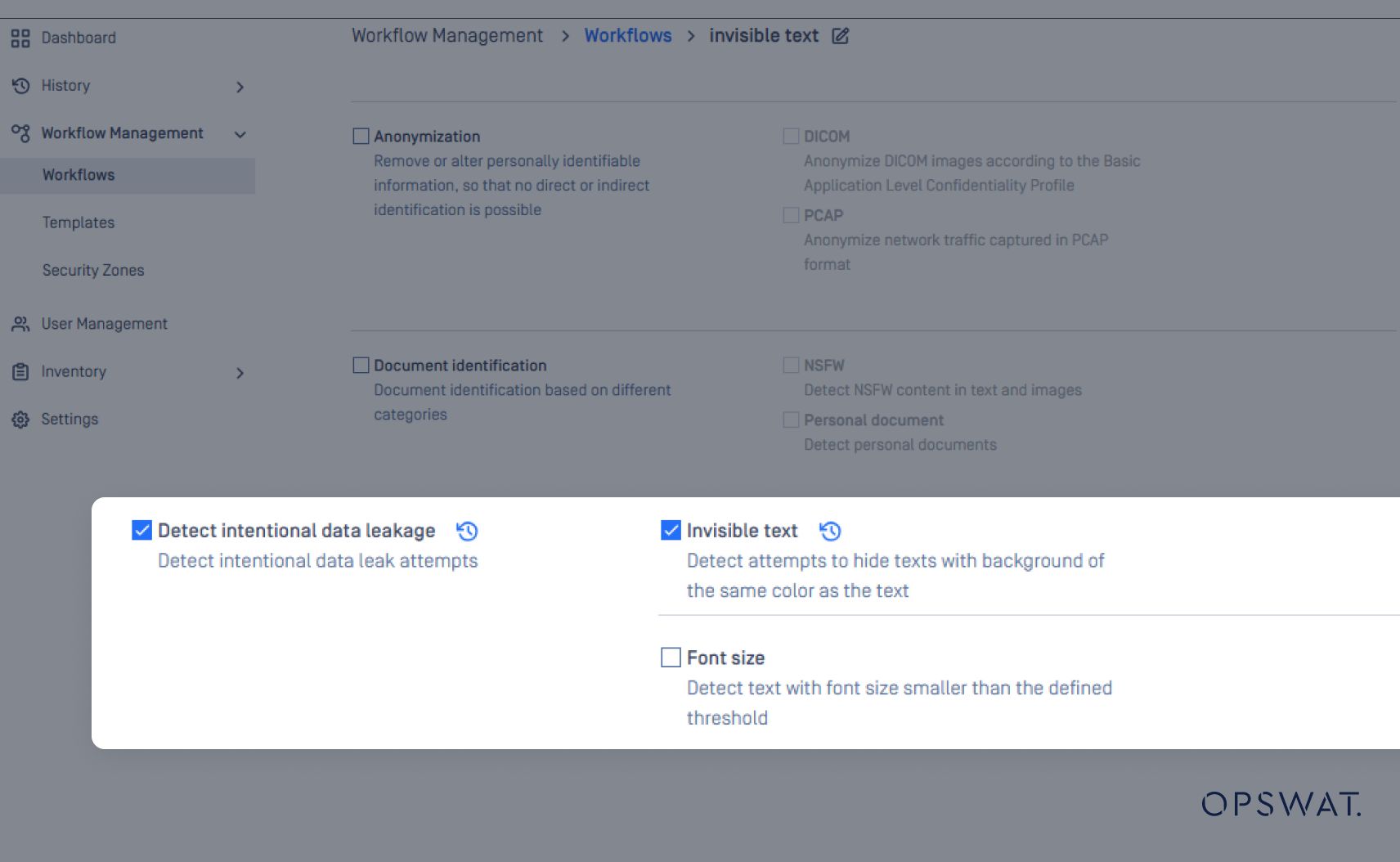

Cette fonction peut être activée sur MetaDefender Core :

Prévenir les fuites de données par des initiés malveillants

Lorsqu'il s'agit de menaces de sécurité et de risques de fraude, nous nous concentrons souvent sur les pirates informatiques et les attaques externes qui tentent de pénétrer dans les réseaux des entreprises pour voler des informations et des données. Cependant, les menaces internes sont une autre source courante de fuites de données.

Les menaces émanant d'employés et d'autres personnes de confiance sont de plus en plus nombreuses. En 2023, le coût annuel moyen des atteintes à la sécurité des initiés a grimpé à 16,2 millions de dollars par organisation, tandis que le délai moyen pour contenir ces incidents est passé à 86 jours. Plus que jamais, il est important que les entreprises adoptent des protocoles de sécurité robustes pour protéger les informations et les données sensibles.

Menaces internes et attaques externes

Au cours des cinq dernières années, la perception des défis liés à la détection et à la prévention des attaques d'initiés, par opposition aux cybermenaces externes, a connu une évolution significative. L'inquiétude concernant les initiés malveillants a considérablement augmenté, passant de 60% en 2019 à 74% en 2024. Cette hausse indique une plus grande sensibilisation ou expérience des attaques intentionnelles d'initiés.

Les menaces internes sont des actes malveillants perpétrés par des employés autorisés au sein d'une organisation. Ces menaces représentent un défi majeur en matière de cybersécurité pour les organisations privées et publiques, car les attaques d'initiés peuvent causer des dommages considérables aux actifs de l'organisation, souvent plus importants que les attaques externes. La plupart des approches existantes dans le domaine de la détection des menaces d'origine interne se concentrent sur des scénarios d'attaque généraux. Cependant, les attaques d'initiés peuvent être exécutées de différentes manières, la plus dangereuse étant la fuite de données, qui peut être réalisée par un initié malveillant avant qu'il ne quitte l'organisation. Il est donc nécessaire de disposer de méthodes avancées et nuancées pour identifier ces risques émergents.

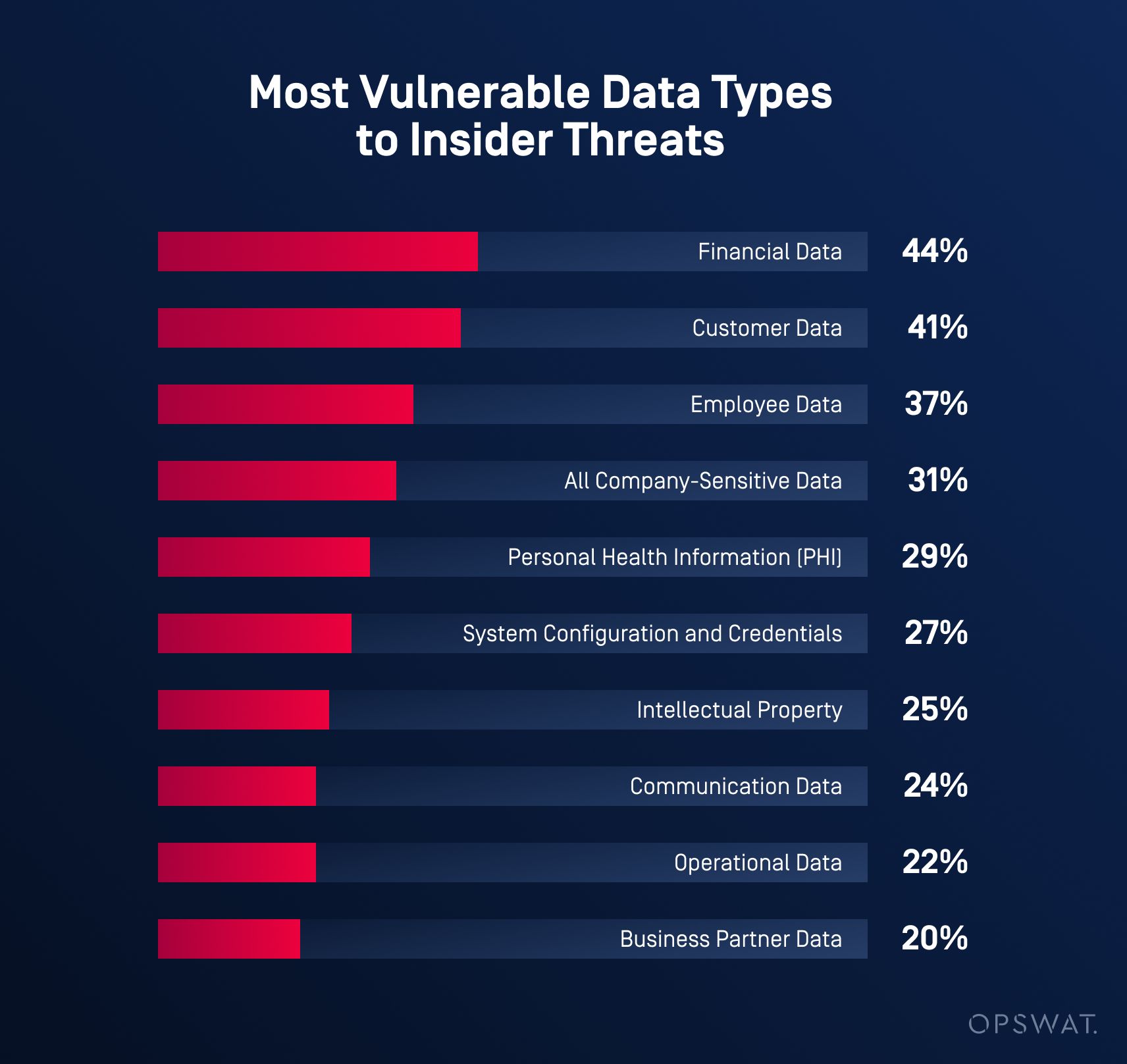

Types de données à risque

Selon le 2024 Insider Threat Report, les données financières, les données sur les clients et les données sur les employés sont très vulnérables aux initiés malveillants. Les données financières sont particulièrement menacées en raison de leur potentiel de monétisation directe. Les données sur les clients suivent de près, suscitant des inquiétudes quant à la perte d'informations personnelles identifiables (PII). Les données relatives aux employés constituent également une préoccupation majeure, soulignant les risques liés à une mauvaise manipulation des informations personnelles sensibles. Le rapport souligne que toutes les données sensibles de l'entreprise sont susceptibles d'être perdues, d'où la nécessité de mettre en place des mesures complètes de sécurité des données.

Détecter les techniques d'attaque malveillantes de la menace d'initié

Les initiés malveillants utilisent souvent des techniques astucieuses pour contourner les mesures de sécurité.

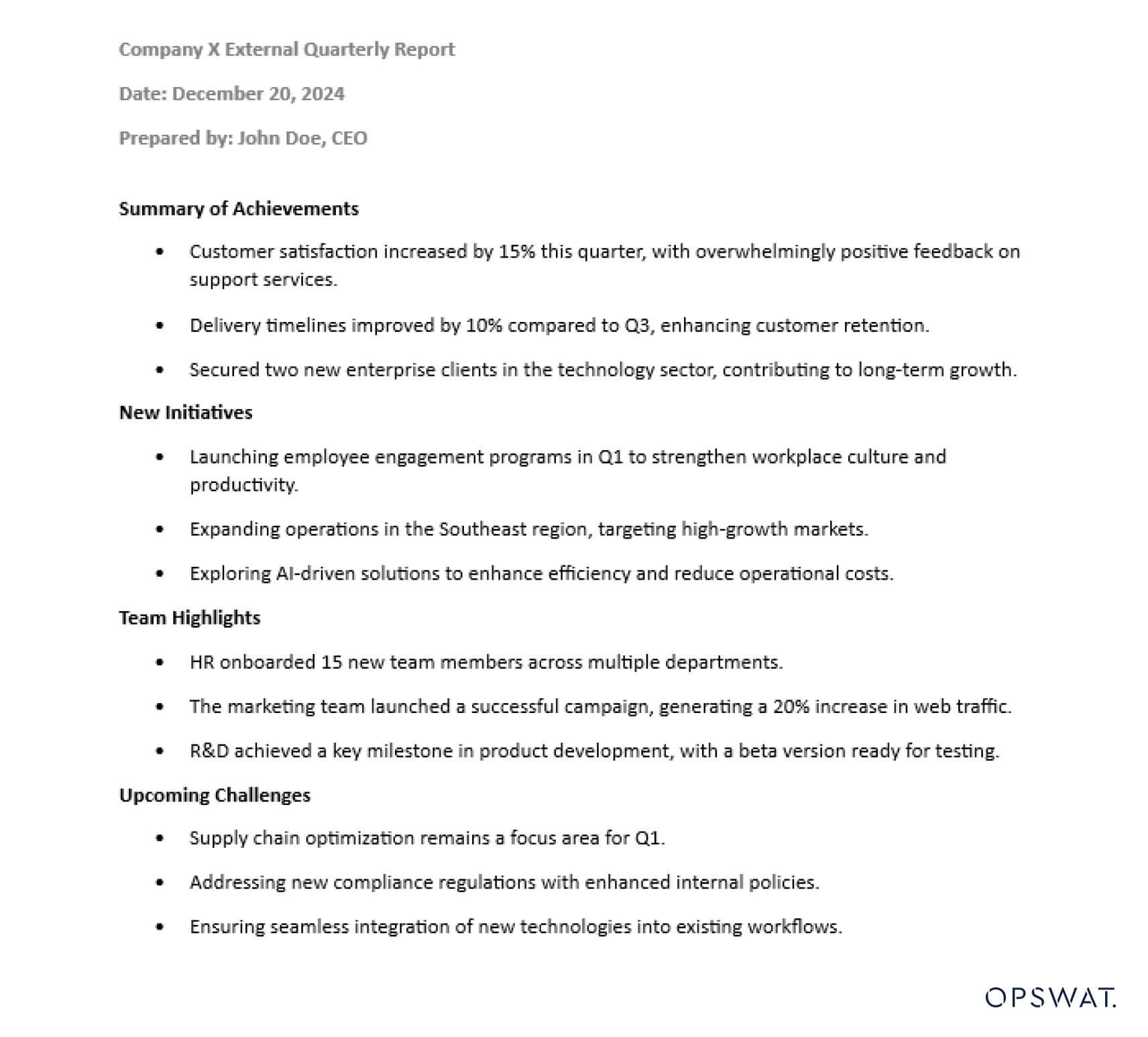

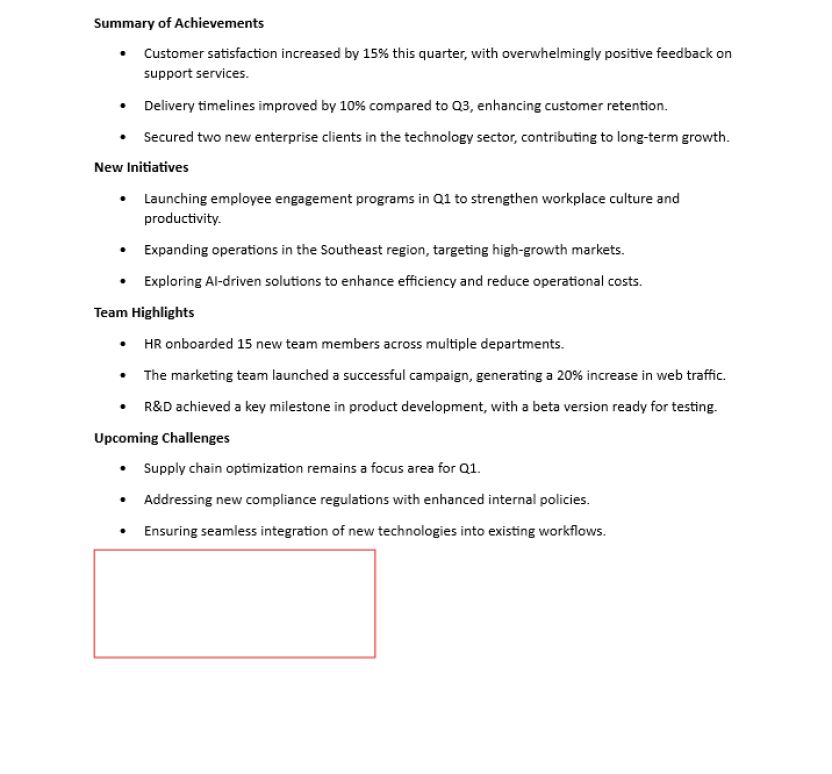

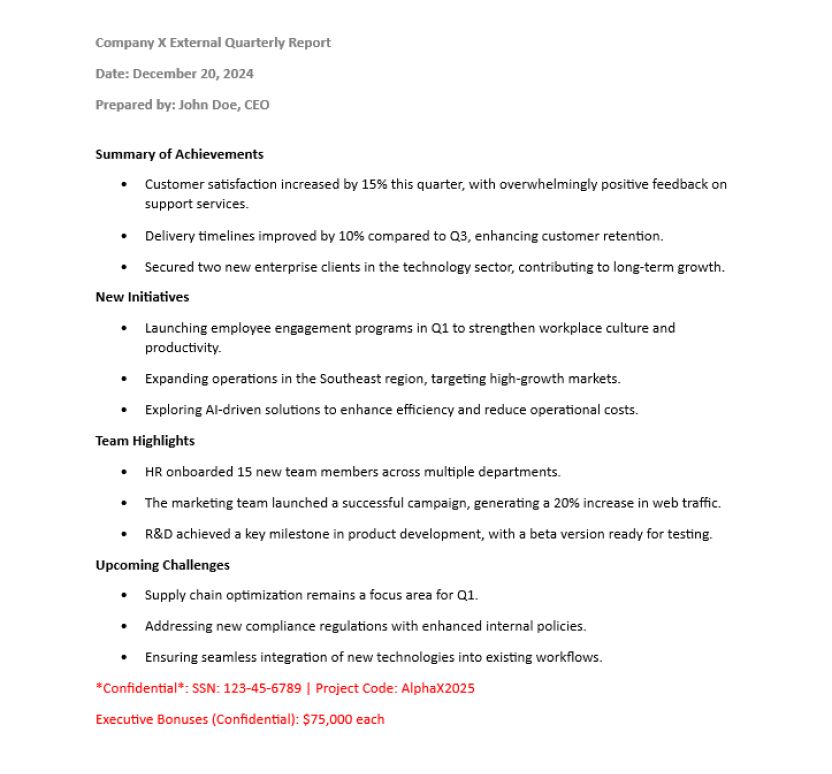

Exemple de textes invisibles à l'intérieur d'un document sensible

Exemple de texte réel déguisé en texte invisible

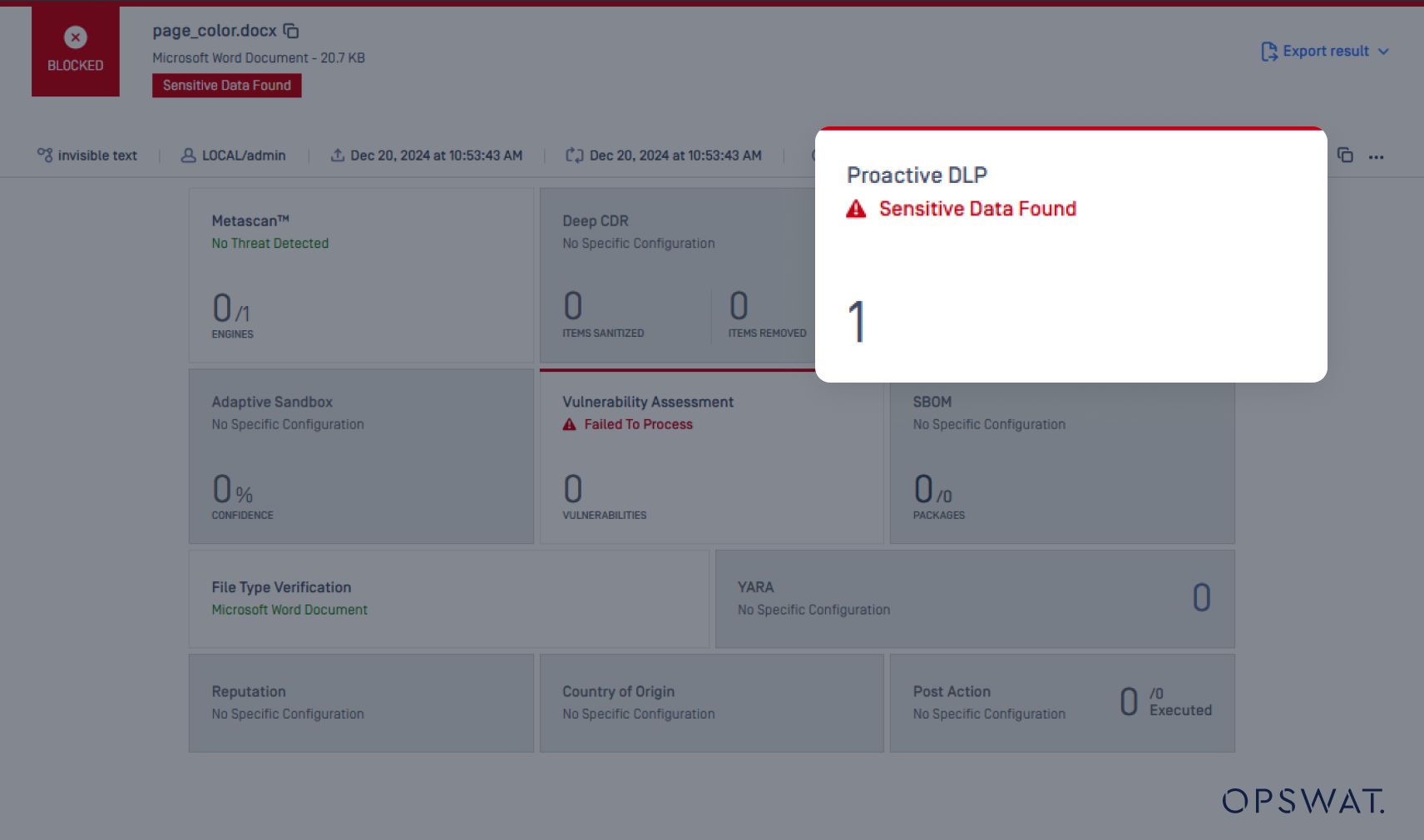

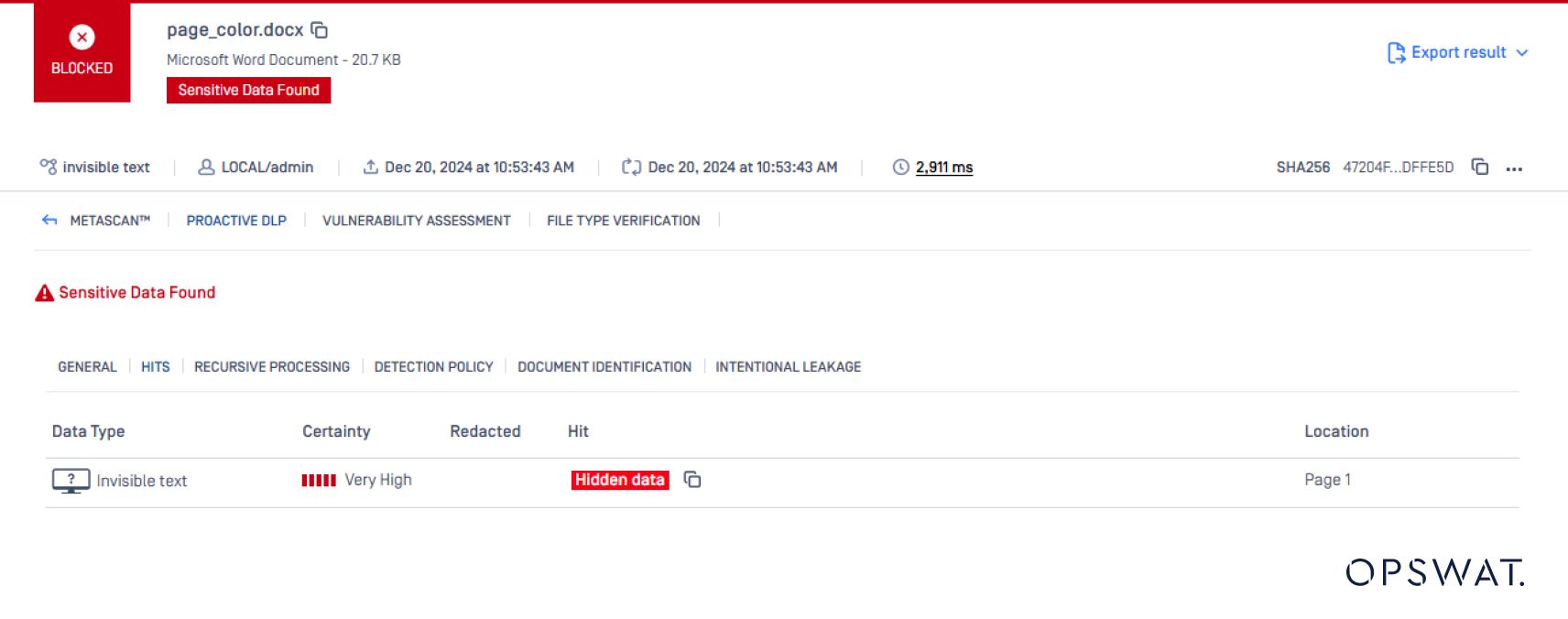

Avec Proactive DLP, les organisations peuvent détecter et prévenir ces techniques de manière proactive.

Cette nouvelle fonctionnalité garantit qu'aucune technique d'initié malveillant n'échappe à l'examen, ce qui permet aux organisations de maintenir un contrôle plus strict sur les données sensibles et de prévenir les violations de la réglementation.

Protéger les données sensibles avec Proactive DLP

La menace des initiés malveillants est une réalité qu'aucune organisation ne peut se permettre d'ignorer. En tirant parti de technologies avancées telles que Proactive DLP, les entreprises peuvent acquérir un avantage concurrentiel dans la protection des informations sensibles et la prévention des violations de la réglementation. Alors que l'utilisation de la classification des documents alimentée par l'IA et la détection des menaces d'initiés malveillants continuent d'évoluer, il est essentiel pour les organisations de rester informées et d'adapter leurs stratégies de sécurité en conséquence.

Ressources complémentaires

Prêt à démarrer avec Proactive DLP v2.22.0 ? Consultez ces ressources utiles :

- Visitez opswat.com/technologies/proactive-data-loss-prevention

- Mise à jour vers Proactive DLP™ v2.22.0

- En savoir plus sur les autres fonctions avancées de Proactive DLP :

Vous avez d'autres questions ? Contactez-nous à support@opswat.com.