Fin juin 2025, Cisco a divulgué deux vulnérabilités critiques d'exécution de code à distance : CVE-2025-20281 et CVE-2025-20282. Ces vulnérabilités affectent son ISE (Identity Services Engine) et son ISE-PIC (Passive Identity Connector). Les deux vulnérabilités ont un score CVSS maximum de 10.0 et, si elles sont exploitées, pourraient permettre à des attaquants distants et non authentifiés d'exécuter du code arbitraire avec les privilèges de l'utilisateur final.

Si ces deux vulnérabilités présentent un risque important, la CVE-2025-20282 est particulièrement remarquable car elle s'appuie sur un vecteur de menace souvent négligé : les téléchargements de fichiers.

CVE-2025-20282 : Ce qu'il faut savoir

CVE-2025-20282 concerne Cisco ISE et ISE-PIC 3.4, permettant à des attaquants distants non authentifiés de télécharger des fichiers arbitraires sur un périphérique affecté et de les exécuter avec des privilèges élevés. La cause principale ? Un manque de contrôles de validation des fichiers pendant le processus de téléchargement.

Selon l'avis de Cisco :

"Une exploitation réussie pourrait permettre à l'attaquant de stocker des fichiers malveillants sur le système affecté, puis d'exécuter un code arbitraire ou d'obtenir des privilèges de root sur le système."

Contrairement à CVE-2025-20281, qui découle d'une mauvaise validation des requêtes API , CVE-2025-20282 est un exemple classique de mauvaise gestion des entrées de fichiers, ce qui constitue une faille de sécurité critique qui peut être atténuée par des pratiques de sécurité bien établies en matière de téléchargement de fichiers.

Le guide de téléchargement de fichiers de l'OWASP met l'accent sur la validation des fichiers

L'OWASP File Upload Cheat Sheet souligne depuis longtemps l'importance de la validation des fichiers avant qu'ils ne soient autorisés à pénétrer dans un environnement. Les Core recommandations sont les suivantes :

- Validation des types de fichiers et des extensions

- Recherche de logiciels malveillants véhiculés par des fichiers

- Limiter les emplacements de téléchargement

- Mise en œuvre du CDR (Content Disarm & Reconstruction)

Dans le cas de CVE-2025-20282, le fait de ne pas appliquer une validation correcte des fichiers a permis aux attaquants de placer des fichiers malveillants dans des répertoires privilégiés, contournant ainsi les mesures de protection de base.

C'est exactement le type de risque que MetaDefender Platform d'OPSWATest conçu pour arrêter.

Appliquer les meilleures pratiques de sécurité des fichiers avec OPSWAT MetaDefender®.

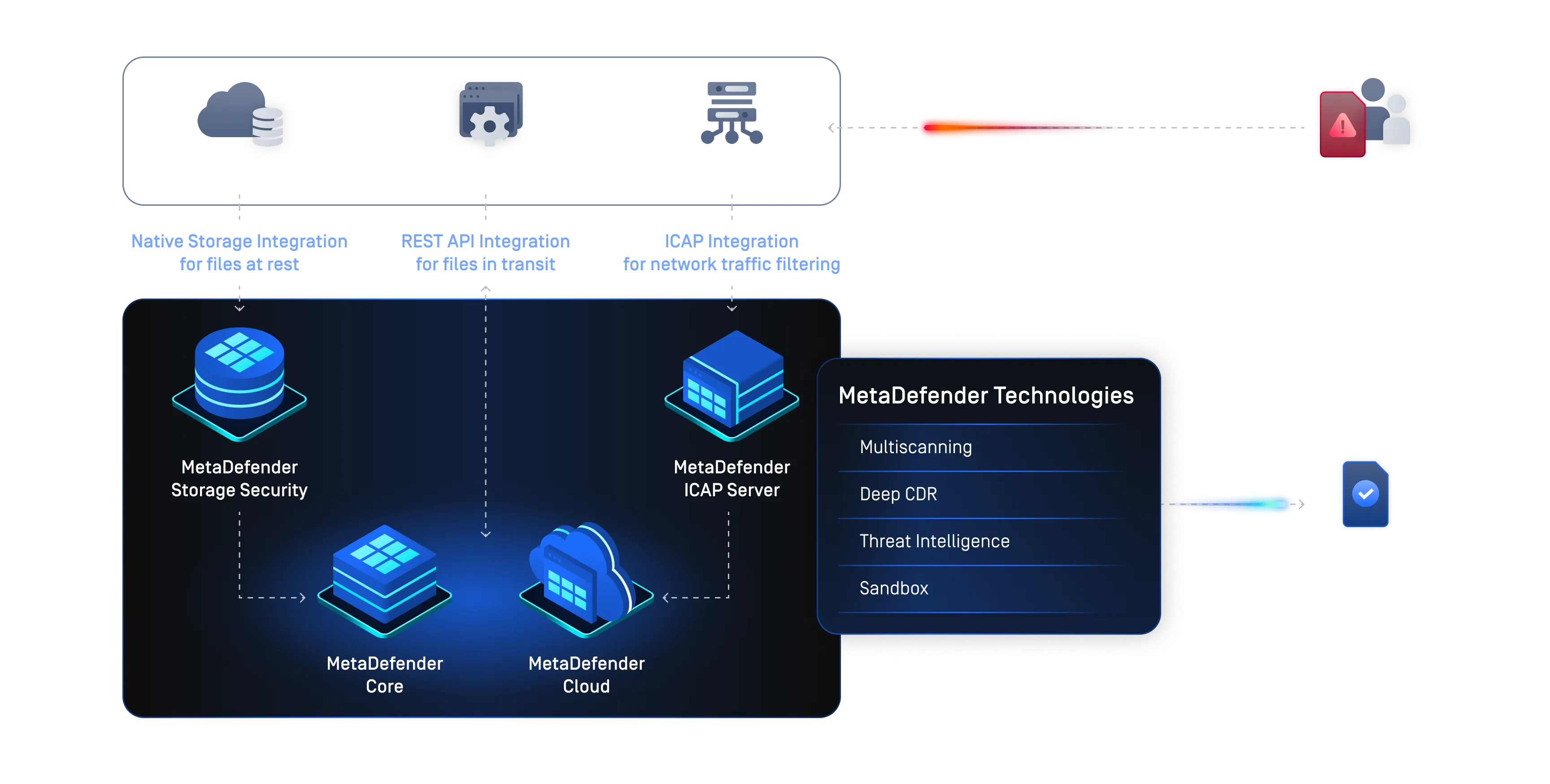

La solutionMetaDefender for File Security, lorsqu'elle est déployée stratégiquement aux points de téléchargement et de transfert des fichiers, empêche l'exploitation des vulnérabilités zero-day telles que CVE-2025-20282 en bloquant les fichiers malveillants avant qu'ils n'atteignent le système cible.

MetaDefender for File Security s'appuie sur des technologies multicouches de pointe, notamment

- Metascan™ Multiscanning: Analyse des fichiers à l'aide de plus de 30 moteurs anti-malware.

- File Type Verification: Confirme le véritable type de fichier, quelle que soit l'extension.

- File-Based Vulnerability Assessment: Détecter les vulnérabilités des applications avant qu'elles ne soient installées

- SBOM: Identifie les fichiers et le code source contenant des composants avec des CVE connus.

- Application de la politique : Bloque automatiquement ou met en quarantaine les fichiers qui n'ont pas été inspectés.

Cas d'utilisation : Sécurité du téléchargement de fichiers

Lorsque MetaDefender for File Security est placé devant un workflow de téléchargement de fichiers (comme l'interface web de Cisco ISE), il assure :

- Les fichiers sont scannés et validés avant d'être acceptés.

- Les types de fichiers inconnus ou non autorisés sont bloqués pour éviter l'usurpation d'identité.

- Les charges utiles malveillantes sont détectées et supprimées

- Les IPI (informations personnelles identifiables) et les données sensibles sont détectées à l'aide de modèles alimentés par l'IA, puis bloquées ou expurgées.

- Les politiques de sécurité sont appliquées de manière cohérente

Que les fichiers soient téléchargés manuellement par les utilisateurs ou par des systèmes automatisés, OPSWAT élimine la faille exploitée par CVE-2025-20282, en validant le fichier avant que le système ne le voie.

Patch et prévention

Cisco a publié des correctifs pour les deux vulnérabilités :

- CVE-2025-20281 : Correction dans ISE 3.3 Patch 6 et 3.4 Patch 2

- CVE-2025-20282 : Correction dans ISE 3.4 Patch 2

Bien qu'il n'y ait actuellement aucune preuve d'exploitation active, le risque reste élevé. Les organisations qui utilisent Cisco ISE doivent immédiatement appliquer les correctifs et examiner dans quelle mesure leurs flux de téléchargement de fichiers sont réellement sécurisés.

Les vulnérabilités CVSS 10.0 étant désormais liées aux mécanismes de téléchargement de fichiers, il est clair que l'analyse des logiciels malveillants ne suffit pas et que la validation des fichiers n'est pas négociable.

La validation des fichiers n'est pas facultative

CVE-2025-20282 n'est pas seulement un problème de Cisco. Il rappelle que tout système acceptant des téléchargements de fichiers est une cible potentielle.

En mettant en place une couche de défense contre le téléchargement de fichiers qui combine l'analyse des malwares et la validation des extensions de fichiers, comme MetaDefender for File Security, les entreprises peuvent combler cette lacune :

- Analyse avant téléchargement: Protection contre les fichiers malveillants au niveau du périmètre

- Analyse multicouche des fichiers: Détection et prévention des menaces à grande échelle

- Application du principe de confiance zéro au niveau des fichiers: Empêcher les contenus dangereux de pénétrer dans les environnements des entreprises

Si vous cherchez à renforcer votre infrastructure contre la prochaine attaque de type "zero-day" ou à empêcher l'exploitation de vulnérabilités connues, commencez par la sécurité des fichiers.

Découvrez comment OPSWAT MetaDefender for File Security protège les flux de téléchargement, de transfert et de stockage des fichiers et obtenez des solutions sur mesure pour votre organisation.