- Qu'est-ce que la sécurité CI/CD ?

- Le pipeline CI/CD expliqué

- Risques liés au pipeline de sécurité CI/CD

- Top 10 de l'OWASP

- Défis en matière de sécurité CI/CD

- Comment Secure un pipeline CI/CD

- Meilleures pratiques de sécurité CI/CD

- Où la sécurité CI/CD est-elle la plus critique ?

- Protégez votre projet avec la sécurité CI/CD

- FAQ

Qu'est-ce que la sécurité CI/CD ?

La sécurité CI/CD est la distribution de pratiques et de mesures de sécurité tout au long du pipeline d'intégration continue et de livraison continue (CI/CD). Elle se concentre sur la protection des processus automatisés utilisés dans le développement de logiciels pour garantir l'intégrité, la sécurité et la fiabilité des modifications du code, du développement au déploiement.

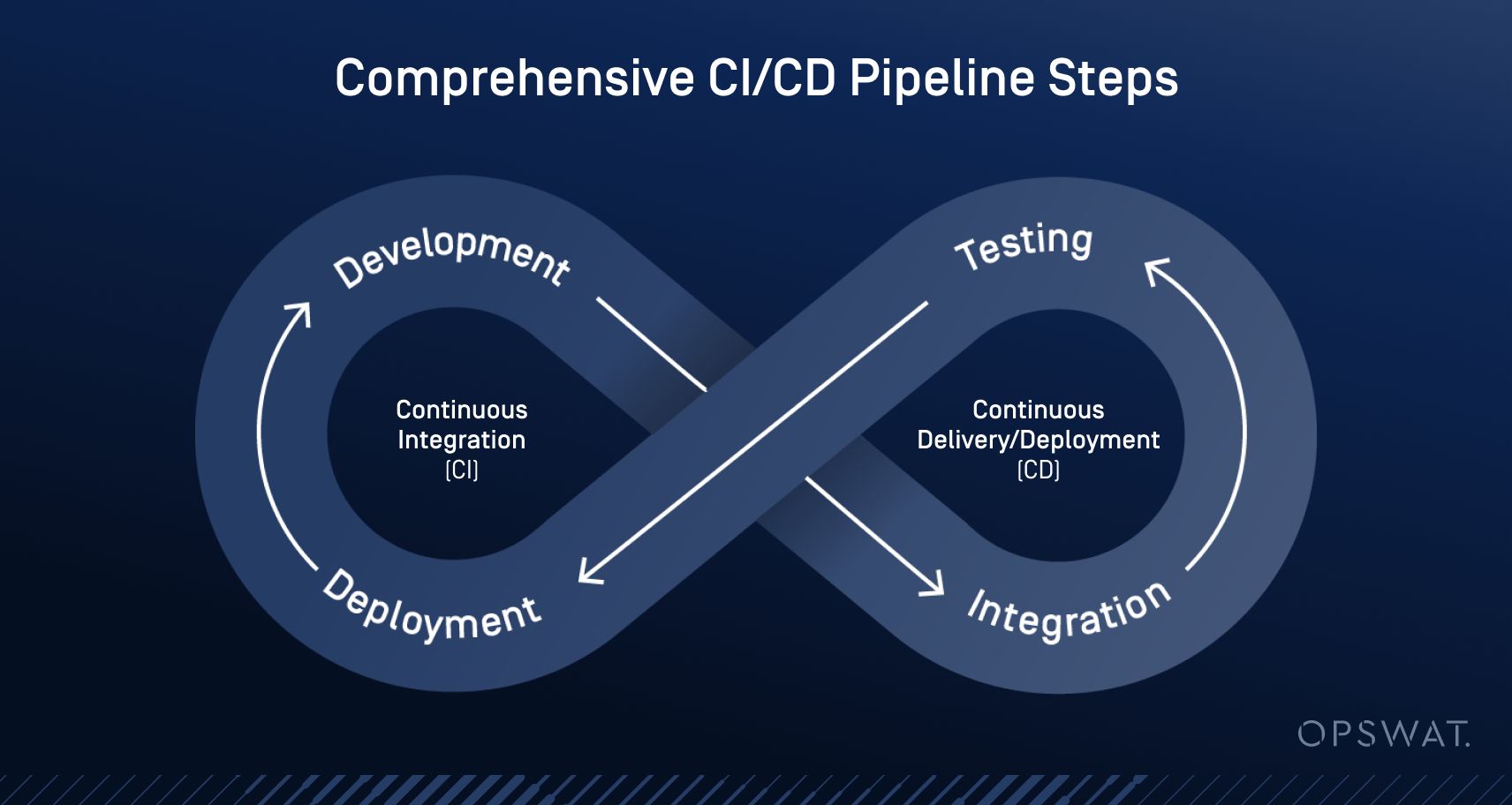

L'intégration continue (IC) implique la fusion fréquente du code dans un référentiel central et l'intégration d'outils tiers pour automatiser les tâches de construction d'applications telles que les tests, le développement et la gestion du référentiel. La livraison/déploiement continus (CD) va plus loin en automatisant le déploiement de ces changements dans la production ou dans d'autres environnements.

Lorsqu'elle est mise en œuvre de manière efficace, la CI/CD augmente la vitesse de développement, la cohérence et la fiabilité des livraisons. Mais sans contrôles de sécurité appropriés, ces pipelines peuvent introduire des vulnérabilités, exposer des données sensibles et compromettre l'intégrité de l'application.

Une sécurité CI/CD efficace garantit que les modifications de code sont sûres, que l'accès est contrôlé et que l'ensemble du cycle de développement logiciel (SDLC) est protégé contre les menaces potentielles et les activités malveillantes.

Le pipeline CI/CD expliqué

Le pipeline CI/CD couvre l'intégration et le déploiement d'un nouveau code dans une base de code existante, qui pourrait être des fonctionnalités ajoutées, des améliorations de la qualité de vie, ou des corrections de sécurité et de bogues. Pour la plupart des organisations, un pipeline CI/CD robuste comprend la plupart ou la totalité des étapes suivantes :

Risques liés au pipeline de sécurité CI/CD

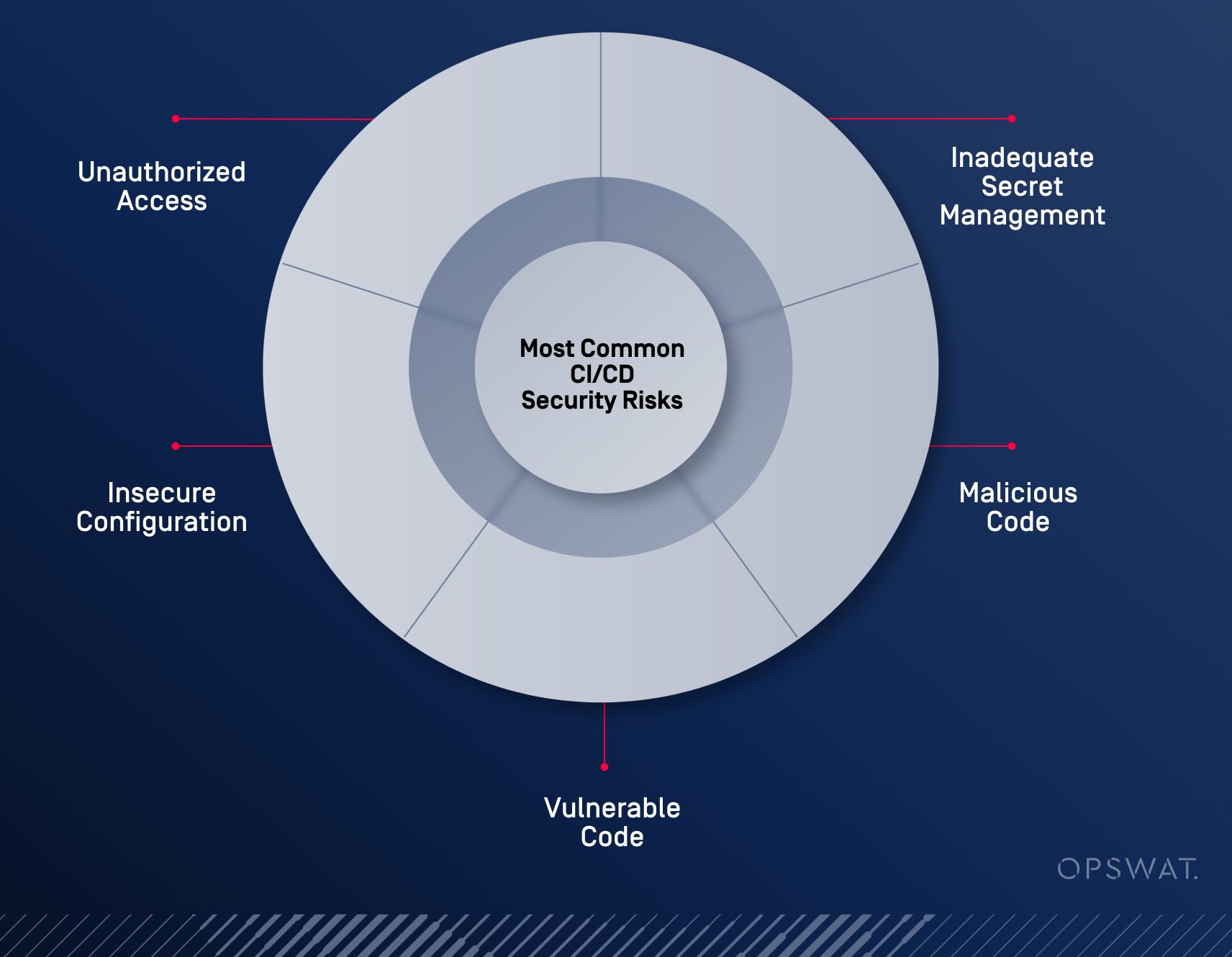

Avoir un pipeline CI/CD rationalisé sans mesures de sécurité appropriées signifie que les acteurs de la menace peuvent exploiter les étapes de ce processus pour compromettre l'ensemble de la base de code. Parmi les risques les plus courants liés à la sécurité du pipeline CI/CD, on peut citer

Les personnes non autorisées qui accèdent au pipeline CI/CD peuvent injecter du code malveillant ou accéder à des informations sensibles.

Une mauvaise gestion des secrets, tels que les clés API et les mots de passe, peut conduire à des accès non autorisés et à des violations de données.

L'introduction de codes malveillants par le biais de dépendances ou d'injection directe de code peut compromettre l'application et ses données.

Les failles de sécurité dans la base de code, ainsi que les failles introduites par des composants tiers, si elles ne sont pas détectées et corrigées, peuvent être exploitées par des attaquants.

Des outils et des environnements CI/CD mal configurés peuvent ouvrir la voie à des attaques et à des fuites de données.

L'absence de protection du processus CI/CD peut avoir de nombreuses conséquences négatives, notamment

- Un serveur CI/CD compromis conduisant au déploiement de logiciels malveillants dans un environnement de production.

- Accès non autorisé et exposition de données sensibles en raison d'identifiants codés en dur dans le code source.

- Injection d'un code malveillant par le biais d'une dépendance tierce non protégée, entraînant une attaque de la chaîne d'approvisionnement.

Top 10 de l'OWASP

Le Top 10 de l'Open Web Application Security Project (OWASP) est une liste exhaustive des risques les plus courants en matière de sécurité des applications web, établie à partir de recherches et d'enquêtes approfondies. Régulièrement mis à jour, il est largement reconnu comme une référence dans l'industrie pour le développement d'applications web sécurisées. Les principaux risques sont les suivants

Les serveurs d'applications, les frameworks et les infrastructures en nuage hautement configurables peuvent présenter des erreurs de configuration en matière de sécurité, telles que des autorisations trop larges, des valeurs par défaut non sécurisées inchangées ou des messages d'erreur trop révélateurs, offrant ainsi aux attaquants des moyens faciles de compromettre les applications.

Une mauvaise mise en œuvre de l'authentification et des restrictions d'accès peut permettre aux attaquants d'accéder facilement à des ressources restreintes. Les utilisateurs non autorisés peuvent accéder à des fichiers, des systèmes ou des paramètres de privilèges d'utilisateur sensibles.

Ces attaques exploitent les vulnérabilités des applications web qui acceptent des données compromises, telles que l'injection SQL, l'injection de commandes OS et le Cross Site Scripting (XSS). En injectant du code malveillant dans les champs de saisie, les attaquants peuvent exécuter des commandes non autorisées, accéder à des bases de données sensibles et contrôler des systèmes.

Des problèmes tels que des clés cryptographiques faibles, des algorithmes obsolètes ou des mots de passe codés en dur peuvent entraîner l'exposition de données sensibles.

Ajoutée dans le Top Ten 2021 de l'OWASP, cette catégorie se concentre sur les défauts de conception fondamentaux et les contrôles inefficaces plutôt que sur les mises en œuvre faibles ou défectueuses.

Défis en matière de sécurité CI/CD

Les développeurs sont confrontés à plusieurs défis critiques en matière de sécurité tout au long des processus SDLC et CI CD.

Le manque de visibilité et de sensibilisation aux secrets et aux données sensibles peut entraîner des problèmes de partage et de suivi des informations sensibles. Une gestion efficace des secrets implique un stockage et une manipulation sécurisés des secrets tels que les clés API , les mots de passe et les certificats. La nécessité fréquente d'accéder à ces informations et de les stocker constitue un vecteur d'attaque potentiel pour les acteurs de la menace.

Les développeurs doivent également faire face à la présence inattendue de codes malveillants, qui peuvent être injectés soit par une intervention extérieure, soit en interne par des employés qui agissent de manière malveillante ou dont les informations d'identification sont volées et utilisées de manière abusive. Ce code peut également provenir de sources non vérifiées ou de dépendances tierces obsolètes.

Il est essentiel de surveiller et d'analyser en permanence les vulnérabilités connues dans la base de code et les dépendances. Les acteurs de la menace peuvent tirer parti de ces vulnérabilités non corrigées pour faire proliférer des codes malveillants.

Enfin, le code source lui-même peut être menacé par des accès non autorisés et des manipulations. En l'absence d'audits réguliers et de respect des meilleures pratiques en matière de gestion du code source, l'intégrité et la sécurité de la base de code pourraient être compromises.

Comment Secure un pipeline CI/CD

Pour relever ces défis dans le cadre du processus CI/CD, les développeurs doivent mettre en œuvre des mesures de sécurité robustes, notamment :

Mettez en place des contrôles d'accès, des révisions de code et des analyses automatisées pour protéger l'intégrité de la base de code. L'utilisation de systèmes de contrôle de version tels que Git avec des mesures de sécurité appropriées contribue à maintenir la sécurité du code.

Quelles sont les meilleures pratiques en matière de sécurité CI/CD ?

Si les mesures de sécurité sont essentielles, les développeurs doivent également adopter des pratiques permanentes tout au long du cycle de développement durable pour s'assurer que les mesures de sécurité CI/CD sont mises en œuvre de la manière la plus efficace possible.

Maintenez les dépendances à jour pour réduire le risque de vulnérabilité. Utilisez des outils tels que Dependabot et Renovate pour automatiser les mises à jour des dépendances.

Effectuer des audits de sécurité réguliers du pipeline CI/CD afin d'identifier et de traiter les risques potentiels. Les audits de sécurité contribuent à maintenir la conformité et à garantir l'efficacité des mesures de sécurité.

Où la sécurité CI/CD est-elle la plus critique ?

Lorsqu'il s'agit de pipelines de sécurité CI/CD, quels sont les processus et les équipes les plus concernés ? Il est essentiel de comprendre cet aspect pour s'assurer que les améliorations et les ressources en matière de sécurité sont allouées aux bonnes équipes.

L'intégration des pratiques de sécurité dans le processus DevOps garantit un cycle de développement sécurisé. DevSecOps souligne l'importance de la sécurité à chaque étape du pipeline CI/CD.

La protection de la chaîne d'approvisionnement en logiciels contre les vulnérabilités et les menaces implique de vérifier les dépendances des tiers et de mettre en œuvre des contrôles de sécurité pour l'ensemble de la chaîne d'approvisionnement.

Protégez votre projet avec la sécurité CI/CD

Il est essentiel d'assurer la sécurité des pipelines CI/CD pour protéger l'intégrité des logiciels, empêcher les accès non autorisés et atténuer les risques associés au développement et au déploiement des logiciels. En mettant en œuvre des pratiques de sécurité CI/CD complètes et multicouches et en utilisant des outils CI/CD sécurisés, les organisations peuvent protéger leurs processus CI/CD et fournir des logiciels sécurisés. Des mesures de sécurité efficaces en matière de CI/CD renforcent la fiabilité et la confiance dans les logiciels, garantissant qu'ils répondent à la fois aux exigences fonctionnelles et aux exigences de sécurité.

Découvrez comment MetaDefender Software Supply Chain d'OPSWATsécurise l'ensemble de la chaîne d'approvisionnement, garantissant ainsi une protection complète de votre projet.

FAQ

Qu'est-ce que la sécurité CI/CD ?

La sécurité CI/CD est la distribution de pratiques et de mesures de sécurité tout au long du pipeline d'intégration continue et de livraison continue (CI/CD). Elle se concentre sur la protection des processus automatisés utilisés dans le développement de logiciels pour garantir l'intégrité, la sécurité et la fiabilité des modifications du code, du développement au déploiement.

Que comprend un pipeline CI/CD ?

Le pipeline CI/CD couvre l'intégration et le déploiement d'un nouveau code dans une base de code existante, ce qui peut se traduire par l'ajout de fonctionnalités, l'amélioration de la qualité de vie ou la correction de bogues et de problèmes de sécurité. Pour la plupart des organisations, un pipeline CI/CD solide comprend les étapes de développement, d'intégration, de test et de déploiement.

Pourquoi les pipelines CI/CD sont-ils en danger ?

Un pipeline CI/CD rationalisé sans mesures de sécurité appropriées laisse des lacunes que les acteurs de la menace peuvent exploiter. Les risques les plus courants sont les accès non autorisés, la gestion inadéquate des secrets, l'injection de codes malveillants, les codes vulnérables et les configurations non sécurisées. Ces faiblesses peuvent compromettre les logiciels et exposer des données sensibles.

Quels sont les risques de sécurité les plus courants en matière de CI/CD ?

- Accès non autorisé: Les attaquants qui accèdent au pipeline CI/CD peuvent injecter du code ou voler des informations.

Gestion inadéquate des secrets: Une mauvaise gestion des clés API ou des mots de passe peut être à l'origine de violations.

Code malveillant: Le code injecté par les acteurs de la menace ou les dépendances peut compromettre les applications.

Code vulnérable: Un code non corrigé ou défectueux ouvre la porte à l'exploitation.

Configuration non sécurisée: Les environnements mal configurés peuvent entraîner des fuites de données ou des pertes de contrôle.

Qu'est-ce que le Top 10 de l'OWASP et pourquoi est-il important ?

Le Top 10 de l'OWASP est une liste régulièrement mise à jour des risques les plus courants en matière de sécurité des applications web. Il comprend des questions telles que la mauvaise configuration de la sécurité, le contrôle d'accès défaillant, l'injection, les défaillances cryptographiques et la conception non sécurisée. Il sert de référence au secteur pour l'identification et la résolution des problèmes de sécurité.

Quels sont les problèmes de sécurité auxquels les développeurs sont confrontés dans le cadre du processus CI/CD ?

Les développeurs sont souvent confrontés au manque de visibilité sur les secrets, au code malveillant introduit par les dépendances et aux vulnérabilités non corrigées. L'accès non autorisé au code source et la mauvaise gestion des secrets augmentent les risques. Ces défis soulignent la nécessité d'une surveillance cohérente de la sécurité et de pratiques de développement sûres.

Comment sécuriser un pipeline CI/CD ?

- Gestion des secrets: Utilisez des coffres-forts cryptés pour stocker les informations d'identification.

Tests de sécurité automatisés: Intégrer des outils pour détecter rapidement les vulnérabilités.

Sécurité du code source: Utiliser des revues de code et des contrôles d'accès.

Principe du moindre privilège: Limiter l'accès au strict nécessaire.

Sécurité de l'environnement: Isoler les environnements de développement et de production par des contrôles appropriés.

Quelles sont les meilleures pratiques en matière de sécurité CI/CD ?

- Mettre régulièrement à jour les dépendances des tiers.

Mener des audits de sécurité du pipeline CI/CD.

Surveiller le pipeline pour détecter les menaces à l'aide de systèmes d'enregistrement et d'alerte.

Où la sécurité CI/CD est-elle la plus critique ?

La sécurité CI/CD est essentielle dans des domaines tels que :

DevSecOps

Tests de sécurité des applications

Container Sécurité

Infrastructure as Code (IaC)

Conformité et gouvernance

Sécurité de Supply Chain

Patch Management

Réponse aux incidents

Sécurité des microservices

Pourquoi est-il important de sécuriser les pipelines CI/CD ?

La sécurisation des pipelines CI/CD est essentielle pour protéger l'intégrité des logiciels, empêcher les accès non autorisés et réduire les risques tout au long du cycle de développement des logiciels. Une sécurité CI/CD robuste permet de garantir une livraison de logiciels sûre, fiable et conforme.