Fichiers SVG* : Le nouveau visage des charges utiles de Malspam

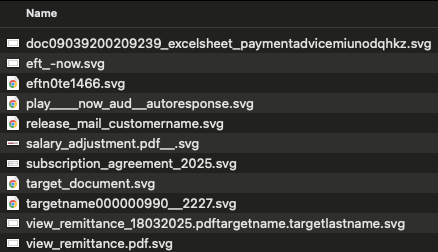

Au cours des derniers mois, les analystes de la veille sur les menaces d'OPSWAT ont observé des campagnes de malspam et d'hameçonnage d'informations d'identification diffusant des fichiers SVG à caractère militaire dans les listes de diffusion habituelles (toutes les boîtes de réception qu'ils peuvent atteindre).

L'une des deux différences essentielles entre ces fichiers SVG et ce que l'on peut attendre d'un courrier électronique ordinaire contenant des images intégrées est que l'expéditeur incite probablement les destinataires à ouvrir ces fichiers en indiquant un sentiment d'urgence par le biais d'une narration élaborée, courante dans les campagnes de spam, comme des factures impayées, des messages vocaux manqués ou de fausses instructions de la part de la direction (leurres).

L'autre différence est que ces fichiers SVG contiennent du JavaScript malveillant ou des liens intégrés vers de fausses pages d'atterrissage pour la collecte d'informations d'identification ou le vol d'informations personnelles.

Pour les praticiens chevronnés de la sécurité, ce changement de type de fichier n'est pas une surprise. Le suivi des tendances de l'artisanat basé sur les fichiers au fil des ans a montré que les acteurs de la menace sont habiles à identifier les types de fichiers qui offrent des possibilités d'échapper aux défenses et d'augmenter les taux de livraison aux utilisateurs ciblés.

Pourquoi JavaScript est la véritable charge utile

Ceux qui suivent des acteurs spécifiques ont pu émettre l'hypothèse, avec un degré de confiance élevé, que cette réorientation de l'ingénierie des fichiers constituait une étape logique dans l'avancement des campagnes visant à maintenir une faible couverture de détection contre les contre-mesures de sécurité actuelles.

Étant donné que l'on tend à privilégier les techniques de survie pour garantir l'efficacité générale des campagnes, le dénominateur le plus commun est généralement un favori qui a fait ses preuves : le JavaScript incorporé.

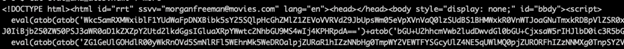

La possibilité d'exécuter un JavaScript arbitraire dans un type de fichier couramment observé permet aux acteurs de la menace d'accéder à leur arsenal de techniques d'obscurcissement. Les adversaires ont ainsi la possibilité de lancer des campagnes avec des taux de détection faibles pour un faible coût d'adaptation de leurs anciennes techniques à un nouveau conteneur.

L'intégration de ces types de charges utiles JavaScript se fait généralement dans des fichiers HTML directs, des fichiers PDF et même des fichiers JavaScript (.js). La possibilité d'envelopper le contenu actif dans un type de fichier généralement considéré comme moins dangereux (un fichier image) permet aux acteurs de la menace d'obtenir des taux de réussite inhérents.

À l'inverse, la réduction de la surface d'attaque qui s'est concentrée sur des technologies telles que les applications de productivité comme Microsoft Office et OneNote ne s'est pas nécessairement étendue à certains de ces types de fichiers émergents et marginaux.

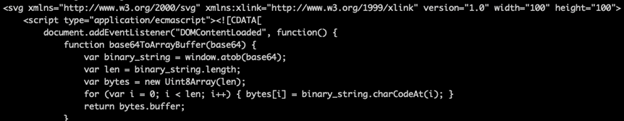

Les exemples ci-dessous montrent comment les attaquants intègrent JavaScript dans différents types de fichiers, notamment HTML et SVG, afin d'exécuter des fonctions malveillantes et d'échapper à la détection.

Ce problème conduit inévitablement à des discussions sur les raisons pour lesquelles JavaScript présente une surface d'attaque aussi importante dans l'espace web et sur les solutions rentables disponibles pour réduire l'exposition aux logiciels malveillants utilisant JavaScript dans la séquence de livraison. Cette proposition peut s'avérer difficile à mettre en œuvre pour certaines organisations en fonction de leurs besoins opérationnels.

Cela relève également de la problématique des outils et des cadres couramment utilisés par les vendeurs et les développeurs et qui finissent par être utilisés de manière abusive par des éléments criminels (un sujet de discussion pour une autre fois). Si l'on peut se demander si l'utilisateur moyen a besoin de JavaScript dans des applications très répandues telles que le courrier électronique, des réactions excessives telles que la lettre ouverte de Steve Jobs concernant Adobe Flash peuvent conduire à des pratiques mal conçues aux conséquences imprévues.

Les logiciels malveillants en tant que service à grande échelle : Ce que les PME doivent savoir

Si ces campagnes banalisées - souvent alimentées par des logiciels malveillants en tant que service et des réseaux affiliés - ne sont pas aussi sophistiquées que les opérations des États-nations, elles compensent ce manque par leur volume et leur rapidité d'exécution, ce qui leur permet d'avoir un impact généralisé à grande échelle. Le grand nombre d'acteurs dans cet espace peut représenter un défi pour les petites et moyennes entreprises, qui peuvent avoir un accès limité aux outils de sécurité pour atténuer ces menaces.

La défense contre cette menace commune incombe alors aux défenseurs chargés de mettre en balance les cas d'utilisation prévus ou légitimes et l'utilisation potentiellement malveillante de JavaScript dans leurs environnements.

Intégrer la sécurité dans votre pipeline d'analyse de fichiers

Les entreprises disposant de circuits de développement complexes devront définir clairement des politiques d'utilisation acceptables pour les types de fichiers dans les différents domaines d'ingénierie afin d'équilibrer productivité et sécurité.

Les défenseurs qui maintiennent la détection basée sur les signatures YARA disposent probablement d'une couverture existante pour les JavaScript suspects dans les fichiers HTML ; l'adaptation de ces règles ou la création d'équivalents spécifiques aux SVG permet aux ingénieurs de détection de couvrir rapidement des menaces familières en utilisant des techniques de fichiers jamais vues auparavant.

Les ingénieurs de détection disposant de ressources peuvent décider d'aller plus loin et d'explorer d'autres types de fichiers facilement exécutables par l'utilisateur et prenant en charge JavaScript afin de couvrir les menaces futures.

Analyse complète des fichiers : Antidote au trafic de fichiers malveillants

Chez OPSWAT, nous pensons que la prudence des utilisateurs est un élément clé de la défense contre l'assaut des attaques. Mais nous savons aussi qu'il n'est pas réaliste d'attendre de nos utilisateurs qu'ils reconnaissent et évitent des leurres soigneusement élaborés.

C'est pourquoi nous avons développé des moyens efficaces et hautement automatisés pour détecter les fichiers malveillants à grande échelle et dans les flux de travail courants. MetaDefender Sandbox peut analyser et détecter les fichiers SVG qui peuvent passer par des pipelines et des intégrations connectés, aidant ainsi à protéger les emails et les chemins d'accès au web grâce à des capacités d'analyse adaptatives.

Voici un exemple de fichier SVG illustrant les capacités de Deep CDR , qui permet d'identifier le contenu JavaScript actif dans le fichier et les éléments à risque.

Exemples de hachages de campagnes actives

Vous trouverez ci-dessous des hachages de fichiers d'échantillons SVG malveillants observés pour votre recherche de menaces et le développement de règles YARA.

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

Les clients qui utilisent MetaDefender Sandbox bénéficient de mises à jour rapides des renseignements sur les menaces, y compris les formats de fichiers émergents comme SVG. Une fois la logique de détection déployée, les menaces telles que celles évoquées dans ce blog sont automatiquement identifiées et mises en quarantaine, assurant ainsi une protection continue, même si les tactiques des attaquants évoluent.

Dernières réflexions : Les formats de fichiers sont fluides, vos défenses doivent l'être aussi

Les attaquants font constamment évoluer leurs méthodes, et l'utilisation de fichiers SVG chargés de JavaScript dans les campagnes d'hameçonnage est un excellent exemple de ce savoir-faire adaptatif. Si l'extension du fichier peut changer, la menace principale - l'exécution de scripts obscurcis - reste la même.

Pour garder une longueur d'avance, les défenseurs doivent continuellement affiner les techniques de détection, adapter les règles existantes aux nouveaux formats et utiliser des outils d'analyse automatisés tels que MetaDefender Sandbox pour découvrir des comportements malveillants enfouis dans des endroits inattendus. S'appuyer sur la vigilance des utilisateurs n'est pas suffisant : des défenses évolutives et intelligentes sont désormais essentielles.

*Qu'est-ce qu'un fichier SVG ?

SVG, ou Scalable Vector Graphics, est un format de fichier largement utilisé pour afficher des images vectorielles sur le web. Contrairement aux formats d'image traditionnels tels que JPEG ou PNG, les fichiers SVG sont basés sur du texte et écrits en XML, ce qui leur permet d'inclure des éléments interactifs et même des scripts intégrés tels que JavaScript. Cette flexibilité les rend utiles pour les développeurs, mais aussi attrayants pour les attaquants qui cherchent à dissimuler un code malveillant à la vue de tous.