Dans un précédent article sur l'automatisation des transferts de fichiers, nous avons examiné comment l'automatisation des échanges de fichiers améliore la productivité des entreprises dans divers secteurs d'infrastructures critiques, notamment l'énergie, les soins de santé et les médias.

Comme nous l'avons souligné, l'automatisation peut renforcer la continuité et la fiabilité du transfert de données en réduisant les erreurs manuelles et en garantissant la livraison en temps voulu des données essentielles. Les transferts de fichiers non gérés ou mal sécurisés sont un des principaux vecteurs de cyberintrusions dans les infrastructures critiques en raison de leur vulnérabilité à la perte et à la manipulation.

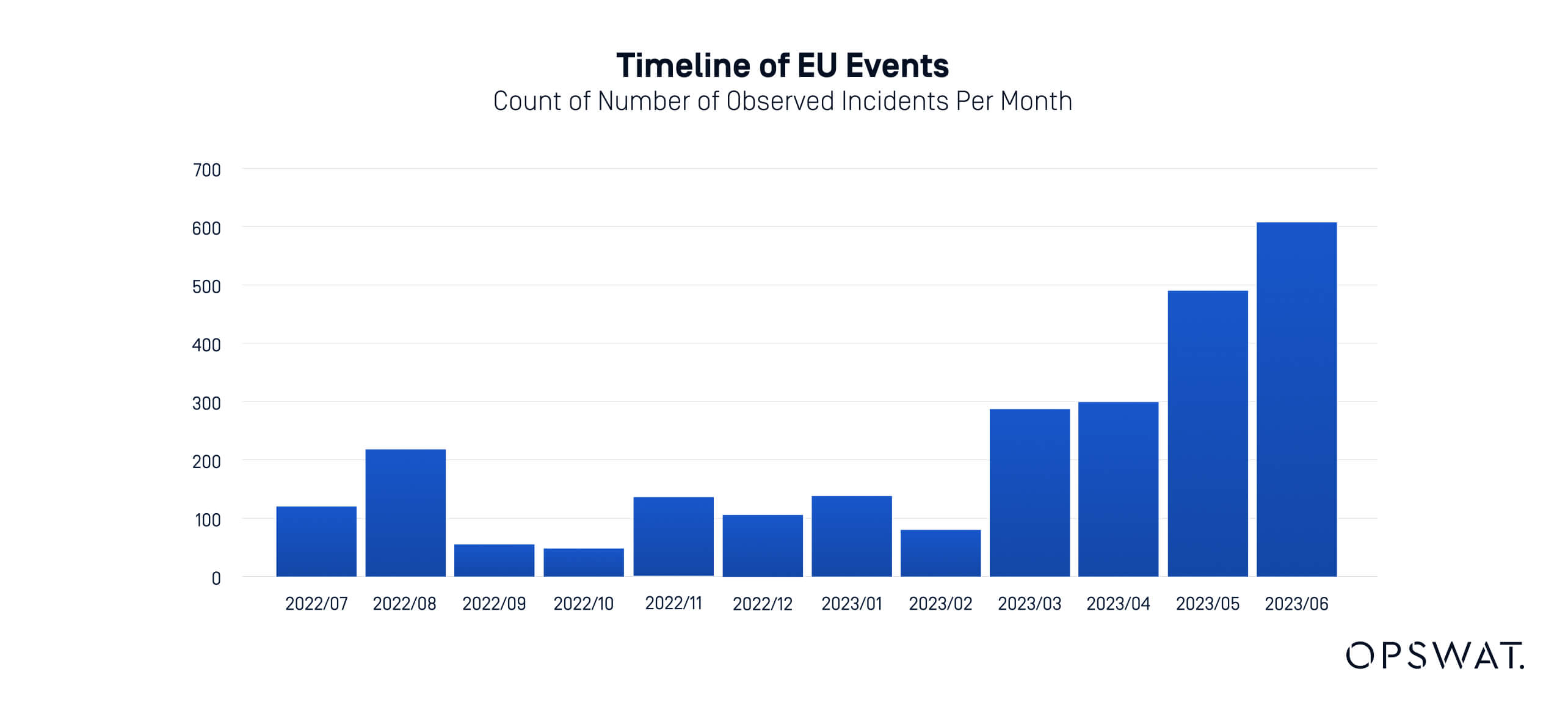

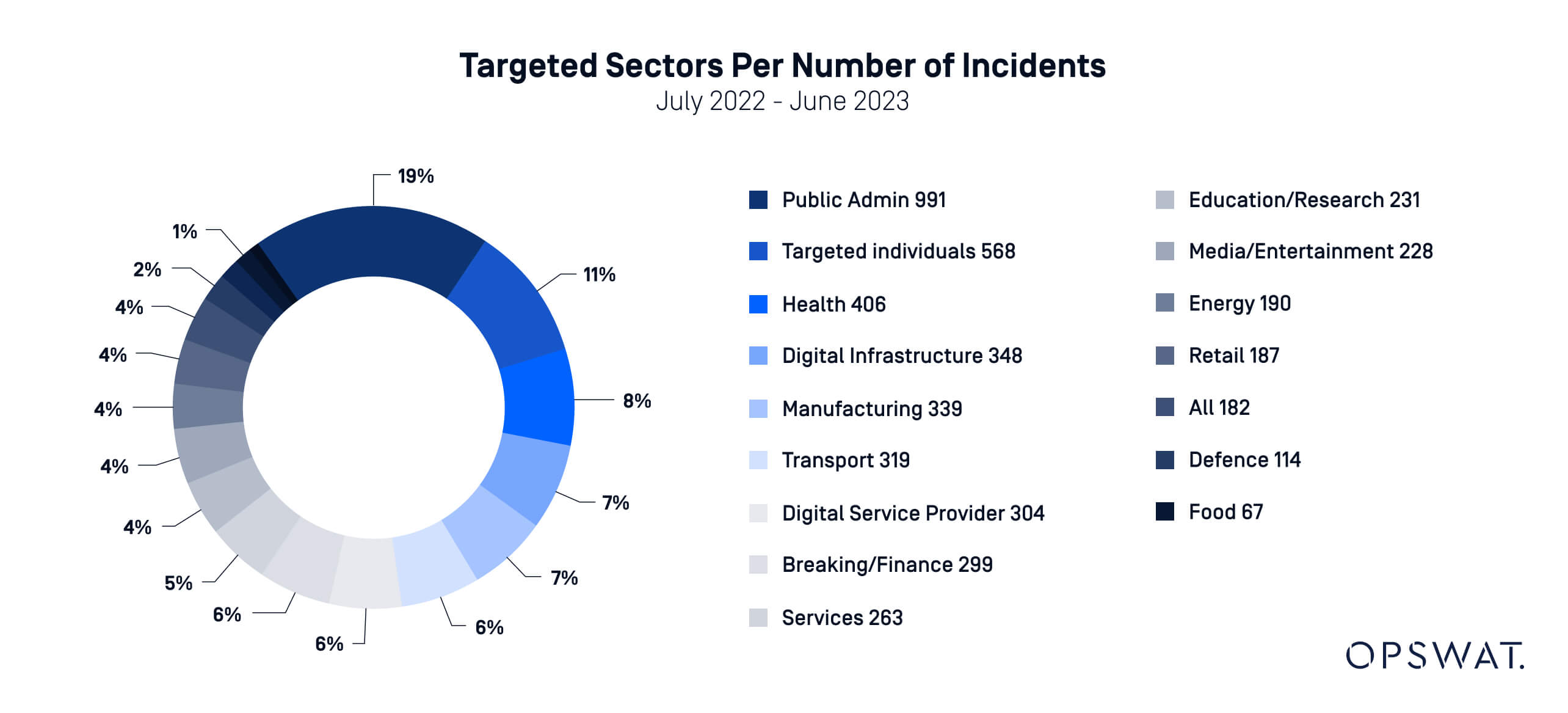

En 2023, l'ENISA (Agence de l'Union européenne pour la cybersécurité) a signalé une augmentation significative du nombre de cyberattaques ciblant principalement les secteurs de la santé, de l'industrie manufacturière et des transports dans l'Union européenne. Selon le rapport, le coût moyen mondial d'une violation de données en 2024 est estimé à 4,88 millions de dollars.

Alors que les cybermenaces continuent d'évoluer en complexité et en ampleur, les organisations d'infrastructures critiques doivent reconnaître qu'une sécurité efficace du transfert de fichiers doit aller de pair avec l'automatisation.

Les solutions Secure deManaged File Transfer (MFT) permettent non seulement de conserver les avantages de l'automatisation, mais aussi d'offrir une protection complète contre les cybermenaces évolutives liées aux fichiers et de préserver l'intégrité et la disponibilité des activités de l'entreprise. Dans les sections suivantes, nous allons explorer les défis de sécurité auxquels les secteurs d'infrastructure critiques sont confrontés en ce qui concerne les menaces basées sur les fichiers et examiner comment les solutions MFT sécurisées jouent un rôle essentiel dans l'atténuation de ces risques.

Nous examinerons également les différences d'adoption du site MFT sécurisé entre les économies avancées et les économies en développement et nous discuterons des stratégies pour combler ces lacunes afin d'améliorer la résilience de la cybersécurité au niveau mondial.

Cybermenaces basées sur des fichiers

Les secteurs d'infrastructures critiques sont confrontés à un paysage complexe de menaces de cybersécurité que l'on peut classer en deux grandes catégories : les menaces internes et les menaces externes. Les deux types de menaces présentent des risques importants, en particulier les attaques par fichiers qui peuvent compromettre des données sensibles et perturber des services essentiels.

Menaces d'initiés

Les menaces d'initiés concernent les employés, les sous-traitants ou les partenaires commerciaux d'une organisation qui ont un accès autorisé à des fichiers et systèmes sensibles. Parce qu'ils disposent déjà d'un accès légitime, ces initiés peuvent soit causer involontairement des dommages, soit exploiter leur position pour compromettre intentionnellement le réseau de l'organisation.

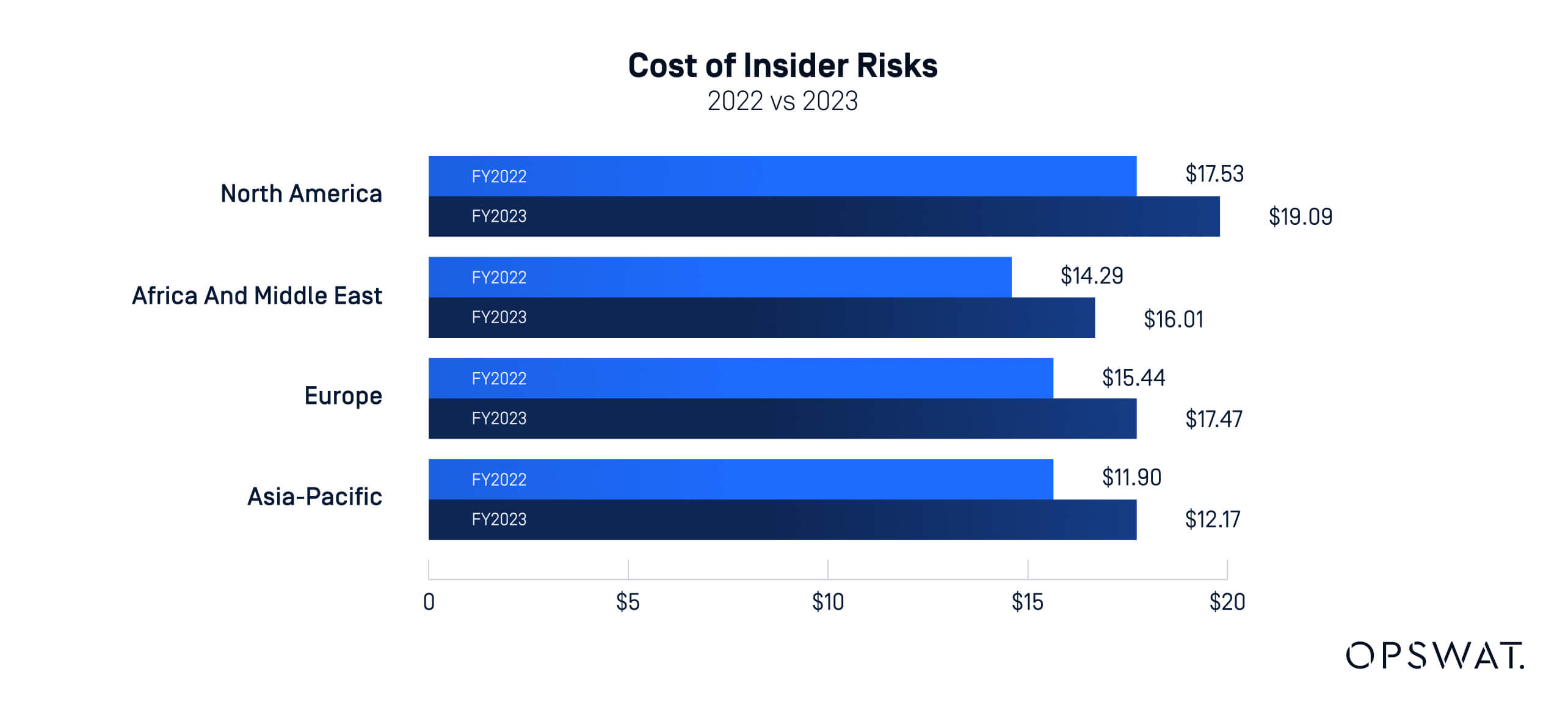

Le coût annuel moyen pour les entreprises de la lutte contre les menaces d'origine interne est de 16,2 millions de dollars, selon le Ponemon Institute en 2023. Selon le rapport, les organisations d'Amérique du Nord ont subi les pertes financières les plus importantes, soit 19,09 millions de dollars en moyenne, tandis que les entreprises européennes ont subi les pertes les plus importantes, soit 17,47 millions de dollars.

Dans les économies en développement, le risque posé par les menaces internes est souvent exacerbé par une application plus faible des protocoles de sécurité. De nombreux pays en développement ne disposent pas de cadres réglementaires complets ni de contrôles internes solides, tels que la prévention des pertes de données (DLP) ou les journaux d'audit, qui sont la norme dans les économies plus développées.

Cette lacune permet aux menaces internes de se développer, car de nombreux employés dans ces pays ne reçoivent pas de formation adéquate en matière de cybersécurité. De plus, sans formation régulière, ils peuvent ne pas être conscients des conséquences d'actions malveillantes ou ne pas prendre au sérieux les politiques de sécurité, ce qui peut entraîner des violations de données potentielles ou, dans le cas des ransomwares, même des pertes financières graves et une atteinte à la réputation.

Menaces extérieures

Les menaces extérieures, quant à elles, sont généralement le fait de cybercriminels ou d'acteurs parrainés par un État qui tentent d'infiltrer des systèmes critiques. Ces attaquants utilisent souvent des techniques avancées telles que des exploits de type "zero-day" basés sur des fichiers ou des logiciels malveillants inconnus pour percer les défenses.

Les attaques de logiciels malveillants à partir de fichiers commencent souvent par un fichier apparemment inoffensif qui, une fois ouvert, libère un logiciel malveillant capable de contourner les mesures de sécurité traditionnelles telles que les pare-feux ou les logiciels antivirus. Les cybercriminels utilisent cette tactique pour obtenir un accès non autorisé aux réseaux et systèmes d'infrastructures critiques.

- Exploit du jour zéro : Type de cyberattaque ciblant des vulnérabilités qui n'ont pas encore été découvertes ou corrigées par le développeur du logiciel, ce qui en fait un point d'entrée accessible aux attaquants. Les attaquants peuvent exploiter ces vulnérabilités immédiatement après leur découverte ou même avant qu'elles ne soient largement connues, ce qui les rend particulièrement dangereuses car elles contournent les défenses traditionnelles qui s'appuient sur des signatures de menaces connues.

- Vulnérabilités non corrigées: Les attaquants peuvent intégrer des exploits ciblant des vulnérabilités de type "zero-day" dans des fichiers, tels que des PDF, des documents ou même des fichiers multimédias. Lorsque ces fichiers sont transférés sans les contrôles de sécurité appropriés, ils peuvent contourner les défenses traditionnelles et exécuter un code malveillant lorsqu'ils sont ouverts par le destinataire.Par exemple, si une organisation ne dispose pas de capacités avancées d'analyse des logiciels malveillants ou ne parvient pas à assainir les fichiers à partir de composants actifs avant de les autoriser à pénétrer dans son réseau, il devient beaucoup plus facile pour les attaquants de livrer des exploits de type "zero-day".

- Logiciels malveillants inconnus: Logiciel malveillant qui n'a pas encore été identifié ou catalogué par les outils de cybersécurité. Les solutions antivirus traditionnelles s'appuient sur des signatures connues pour détecter les menaces, mais les logiciels malveillants inconnus peuvent échapper à ces défenses.

Les transferts de fichiers non sécurisés facilitent la propagation de ces logiciels malveillants car les fichiers ne sont pas analysés ou nettoyés de manière adéquate. Cela peut se produire, par exemple, lorsque les employés partagent des fichiers par le biais de canaux non sécurisés, tels que des comptes de courrier électronique personnels, des services de messagerie non cryptés ou des protocoles de transfert de fichiers obsolètes.

The Cost of a Data Breach Report 2024 d'IBM illustre le coût et la fréquence des différents types de cyberattaques, y compris les attaques internes et externes.

Atténuer les difficultés

- Absence d'une infrastructure informatique solide: Les systèmes MFT Cloud peuvent être déployés avec des coûts initiaux minimes tout en garantissant le même niveau de sécurité que les systèmes traditionnels.Les entreprises disposant de ressources informatiques limitées peuvent ainsi bénéficier de mécanismes de transfert de fichiers sûrs et fiables, sans avoir à investir massivement dans une infrastructure physique.

- Augmentation des cyberattaques: Secure Les solutionsMFT offrent des protocoles de cryptage avancés (SSL, AES et SSH) et des mécanismes de transfert sécurisés (HTTPS) qui protègent les données à la fois en transit et au repos. Ceci est crucial pour les organisations d'infrastructures critiques qui traitent des données précieuses telles que les réseaux d'énergie ou les dossiers médicaux.En outre, les systèmes MFT offrent une surveillance et des pistes d'audit qui permettent aux organisations de détecter les attaques et d'y répondre plus rapidement.

- Conformité et lacunes réglementaires: Secure Les solutionsMFT sont conçues pour respecter les normes internationales et les réglementations en matière de protection des données. En intégrant ces systèmes, les organisations peuvent s'assurer qu'elles respectent les normes du secteur, telles que HIPAA (pour les soins de santé) ou GDPR (dans les régions où elles sont applicables), réduisant ainsi le risque de pénalités réglementaires.

Secure MFT dans les marchés développés et émergents

La transformation numérique dans les secteurs des infrastructures critiques a fait prendre conscience de l'importance des solutions de transfert de fichiers gérées et sécurisées, tant dans les économies avancées que dans les économies en développement.

Aperçu du marché mondial

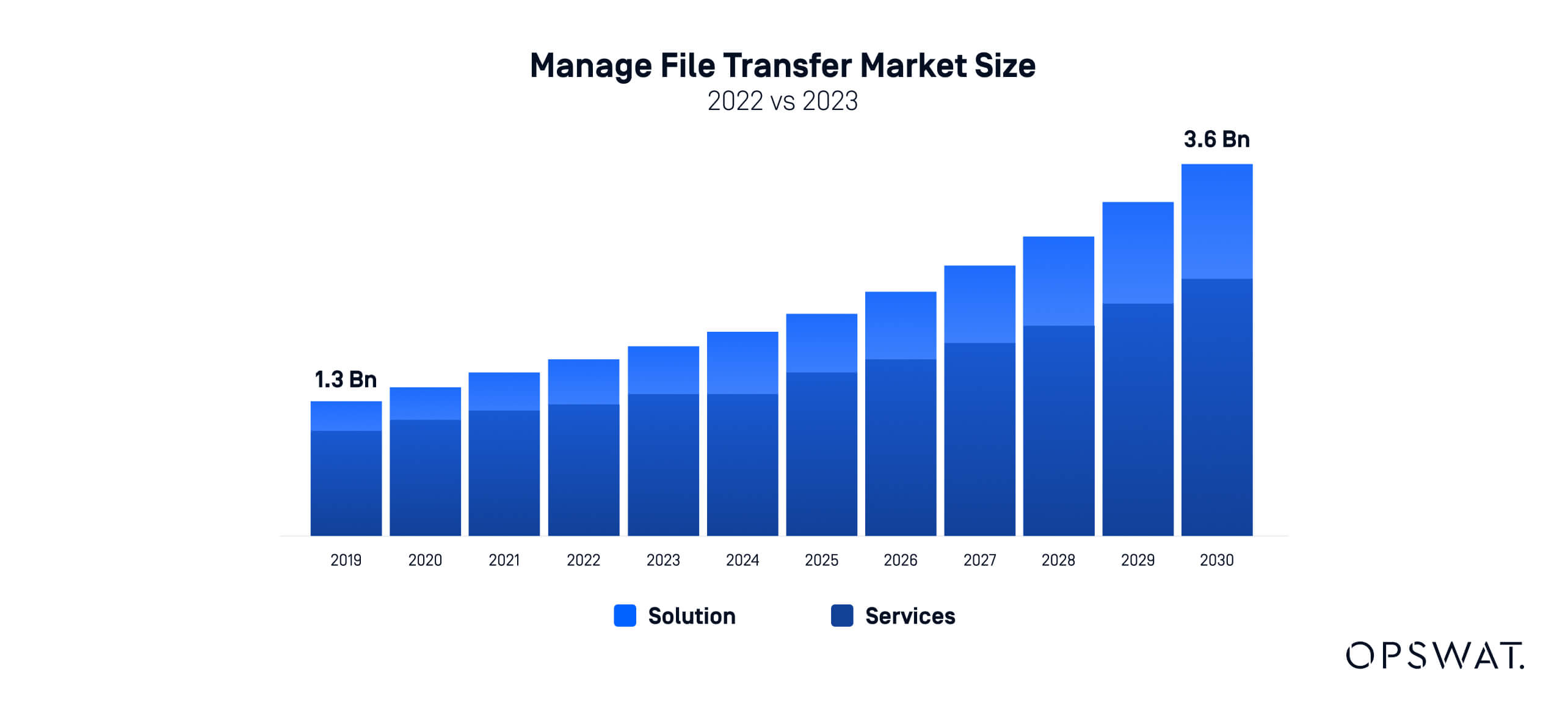

Le marché du transfert de fichiers géré a connu une croissance significative au niveau mondial. Selon KBV Reseaarch, le marché mondial MFT devrait atteindre 3,6 milliards de dollars d'ici 2030, avec un taux de croissance annuel moyen de 10,2 % au cours de la période de prévision.

Adoption de MFT dans les économies avancées

Dans les économies avancées, l'adoption de solutions sécurisées MFT dans les infrastructures critiques est principalement motivée par des exigences réglementaires strictes et des taux de pénétration plus élevés des technologies numériques, de l'infrastructure en nuage et des mesures de cybersécurité.

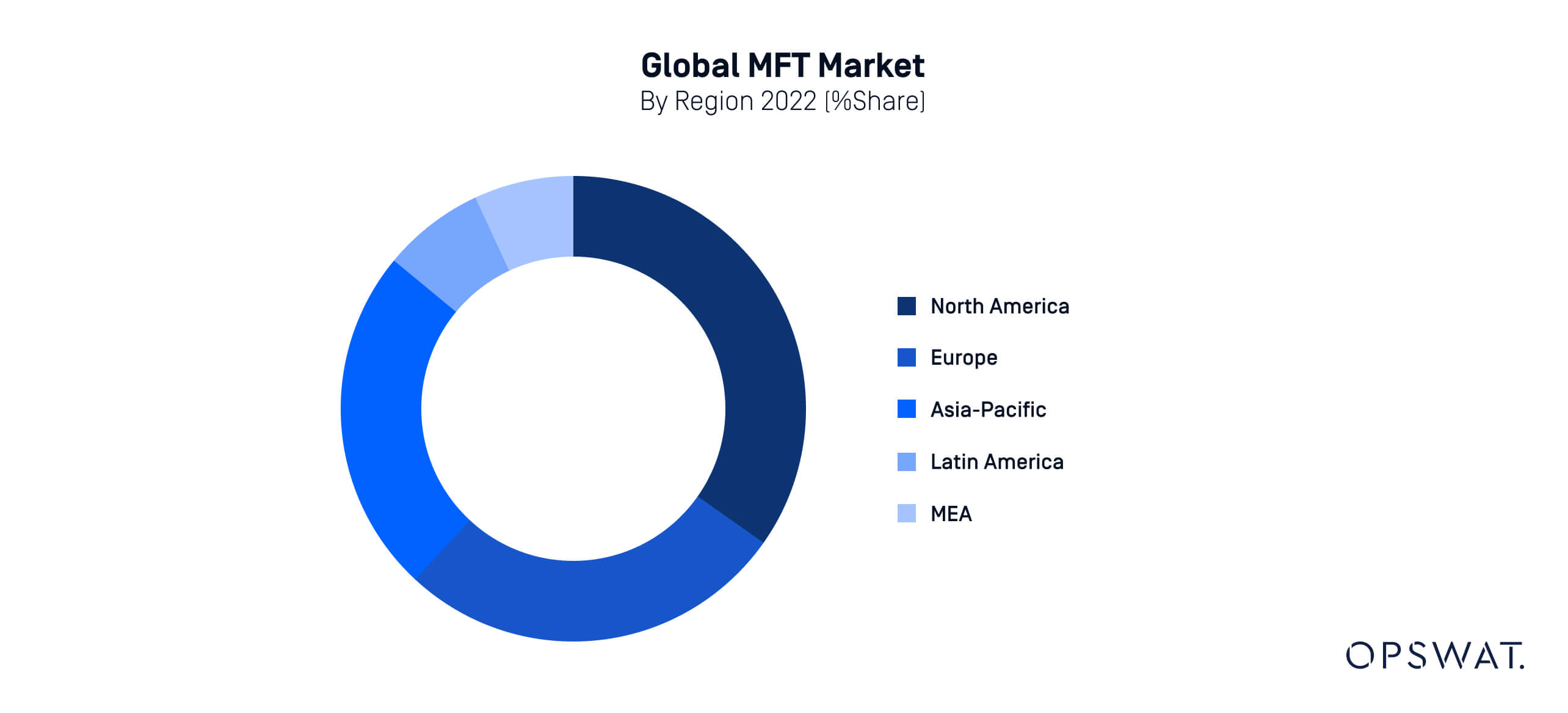

Les pays d'Amérique du Nord et d'Europe sont à l'avant-garde de la mise en œuvre de solutions sécurisées sur le site MFT . Des secteurs tels que la finance, la santé et l'administration sont les principaux adoptants en raison de la nature hautement sensible des données qu'ils traitent.

L'Amérique du Nord, par exemple, détient une part dominante du marché mondial MFT et conservera très probablement cette position à l'avenir, avec une valeur de marché atteignant 1,2 milliard de dollars d'ici 2030.

En Europe, le règlement général sur la protection des données (RGPD) de l'Union européenne a poussé les organisations à adopter les solutions MFT pour garantir la conformité aux normes de protection des données.

https://www.acumenresearchandconsulting.com/managed-file-transfer-mft-market

Les économies en développement connaissent une adoption croissante des solutions de MFT , bien qu'à un rythme et dans des conditions de marché différents. Des régions comme l'Amérique latine, l'Afrique et certaines parties de l'Asie connaissent une transformation numérique et une modernisation de leur infrastructure informatique, ce qui crée une demande de solutions de transfert de fichiers sécurisées.

Selon KBV Reseaarch, le marché MFT en Amérique latine, au Moyen-Orient et en Afrique (LAMEA) devrait connaître une croissance notable au cours de la période de prévision, car les gouvernements et les entreprises de ces régions se concentrent sur l'amélioration des mesures de cybersécurité et de protection des données.

Défis et opportunités comparés

La principale différence entre les économies avancées et les économies en développement en termes d'adoption de MFT réside dans la maturité de leur infrastructure informatique et de leur environnement réglementaire.

Les économies avancées bénéficient de réglementations bien établies en matière de protection des données, ce qui entraîne des taux d'adoption plus élevés des solutions sécurisées MFT . Dans le même temps, les économies en développement sont encore en train de rattraper leur retard en termes d'infrastructures et de cadres réglementaires, bien que leur potentiel de croissance rapide soit évident à mesure que de plus en plus d'entreprises et de gouvernements adoptent la transformation numérique.

Les économies en développement offrent des opportunités significatives pour les vendeurs de MFT car ces marchés sont relativement inexploités par rapport à leurs homologues avancés. L'expansion continue de l'accès à l'internet et l'essor des services d'informatique en nuage dans les régions en développement devraient stimuler la demande de solutions MFT dans les années à venir.

Soutien et coopération internationale

Les efforts visant à combler le fossé entre les capacités de cybersécurité des régions avancées et celles des régions en développement comprennent la coopération internationale, dans le cadre de laquelle les nations développées et les organisations mondiales fournissent une assistance technique, une formation et un accès aux technologies sécurisées MFT . Ce soutien est essentiel pour aider les pays en développement à améliorer leur position en matière de cybersécurité, en particulier en ce qui concerne la protection des infrastructures critiques.

Les entreprises multinationales opérant dans les deux régions sont confrontées au défi d'aligner leur conformité sur les diverses réglementations. La mise en œuvre de plates-formes unifiées MFT garantit une protection cohérente des données et une efficacité opérationnelle, en favorisant la résilience dans des environnements divers.

Vers l'adoption du site MFT à l'échelle mondiale

Secure La gestion du transfert de fichiers est essentielle dans l'économie mondialisée d'aujourd'hui. Si les économies avancées sont les premières à adopter MFT en raison de l'infrastructure et des réglementations en place, les économies en développement représentent un marché en pleine croissance avec un potentiel important à mesure qu'elles continuent à se moderniser et à se numériser.

L'amélioration continue des systèmes MFT est essentielle pour les économies avancées et en développement afin de protéger les infrastructures critiques contre les cybermenaces émergentes et d'assurer la résilience des services essentiels.

Découvrez comment MFT leader du secteur OPSWAT,MetaDefender Managed File Transfer MFT), peut protéger votre organisation.