MetaDefender Sandbox 2.4.0 marque une avancée majeure dans la détection des menaces, l'intégration de l'entreprise et l'expérience utilisateur. Avec de nouvelles capacités d'émulation, un support SSO transparent et des workflows d'interface utilisateur enrichis, cette version permet aux équipes de sécurité d'analyser les menaces plus rapidement et avec une plus grande précision. Découvrez ce qui est nouveau, ce qui a été amélioré et comment votre défense contre les menaces est devenue plus intelligente.

Nouveautés

Cette version apporte de nouvelles fonctionnalités puissantes conçues pour améliorer la préparation de l'entreprise, l'accès des utilisateurs et la profondeur d'analyse.

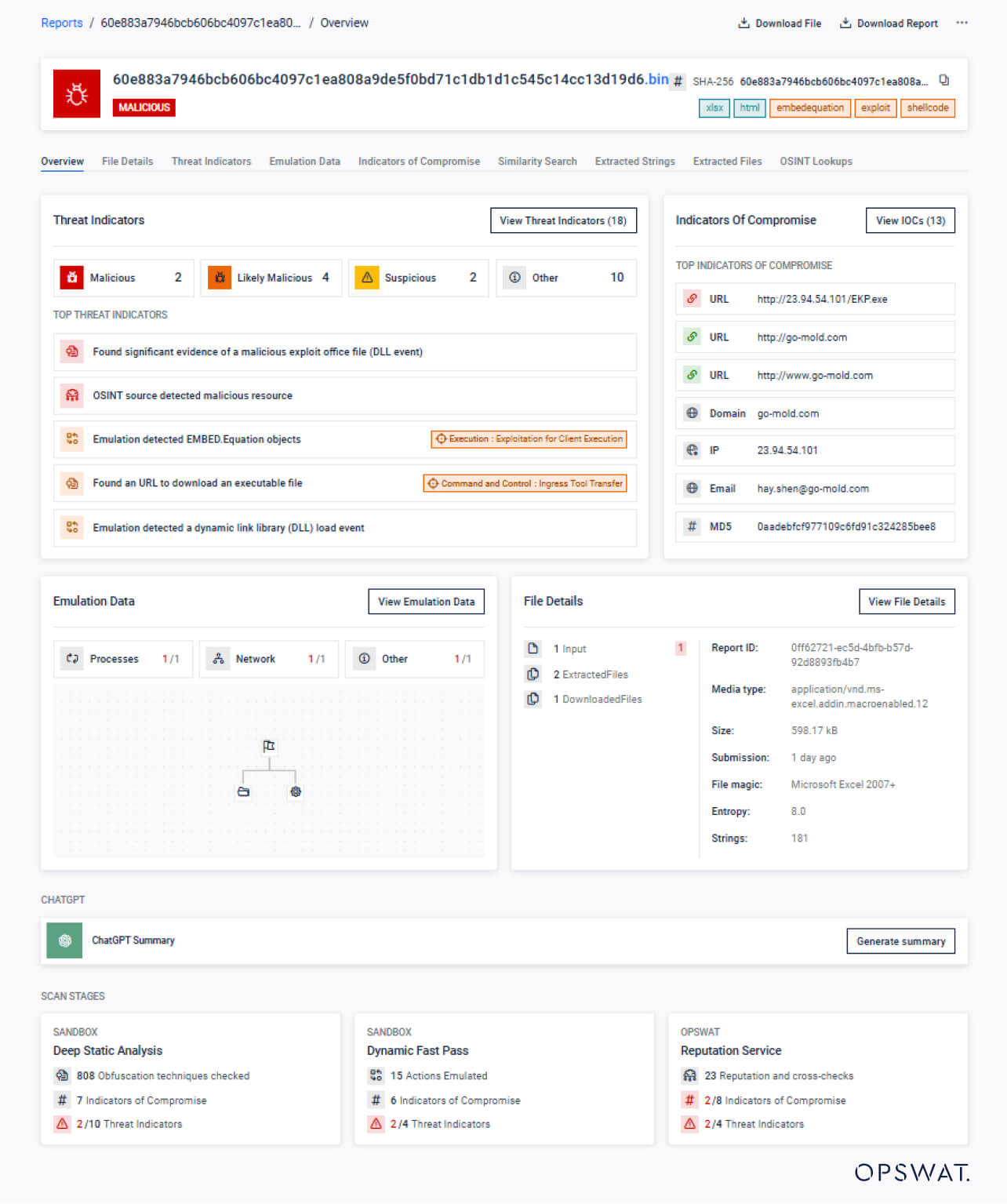

- Aperçu du rapport Refonte

Découvrez une interface utilisateur entièrement repensée, conçue pour la clarté et la rapidité, avec une navigation intuitive, un filtrage dynamique et des informations consolidées sur les menaces dans une vue unique et rationalisée.

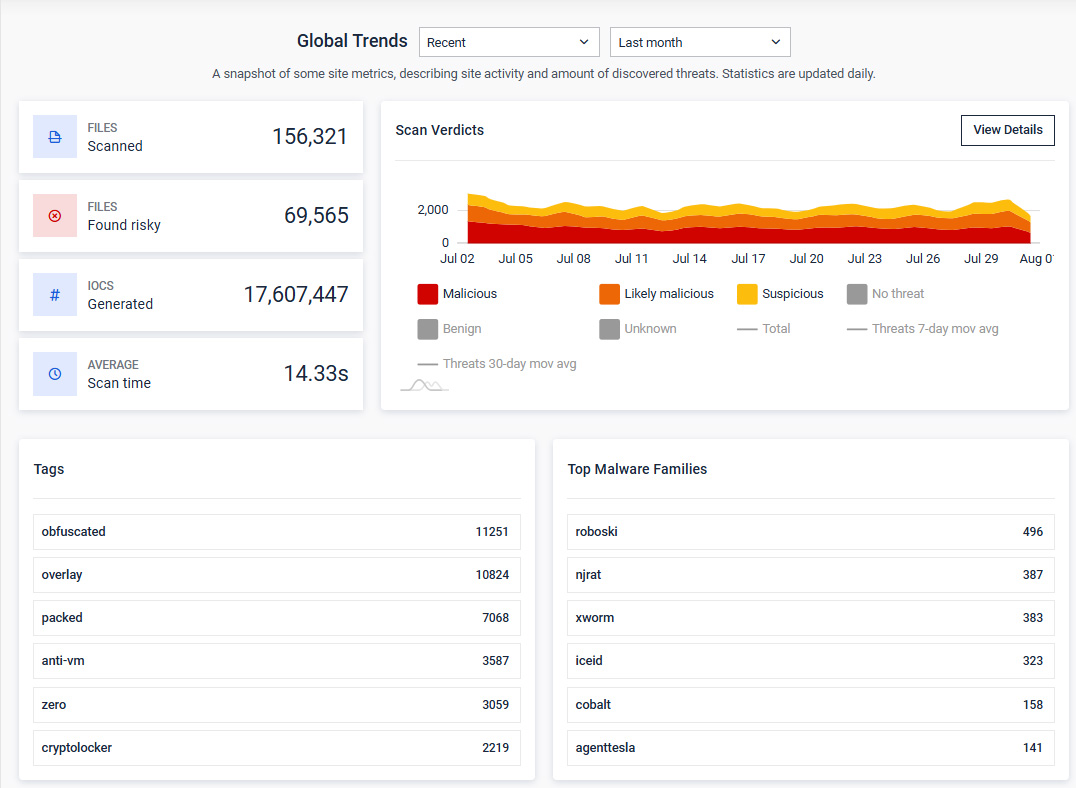

- Refonte de la page Tendances

Naviguez en toute transparence sur la page Tendances améliorée, qui présente une nouvelle présentation et des visuels intuitifs, et bénéficiez d'une meilleure visibilité grâce à des graphiques actualisés sur les verdicts d'analyse, la durée moyenne d'analyse, la génération d'IOC et les principaux indicateurs de menace.

- Intégration du fournisseur d'identité (IDP) SAML 2.0

Intégration transparente de MetaDefender Sandbox avec des solutions SSO d'entreprise telles que OKTA, Ping et Active Directory Federation Services (AD FS) en utilisant une fédération SAML 2.0 complète - simplifiant la gestion des utilisateurs et renforçant la posture de sécurité de votre organisation. - Mode d'installation hors ligne de Red Hat

Déployez en toute sécurité Sandbox dans des environnements à air comprimé grâce à la prise en charge complète de l'installation hors ligne sur Red Hat Enterprise Linux 9. - Advanced Windows PE Emulator (Beta)

L'Advanced Windows PE Emulator Beta apporte déjà une valeur significative en décomposant les charges utiles dynamiques, en révélant les IOC cachés et en exposant de nouveaux indicateurs de menace, contribuant directement à un impact réel tel que mesuré sur Filescan.io : une augmentation de +48% des verdicts de haute confiance ("malveillants") par jour, +224% d'IOC extraits quotidiennement et une augmentation de +159% de la génération d'étiquettes.

Ensemble, ces innovations rendent MetaDefender Sandbox plus intuitif, plus évolutif et plus efficace pour les opérations de sécurité modernes.

Améliorations

Outre les nouvelles fonctionnalités, cette version apporte des améliorations ciblées qui rationalisent les performances, la résilience et la visibilité.

- L'aperçu des indicateurs de menace compte

Les tableaux de bord font désormais apparaître des indicateurs de menace distincts, ce qui permet de réduire le bruit et d'obtenir des évaluations de risque plus claires et plus faciles à mettre en œuvre. - Accessibilité des entrées et refonte des formulaires

Les composants des formulaires remaniés garantissent un étiquetage cohérent, une conformité ARIA et une validation accessible, améliorant ainsi la convivialité et s'alignant sur les meilleures pratiques en matière d'accessibilité.

Ces améliorations renforcent le rôle de MetaDefender Sandbox en tant qu'outil fondamental pour l'analyse des menaces avancées.

Détection des menaces de niveau supérieur

Nouveautés

MetaDefender Sandbox 2.4.0 étend les capacités de détection grâce à un décompactage, une désobfuscation et une reconnaissance des variantes plus intelligents.

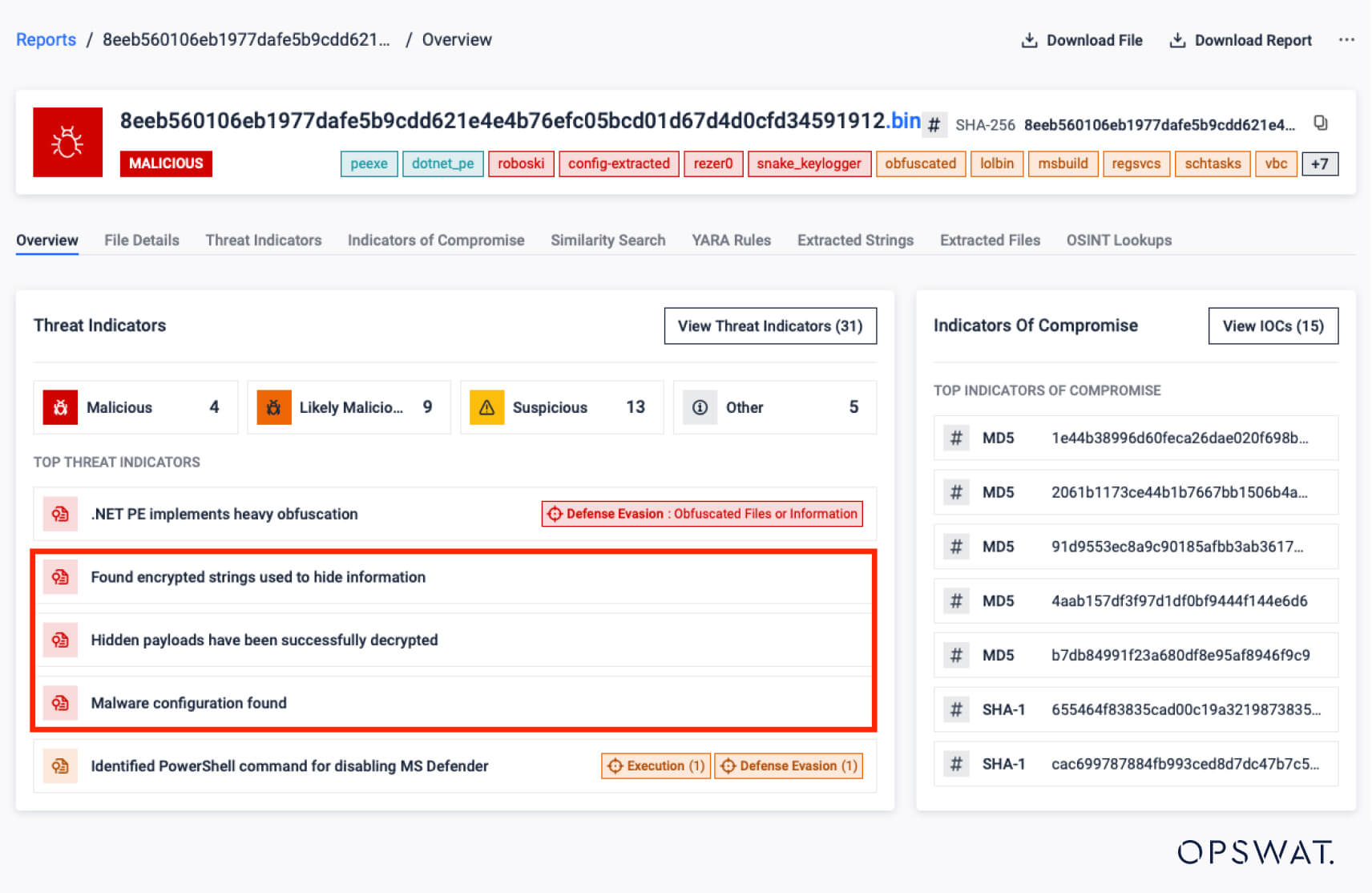

- Mise à jour de YARA et de la logique d'extraction de configuration des logiciels malveillants

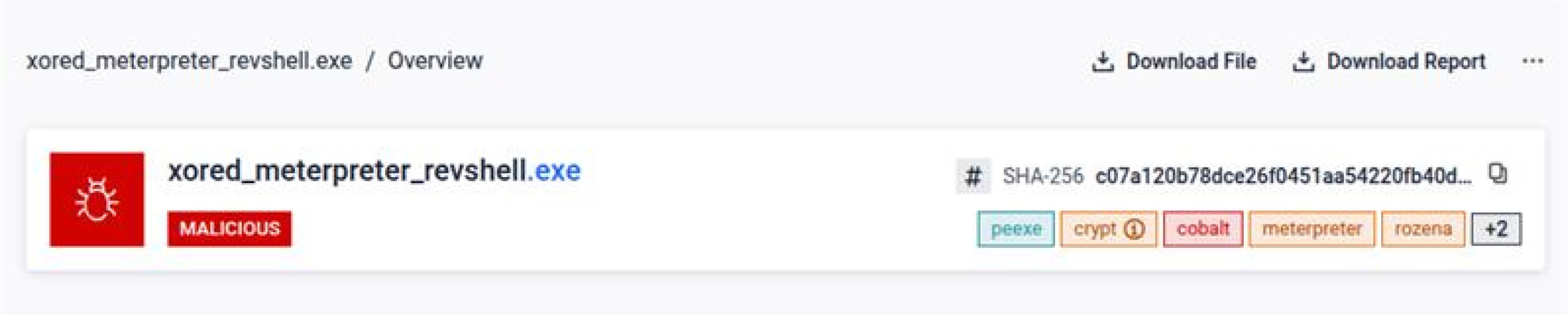

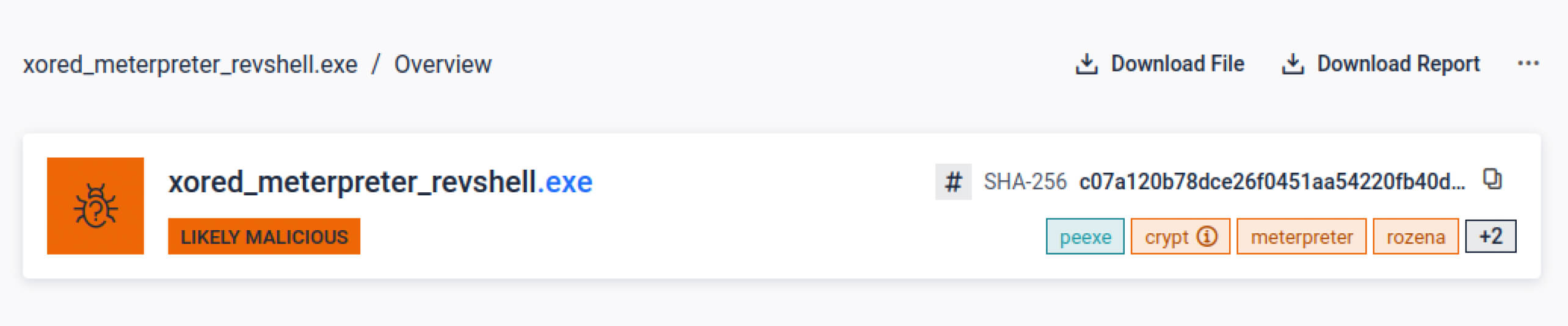

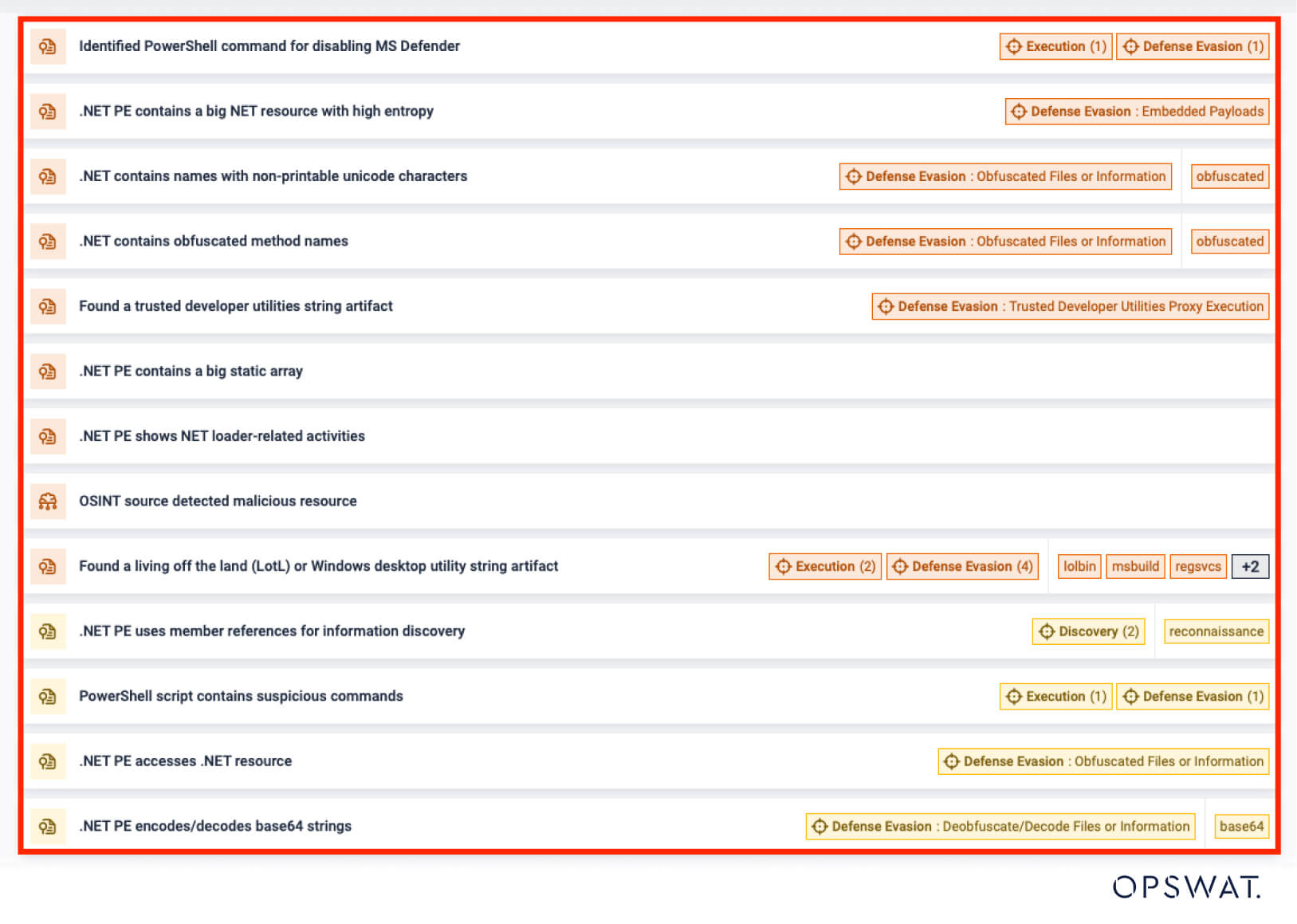

Les règles de détection et la logique d'extraction de configuration ont été mises à jour pour mieux identifier les variantes de Lumma Stealer (ChaCha), MetaStealer et Snake Keylogger. - Améliorations du déballage des chargeurs .NET

Ajout de la prise en charge du déballage des chargeurs Roboski et ReZer0, ainsi que de la désobfuscation du flux de contrôle dans les fichiers .NET afin d'améliorer l'extraction de la charge utile.

- Désobfuscation du flux de contrôle dans les fichiers .NET

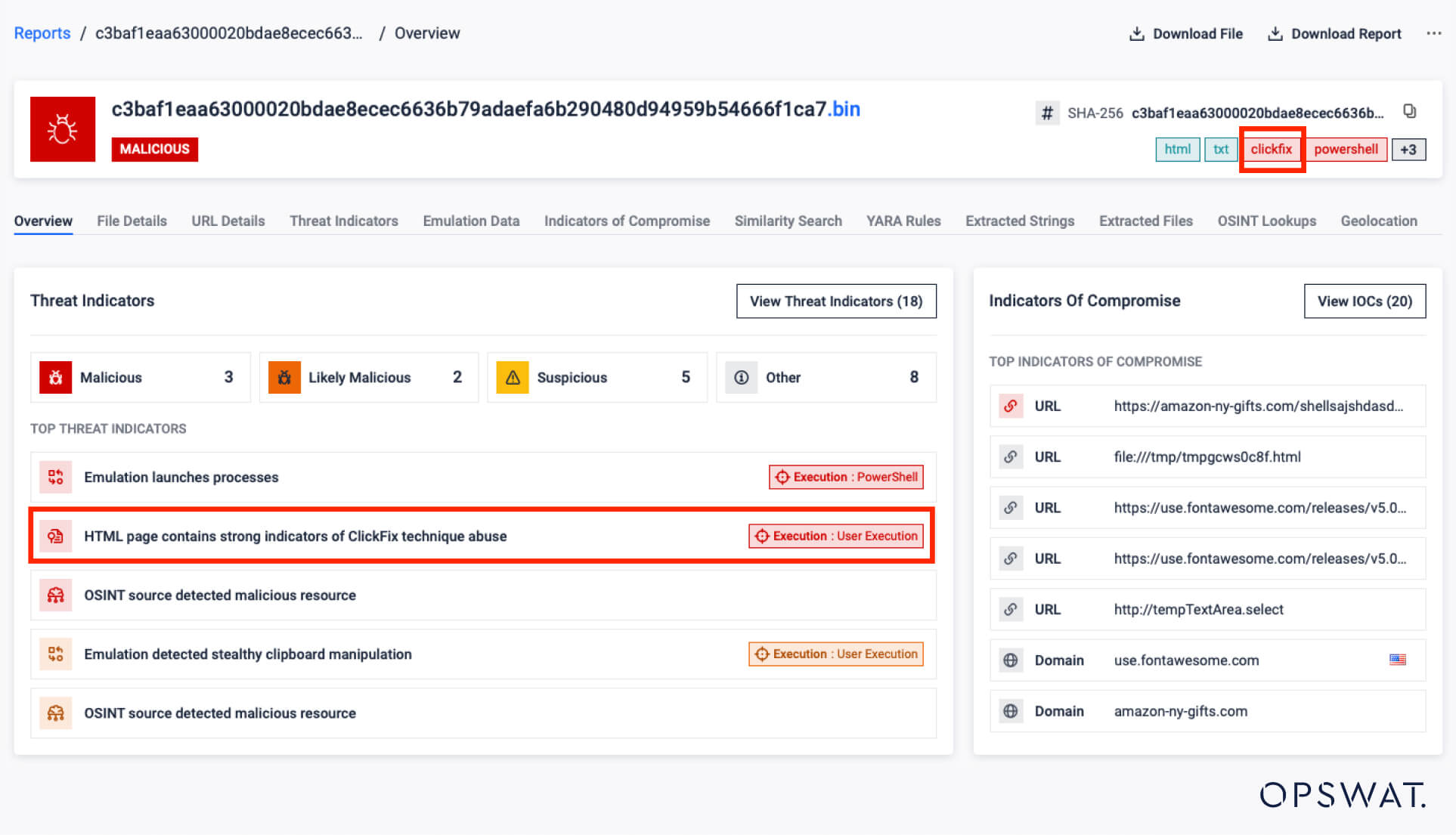

Mise en œuvre de la désobfuscation du flux de contrôle pour améliorer l'efficacité du décompactage et exposer les charges utiles cachées dans les échantillons .NET obfusqués. - Détection précoce des variantes de ClickFix

Permet la détection précoce de ClickFix et de ses variantes, ce qui répond à une tendance croissante des menaces d'ingénierie sociale.

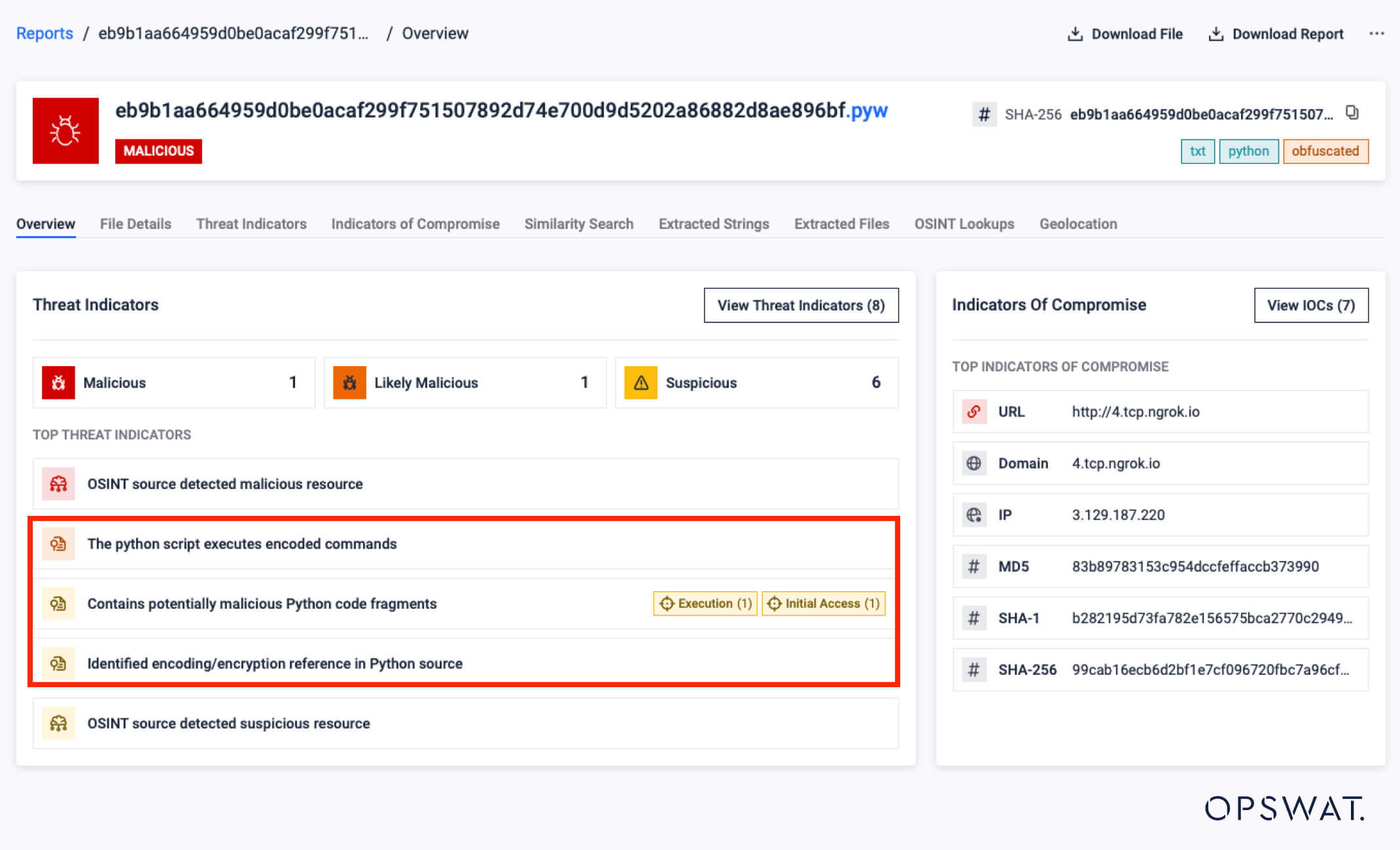

- Décodage automatique des commandes Base64

Permet le décodage automatique des commandes encodées en base64 dans les scripts Python et Bash, révélant des couches d'obscurcissement plus profondes et améliorant la précision de la détection.

- Prise en charge de l'analyse des fichiers ACC DE

Prise en charge accrue de l'analyse des fichiers ACCDE, étendant la couverture aux applications Microsoft Access et améliorant la visibilité des menaces intégrées.

Ces ajouts permettent d'approfondir les connaissances comportementales et de détecter les menaces cachées avec une plus grande précision.

Améliorations

Les améliorations présentées dans cette section renforcent la précision de la détection et l'analyse contextuelle sur une surface de menace plus large.

- Détection améliorée des binaires .NET suspects

Détection améliorée grâce à l'analyse des anomalies de bas niveau (tableaux statiques surdimensionnés, ressources à forte entropie et schémas d'appel irréguliers) pour une identification plus rapide des menaces .NET obscurcies. - Analyse améliorée des menaces HTML

L'analyseur HTML mis à jour et les indicateurs de détection élargis augmentent la précision contre les menaces évasives ou malformées basées sur le web. - Extension de la couverture IOC et MITRE ATT&CK

L'analyse approfondie des fichiers LNK, l'enrichissement plus intelligent des indicateurs et l'étiquetage flexible basé sur YARA améliorent la corrélation des menaces et l'analyse contextuelle dans tous les rapports.

- Mise à jour de la base de données DIE (Detect It Easy)

L'amélioration des types de fichiers et l'identification des binaires emballés augmentent la précision de la classification dans des ensembles d'échantillons divers et complexes. - Optimisation des recherches OSINT

Recherches désactivées pour les domaines extraits de manière heuristique afin de réduire les faux positifs et d'améliorer la précision globale du verdict.

De l'heuristique statique à l'enrichissement dynamique, ces améliorations renforcent l'arsenal des analystes contre les menaces évasives d'aujourd'hui.

Notes de mise à jour du moteur

Améliorations

L'Advanced PE Emulator (Beta) bénéficie d'améliorations majeures dans cette version, ce qui permet d'obtenir des informations comportementales plus approfondies et de découvrir des menaces qui échappent à l'analyse traditionnelle.

- Exécution de shellcodes

Ajout de la prise en charge des shellcodes autonomes et de la liaison avec les serveurs, ce qui permet d'approfondir l'analyse des charges utiles de bas niveau. - Suivi des événements

Capture les activités suspectes, notamment les écritures sur la mémoire et le disque, les modifications de la protection, la résolution DNS, les requêtes HTTP, etc. - Dumps pertinents

Extrait automatiquement les dumps de mémoire des points d'exécution clés, tels que les fichiers PE, pour une inspection plus approfondie des menaces. - Intégration avec le désassemblage

Achemine les vidages de mémoire significatifs directement dans le pipeline du désassembleur pour une meilleure analyse en profondeur. - Vue d'ensemble et traces

Introduction de statistiques récapitulatives, de versions et d'améliorations configurables des journaux API pour une meilleure visibilité des traces d'exécution. - Nouveaux indicateurs de menace

Ajoute des indicateurs comportementaux spécifiques à l'EP pour fournir des analyses plus ciblées et plus significatives. - Extraction supplémentaire d'IOC

L'émulation permet de découvrir des IOC non visibles par l'analyse statique, ce qui améliore l'exhaustivité de la détection. - Défaite de l'évasion

Met en œuvre des empreintes digitales simulées avancées pour détecter et contourner les comportements évasifs des logiciels malveillants.

Ces améliorations font de l'émulateur un outil essentiel pour la détection de logiciels malveillants complexes à plusieurs niveaux et pour l'extraction d'IOC exploitables avec une précision inégalée.

Nouveautés

Cette mise à jour du moteur introduit une émulation élargie, une logique d'indicateur avancée et une analyse moderne des scripts.

- .lnk Batch Drop Detection

Détecte les fichiers de raccourcis Windows qui génèrent et exécutent des scripts batch, comblant ainsi une lacune critique exploitée par les techniques de "survie sur le terrain". - Émulation de API -papiers

L'émulation Web capture désormais les opérations modernes du presse-papiers telles que write() et writeText(), exposant ainsi les techniques utilisées dans les kits d'hameçonnage et les droppers. - Prise en charge d'ECMAScript 6 dans Anesidora

L'émulation JavaScript prend désormais en charge la syntaxe ES6, ce qui élargit considérablement la couverture des scripts malveillants avancés et modernes.

Chaque nouvelle capacité contribue à une détection plus rapide des menaces et à des verdicts plus sûrs, en particulier dans des environnements complexes.

Améliorations

Les performances, la fidélité et l'automatisation font un pas en avant dans le dernier cycle de perfectionnement du moteur.

- Clics automatisés sur les boutons/liens dans l'émulation HTML

L'émulation améliorée déclenche des scripts pilotés par l'interface utilisateur, ce qui améliore la détection des téléchargements "drive-by" cachés derrière des éléments interactifs. - Exécution du gestionnaire d'événements sur le clic

Les gestionnaires d'événements en ligne sur le clic sont désormais exécutés, ce qui améliore la détection des exploits intégrés dans HTML/JavaScript. - document.body.append() & Prise en charge de l'auto-lecture et de l'apparition d'étapes

Introduction d'une simulation DOM haute-fidélité et d'une prise en charge des comportements auto-référentiels afin de mieux analyser les menaces en plusieurs étapes. - HtmlUnit Upgrades La mise à jour de

L'émulation de navigateur basée sur Java apporte des corrections au moteur JavaScript, un meilleur rendu CSS et une plus grande stabilité générale.

Ces améliorations du backend renforcent l'évolutivité et la précision pour les gros volumes et les charges utiles avancées.

Démarrer avec MetaDefender Sandbox 2.4.0

Pour en savoir plus, demander une démonstration ou parler à un expert d'OPSWAT , visitez:metadefender

Gardez une longueur d'avance sur la courbe des menaces.