MetaDefender Sandbox offre désormais une analyse des menaces et une visibilité pour la protection des ICS dans les infrastructures critiques.

La vitesse à laquelle les logiciels malveillants et les techniques d'attaque évoluent, associée à la montée des tensions géopolitiques mondiales, ont ont fait évoluer le débat, tant dans le secteur public que dans le secteur privé, sur la manière de protéger les infrastructures critiques contre les perturbations cybernétiques massives. des cyber-perturbations massives.

Historiquement, IT et les systèmes OT/ICS ont été complètement isolés l'un de l'autre, mais à mesure que la transformation numérique se poursuit, ces deux mondes fusionnent rapidement. numérique, ces deux mondes fusionnent rapidement.

En conséquence, les cybercriminels utilisent des logiciels malveillants pour infiltrer spécifiquement les réseaux OT et prendre en otage les systèmes dont dépendent les nations. nations dépendent - sachant que les cibles ne peuvent pas se permettre les temps d'arrêt que l'on observe si souvent lorsque les ransomwares touchent les entreprises. IT de l'entreprise.

Les attaques croissantes contre les SCI mettent en péril la sûreté et la sécurité du public qui dépend des infrastructures critiques pour pour répondre à leurs besoins fondamentaux. Nous l'avons vu avec les Iraniens qui ont ciblé les infrastructures pétrolières saoudiennes avec Triton et SandWorm les services publics d'électricité ukrainiens avec Black Energy en 2015 et Industroyer en 2016.

Comprendre les vulnérabilités

Pour mieux comprendre le fonctionnement des logiciels malveillants OT, il est important de savoir où se trouvent les vulnérabilités et comment elles sont exploitées. elles sont exploitées. Dans la plupart des cas, c'est dans les contrôleurs Windows interfacés avec ces systèmes et dans les instructions dirigées vers les systèmes opérationnels qu'elles sont exploitées. instructions dirigées vers les systèmes opérationnels. Il s'agit notamment des éléments suivants

- Appareils : Clients d'interfaces homme-machine (IHM), historiens de données, serveurs SCADA et postes de travail d'ingénierie (EWS).

- Plates-formes (logiciel ICS) : GE Proficy, Honeywell HMIWeb, etc.

- Réseau : accès direct par l'internet à un environnement ICS par l'exposition de protocoles opérationnels tels que Siemens S7, Omron FINS et EtherNet/IP, en plus d'un accès VNC mal configuré. Cela peut conduire à un mouvement latéral vers le SMB.

Alors pourquoi se concentrer sur ces scénarios Industrial , au-delà des technologies de l'information ?

Les acteurs étatiques nationaux adorent les logiciels malveillants ICS, car ils s'alignent sur leurs objectifs politiques consistant à saper les infrastructures, et des services d'attaque plus larges et plus profonds dans les environnements industriels leur permettent de le faire. Les services d'attaque plus larges et plus profonds dans les environnements industriels leur permettent de le faire. Ces acteurs sont également ceux qui disposent des Ces acteurs disposent également des ressources nécessaires pour mener à bien des attaques contre les SCI, qui nécessitent généralement plus de sophistication et de planification qu'une attaque de type "ransomware" qui peut être exécutée en quelques minutes. qu'une attaque par ransomware qui peut être exécutée à l'aide de composants et de services "prêts à l'emploi".

Comprendre les méthodes d'attaque

Il existe un meilleur moyen de comprendre les logiciels malveillants à l'origine de ces attaques et d'aider les organisations d'infrastructures critiques à les prévenir. d'infrastructures critiques en cartographiant tous les comportements en fonction du cadre ATT&CK de MITRE pour ICS et YARA - deux ressources clés que les professionnels de la cybersécurité devraient connaître : le cadre ATT&CK de MITRE pour ICS et YARA. les professionnels de la cybersécurité devraient connaître :

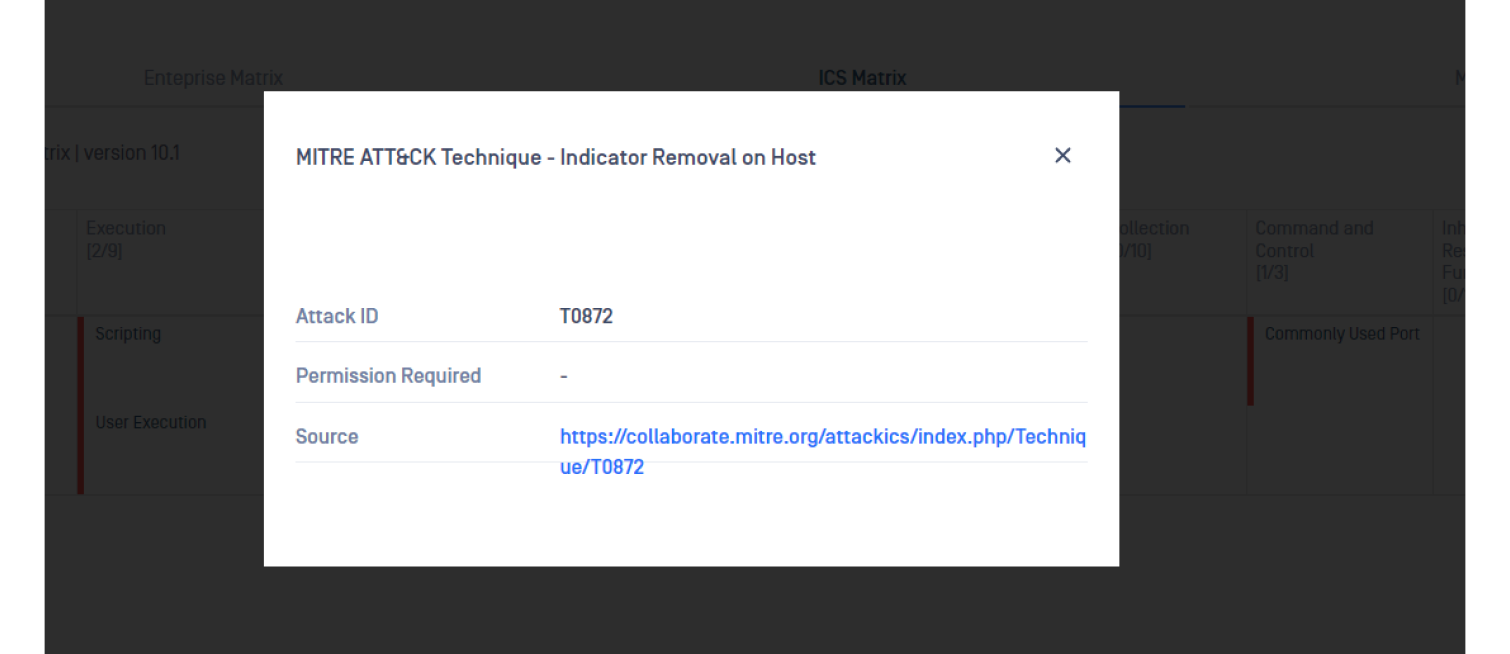

- MITRE ATT&CK pour ICS: Semblable au cadre ATT&CK largement adopté par MITRE pour les technologies de l'information, ce cadre modélise les comportements pour les attaques utilisant des logiciels malveillants qui ciblent les systèmes de contrôle industriel. ciblant les systèmes de contrôle Industrial . En incorporant la cartographie du comportement au cadre MITRE ATT&CK ICS, des outils comme comme MetaDefender Sandbox peuvent aider les défenseurs à identifier rapidement comment les malwares tentent d'attaquer leurs systèmes, et à y répondre plus efficacement. plus efficacement.

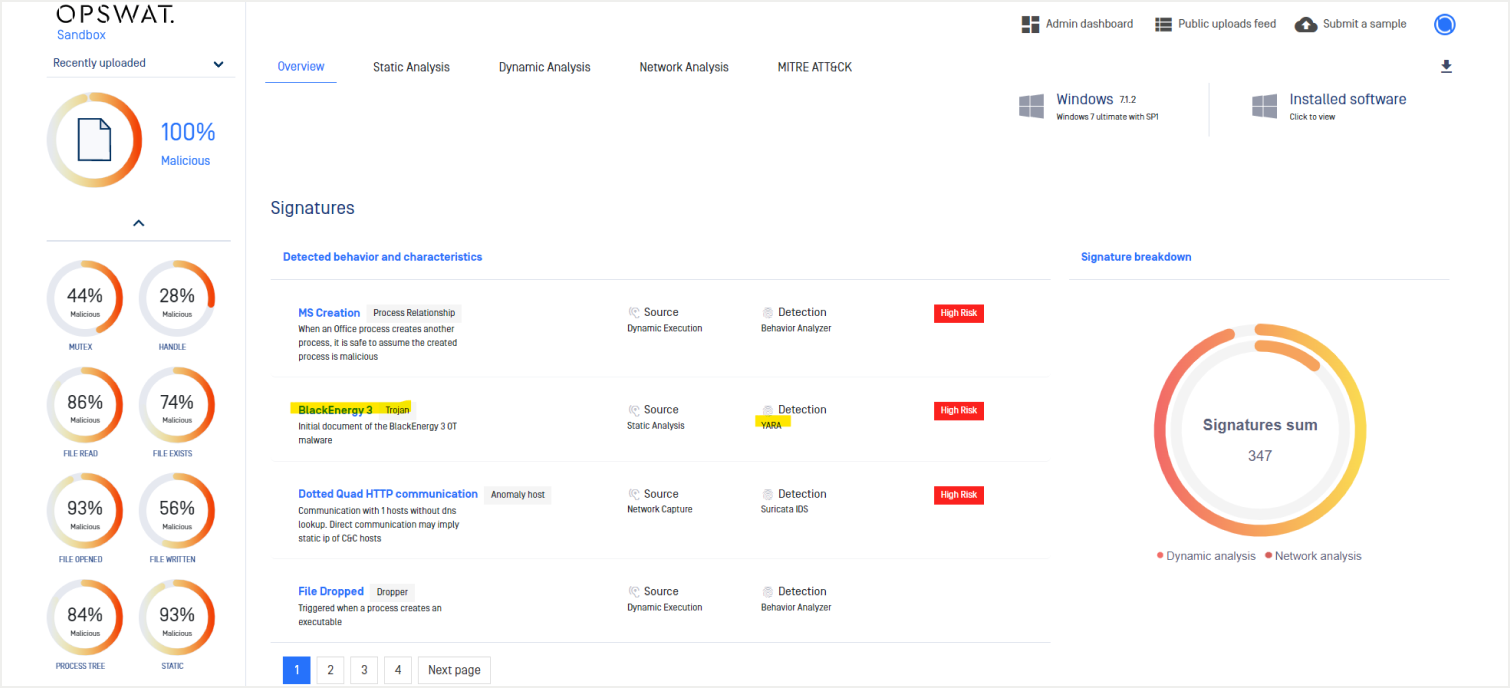

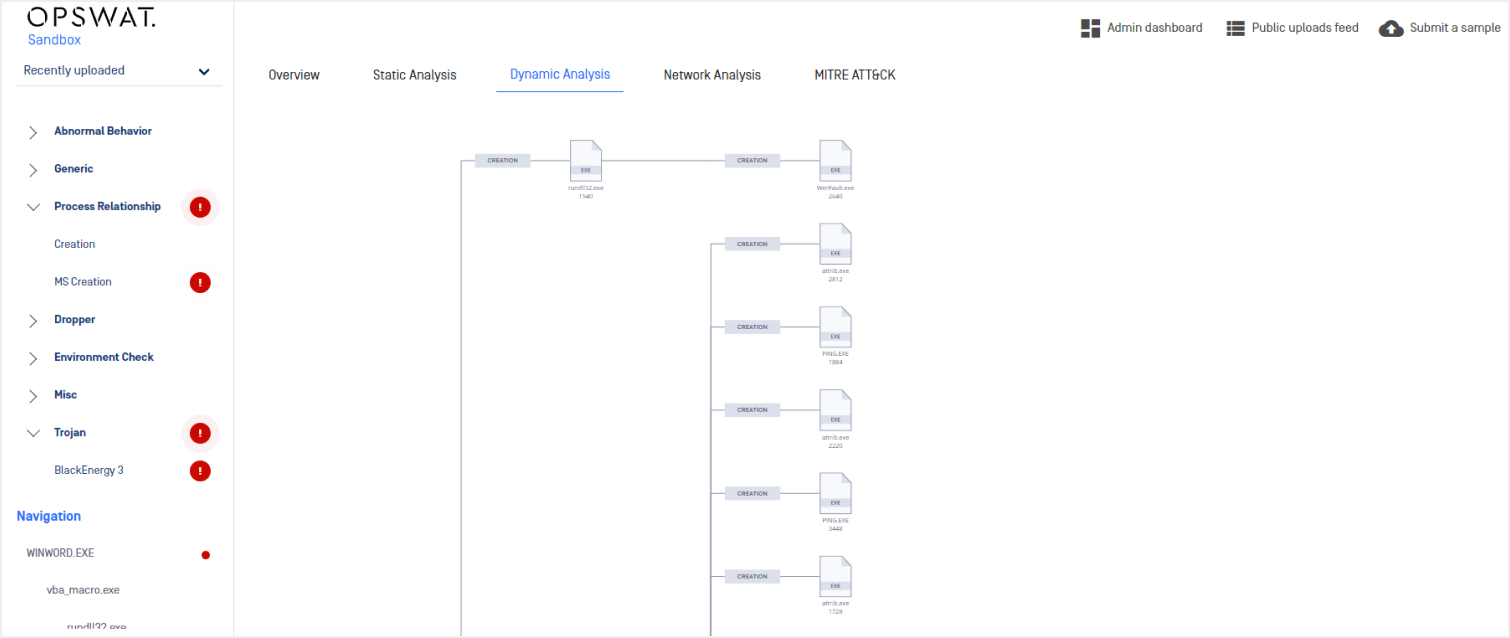

A titre d'exemple, nous avons analysé Black Energy dans le bac à sable, et nous avons vu la correspondance entre les comportements spécifiques aux ICS et le cadre. comportements spécifiques au SCI au cadre de travail :

- YARA pour la protection, la détection et la chasse aux menaces: En incorporant les ensembles de règles ICS de Yara, les outils d'analyse, notamment OPSWAT Sandboxpeuvent identifier plus efficacement les attributs des logiciels malveillants - à la fois statiques et dynamiques - qui correspondent aux attributs malveillants connus pour les logiciels malveillants ICS. malveillants connus pour les logiciels malveillants ICS. Alors que les fichiers de logiciels malveillants eux-mêmes sont fréquemment modifiés par les acteurs de la menace pour échapper à la détection, les attaquants ont besoin de tirer parti de l'expérience de Yara. pour échapper à la détection, les attaquants doivent tirer parti de l'infrastructure et des outils, tactiques et procédures (TTP) existants pour être efficaces. efficaces. L'infrastructure de l'attaquant est un coût irrécupérable qu'il doit réutiliser, et c'est pourquoi les TTP sont communes aux différentes variantes de logiciels malveillants. différentes variantes de logiciels malveillants. Par conséquent, les TTP communes à plusieurs échantillons de logiciels malveillants permettent d'identifier les familles et de faciliter l'attribution. à l'attribution.

La dernière version de MITRE ATT&CK for ICS fournit le cadre TTP spécifique aux attaques ciblant les technologies opérationnelles, telles que l'inhibition des fonctions de réponse. l'inhibition des fonctions de réponse.

La détection de logiciels malveillants particulièrement évasifs dans les infrastructures critiques nécessite des capacités d'analyse qui devraient d'analyse qui devraient inclure une analyse statique et dynamique complète, avec la capacité de repérer les TTP spécifiques aux attaques ICS, comme le montre l'analyse de Black Energy ci-dessous. l'analyse de Black Energy ci-dessous.

La récente version de OPSWAT Sandbox v1.1.7 inclut la mise en correspondance des CIO avec les TTP ICS, et avec les règles YARA disponibles et un référentiel MISP natif de OPSWAT MetaDefender Core , les organisations peuvent mieux se protéger contre les menaces de logiciels malveillants grâce à la solution complète threat intelligence de OPSWAT.

Explorez plus de OPSWAT Capacités d'analyse des logiciels malveillants OT

Découvrez dès aujourd'hui nos solutions d'analyse des logiciels malveillants OT