Les menaces qui pèsent sur les systèmes d'infrastructures critiques ne cessent d'augmenter, et les organisations tentent constamment de garder une longueur d'avance sur l'évolution du paysage des menaces grâce à des solutions de cybersécurité complètes, que ce soit du côté des technologies de l'information (IT) ou des technologies opérationnelles (OT).

Alors que le marché de la cybersécurité continue de se consolider, il est important de faire un travail préparatoire avant de choisir les fournisseurs de vos principaux systèmes de cybersécurité. Une approche systématique vous permettra de vous assurer que les produits et les services que vous choisissez sont conformes aux stratégies de cybersécurité et d'atténuation des risques de votre organisation lorsque vous prendrez des décisions budgétaires pour l'année à venir. Avant d'examiner les principaux éléments à prendre en compte, vous devez vous assurer que vos objectifs et stratégies en matière de cybersécurité sont harmonisés en interne.

Commencer par l'alignement

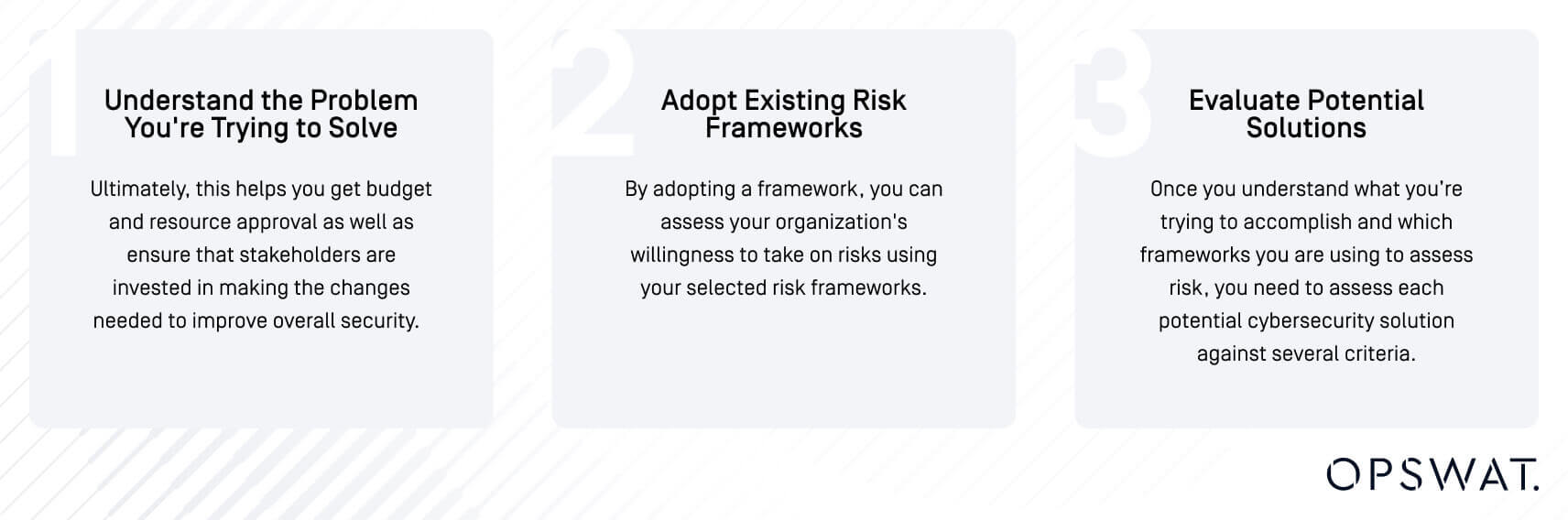

Il y a plusieurs raisons pour lesquelles il est important d'obtenir un alignement interne avant de commencer à sélectionner vos principaux systèmes de cybersécurité ; examinons les trois étapes à suivre pour y parvenir.

Étape 1. Comprendre le problème que vous essayez de résoudre

Commencez par définir les défis de cybersécurité auxquels votre organisation est confrontée, qui varient en fonction de la taille de l'entreprise, du secteur d'activité, des exigences réglementaires, de l'infrastructure et de l'environnement. En obtenant l'accord des différentes parties prenantes (telles que les cadres supérieurs, le personnel de IT , le personnel chargé de la sécurité et les responsables des unités opérationnelles) de votre organisation, vous pourrez vous assurer que les systèmes que vous sélectionnez sont les bons pour répondre aux besoins uniques de votre entreprise.

Votre processus doit comprendre l'identification des processus opérationnels critiques, des objectifs de point de récupération (RPO), des objectifs de temps de récupération (RTO) et l'évaluation de la probabilité des différents risques. Ce processus vous aidera à vous assurer que les systèmes que vous choisissez offrent les options d'intégration et d'interopérabilité dont vous avez besoin dans une solution de cybersécurité complète. En fin de compte, cela vous aidera à obtenir l'approbation du budget et des ressources et à faire en sorte que les parties prenantes s'investissent dans les changements nécessaires à l'amélioration de la sécurité globale.

Étape 2. Adopter les cadres de risque existants

Les cadres de risques vous fournissent une approche systématique pour identifier et évaluer les risques de cybersécurité, vous aidant à identifier tous les risques potentiels pour votre organisation. De nombreuses réglementations exigent que vous mettiez en œuvre une approche de la cybersécurité fondée sur les risques. L'adoption d'un cadre de risques peut donc vous aider à démontrer que vous êtes en conformité avec ces réglementations.

Il existe de nombreux cadres de risques établis que vous pouvez exploiter, tels que le National Institute of Standards and Technology (NIST) Risk Management Framework, le Federal Information Security Modernization Act of 2014 (FISMA 2014), le Payment Card Industry Data Security Standard (PCI DSS), et le Center for Internet Security (CIS) Controls. Tous ces cadres vous aident à identifier, hiérarchiser et quantifier les risques. En adoptant un cadre, vous pouvez évaluer la volonté de votre organisation de prendre des risques en utilisant les cadres de risques que vous avez sélectionnés.

Étape 3. Évaluer les solutions potentielles

Une fois que vous avez compris ce que vous essayez d'accomplir et quels cadres vous utilisez pour évaluer les risques, vous devez évaluer chaque solution de cybersécurité potentielle en fonction de plusieurs critères :

- Vérifier que les capacités publiées du produit ou du service correspondent aux performances réelles.

- S'assurer que le produit ou le service correspond à vos contraintes budgétaires

- Vérifier la stabilité et la fiabilité du fournisseur en procédant à des évaluations des risques par des tiers.

- Tenir compte de la facilité d'utilisation, de la mise en œuvre et de la convivialité globale.

- Évaluer dans quelle mesure le produit ou le service s'intègre à vos outils et processus existants.

Ces trois étapes vous aideront à obtenir un alignement interne et à commencer à réduire le nombre de systèmes de cybersécurité potentiels à ceux qui répondent à vos besoins et à vos exigences spécifiques. Toutefois, compte tenu de l'évolution du marché de la cybersécurité au cours des dernières années, vous devez consacrer du temps à d'autres considérations.

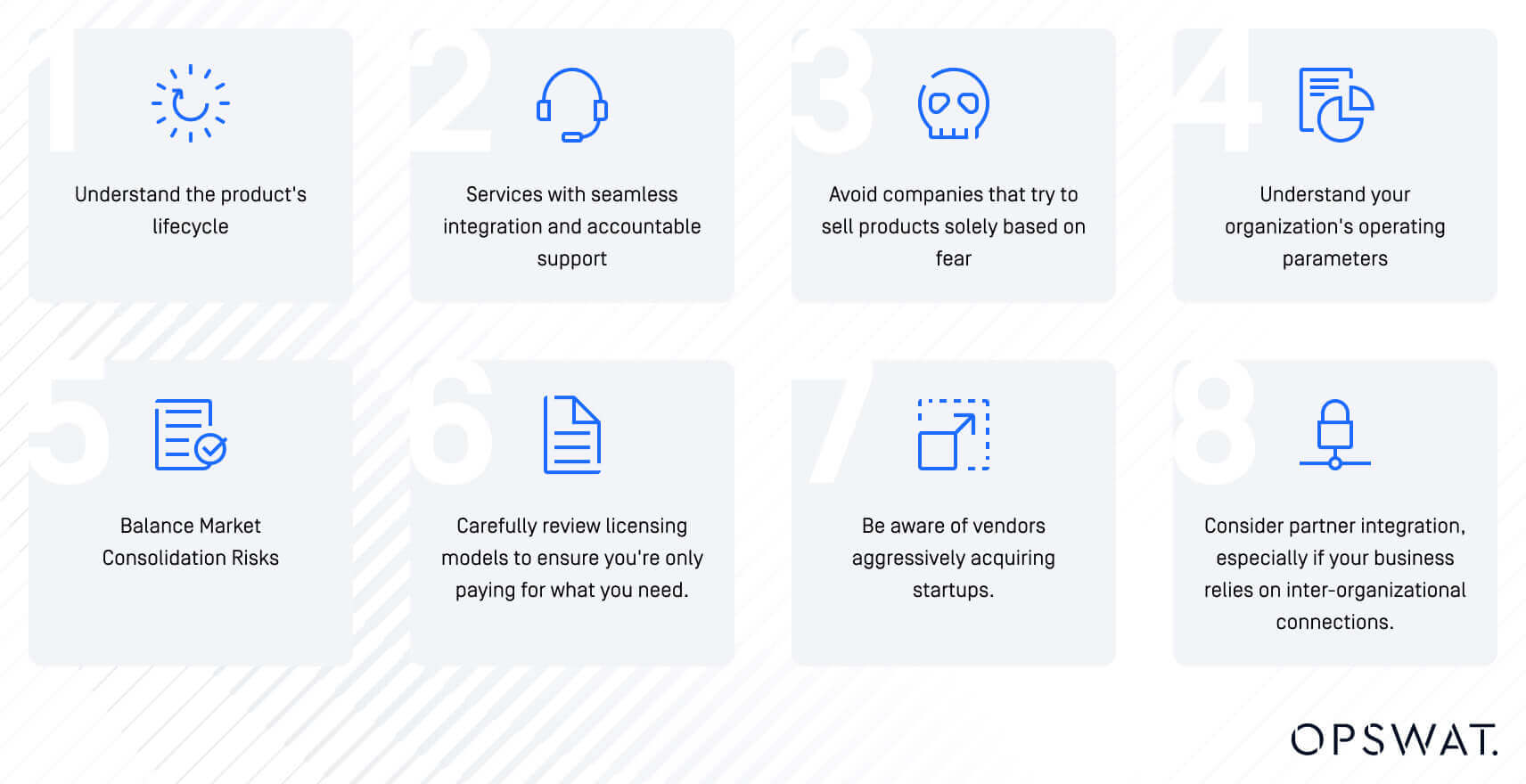

Éléments à prendre en compte pour sélectionner les systèmes de cybersécurité sur le site Core

Un système de cybersécurité bien conçu et mis en œuvre peut vous aider à protéger les données, les systèmes et le personnel de votre organisation contre diverses attaques, notamment les violations de données, les infections par des logiciels malveillants et les attaques par déni de service, qui peuvent toutes entraîner des pertes financières importantes, nuire à votre réputation, perturber vos activités commerciales, etc. Les systèmes de cybersécurité sont essentiels pour protéger votre organisation contre les cybermenaces et ont donc un impact important sur vos résultats. Lors du choix de vos solutions, voici huit points à prendre en compte :

1. Cycle de vie du produit

Comprendre le cycle de vie du produit, y compris les étapes clés, telles que les dates de sortie, la fin de la vente, la fin de l'assistance et la fin de vie. Cette connaissance est cruciale pour la planification à long terme. Il n'est pas judicieux d'investir dans une solution qui a une date d'expiration - il faut donc savoir si elle en a une.

2. Évaluer l'intégration des services et du soutien

Veillez à ce que les services que vous sélectionnez puissent s'intégrer de manière transparente à vos équipes existantes. Il doit servir d'extension sur laquelle votre propre équipe peut compter, en s'appuyant sur des accords de niveau de service (SLA) et des accords de niveau d'expérience (XLA). Vous ne voulez pas compter sur des fournisseurs de services qui n'ont pas de responsabilité intégrée pour vous aider en cas d'incident.

3. Se prémunir contre les tactiques de vente fondées sur la peur

Méfiez-vous des entreprises qui tentent de vendre des produits en misant uniquement sur la peur, ce qui est très fréquent dans le domaine de la cybersécurité. Soyez très sceptique lorsque les vendeurs utilisent un langage à forte pression pour créer un sentiment d'urgence et d'effroi. Faites vos propres recherches sur les produits et les services pour prendre votre décision. Concentrez-vous sur les solutions qui offrent un réel retour sur investissement et des améliorations tangibles en matière de sécurité et de réduction des risques.

4. Connaître les paramètres de votre entreprise

Il est essentiel de comprendre les paramètres de fonctionnement de votre organisation, tels que les RTO et les RPO. Vous devez également tenir compte de votre budget, des réglementations auxquelles vous devez vous conformer, de la croissance probable de votre entreprise et de votre infrastructure IT . Cette connaissance facilite la prise de décision et vous permet d'éliminer les fournisseurs qui ne répondent pas à vos besoins actuels et futurs.

5. Risques de consolidation du marché de l'équilibre

Considérez l'épée à double tranchant de la consolidation du marché. Un nombre réduit de fournisseurs peut simplifier l'administration et réduire les interactions avec les partenaires, mais ils peuvent également présenter un risque plus élevé en cas d'incident majeur. Considérez les fournisseurs qui ont un bon historique en matière d'innovation, qui sont financièrement stables, qui ont une bonne réputation et qui sont ouverts et interopérables, ce qui facilite le changement en cas de besoin. La tolérance au risque de votre organisation joue un rôle crucial dans cette décision.

6. Examiner les modèles d'octroi de licences

Examinez attentivement les modèles de licence pour vous assurer que vous ne payez que pour ce dont vous avez besoin. Le modèle de licence peut avoir un impact important sur la flexibilité, le coût et l'évolutivité des solutions. N'optez pas pour des produits groupés s'ils ne sont pas compétitifs en termes de coûts et s'ils ne correspondent pas à vos objectifs généraux.

7. Modèles d'acquisition des fournisseurs

Soyez attentifs aux fournisseurs qui acquièrent agressivement des start-ups. Ces acquisitions peuvent avoir un impact sur les prix et les offres groupées, ce qui affecte vos options. Elles peuvent également entraîner des changements au niveau des produits, de l'assistance et des prix, ainsi que des difficultés d'intégration inattendues. Dans certains cas, il peut être inévitable d'opter pour des acteurs plus importants en raison de ces schémas d'acquisition.

8. Intégration des partenaires

L'intégration de partenaires peut améliorer votre position en matière de cybersécurité, car elle peut vous donner accès à davantage de solutions de sécurité et d'expertise, ce qui peut réduire les coûts et accroître l'efficacité en minimisant le nombre de solutions que vous devez acheter et gérer. Evaluez la valeur de l'intégration des partenaires, en particulier si votre activité repose sur des connexions inter-organisationnelles. Le choix de produits ou de services conformes aux normes industrielles peut simplifier ces interactions.

Votre recherche est votre guide

Alors que le marché de la cybersécurité se resserre, une phase d'investigation bien pensée est essentielle pour les organisations avant de choisir leurs principaux systèmes de cybersécurité. L'alignement interne sur les objectifs et les stratégies de cybersécurité est un élément essentiel de ce processus. Ensuite, veillez à adopter une approche systématique de l'évaluation des fournisseurs potentiels afin de vous assurer que vos choix finaux sont conformes à vos objectifs globaux en matière de cybersécurité, d'atténuation des risques et d'activité générale. Cette approche permet de rationaliser le processus de sélection et de positionner votre organisation au moment de prendre des décisions et de finaliser votre budget pour 2024. Elle vous aidera à prendre des décisions d'investissement en matière de cybersécurité fondées sur des données, aujourd'hui et à long terme, qui profiteront à l'ensemble de votre entreprise.

Vous souhaitez savoir comment OPSWAT peut soutenir votre stratégie de sécurité IT et OT ?