Le courrier électronique continue d'être le point central des cyberattaques contre les organisations. OPSWAT L'entreprise de cyberprotection des infrastructures critiques a développé une plateforme de cybersécurité basée sur des technologies de confiance zéro. Itay Glick, vice-président des produits chez OPSWAT, explique comment cette société défend les réseaux organisationnels, les niveaux de contrôle industriel et la connectivité dans le nuage.

L'examen des cyberattaques de ces 20 dernières années révèle une image claire : le courrier électronique est le principal canal numérique utilisé pour attaquer les organisations. La majorité des cyberattaques découlent de tentatives d'hameçonnage, qui exploitent souvent le fait qu'il s'agit d'un moyen très accessible d'entrer dans une organisation. Il suffit de connaître l'adresse électronique d'une personne pour la cibler, puis de la tromper à l'aide de liens d'hameçonnage bien cachés conçus pour dérober des identifiants de connexion essentiels.

"Il existe une infinité de possibilités d'attaques, dont beaucoup ne sont pas détectées par les logiciels antivirus. Même les moteurs antivirus basés sur l'apprentissage automatique ont une faible précision. Pour les développeurs de logiciels de cyberdéfense, il est difficile de suivre le rythme de plus de 100 millions de programmes malveillants publiés chaque année."

"Les attaquants comprennent les difficultés liées au maintien d'une sécurité efficace du courrier électronique et tirent pleinement parti de la situation", déclare Itay Glick, vice-président des produits chez OPSWAT, spécialisé dans la cyberprotection des infrastructures critiques.

"Même lorsqu'un virus est détecté, les acteurs de la menace s'adaptent rapidement, créant de nouvelles variantes en apportant des modifications mineures au code pour générer une nouvelle version indétectable. Les moteurs antivirus fonctionnent sur la base de signatures connues, de sorte qu'une modification du code rend la signature spécifique non pertinente et la menace passe inaperçue.

De cette manière, il devient possible d'infiltrer une organisation et le courrier électronique sert de point d'entrée direct vers le point final, livrant la menace directement sur l'ordinateur de l'utilisateur".

Une solution avancée Email Security

Cette situation préoccupe grandement le secteur de la cybersécurité dans le monde entier, et c'est l'une des raisons pour lesquelles OPSWAT se concentre sur les solutions de sécurité du courrier électronique en 2024. Malgré la concurrence des principaux fournisseurs de protection du courrier électronique, OPSWAT détient un avantage stratégique, avec 20 ans de succès dans la protection des infrastructures critiques grâce à des technologies innovantes et primées.

"Malgré les développements des fournisseurs conventionnels de sécurité du courrier électronique, 77 % des courriels ouverts échappent encore aux solutions de défense", note M. Glick. "Un seul ou quelques moteurs antivirus ne peuvent pas détecter efficacement les tentatives de phishing ou de logiciels malveillants en constante évolution, soit parce que leurs taux de détection ne sont pas assez élevés pour être exhaustifs, soit parce qu'ils ne sont pas assez sensibles aux nouvelles méthodes d'attaque.

Comment OPSWAT bloque-t-il ces attaques ?

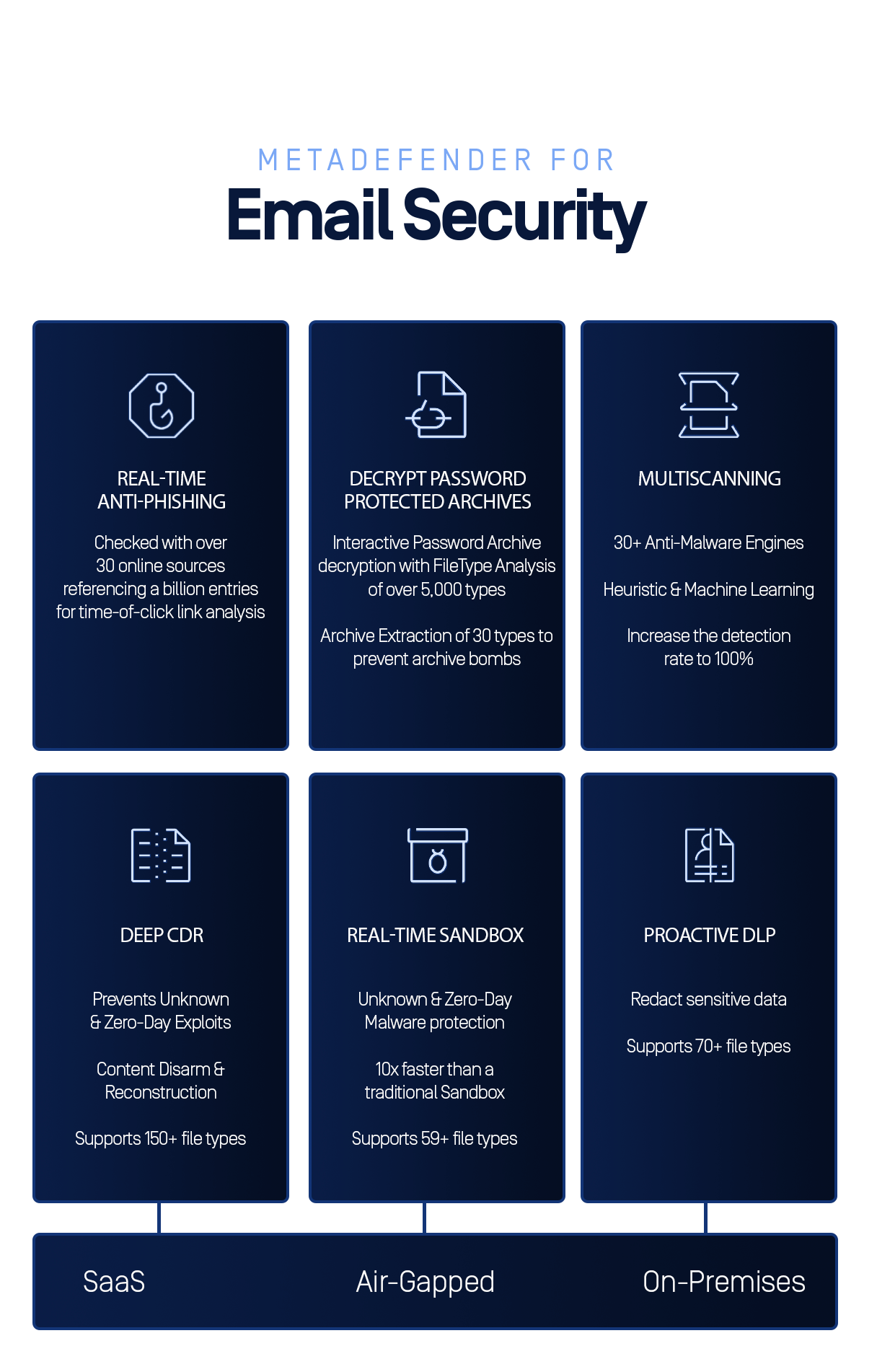

"Nous employons une approche de confiance zéro et menons une analyse détaillée de chaque email pour détecter la menace avant qu'elle n'atteigne sa cible. Nous avons développé une technologie appelée, Deep CDR™ (Content Disarm and Reconstruction), qui bloque également les attaques par email inconnues. Cette technologie est couplée à la technologie Multiscanning qui utilise plus de 30 moteurs anti-malware."

Comme d'autres outils développés par l'entreprise, il n'y a pas d'équivalent dans l'industrie. De nombreux fournisseurs développent des produits de sécurité, mais la majorité d'entre eux n'en créent qu'un ou deux types. OPSWAT dispose d'une plateforme complète qui peut sécuriser tout ce qui est nécessaire et répondre aux exigences de compatibilité par le biais de l'intégration - une question cruciale pour les organisations qui fournissent des infrastructures critiques.

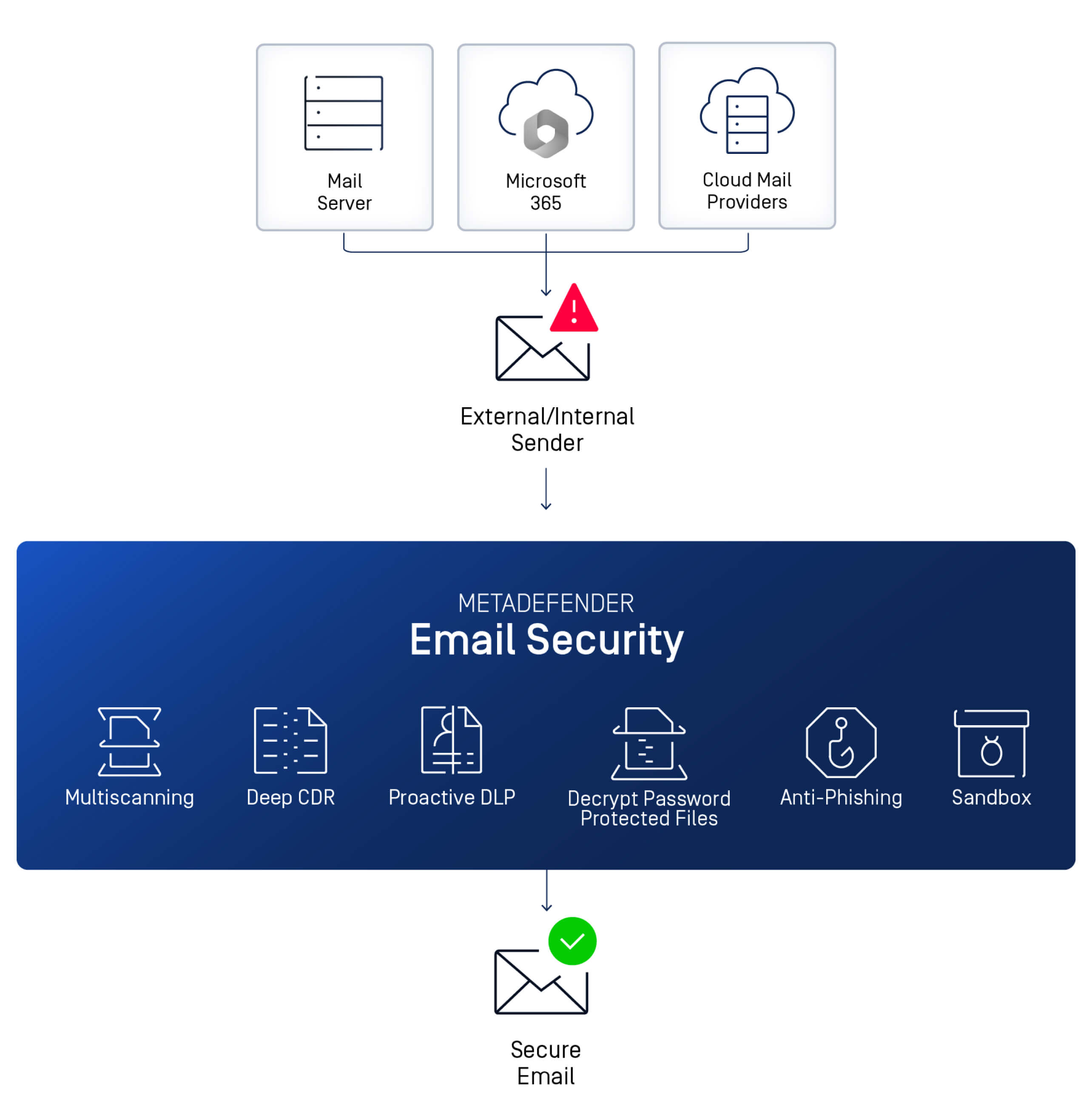

"Notre système est déployé localement ou dans le nuage, il analyse les courriels entrants et sortants pour les environnements internes ou externes et effectue plusieurs procédures : vérification de l'URL, de l'adresse de l'expéditeur et vérification du clic en temps réel s'il s'agit d'un lien suspect.

À l'aide de divers moteurs antivirus, chaque élément du courrier électronique est examiné, y compris le corps du texte - une zone moins souvent soupçonnée, mais qui peut néanmoins cacher des menaces. Si aucune menace n'est détectée, le système exécute le processus Deep CDR et simultanément le processus Real-Time Sandbox , qui exécute le fichier et vérifie tout ce qui est suspect, comme les paramètres d'accès au disque ou au réseau.

Tout est examiné dans le message électronique. Pas seulement les fichiers joints et le corps du texte, mais plus de 150 types de fichiers différents. La plupart des utilisateurs ne savent même pas qu'il en existe autant, ni même qu'il s'agit de fichiers. Une invitation à une réunion, par exemple, est un type de fichier qui doit également être vérifié. Ces fichiers sont analysés rapidement avant d'arriver dans la boîte de réception de l'utilisateur - ils n'arrivent qu'après avoir été confirmés comme étant assainis".

Vérifier chaque pièce jointe à un courriel

OPSWAT a été créée aux États-Unis en 2002, dans le but de créer un langage commun entre les différentes solutions de sécurité fonctionnant sur le poste de travail de l'utilisateur final. La première solution de cybersécurité qu'elle a créée était la technologie Multiscanning , qui est restée une technologie intégrale pour tous ses produits jusqu'à ce jour. Dans le cadre de son expansion, l'entreprise a également établi une succursale en Israël, d'abord dans un petit bureau à Herzliya et maintenant dans un nouveau bureau spacieux à Petah Tikvah.

M. Glick explique que la principale caractéristique du nouveau bureau est le cyber-laboratoire où l'on peut voir comment les solutions de cybersécurité de OPSWAT comblent les lacunes en matière de sécurité pour les réseaux organisationnels, les réseaux de contrôle industriel, les réseaux IT et la connectivité au nuage, pour tous les systèmes qui se trouvent sur leur chemin.

Le cyber-laboratoire est un centre interactif dédié à la cartographie des flux de données dans les technologies opérationnelles (OT) et les technologies de l'information (IT). L'entreprise affirme qu'elle consacre ses solutions technologiques aux cyberdéfis modernes.

Le laboratoire présente les solutions OPSWAT , mettant en évidence notre capacité unique à identifier, analyser et combler les failles de sécurité contre les attaques de type "zero-day", en fournissant des informations sur les réponses spécifiques à apporter aux menaces potentielles", explique M. Glick.

"L'objectif est de présenter nos produits d'une manière interactive qui simule un scénario d'attaque à tous les niveaux. Cela permet aux organisations d'infrastructures critiques de voir facilement toutes nos solutions en action via une plateforme de cyberdéfense intégrée et conviviale. Il existe 16 catégories d'infrastructures critiques, dont les transports, les banques, les institutions gouvernementales et les agences de sécurité.

Dans quelle mesure la mise en œuvre d'une approche de la cybersécurité fondée sur la confiance zéro est-elle courante aujourd'hui ?

"L'ensemble du monde de la sécurité de l'information s'oriente désormais vers un modèle de confiance zéro, et les normes organisationnelles l'adoptent également, même pour les terminaux. Dernièrement, cette approche a été reconnue par le monde de la sécurité du courrier électronique, et il est de plus en plus admis que chaque fichier qui arrive doit être vérifié et n'est pas digne de confiance.

Chaque élément du message électronique, depuis le corps du texte jusqu'aux fichiers joints, doit être examiné minutieusement - en passant par une série de processus requis - et ce n'est qu'ensuite, si tout est propre, qu'il est transmis à l'utilisateur final. L'adoption d'une approche de confiance zéro peut améliorer de manière significative la posture de sécurité d'une organisation.

Par exemple, les fichiers cryptés n'étaient traditionnellement pas analysés. Aujourd'hui, ils ne sont plus fiables mais analysés. Par la suite, on peut raisonnablement supposer que les courriels quittant une organisation sont propres. Mais que se passe-t-il s'ils contiennent des informations personnelles inutiles ? Ou si l'utilisateur envoie accidentellement un virus ? Même dans ce cas, il existe désormais une approche de confiance zéro.

Au-delà de la complexité des attaques, leur variété augmente également, et nombre d'entre elles peuvent se dissimuler sous différentes formes sophistiquées pour éviter d'être détectées par les mécanismes de sécurité traditionnels. Récemment, de nombreuses attaques ont été menées à l'aide de codes QR. Si un utilisateur en scanne un avec son téléphone, il peut facilement accéder à un site d'hameçonnage. L'utilisateur peut être invité à saisir son mot de passe, qui parviendra ensuite à l'attaquant.

Il existe des programmes malveillants bien connus qui peuvent facilement être identifiés et exécutés sur les points finaux, mais il y a aussi des programmes dormants. Ils restent sur le terminal sans causer de dommages, recueillent peut-être des informations et ne peuvent pas être détectés par les processus en cours d'exécution. Ils se cachent bien et attendent le bon moment pour être activés.

Par exemple, si les attaquants diffusent un grand nombre de ces menaces au sein de l'organisation, toutes prêtes à être activées à une date précise, elles ne seront pas identifiées avant cette date et, lorsqu'elle arrivera, elles fonctionneront simultanément et pourront perturber l'organisation ciblée".

Optimiser la sécurité du courrier électronique interne

Les cyberdéfis de ce type amènent les organisations à modifier leur approche de la sécurité, chacune selon sa perception de ce qui constitue une approche et une solution plus sûres. De nombreuses organisations transfèrent une grande partie de leurs activités dans le nuage, où les applications sont protégées par la sécurité du fournisseur.

85% des organisations utilisent actuellement les packages de sécurité de la messagerie Microsoft 365 - E1/E3/E5. D'autres organisations optent pour une protection locale, pensant qu'elles peuvent ainsi mieux se protéger contre les attaques véhiculées par le courrier électronique. "Les organisations préoccupées par les défis liés à la sécurité du courrier électronique, ou par les réglementations qui les obligent à suivre une conduite spécifique, ont tendance à opter pour une sécurité locale du courrier électronique", explique M. Glick.

"Ils veulent un réseau séparé avec des mesures complètes de sécurité du courrier électronique. C'est l'avantage de OPSWAT, car beaucoup de nos moteurs anti-malware fonctionnent dans le nuage et déterminent si le fichier joint à l'e-mail est malveillant ou non. C'est pourquoi nous avons conçu une solution qui peut fonctionner indépendamment du nuage et fournir un ensemble d'options pour créer une sécurité interne du courrier électronique qui inclut tous les protocoles de défense, sans compromis.

Même les organisations les plus soucieuses de la sécurité peuvent migrer leur courrier électronique ou passer à Microsoft 365 dans le nuage, et nous pouvons facilement modifier la protection du local vers le nuage."

Comment traiter les logiciels malveillants dormants qui restent une menace dans les boîtes aux lettres ?

"La solution idéale pour identifier et neutraliser ces logiciels malveillants est d'utiliser la solution Deep CDR . Si, par exemple, l'attaque est intégrée dans un document Word, la solution crée une copie sécurisée pour ouvrir le document sans composants supplémentaires. Elle ne prend que le texte et les images du document et le reconstruit essentiellement à partir de zéro.

Au cours de la deuxième étape, le fichier entre dans l'Adaptive Sandbox et fait l'objet d'un contrôle plus approfondi pour détecter les comportements malveillants en fonction du plus large éventail de types de logiciels malveillants. Lorsque nous comparons les capacités de notre Sandbox celles d'autres acteurs du marché de la sécurité du courrier électronique, nous constatons que nous sommes les leaders.

OPSWAT compte actuellement des milliers de clients, dont la plupart sont de grandes entreprises et des institutions actives dans des domaines critiques tels que l'énergie, la sécurité et le gouvernement".

Découvrir les failles de sécurité grâce à une évaluation des risques liés à la messagerie électronique

Il est essentiel d'avoir une vue d'ensemble de la posture de sécurité de votre organisation en matière de messagerie électronique en révélant les cas de phishing, de logiciels malveillants ou d'exploits qui ont contourné vos défenses.

OPSWAT fournit une évaluation des risques liés à la messagerie électronique qui permet d'identifier les failles de sécurité dans votre cadre de sécurité de la messagerie électronique. Obtenez des informations précieuses grâce à une technologie de pointe en matière de sécurité de la messagerie électronique qui vous permettra de

- Détectez les tentatives d'hameçonnage grâce à la fonction Real-Time Anti-Phishing, dont le taux de détection est de 99,98 %.

- Identifiez les logiciels malveillants à l'aide de Multiscanning, en utilisant plus de 30 moteurs anti-programmes malveillants pour un taux de détection de 99,20 %.

- Révéler les logiciels malveillants inconnus à l'aide d'un site Sandbox en temps réel, 10 fois plus rapide qu'un bac à sable classique.

- Détecter les exploits basés sur des fichiers à l'aide de Deep CDR, qui prend en charge plus de 150 types de fichiers.

En évaluant vos mesures actuelles de sécurité du courrier électronique par rapport aux menaces modernes, vous serez en mesure de prendre des mesures efficaces pour renforcer votre position de sécurité.