Au début du mois de septembre 2023, OPSWAT a lancé le programme de bourses d'études supérieures, qui offre aux étudiants de troisième cycle une occasion unique d'étudier et de traiter les vulnérabilités réelles en matière de cybersécurité qui affectent les systèmes d'infrastructures critiques.

Pour mettre en évidence les résultats du programme de bourses d'études d'OPSWAT , nous sommes heureux de présenter une série de blogs d'analyse technique axés sur diverses vulnérabilités et expositions communes (CVE), identifiées et atténuées à l'aide de nos technologies de détection des menaces avancées.

Dans ce blog, nous expliquerons la CVE-2023-38831 de RARLAB WinRAR et comment les organisations peuvent se défendre contre les attaques d'exploitation de la CVE-2023-38831.

Contexte de CVE-2023-38831

- WinRAR, un utilitaire de compression et d'archivage de fichiers largement adopté et prenant en charge différents formats, compte plus de 500 millions d'utilisateurs dans le monde.

- Les versions de RARLAB WinRAR antérieures à la v6.23 ont été récemment identifiées comme une vulnérabilité zero-day par le Group-IB, activement exploitée par les cybercriminels depuis au moins avril 2023 dans des campagnes ciblant les traders financiers.

- Les analystes de NVD ont attribué un score CVSS de 7,8 HAUT à CVE-2023-38831, officiellement désigné par MITRE Corporation le 15 août 2023.

Chronologie de l'exploitation de WinRAR

Explication de la vulnérabilité de WinRAR

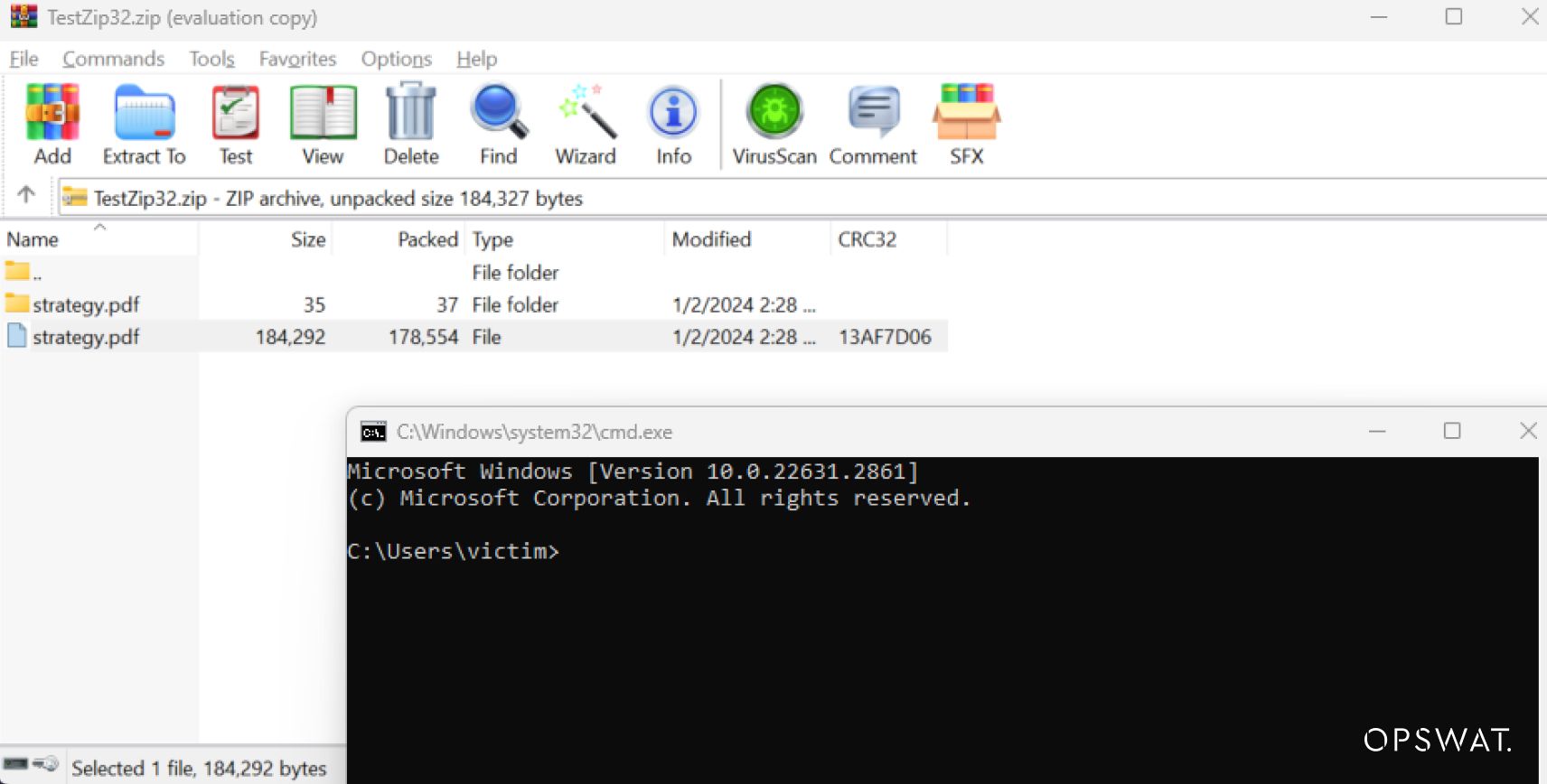

Les boursiers diplômés d'OPSWAT ont effectué une analyse approfondie de l'exploitation de la vulnérabilité CVE-2023-38831, qui affecte les versions de WinRAR antérieures à 6.23. Le contenu malveillant englobe divers types de fichiers et se trouve dans le fichier ZIP.

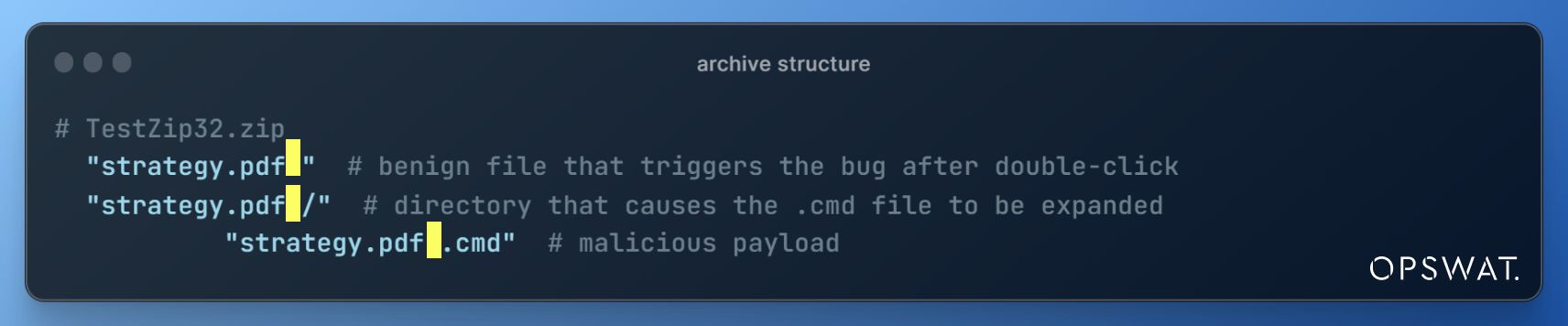

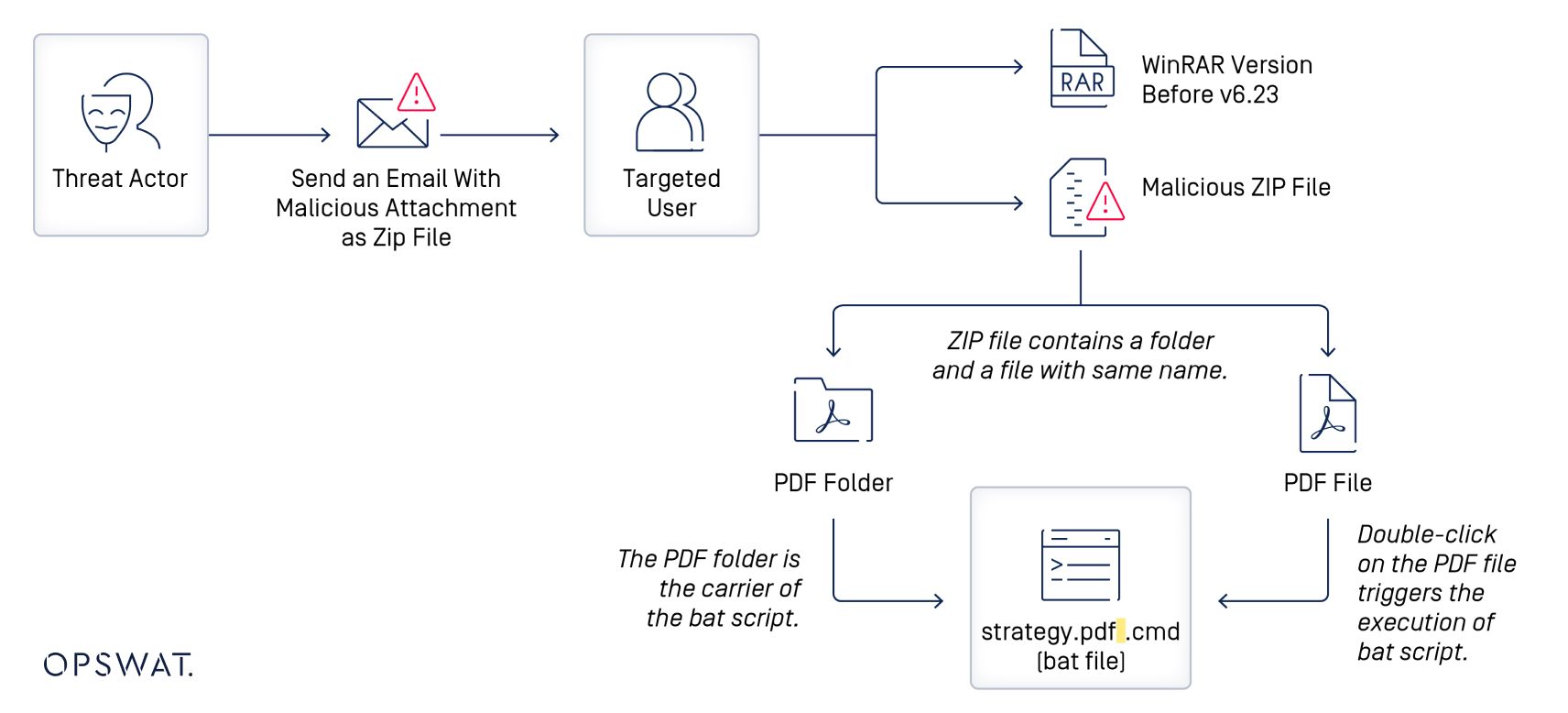

Pour exploiter CVE-2023-38831, les auteurs de la menace créent un fichier zip malveillant contenant des fichiers nuisibles dans un dossier qui imite le nom d'un fichier inoffensif.

Le fichier inoffensif et le dossier ont tous deux un espace comme dernier caractère. Le fichier malveillant sera placé dans un dossier dont le nom ressemble beaucoup à celui du fichier inoffensif.

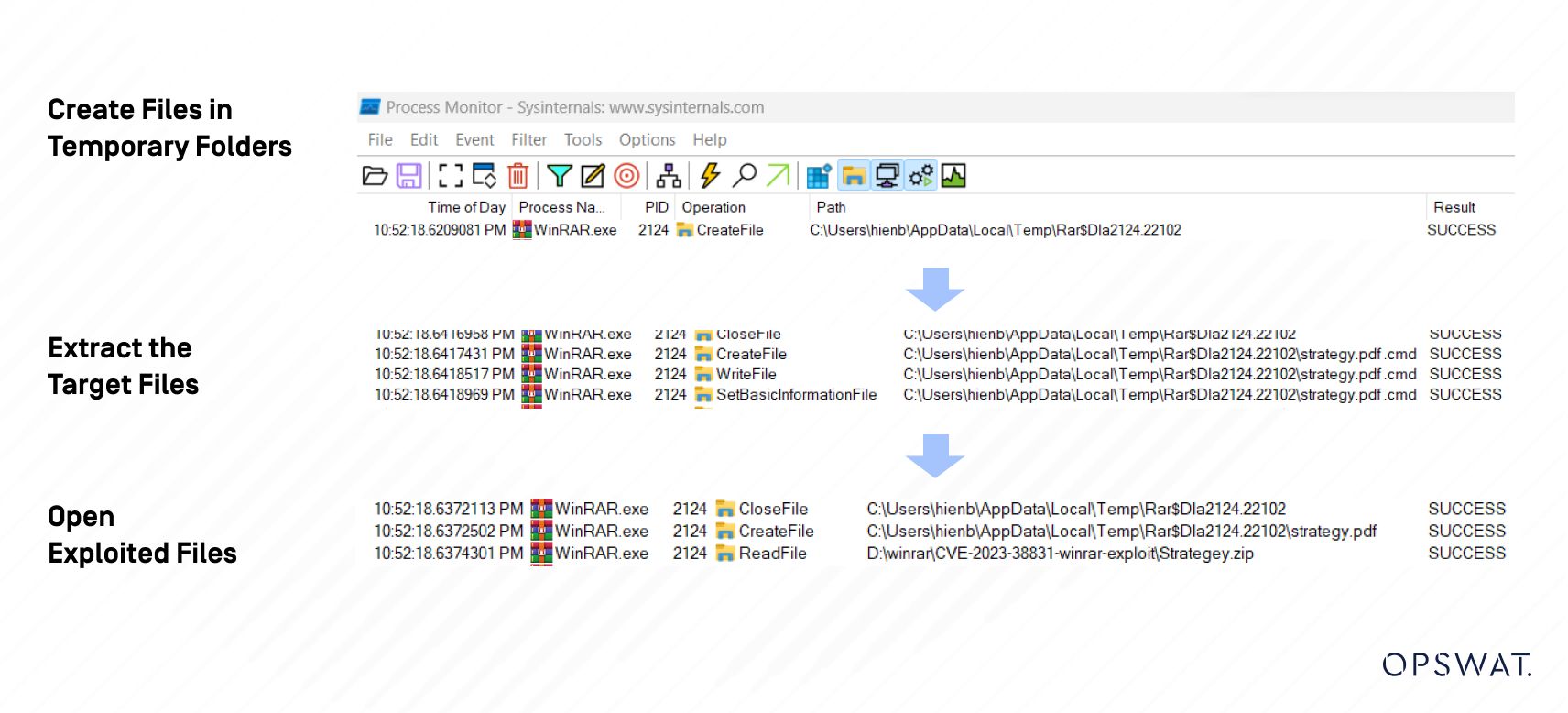

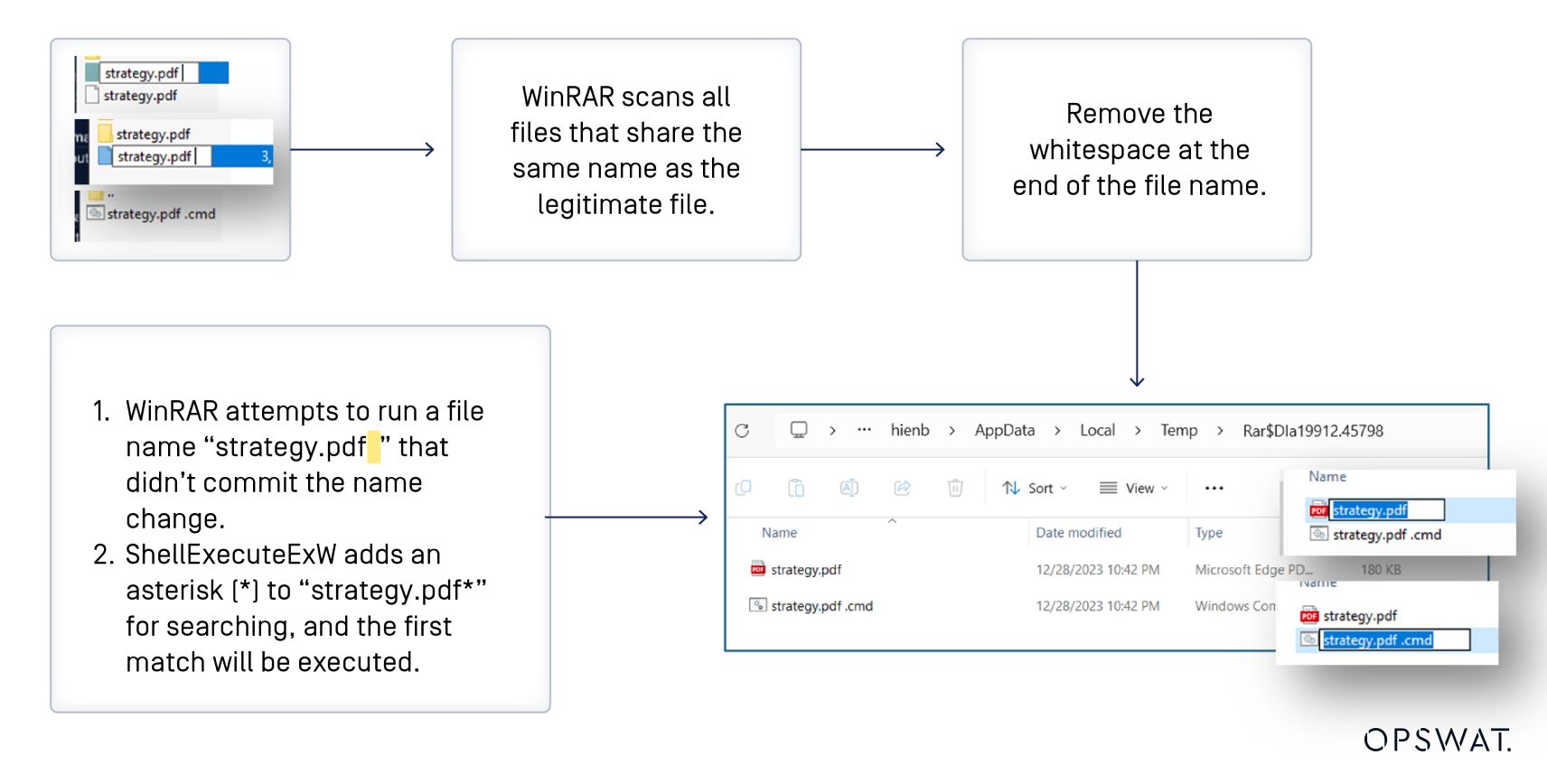

Lorsque les utilisateurs tentent d'ouvrir le fichier bénin "strategy.pdf " à l'aide de WinRAR, ce dernier procède à l'extraction de tous les fichiers portant le même nom que le fichier cible et les dépose dans un répertoire temporaire situé dans le chemin d'accès %TEMP%.

Si un répertoire porte le même nom que le fichier sélectionné, l'extraction de ce répertoire entraînera l'extraction du fichier sélectionné et des fichiers contenus dans ce répertoire dans le dossier temporaire.

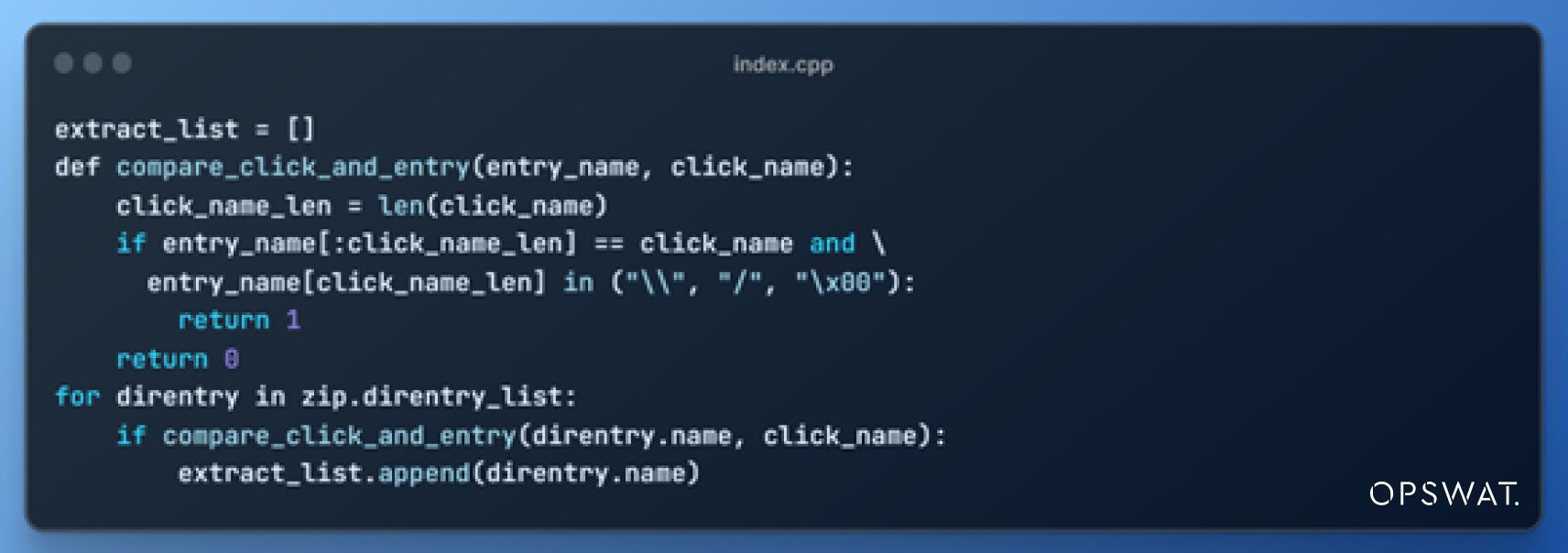

Le pseudocode suivant illustre la logique d'extraction de WinRAR et détermine si une entrée d'archive doit être extraite.

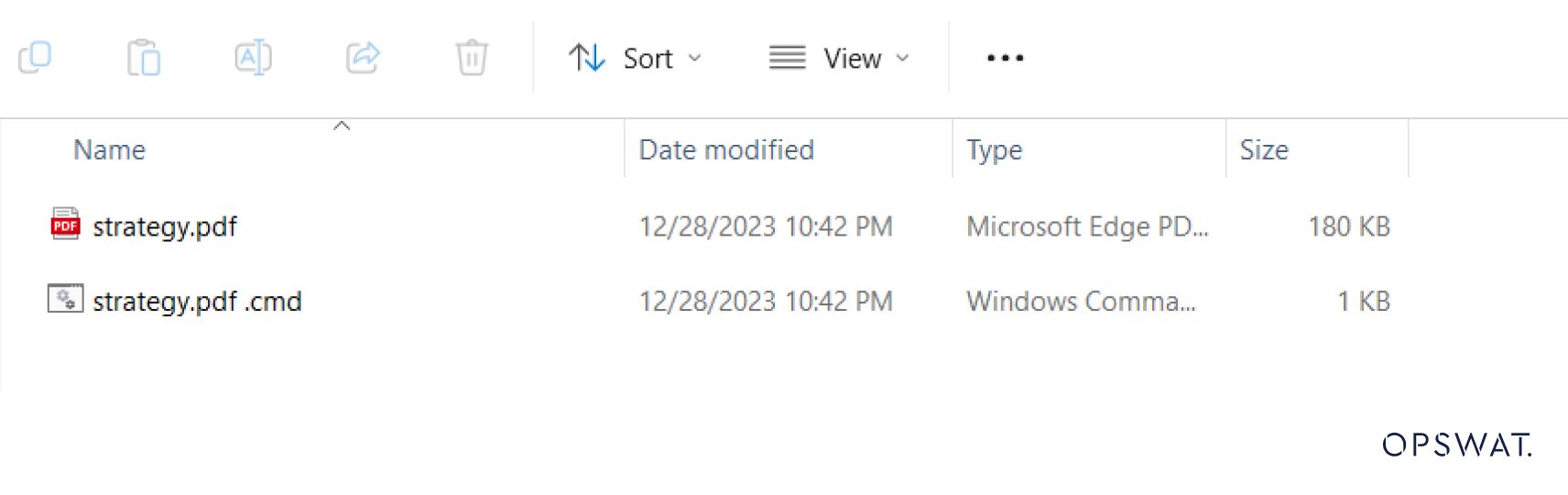

Au cours du processus d'écriture du contenu des fichiers, WinRAR ajuste les chemins d'accès aux fichiers en éliminant les espaces ajoutés grâce à une procédure connue sous le nom de normalisation des chemins d'accès.

Après l'extraction, WinRAR déclenche l'exécution du fichier via ShellExecuteExW. Cependant, la fonction utilise un chemin d'accès non normalisé comme entrée. Le dernier caractère espace est interprété à tort comme un astérisque, ce qui entraîne l'exécution du fichier "strategy.pdf ".cmd au lieu du fichier sélectionné à l'origine.

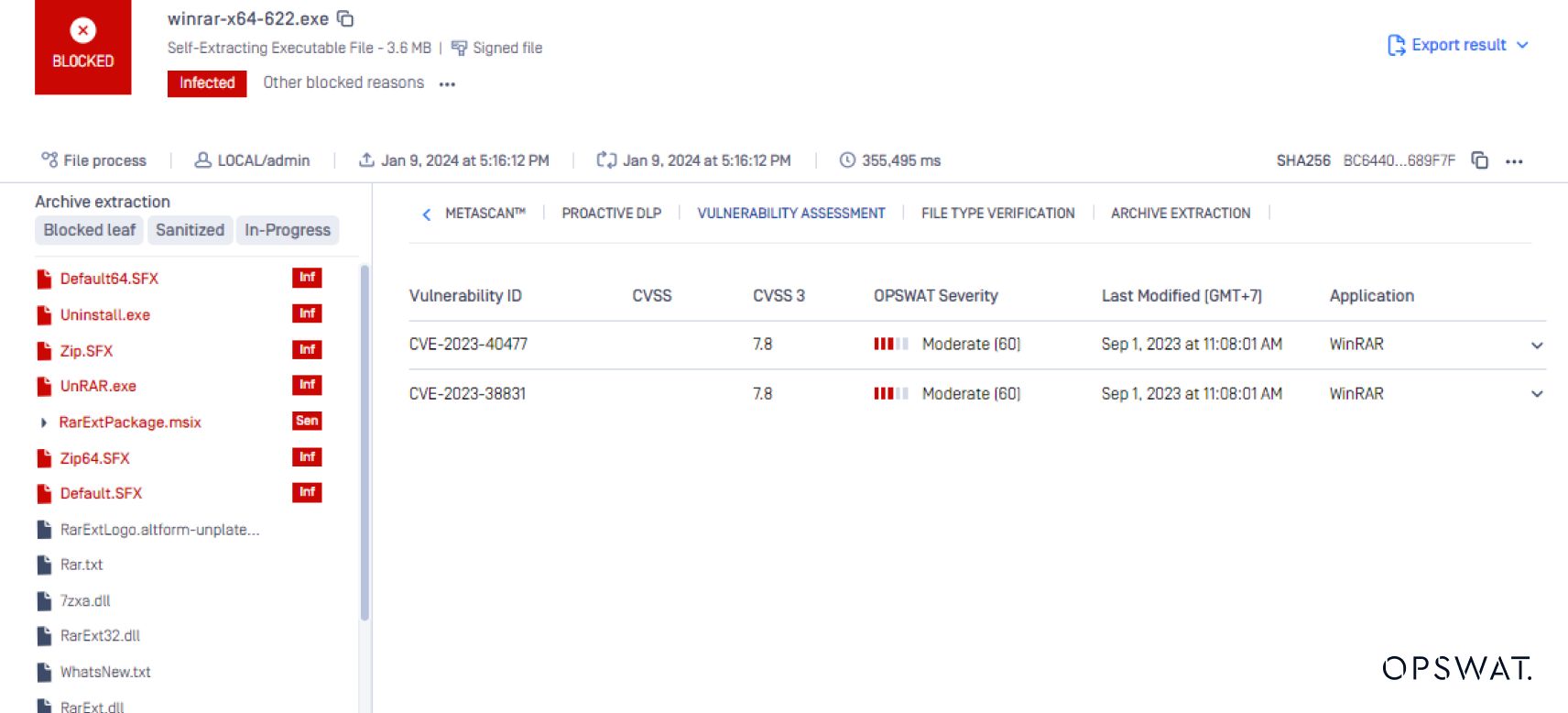

Simulation et détection avec OPSWAT MetaDefender

La preuve de concept (POC) pour CVE-2023-38831 est disponible depuis un certain temps maintenant, et les acteurs de la menace l'exploitent activement dans les campagnes actuelles. Pour simuler la vulnérabilité CVE-2023-38831, les boursiers diplômés de l'OSPWAT ont utilisé la plateforme MetaDefender , ce qui leur a permis d'obtenir des informations concrètes sur la détection des menaces.

Mécanismes d'exploitation

Les utilisateurs quotidiens sont confrontés à un risque important de cyber-menaces, d'autant plus que les canaux de partage de l'information continuent de se développer. Les acteurs malveillants tirent souvent parti de cette vulnérabilité en dissimulant des éléments nuisibles dans des fichiers téléchargeables, tels que les fichiers ZIP, qui contiennent des liens malveillants. Une autre tactique courante est l'hameçonnage par courrier électronique, où les utilisateurs reçoivent des pièces jointes nuisibles envoyées à leur adresse électronique.

Flux d'exploitation

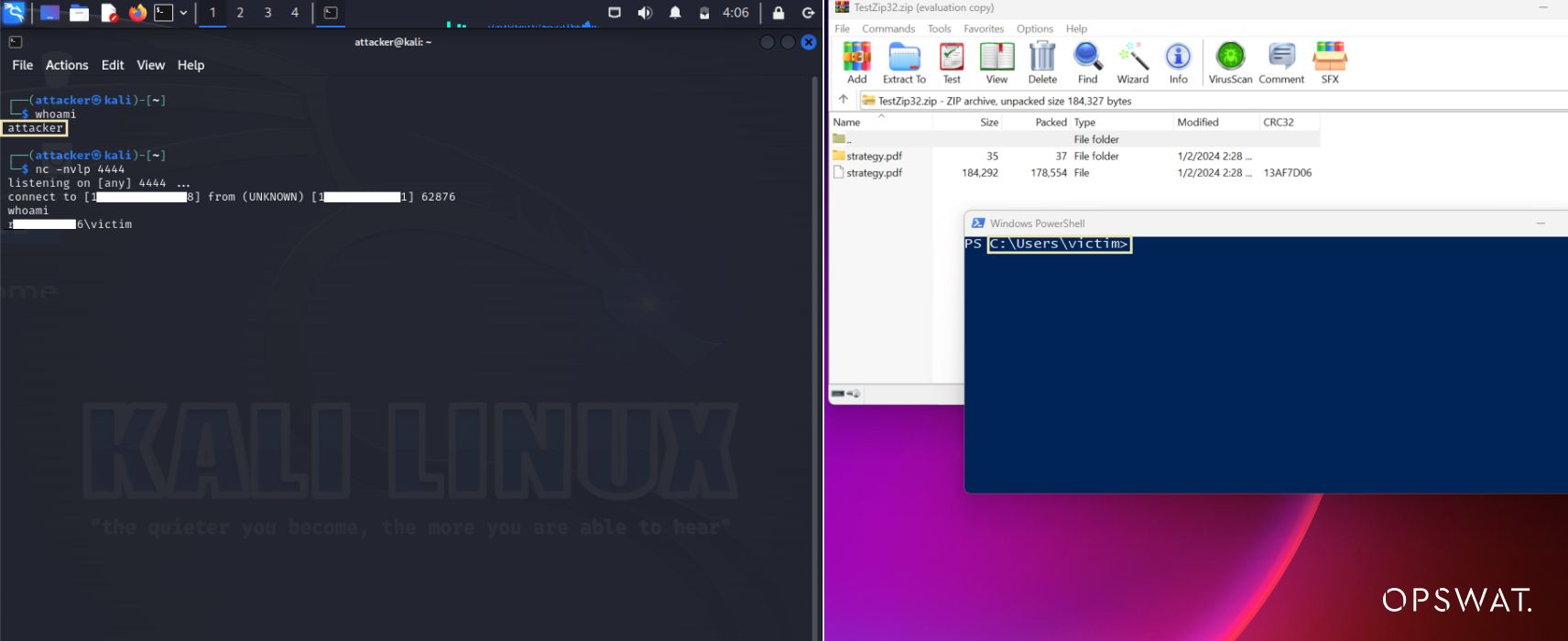

Lorsque les utilisateurs double-cliquent pour ouvrir le fichier, ils activent le code malveillant, ce qui conduit à la création d'un shell inversé qui se connecte à l'acteur de la menace. Une fois la connexion établie, l'attaquant peut alors exploiter les commandes d'exécution pour compromettre totalement l'appareil de la victime.

Processus de simulation de la vulnérabilité

Remédiation aux vulnérabilités

Il existe quelques stratégies clés pour remédier à cette vulnérabilité.

- Mettre à jour WinRAR vers la version 6.23 ou une version ultérieure, qui nettoie correctement les noms de fichiers ZIP avant l'extraction afin de bloquer les attaques.

- Configurez les filtres de noms de fichiers ZIP par le biais de la stratégie de groupe ou des paramètres du registre comme mesure temporaire d'atténuation avant la mise à niveau.

- Analyser les fichiers ZIP téléchargés à partir de sources inconnues à l'aide d'outils antivirus avant de les extraire.

- Évitez d'extraire des ZIP reçus par des moyens non sollicités tels que des courriels suspects.

Couverture d'OPSWAT

WinRAR CVE-2023-38831 peut être identifié et détecté avec les solutions suivantes :

OPSWAT MetaDefender Core

MetaDefender Core fournit une sécurité complète pour le téléchargement de fichiers afin de protéger contre les malwares et les violations de données. OPSWAT a conçu MetaDefender pour sécuriser les infrastructures critiques du monde entier contre les menaces les plus sophistiquées basées sur les fichiers : les malwares évasifs avancés, les attaques de type " zero-day " et les APT (menaces persistantes avancées).

MetaDefender Core scanne et analyse les installateurs WinRAR à l'aide de File-based Vulnerability Assessment afin de détecter les vulnérabilités connues avant leur exécution sur les postes de travail. Pour contrer les attaques de fichiers usurpés telles que CVE-2023-38831, le traitement des fichiers ZIP par la fonction File Type Verification est fortement recommandé. Cette technologie vérifie les types de fichiers sur la base de leur contenu, et non sur la base d'extensions peu fiables. MetaDefender Core exploite également Multiscanningqui analyse les fichiers ZIP avec plus de 30 moteurs anti-malware utilisant des signatures, des heuristiques et de l'apprentissage automatique pour identifier de manière proactive plus de 99% des malwares. Cette approche multicouche permet de détecter rapidement les malwares associés aux CVE.

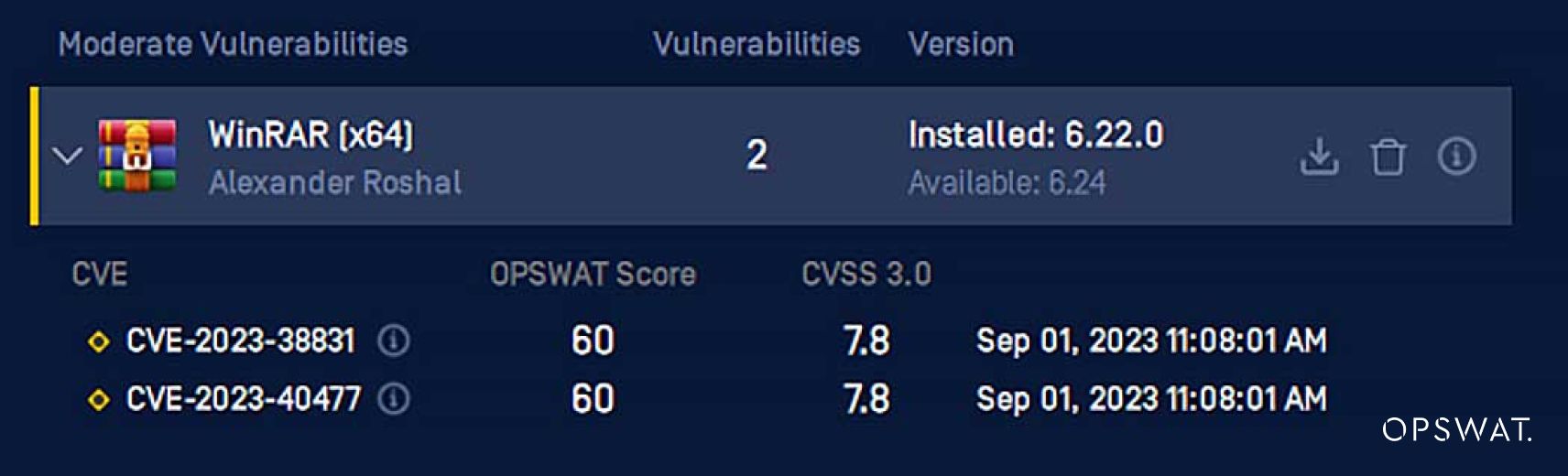

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint détecte les applications à risque et propose des options de remédiation pour résoudre les problèmes de sécurité potentiels. Pour garantir la sécurité de votre organisation, vous devez consacrer beaucoup de temps à l'application des correctifs. Il est essentiel de rechercher avec vigilance les indicateurs d'attaques et d'identifier rapidement les signes de tentatives d'exploitation ou d'intrusion. OPSWAT MetaDefender Endpoint est un atout dans votre boîte à outils, facilitant l'application de correctifs et la mise à jour des vulnérabilités, telles que WinRAR, à la version la plus récente.

Réflexions finales

La vulnérabilité CVE-2023-38831 exige une attention immédiate en raison de l'utilisation répandue de WinRAR et de sa facilité d'exploitation. La détection précoce est cruciale et OPSWAT MetaDefender offre des capacités avancées de détection et d'atténuation des menaces. En tant que professionnels de la cybersécurité, il est primordial de se tenir au courant, de mettre en œuvre des mesures de sécurité robustes et d'encourager une culture de sensibilisation à la cybersécurité.

Pour plus de projets de simulation CVE du programme de bourses d'études d'OPSWAT , abonnez-vous et explorez nos dernières couvertures de blog.