Le 8 septembre 2025, plusieurs paquets npm largement utilisés, notamment chalk, debug et color, ont été compromis dans ce qui est rapidement devenu l'un des plus grands incidents de la chaîne d'approvisionnement open-source à ce jour. Ensemble, ces paquets représentent plus de 2 milliards de téléchargements hebdomadaires, ce qui rend cette compromission à la fois très risquée et d'une grande portée.

Voici ce qui s'est passé, comment l'attaque a fonctionné et comment les technologies OPSWAT peuvent aider à se défendre contre des menaces similaires à l'avenir.

Résumé de l'attaque

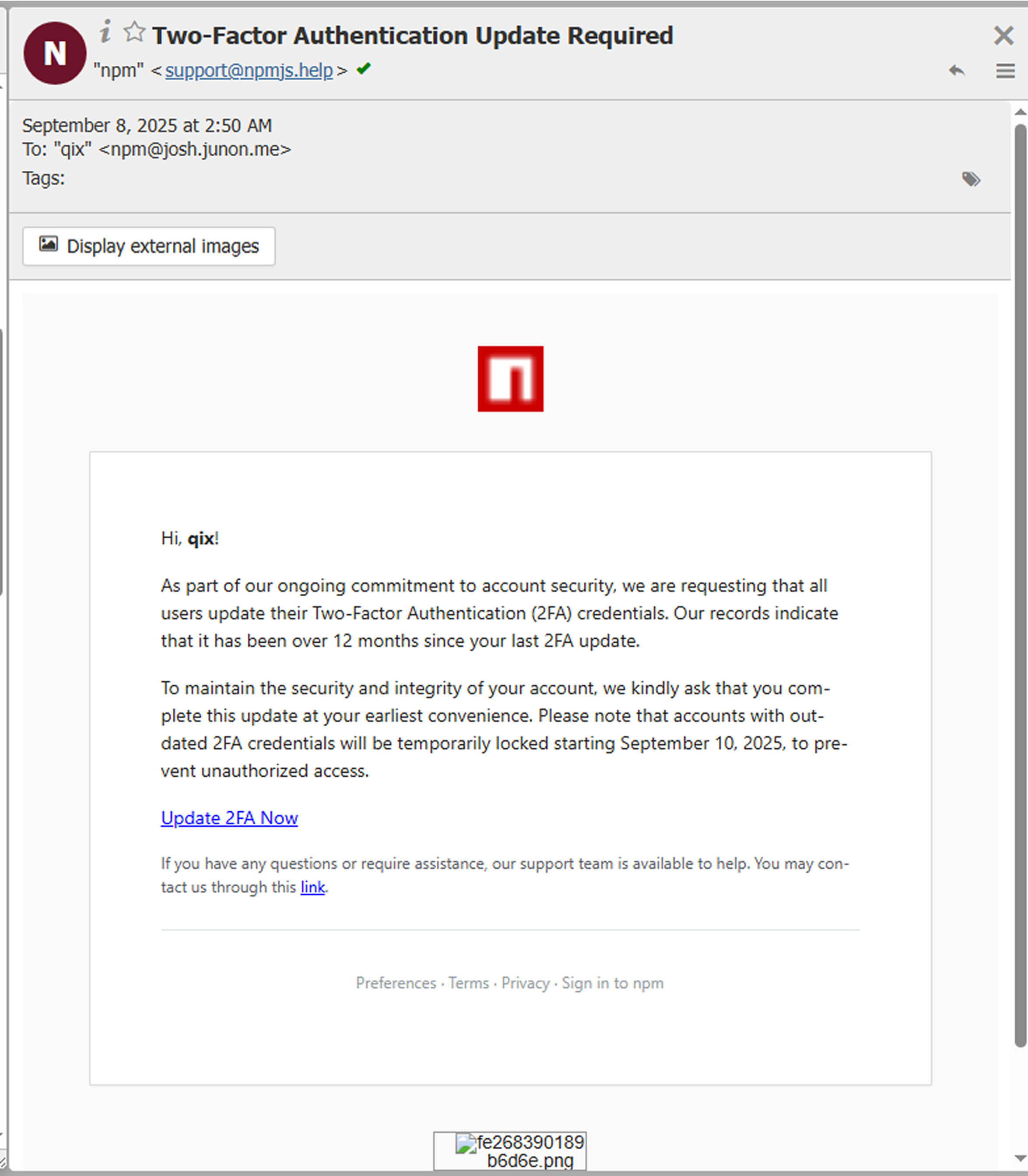

L'attaque a commencé par une campagne d'hameçonnage visant un responsable de l'un des paquets npm. Un courriel usurpé provenant de support@npmjs.help (un faux domaine enregistré quelques jours avant l'attaque) a incité la victime à donner ses informations d'identification. Avec l'accès au compte npm du responsable, les attaquants ont publié des versions malveillantes des paquets.

Le code injecté était un logiciel malveillant de cryptojacking conçu pour détourner les transactions en crypto-monnaie des utilisateurs finaux interagissant avec des portefeuilles et des applications décentralisées (dApps).

Cet incident montre une fois de plus que la confiance dans les sources ouvertes peut être utilisée comme arme à tout moment, à l'instar du piratage de la chaîne d'approvisionnement d'ESLint en juillet 2025.

Techniques d'attaque utilisées

1. Exécution spécifique au navigateur

Le logiciel malveillant effectue une vérification de l'environnement pour s'assurer qu'il ne fonctionne qu'à l'intérieur des navigateurs. Sur les serveurs ou les pipelines CI/CD, il restait dormant, ce qui rendait la détection plus difficile.

2. Interception de l API

La charge utile malveillante s'est connectée à des API web de base, notamment :

window.fetch

XMLHttpRequest

fenêtre.ethereum(fournisseurs de portefeuilles)

Cela lui permet d'espionner, d'intercepter et de modifier silencieusement les requêtes du réseau.

3. Détournement de transaction

Une fois intégré, le code malveillant est allé au-delà de l'observation passive et a activement interféré avec l'activité des crypto-monnaies. Il a notamment recherché des adresses de portefeuilles et des charges utiles de transactions sur plusieurs blockchains, dont Ethereum, Solana, Bitcoin, Tron, Litecoin et Bitcoin Cash.

À partir de là, la charge utile exécute une technique de substitution :

- Remplacement des adresses de portefeuilles légitimes par des adresses contrôlées par l'attaquant, à l'aide d'adresses sosies générées par des contrôles de similarité (par exemple, distance de Levenshtein).

- Cela signifiait un transfert à

0xAbc123...pourrait tranquillement devenir0xAbc129...sans éveiller les soupçons.

- L'échange a eu lieu avant que l'utilisateur ne signe la transaction, de sorte que même si l'interface utilisateur affichait l'adresse correcte, la demande signée était déjà modifiée sous le capot.

4. Évasion furtive

Les attaquants ont également pris des mesures pour s'assurer que leur logiciel malveillant reste caché le plus longtemps possible. Plutôt que d'effectuer des changements visibles susceptibles d'alerter la victime, la charge utile fonctionnait discrètement en arrière-plan :

- L'interface utilisateur n'a pas été modifiée de manière flagrante, de sorte que les interfaces des portefeuilles sont restées inchangées.

- Persiste silencieusement, en gardant ses crochets actifs tout au long de la session de navigation.

- Ciblage des approbations et des transferts, permettant non seulement le vol de fonds, mais aussi la manipulation des autorisations de portefeuilles en vue d'une exploitation future.

Pourquoi cette attaque est-elle si dangereuse ?

- Échelle massive : Des milliards de téléchargements hebdomadaires pour tous les paquets concernés.

- Ciblage inter-chaînes : Le ciblage inter-chaînes n'est pas limité à Ethereum. Plusieurs grandes blockchains ont été touchées.

- Invisible pour les utilisateurs : Les victimes pensaient approuver des transactions sûres.

- Exploitation de la confiance de l'écosystème : La compromission d'un compte de responsable s'est propagée à l'ensemble de l'écosystème npm.

Réponse d'OPSWAT

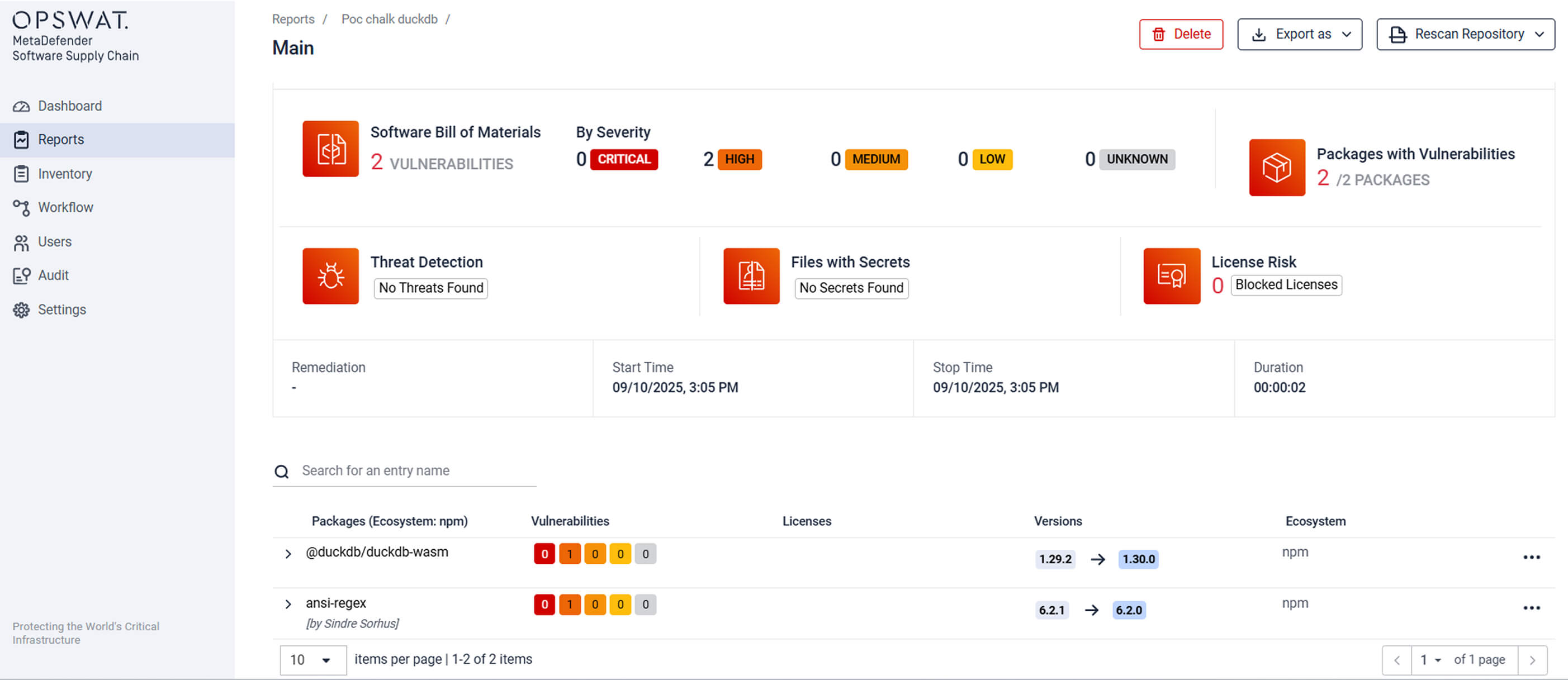

La technologie SBOM d'OPSWAT est l'une des nombreuses solutions et technologies de sécurité de pointe disponibles dans MetaDefender Core et MetaDefender Software Supply Chain:

- Analyse des vulnérabilités: Analyse automatique des dépendances pour détecter les vulnérabilités connues et les versions malveillantes.

- Surveillance continue: Surveille les dépôts comme npm, PyPI et Maven pour détecter les changements suspects.

- Multi-AV et heuristique: Détecte les logiciels malveillants obscurcis qui se cachent dans les paquets.

- Intégration CI/CD: Bloque les dépendances compromises avant qu'elles ne soient intégrées dans les constructions.

- Génération de SBOM : Exportation des rapports SBOM dans des formats standardisés tels que CycloneDX, SPDX, JSON et PDF pour faciliter l'audit et la mise en conformité.

- Détection des secrets : OPSWAT Proactive DLP détecte les secrets codés en dur (mots de passe, clés API , jetons, etc.) intégrés dans le code source afin d'empêcher tout accès non autorisé.

Ce que vous devez faire maintenant

- Vérifier les dépendances: Vérifiez que vos projets ne contiennent pas de paquets npm affectés.

- Renforcer la sensibilisation à l'hameçonnage: Former les développeurs et les responsables de la maintenance à repérer les courriels frauduleux.

- Automatiser la sécurité avec OPSWAT MetaDefender Software Supply Chain: Obtenez une visibilité sur les risques de votre chaîne d'approvisionnement en logiciels grâce à une surveillance continue des menaces et des vulnérabilités.

- Renforcer la sécurité des comptes: Maintenir le 2FA sur tous les comptes du registre des paquets.

Principaux enseignements

- Les comptes des mainteneurs sont des cibles privilégiées. Leur sécurité est la vôtre.

- Les attaques contre la chaîne d'approvisionnement prennent de l'ampleur : des milliards de téléchargements peuvent être utilisés comme arme instantanément.

- La surveillance proactive et les outils de confiance zéro comme MetaDefender Software Supply Chain ne sont plus optionnels, ils sont essentiels.

Réflexion finale

Cet incident souligne à quel point l'écosystème des logiciels libres peut être fragile lorsque le compte d'un seul mainteneur de confiance est compromis. Avec des milliards de téléchargements en jeu, les organisations doivent reconnaître que la sécurité de la chaîne d'approvisionnement est aussi critique que la sécurité des points d'accès ou des réseaux. Une visibilité proactive, une surveillance continue et des pratiques de sécurité rigoureuses constituent la meilleure défense contre la prochaine compromission d'un logiciel libre.

Découvrez comment OPSWAT SBOM et MetaDefender Software Supply Chain permettent de sécuriser vos pipelines de développement et de vous protéger contre les attaques de la chaîne d'approvisionnement en logiciels libres.