OPSWAT améliore continuellement ses fonctionnalités et ses configurations de politiques Proactive DLP (Data Loss Prevention) afin de répondre aux divers besoins de nos clients en matière de protection des données.

Nous sommes heureux d'annoncer que nous avons mis en place une nouvelle fonctionnalité puissante qui protège automatiquement les organisations contre les fuites de secrets.

Une fonction intégrée de détection des secrets a été ajoutée au moteur Proactive DLP (version 2.13.0) de MetaDefender Core. Elle vous alerte lorsqu'un secret est trouvé dans votre code source, qu'il s'agisse de clés API ou de mots de passe laissés accidentellement dans le code source. La détection intégrée des secrets identifie les secrets provenant d'Amazon Web Services, de Microsoft Azure et de Google Cloud Platform.

Cette fonctionnalité complète la politique de détection avancée récemment annoncée, qui permet aux clients de rédiger des règles complexes empêchant les fichiers contenant des secrets tels que l'ID de clé AWS ou la clé d'accès Microsoft Azure d'être visibles par les attaquants.

Nous démontrons ci-dessous comment vous pouvez empêcher la fuite de secrets dans votre code source en utilisant le nouveau moteur de détection de secrets intégré à Proactive DLP à l'aide du plugin MetaDefender Jenkins.

La détection des secrets s'effectue selon deux méthodes.

1. Configurer MetaDefender Core pour détecter les secrets à l'aide de DLP

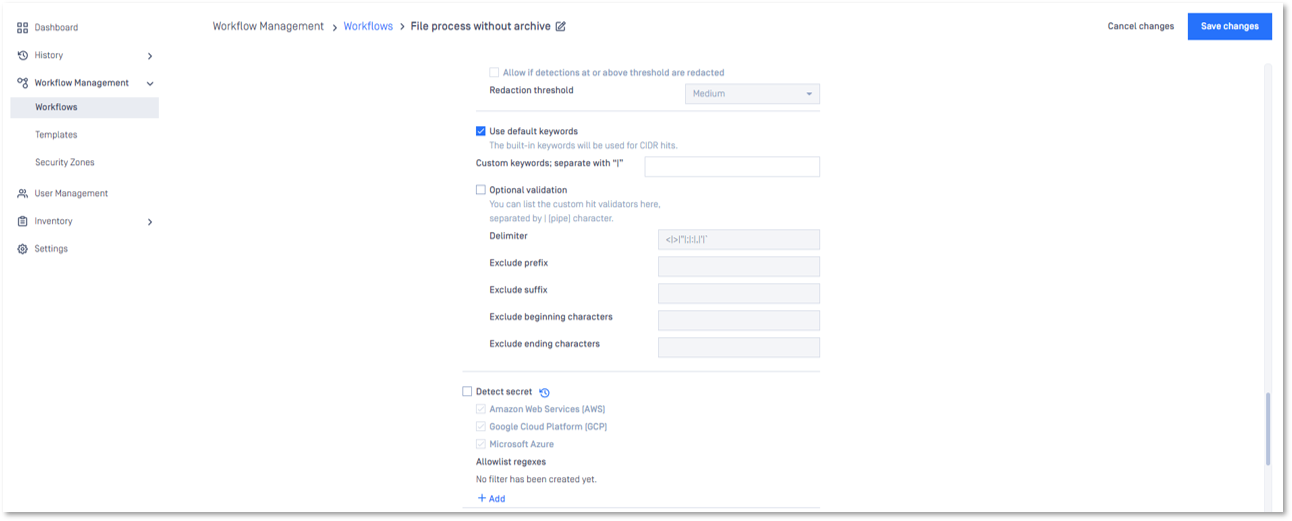

Dans l'interface MetaDefender Core , vous pouvez activer la fonction de détection du secret en allant dans Gestion des flux de travail -> Flux de travail -> "nom du flux de travail" -> Proactive DLP -> Détecter le secret.

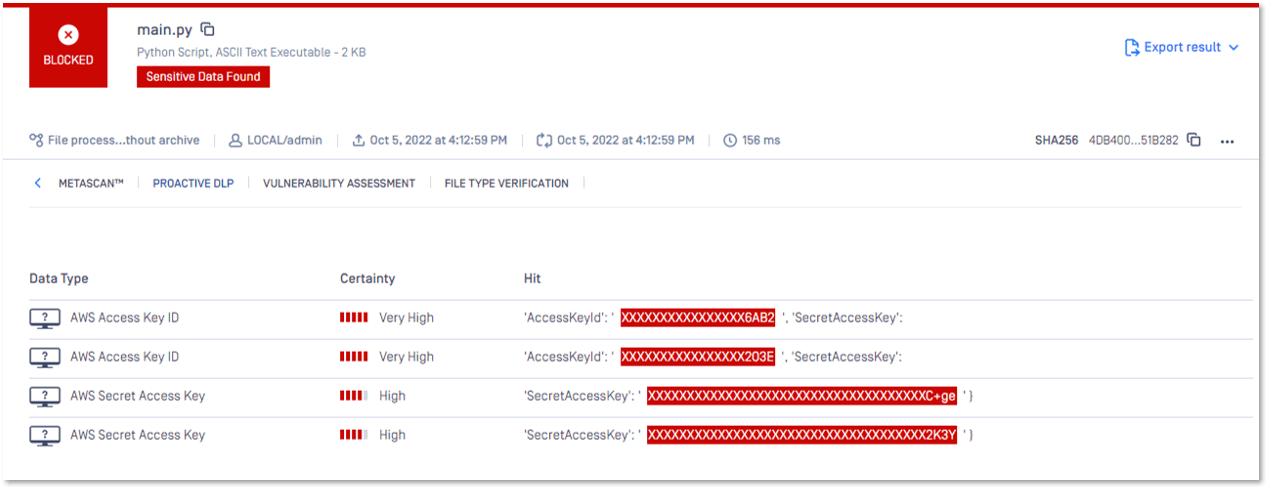

Voici un scénario dans lequel le fichier de démonstration contient quatre secrets codés en dur. Nous avons utilisé l'interface MetaDefender Core pour télécharger et analyser le fichier de démonstration.

Proactive DLP a réussi à identifier les secrets dans le code source et à bloquer le fichier pour empêcher la fuite des secrets.

2. Utiliser le plugin TeamCity ou Jenkins pour scanner un dépôt

MetaDefender pour TeamCity et Jenkins sécurisent votre pipeline CI/CD en protégeant votre code source et vos artefacts contre différents types de menaces, y compris les fuites de secrets. Vous êtes averti en cas de problèmes potentiels grâce à des sécurités intégrées et automatisées qui empêchent la fuite d'informations sensibles.

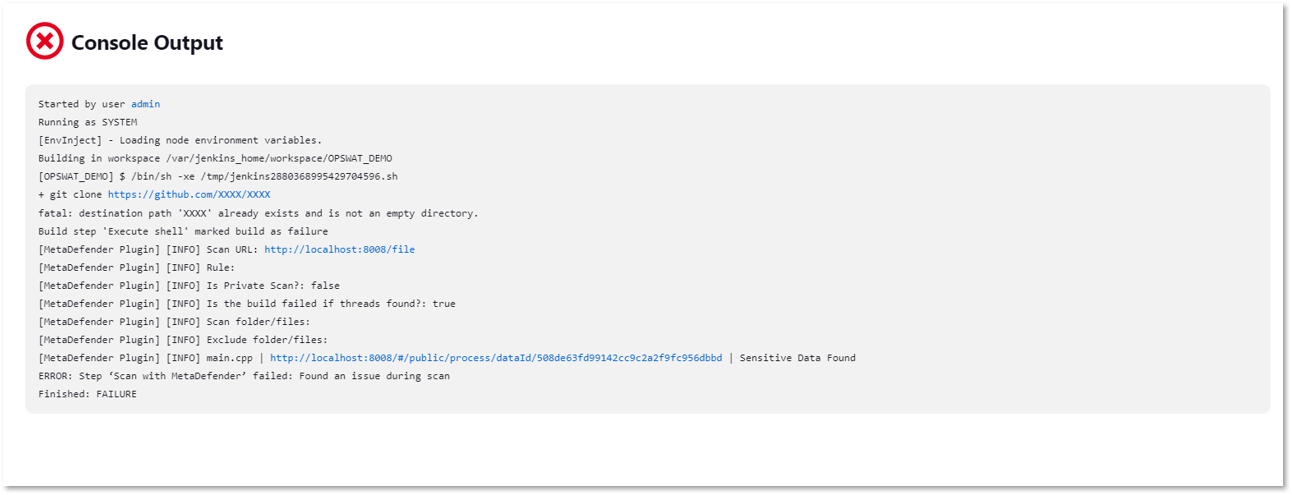

Nous allons voir comment le plugin MetaDefender Jenkins utilise le moteur de détection des secrets pour analyser une version à la recherche d'éventuels secrets.

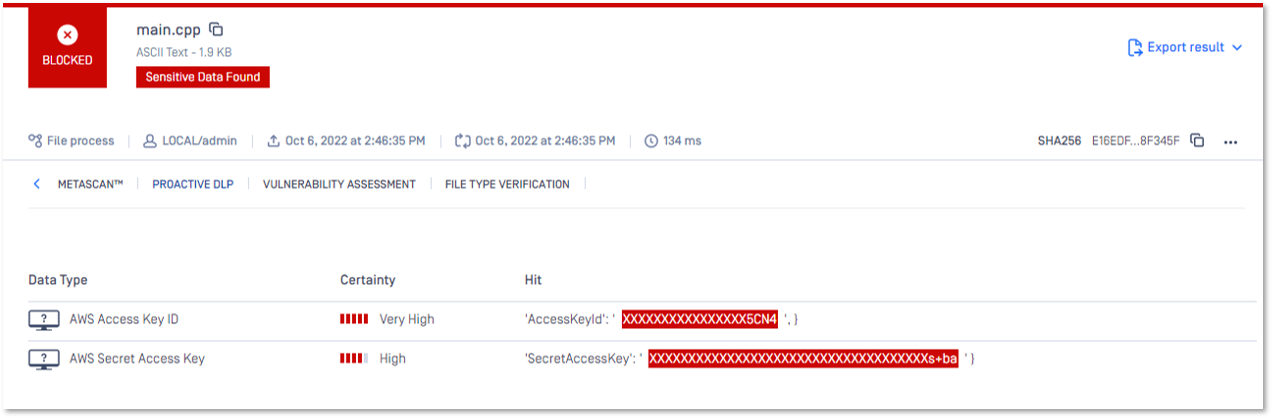

Pour démontrer l'efficacité de notre détection des secrets, nos développeurs ont laissé un secret dans un fichier de test. Le processus de construction utilisant Jenkins a échoué lorsqu'il a détecté un secret dans le fichier d'exemple. Le message d'erreur indiquait "Sensitive Data Found" (données sensibles détectées).

Proactive DLP a pu identifier avec succès les secrets contenus dans le code source et s'est assuré que la fuite de ces secrets était évitée en avertissant le développeur avant que la fuite ne se produise.

Découvrez comment OPSWAT Proactive DLP empêche les données sensibles et réglementées de quitter ou d'entrer dans les systèmes de votre organisation.

Contactez l' un de nos experts en cybersécurité des infrastructures critiques pour plus d'informations et d'assistance.