MetaDefender Plugin Jenkins

Vérifiez la présence de logiciels malveillants et de secrets dans vos versions Jenkins avant de rendre votre application publique.

S'appuyant sur toutes les capacités de la plateforme MetaDefender , dont plus de 30 moteurs antivirus de premier plan, Deep CDR et Proactive DLP, le plugin MetaDefender pour Jenkins analysera minutieusement votre code source et vos artefacts à la recherche de toute menace. Vous êtes alerté de tout problème potentiel et vous intégrez des sécurités automatisées pour éviter les épidémies de logiciels malveillants et les fuites de données sensibles.

Instructions pour l'intégration de MetaDefender Jenkins Plugin

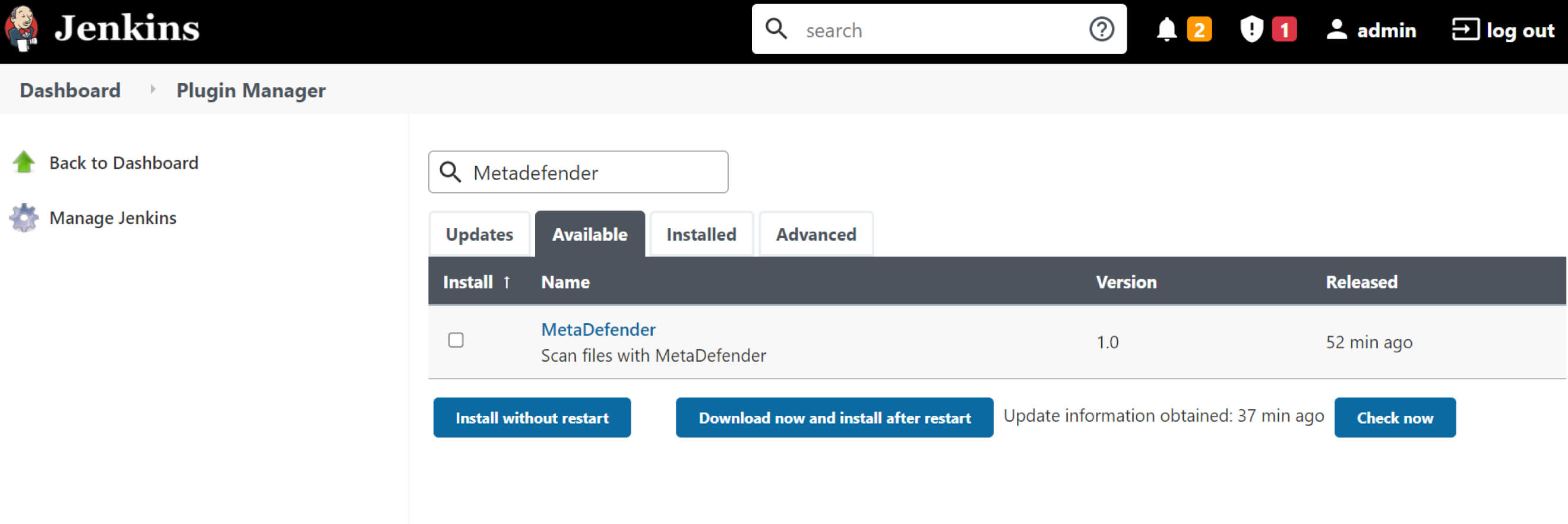

Installer le plugin

Depuis l'interface web de Jenkins :

- Allez dans Gérer Jenkins > Gérer les plugins

- Cliquez sur l'onglet Disponible

- Rechercher MetaDefender > sélectionner MetaDefender

- Cliquez sur Installer sans redémarrer. Veillez à cocher la case "Redémarrer Jenkins lorsque l'installation est terminée et qu'aucun travail n'est en cours d'exécution".

Pour confirmer que le plugin est installé :

- Se connecter à Jenkins

- Allez dans Gérer Jenkins > Gérer les plugins

- Cliquez sur l'onglet Installés > recherchez le pluginMetaDefender .

Récupérer la cléAPI de MetaDefender Cloud

Sautez cette étape si vous utilisez déjà MetaDefender Core

Créez un compte sur https://portal.opswat.com et obtenez votre clé API gratuitement (voir les limitations de la clé d'utilisateur gratuite sur https://metadefender.opswat.com/licensing). Vous pouvez mettre à jour votre licence ou acheter un produit sur site pour bénéficier des fonctionnalités et capacités exhaustives de la suite MetaDefender .

Créer un projet de test

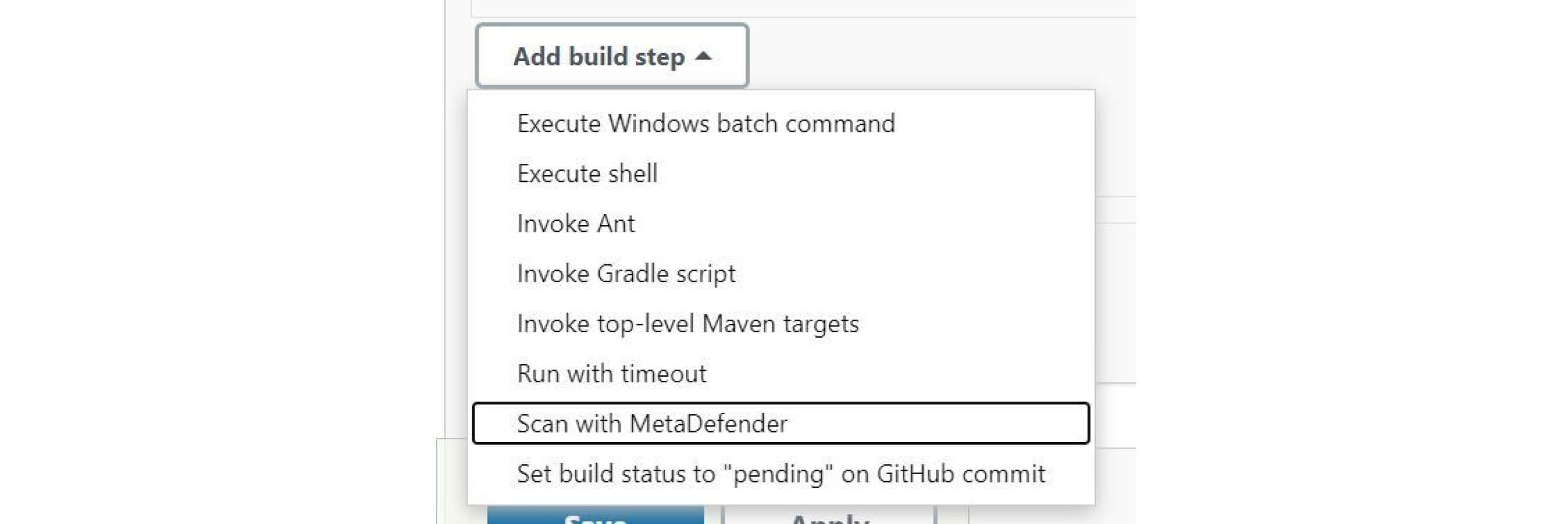

Dans la barre de menu de gauche, cliquez sur Nouvel élément et créez votre projet de test. Sous Construire, créez une étape de construction (par exemple, Exécuter une commande batch Windows) pour générer un petit fichier.

Ajoutez "Scan with MetaDefender" comme étape de construction ou comme action ou pipeline post-construction à votre configuration de construction. Cliquez sur Add build step (Ajouter une étape de construction ) et sélectionnez Scan with MetaDefender.

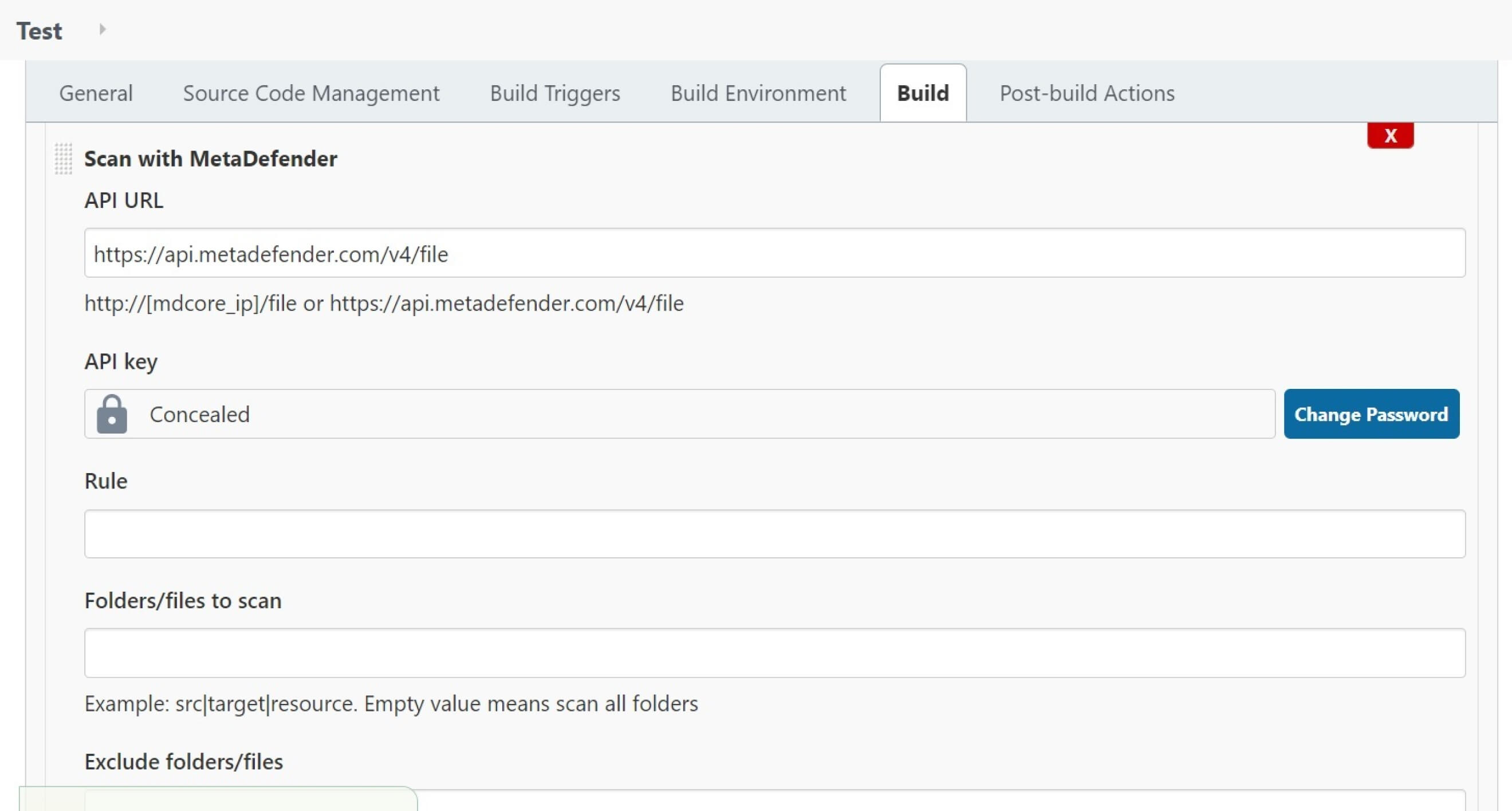

Complétez les détails de la configuration :

- URL DE LAPI : URL d'analyse de MetaDefender Core ou MetaDefender Cloud

- ApiKey: MetaDefender API Clé

- Règle: Définissez les règles que vous souhaitez utiliser pour le balayage MetaDefender

- Analyse privée: Applicable uniquement aux utilisateurs payants de MetaDefender Cloud

- Dossiers/fichiers à analyser: Pour spécifier les dossiers ou les fichiers à analyser, vous pouvez définir plusieurs éléments, séparés par la barre verticale "|" (par exemple, src|resources).

- Exclure des dossiers/fichiers de l'analyse: Pour spécifier les dossiers ou les fichiers à exclure de la "source", vous pouvez définir plusieurs éléments, séparés par la barre verticale "|" (par exemple, .git|.idea).

- Durée d'analyse par fichier(s) : Définissez la durée d'analyse souhaitée pour chaque fichier

- Marquer la compilation comme "échouée" si une menace est détectée: La compilation sera marquée comme ayant échoué si un problème est détecté.

- Créer un fichier journal: Créez metadefender-plugin.log pour résoudre les problèmes.

Vous pouvez commencer les tests en configurant Jenkins pour qu'il tire le code source d'un dépôt GitHub contenant un fichier de test EICAR (par exemple,https://github.com/fire1ce/eicar-standard-antivirus-test-files). À des fins de test, décochez la case "Show Blocked scan results only" afin de voir les résultats complets.

Déclencher la construction et afficher les résultats de l'analyse

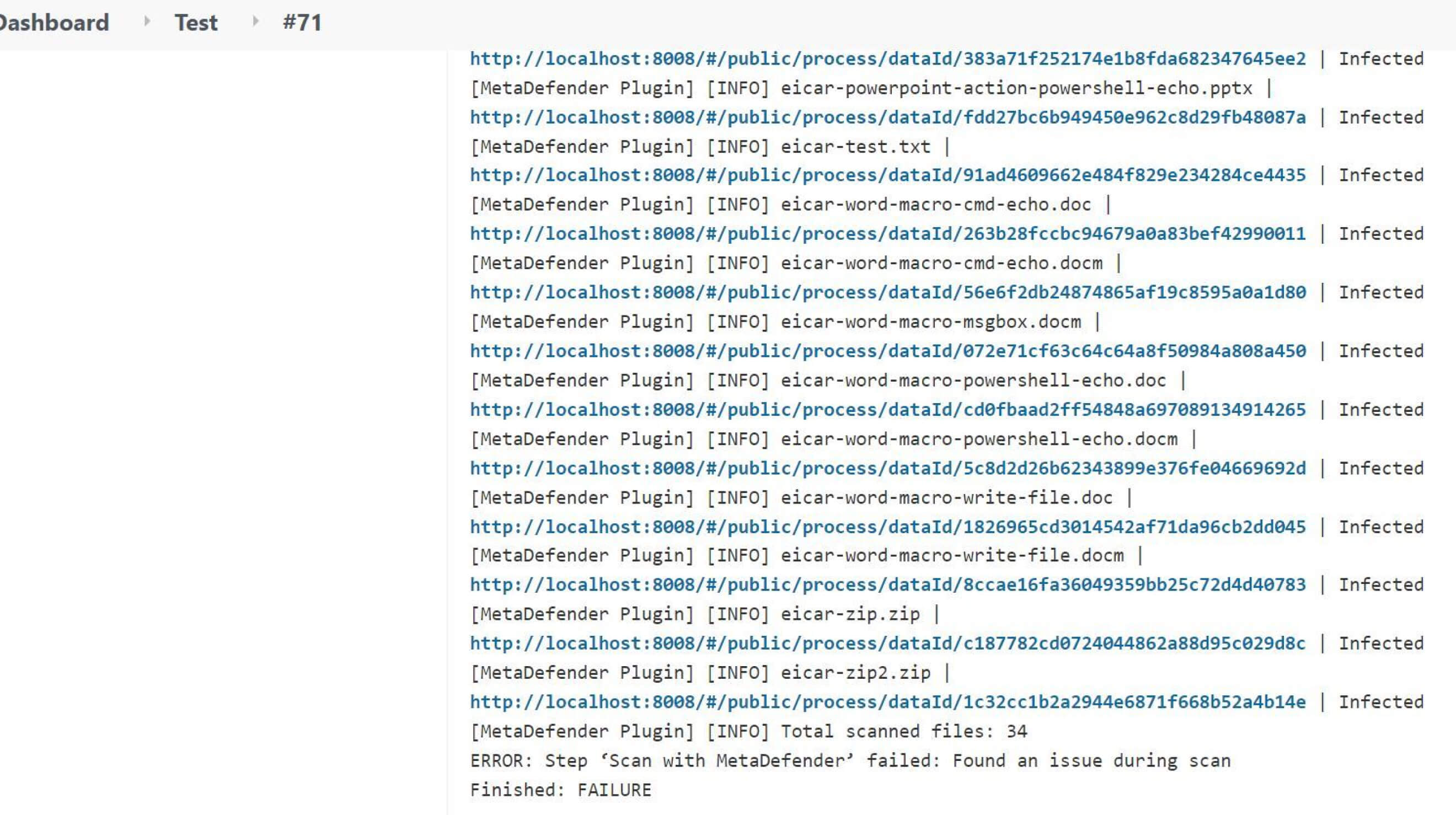

Après avoir configuré votre projet, exécutez la compilation, puis cochez la case Console Output pour afficher les résultats de l'analyse.

Pour tester le pipeline, vous pouvez utiliser l'exemple ci-dessous pour générer un fichier EICAR et l'analyser. La compilation devrait échouer à l'étape "scan" en raison d'une menace détectée.

Note: le script utilise une fonction statique, hudson.util.Secret.fromString, pour convertir une chaîne en secret, vous devez donc soit approuver la fonction, soit décocher "Use Groovy Sandbox".

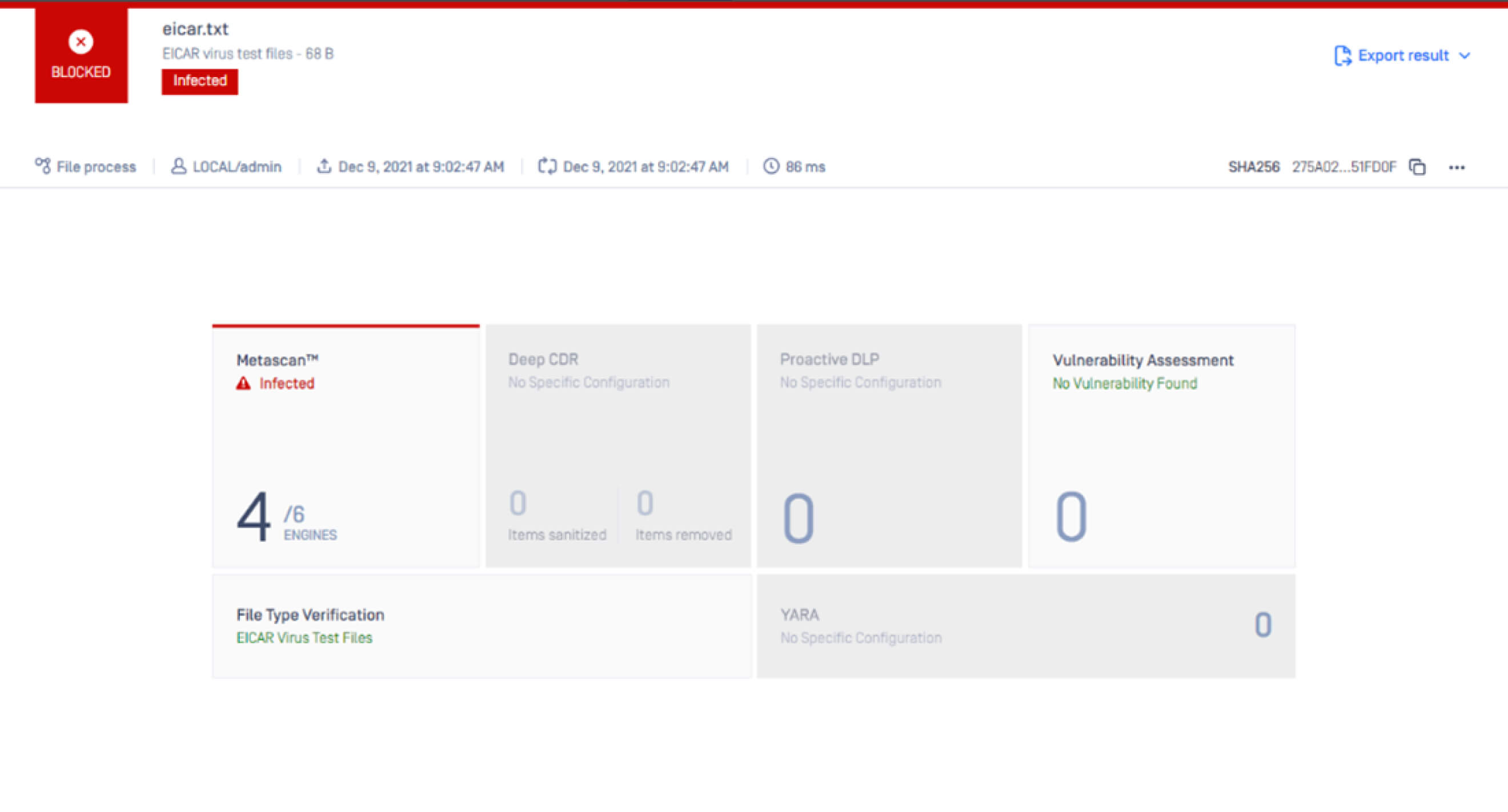

Vous pouvez également consulter les résultats de l'analyse sur le site MetaDefender Core :