Pour la plupart des organisations, la sécurité des applications web commence par des solutions conçues pour répondre aux dix principaux risques de sécurité des applications web de l'Open Web Application Security Project (OWASP)[1]. Ces risques comprennent les vecteurs d'attaque les plus courants des applications web, tels que l'injection SQL et les scripts intersites (XSS). Cependant, l'OWASP répertorie également des dizaines de vulnérabilités supplémentaires, telles que les téléchargements de fichiers sans restriction[2], qui "représentent un risque grave pour les applications".

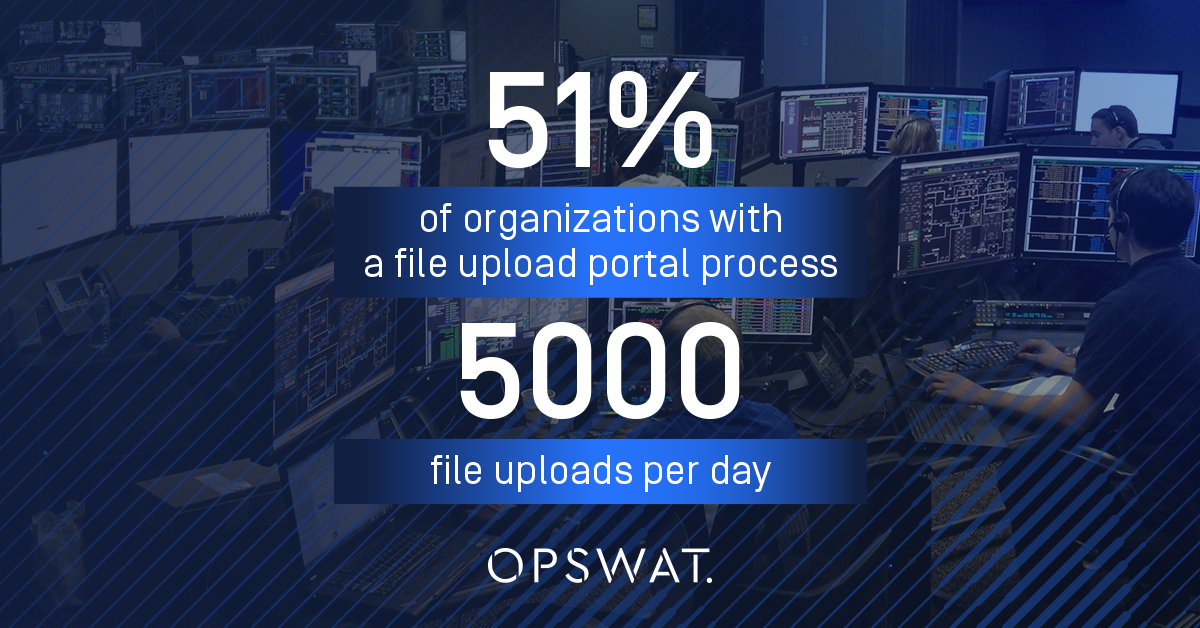

OPSWAT a récemment publié son rapport sur la sécurité des applications Web 2021, qui révèle que la quasi-totalité (99 %) des entreprises interrogées se préoccupent, à des degrés divers, de la protection contre les logiciels malveillants et les cyberattaques provenant du téléchargement de fichiers. Les organisations déploient des portails de téléchargement de fichiers pour diverses raisons, telles que la soumission de formulaires et d'applications ou le partage et la collaboration sur le contenu. Plus de la moitié (51 %) des organisations disposant d'un portail de téléchargement de fichiers traitent plus de 5 000 téléchargements de fichiers par jour. Ce volume (y compris les soumissions provenant de sources tierces) constitue une large surface d'attaque pour les pirates informatiques.

OPSWAT recommande 10 bonnes pratiques pour la sécurité du téléchargement de fichiers, mais seulement 8 % des organisations disposant d'un portail de téléchargement de fichiers les ont toutes mises en œuvre. Plus de la moitié des organisations disposant d'un portail de téléchargement de fichiers ont mis en œuvre moins de la moitié de ces meilleures pratiques. Il s'agit là d'un angle mort majeur dans leur stratégie de sécurité des applications web, surtout si l'on tient compte de l'augmentation rapide des attaques ciblées.

L'évolution constante et la sophistication croissante des cyberattaques constituent un défi majeur. Les organisations ne peuvent pas s'appuyer sur des défenses traditionnelles de type "check-the-box". S'appuyer sur des mesures médiocres donne un faux sentiment de sécurité et n'est pas conforme à l'approche "zéro confiance", essentielle pour la protection des infrastructures critiques. Dans cette optique, examinons quelques mythes courants sur la sécurité des applications web qu'il convient de démystifier.

Mythe n° 1 : My applications Web sont Secure parce que je dispose d'un Firewall application Web (WAF)

FAIT : Pour la plupart des organisations, la sécurité des applications web commence avec un WAF ; malheureusement, pour beaucoup d'organisations, elle s'arrête là. Les WAFs surveillent et contrôlent le trafic HTTP vers les services web, ce qui les rend idéaux pour répondre au Top 10 de l'OWASP, et c'est pourquoi ils sont une solution de sécurité des applications web si populaire. Cependant, la fonctionnalité de gestion du trafic HTTP d'un WAF est aussi sa limite, car il n'est pas en mesure de fournir une inspection plus approfondie d'autres types de trafic, tels que les fichiers téléchargés via une application web. Cela laisse la porte ouverte à toute attaque ou charge utile malveillante hébergée dans ces fichiers, qui peut ainsi passer inaperçue.

Mythe n° 2 : My Les téléchargements de fichiers sont Secure parce que je limite les types spécifiques de fichiers qui peuvent être téléchargés.

FAIT : Il est vrai que limiter certains types de fichiers est une bonne pratique, car de nombreux types de fichiers peuvent contenir des exécutables malveillants - en fait, près de deux tiers des organisations disposant de portails de téléchargement de fichiers le font déjà. Par exemple, une organisation peut offrir à ses clients la possibilité de télécharger des fichiers pour rationaliser le processus de partage de documents - dans ce cas, il serait logique de bloquer les fichiers .exe. En revanche, il serait contre-productif de bloquer les fichiers de documents courants, tels que .doc et .pdf. Pourtant, même ces types de fichiers les plus courants peuvent être exploités ; les macros peuvent facilement obscurcir un code malveillant qui peut télécharger des charges utiles malveillantes. Les organisations feraient bien mieux d'utiliser une technologie de prévention telle que CDR (Content Disarm and Reconstruction), qui élimine tout élément malveillant des composants individuels d'un document afin de fournir un fichier "sûr à consommer".

Mythe n° 3 : Les applications Web My sont Secure parce que j'analyse les téléchargements de fichiers à l'aide d'un moteur antivirus.

FAIT : La recherche de logiciels malveillants connus est également une pratique exemplaire pour la sécurité du téléchargement de fichiers - et là encore, près de deux tiers des organisations disposant de portails de téléchargement de fichiers le font déjà. Cependant, les logiciels malveillants peuvent facilement contourner un seul moteur AV. L'intégration de plusieurs moteurs AV et anti-programmes malveillants est un défi et demande beaucoup de ressources. Les recherches menées sur OPSWAT ont montré qu'il faut plus de 20 moteurs AV pour atteindre des taux de détection supérieurs à 99 %, alors que 95 % des organisations disposent de moins de 20 moteurs AV. Les temps de réponse aux nouveaux logiciels malveillants varient également d'un moteur AV à l'autre. Une protection essentielle contre les logiciels malveillants connus et inconnus, le CDR (Content Disarm and Reconstruction), déconstruit les fichiers en leurs éléments individuels, les assainit pour éliminer les contenus malveillants et les restaure en un fichier fonctionnel. Cependant, seul un tiers des organisations ont pleinement déployé le CDR - moins encore que l'AV.

Secure Chargements de fichiers pour les applications WebSécurité

En ce qui concerne la sécurité des applications web, les entreprises doivent aller au-delà du Top 10 de l'OWASP et du déploiement de simples pare-feux pour applications web. En ce qui concerne le téléchargement de fichiers, les entreprises doivent trouver un équilibre entre sécurité et productivité - le blocage des exécutables peut réduire les risques, mais le blocage des types de documents courants est irréalisable. De même, lors de la recherche de logiciels malveillants, un moteur AV unique peut réduire le risque d'attaques connues, mais reste sensible aux attaques "zero-day" et aux APT.

OPSWATLa plateforme MetaDefender offre des solutions complètes pour la sécurité des téléchargements de fichiers et aide les entreprises à combler les lacunes en matière de sécurité des applications Web en intégrant des analyses simultanées avec plusieurs AV et d'autres technologies clés telles que Deep CDR. MetaDefender Multiscanning intègre plus de 30 moteurs AV pour détecter plus de 99 % des logiciels malveillants connus. MetaDefender Deep CDRMetaDefender peut également détecter les vulnérabilités basées sur les fichiers et vérifier plus de 4 500 types de fichiers courants, ce qui constitue d'autres bonnes pratiques clés pour la sécurité du téléchargement de fichiers.

Pour en savoir plus sur les tendances actuelles en matière de sécurité des applications web, consultez lerapport 2021 sur la sécurité des applications web ( OPSWAT ).

Contactez OPSWAT si vous souhaitez en savoir plus sur la sécurisation des téléchargements de fichiers de votre application web.

[1] https://owasp.org/www-project-top-ten/

[2] https://owasp.org/www-community/vulnerabilities/Unrestricted_File_Upload