Auteur : Vinh T. Nguyen - Chef d'équipe

Introduction

Une vulnérabilité dans un système informatique est une faiblesse qu'un attaquant peut exploiter pour utiliser ce système de manière non autorisée [1]. La vulnérabilité des Software , en particulier, est un défi de cybersécurité auquel les organisations doivent faire face régulièrement, en raison de la nature et de la complexité en constante évolution des logiciels.

Les méthodes les plus courantes utilisées par les organisations pour évaluer les risques liés aux vulnérabilités de leurs réseaux informatiques peuvent être regroupées en deux grandes catégories : les méthodes basées sur le réseau et les méthodes basées sur l'hôte [2]. Les méthodes basées sur le réseau sondent le réseau sans se connecter à chaque hôte, afin de détecter les services, les dispositifs et les données vulnérables en transit. Les méthodes basées sur l'hôte se connectent à chaque hôte et rassemblent une liste de logiciels, de composants et de configurations vulnérables. Chaque catégorie gère les risques de manière différente, mais aucune ne peut détecter les vulnérabilités à moins qu'un logiciel vulnérable ne soit déjà déployé sur un hôte.

Dans la pratique, les évaluations sont généralement programmées de manière à ne pas affecter les opérations normales. Cela laisse une fenêtre d'opportunité entre le moment où le logiciel vulnérable est déployé et celui où l'évaluation commence, que les attaquants peuvent utiliser pour compromettre un hôte et, par conséquent, un réseau.

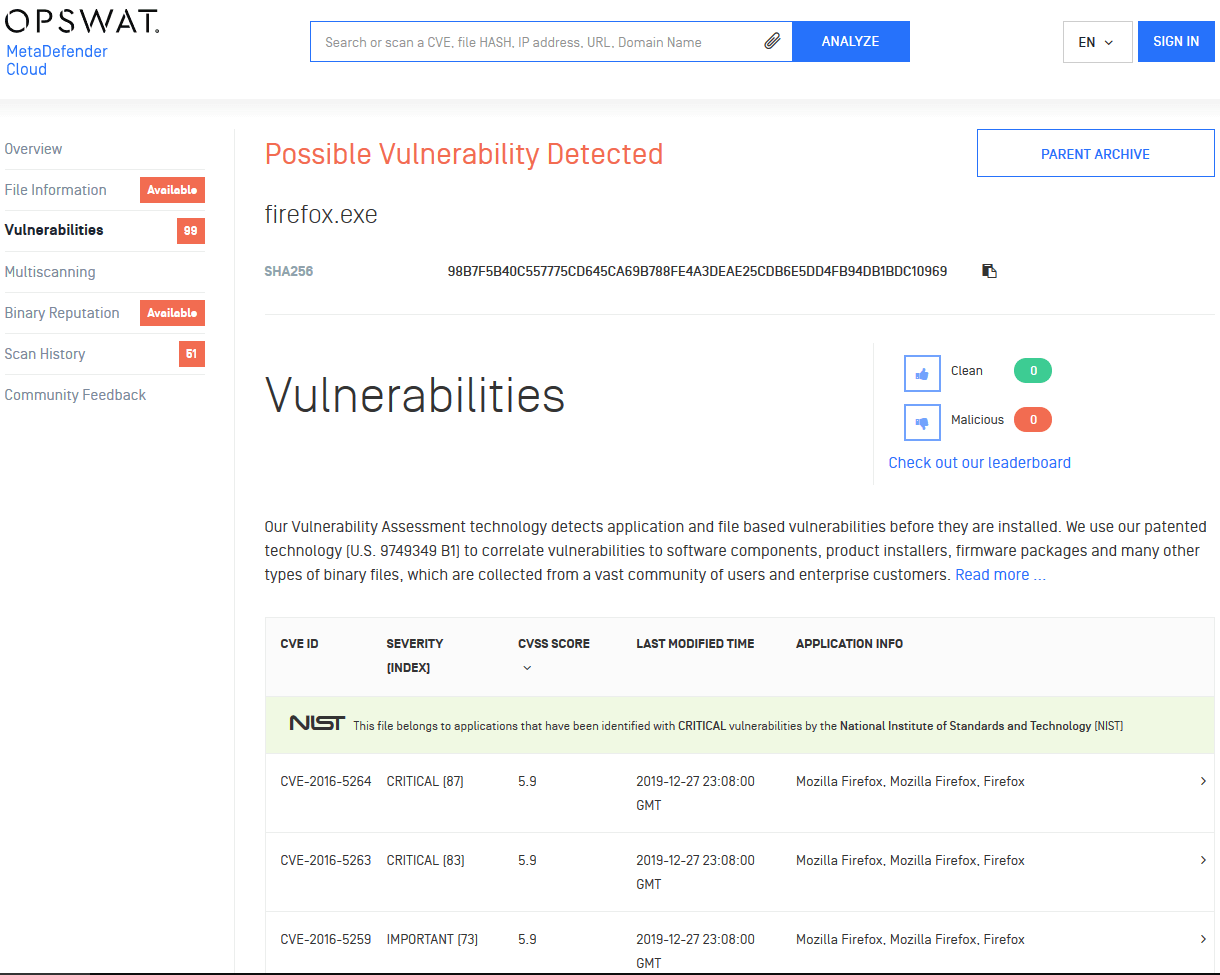

Cette situation nécessite une méthode d'analyse capable de fermer cette fenêtre et de réduire le risque global de vulnérabilité. La technologie OPSWAT file-based vulnerability assessment y parvient en associant des fichiers binaires (tels que des programmes d'installation, des exécutables, des bibliothèques dynamiques, etc. Cette méthode permet de détecter les composants logiciels vulnérables avant qu'ils ne soient déployés, de sorte que les analystes de la sécurité et les administrateurs système peuvent rapidement prendre les mesures qui s'imposent, fermant ainsi la fenêtre.

Dans les sections suivantes, nous expliquons la technologie et ses cas d'utilisation de manière plus détaillée et nous donnons des exemples d'attaques connues qui sont liées à ces cas d'utilisation. Nous présentons ensuite une démonstration d'exploitation et concluons sur la technologie et son potentiel.

Pourquoi une autre méthode de détection est-elle nécessaire ?

Limites des méthodes traditionnelles

Les méthodes traditionnelles de détection des vulnérabilités logicielles opèrent à un niveau abstrait. Lorsque l'analyse basée sur le réseau sonde un réseau informatique et que l'analyse basée sur l'hôte collecte les données d'une machine, elles déterminent généralement les vérifications à effectuer en fonction de l'environnement du système, afin de garantir des performances élevées (temps d'analyse, largeur de bande du réseau, utilisation de la mémoire, etc. Parfois, les méthodes d'évaluation s'appuient tellement sur l'environnement d'un système pour obtenir des informations qu'elles n'effectuent pas les contrôles appropriés, en raison d'idiosyncrasies dans le même environnement que celui sur lequel elles s'appuient.

Par exemple, si un service réseau vulnérable est arrêté avant une évaluation (accidentellement ou intentionnellement), l'analyse ne détectera aucune vulnérabilité dans le service. De même, la suppression de la clé de registre Windows qui contient le chemin d'installation d'une application peut laisser l'application elle-même et ses vulnérabilités intactes et non détectées par l'analyse basée sur l'hôte. Dans les deux cas, les méthodes d'analyse sont moins efficaces car elles s'appuient sur l'empreinte du produit installé.

Un produit installé est un ensemble de fichiers (tels qu'un exécutable, une bibliothèque, une base de données, etc. La logique de déploiement suit généralement une convention pour écrire l'empreinte du produit à un emplacement (par exemple, le registre sur le système d'exploitation Windows, le port 3306 pour MySQL). Cette empreinte ne définit pas le produit lui-même et peut être modifiée à tout moment pendant la durée de vie du produit. Par conséquent, le fait de s'appuyer sur l'empreinte (comme le font les analyses basées sur le réseau et sur l'hôte) pour détecter le produit et sa vulnérabilité présente le risque d'une détection erronée.

Introduction de la numérisation à partir de fichiers

File-based vulnerability assessment est différente des méthodes d'évaluation traditionnelles. Comme son nom l'indique, elle fonctionne fichier par fichier et ignore toutes les abstractions de haut niveau du produit. En analysant chaque vulnérabilité signalée et en les mettant en correspondance avec les installateurs de produits et les principaux fichiers de composants (brevet U.S. 9749349 B1), file-based vulnerability assessment peut détecter si un fichier binaire est associé à une vulnérabilité, exposant ainsi les vulnérabilités même lorsque le produit n'est pas en cours d'exécution ou que son empreinte a été modifiée.

Si la différence entre l'analyse basée sur les fichiers et l'analyse basée sur le réseau est claire, la différence entre l'analyse basée sur les fichiers et l'analyse basée sur l'hôte ne l'est pas autant. On pourrait faire valoir que l'analyse basée sur l'hôte ne repose pas entièrement sur l'empreinte du produit, mais qu'elle vérifie également la version du fichier du ou des principaux composants du produit. La logique d'analyse peut donc être modifiée pour ne vérifier que la version du fichier, ce qui fait de l'analyse basée sur les fichiers un sous-ensemble de l'analyse basée sur l'hôte.

Ce n'est pas le cas, puisque :

- L'analyse basée sur l'hôte est souvent programmée pour utiliser à la fois l'environnement du système et l'empreinte du produit afin de filtrer les vérifications à effectuer

- En se concentrant sur la recherche et l'analyse des fichiers à l'origine des vulnérabilités, l'analyse basée sur les fichiers permet de détecter certaines vulnérabilités difficiles à détecter avec la méthode basée sur l'hôte et convient à un plus grand nombre de cas d'utilisation

L'analyse basée sur les fichiers peut être utilisée pour détecter les installateurs vulnérables, les progiciels, les fichiers de bibliothèque, les fichiers de composants de produits, etc. qui entrent et sortent des réseaux par le biais de passerelles ou qui vont et viennent des points finaux (via le courrier électronique, les lecteurs flash, etc.). Cela permet aux administrateurs système et aux utilisateurs de vérifier la vulnérabilité d'un produit avant de l'utiliser et d'assurer une protection lorsque l'hôte n'est pas pris en charge par les méthodes d'analyse basées sur l'hôte ou sur le réseau que l'organisation utilise actuellement.

File-based vulnerability assessment peut également être utilisée pour découvrir des vulnérabilités potentielles dans des machines existantes. Étant donné que les méthodes d'analyse traditionnelles vérifient généralement les vulnérabilités sur la base de rapports de haut niveau et vagues provenant de sources de divulgation publiques, l'analyse elle-même s'arrête souvent à un niveau élevé (empreinte du produit) et n'entre pas dans les détails de la vulnérabilité ou du produit signalé.

Toutefois, étant donné que les produits réutilisent souvent les composants les uns des autres (les bibliothèques dynamiques et les services partagés en sont quelques exemples), la mise à jour d'un produit vulnérable ou même le fait de s'en débarrasser ne garantit pas toujours que les fichiers à l'origine de la vulnérabilité ont disparu. Ils peuvent toujours se trouver quelque part dans le système de fichiers et fournir une plateforme aux attaquants pour reconnecter ces composants et faire des ravages. Ces fichiers présentent souvent toute l'intégrité requise. Ils ont un objectif clair, sont largement connus, proviennent de sources fiables, ont des signatures valides et existent toujours dans certains des logiciels les plus récents. La technologie File-based vulnerability assessment permet aux administrateurs système d'analyser les machines et de trouver les fichiers vulnérables qui s'y cachent avant que les attaquants n'aient la possibilité de les utiliser.

Défis liés à la technologie

Néanmoins, le fonctionnement au niveau du fichier a ses limites. Il peut marquer un fichier comme vulnérable alors que la vulnérabilité nécessite le chargement simultané de plusieurs fichiers pour être déclenchée (faux positif). Cela est dû en partie à l'absence de contexte (en analysant un seul fichier) et à l'imprécision des rapports de divulgation. Il se peut également qu'un fichier réellement vulnérable soit considéré comme propre (faux négatif), en raison du caractère incomplet de la base de données des fichiers et, là encore, de l'imprécision des rapports.

Chez OPSWAT, nous comprenons cela et nous améliorons constamment notre technologie d'file-based vulnerability assessment , afin qu'elle couvre plus de vulnérabilités, tout en réduisant les taux de faux positifs/négatifs. Nous avons intégré cette technologie dans de nombreux produits de notre famille MetaDefender (tels que MetaDefender Core, MetaDefender Cloud, Drive, Kiosk, ICAP Server, etc.), afin d'aider les organisations à assurer une défense en profondeur de leurs réseaux critiques [3].

Exploits connus

Il est déjà difficile pour les administrateurs système de surveiller les rapports de divulgation de tous les logiciels utilisés par l'organisation, sans parler de la connaissance et de la surveillance de tous les composants de ces logiciels. Il est donc possible que des logiciels utilisant d'anciens composants contenant des vulnérabilités échappent à la détection et pénètrent dans les organisations. Les composants vulnérables peuvent donc constituer un gros problème.

Un exemple est CVE-2019-12280 [4], la vulnérabilité du chemin de recherche de bibliothèque non contrôlé de Dell SupportAssist. Elle permet à un utilisateur disposant de faibles privilèges d'exécuter du code arbitraire sous les privilèges SYSTEM et de prendre le contrôle complet d'une machine. Elle provient à l'origine d'un composant fourni par PC-Doctor pour diagnostiquer les machines. Les deux fournisseurs ont publié des correctifs pour remédier au problème.

Un autre exemple est CVE-2012-6706 [5], une vulnérabilité critique de corruption de mémoire qui pourrait conduire à l'exécution de code arbitraire et à la compromission d'une machine lors de l'ouverture d'un fichier spécialement conçu. Elle a été initialement signalée comme affectant les produits antivirus Sophos, mais il s'est avéré par la suite qu'elle provenait d'un composant appelé UnRAR, qui gère l'extraction de fichiers [6].

Ces types de vulnérabilités ne peuvent souvent pas être complètement signalés, car il y a trop de produits qui utilisent les composants vulnérables. Par conséquent, même si les administrateurs système connaissent tous les produits utilisés et les surveillent de près sur les sources courantes de divulgation, il reste encore beaucoup de place pour un attaquant.

Démonstration

Examinons de plus près un cas où un composant vulnérable cause des problèmes sur un hôte. Nous allons utiliser une ancienne version de Total Commander [7] qui contient une UnRAR.DLL [8] affectée par la CVE-2012-6706 [5]. Notez que cette CVE ne signale pas Total Commander. Les utilisateurs puissants avec des privilèges d'administration utilisent souvent ce logiciel, donc l'exploitation réussie de la vulnérabilité peut aider un attaquant à utiliser un hôte pour prendre le contrôle du réseau d'une organisation.

Spécification de démonstration :

- Système d'exploitation : Windows 10 1909 x64.

- Software: Total Commander v8.01 x86 avec la bibliothèque UnRAR v4.20.1.488.

- Les données artisanales sont créées par le groupe de recherche en sécurité de Google sur Exploit-DB [9].

La corruption de la mémoire se produit lorsque Total Commander utilise UnRAR.DLL pour extraire un fichier spécialement conçu. L'attaquant peut alors exécuter un code arbitraire sur la machine avec les privilèges de l'utilisateur de Total Commander. Les attaquants sophistiqués peuvent placer d'autres fichiers apparemment légitimes mais vulnérables sur l'ensemble de la machine pour d'autres attaques.

Les versions récentes de Total Commander ne présentent pas cette vulnérabilité, car elles utilisent une version plus récente de UnRAR.DLL. Ainsi, comme toujours, les utilisateurs devraient maintenir leurs logiciels à jour, même s'ils ne font pas l'objet d'un rapport de divulgation, et surtout s'ils n'ont pas effectué de mise à jour depuis longtemps (cette version de Total Commander a été publiée en 2012).

Conclusion

Les vulnérabilités des Software permettent aux attaquants d'accéder aux ressources de l'organisation ou d'en prendre le contrôle. Les deux méthodes les plus courantes pour détecter les vulnérabilités sont l'analyse basée sur le réseau et l'analyse basée sur l'hôte. Elles opèrent généralement à un niveau d'abstraction élevé et peuvent manquer des informations importantes, en raison des changements dans l'environnement d'un ordinateur.

La technologie d'file-based vulnerability assessment OPSWATfonctionne au niveau du fichier pour alerter les administrateurs système des installateurs de logiciels et des composants vulnérables entrant et sortant de l'organisation, réduisant ainsi les risques de sécurité à la fois avant le déploiement et pendant l'utilisation. Cette technologie a été intégrée dans les produits MetaDefender tels que Core, Cloud API, Drive, Kiosk, etc. pour couvrir un large éventail de cas d'utilisation.

La détection des vulnérabilités fichier par fichier diffère des méthodes traditionnelles et offre de nouvelles possibilités, de nouveaux cas d'utilisation et de nouveaux défis. Sur OPSWAT, nous améliorons constamment notre technologie pour surmonter les défis et aider à protéger les réseaux critiques des organisations contre les menaces de cybersécurité en constante évolution.

Références

[1] "Vulnérabilité (informatique)", [En ligne].

[2] "Vulnerability scanner", [En ligne].

[3] "MetaDefender - Advanced Threat Prevention Platform ", [En ligne].

[4] "CVE-2019-12280 - MetaDefender," [En ligne].

[5] "CVE-2012-6706 - MetaDefender," [En ligne].

[6] "Issue 1286 - VMSF_DELTA filter in unrar allows arbitrary memory write - Project Zero," [En ligne].

[7] "Total Commander - home", [En ligne].

[8] "WinRAR archiver - RARLAB", [En ligne].

[9] "unrar 5.40 - 'VMSF_DELTA' Filter Arbitrary Memory Write," [En ligne].