Le secteur manufacturier est devenu l’épine dorsale des économies mondiales, fournissant des biens et services essentiels qui alimentent des industries allant des soins de santé à la technologie. Cela englobe la production de biens vitaux comme les moteurs, les composants électriques, les équipements médicaux, les véhicules et bien d’autres. Les perturbations dans ce domaine peuvent avoir des effets en cascade sur divers secteurs et régions. Cependant, à mesure que le secteur manufacturier devient de plus en plus numérique, le secteur est confronté à une série de défis en matière de cybersécurité, notamment des vulnérabilités technologiques et le risque de perturbations importantes résultant d’incidents locaux.

Le paysage des cybermenaces dans le secteur manufacturier

Le paysage des menaces s’est élargi et a évolué pour les secteurs de l’informatique et de la technologie opérationnelle. En 2023, le secteur manufacturier a été à l’origine de près d’un quart de toutes les cyberattaques dans le monde. En outre, le coût des attaques contre le secteur manufacturier a augmenté à un rythme exponentiel de 125 % chaque année, ce qui en fait l’une des principales cibles des cybercriminels. Les raisons sont les suivantes :

- Systèmes hérités : de nombreux processus de fabrication dépendent de systèmes obsolètes ou non corrigés, créant ainsi des vulnérabilités.

- Vol de propriété intellectuelle : les concurrents, les cybercriminels ou d’anciens employés mécontents peuvent tenter de voler des conceptions de produits, des formules et des brevets de procédé.

- Menaces internes : le personnel autorisé peut abuser de ses privilèges d'accès, causant ainsi des dommages aux données propriétaires ou aux contrôles dans les opérations de fabrication critiques.

- Vulnérabilités Supply Chain : la dépendance à l’égard de chaînes d’approvisionnement étendues, qui font fonctionner la plupart des installations de fabrication, augmente l’exposition aux cyberattaques.

- Effets en cascade provenant d’autres secteurs : les cyberincidents dans des secteurs interconnectés comme l’informatique, les services financiers et les communications peuvent se propager et avoir un impact sur les opérations de fabrication.

Comment les fabricants peuvent-ils protéger leurs opérations critiques ?

Stratégie 1 : Mettre en œuvre une segmentation robuste du réseau

L'une des premières étapes de la sécurisation d'un environnement de production est la segmentation du réseau. En divisant le réseau en zones et conduits distincts, les fabricants peuvent isoler les systèmes critiques des systèmes moins sécurisés, réduisant ainsi le risque d'accès non autorisé.

Approche de mise en œuvre :

- Créer des zones réseau distinctes en fonction des exigences de sécurité

- Déployer des pare-feu entre les réseaux IT et OT pour protéger les systèmes de fabrication sensibles

- Établir des protocoles de communication sécurisés entre les segments

- Surveillez le trafic entre les zones pour détecter les menaces potentielles

- Mettre en œuvre des contrôles d’accès stricts pour la communication intersegment

Stratégie 2 : Renforcer Endpoint Sécurité

Les terminaux, tels que les postes de travail et les machines, sont des points d'entrée courants pour les cybermenaces. Ces vulnérabilités deviennent particulièrement critiques lorsque les systèmes sont obsolètes ou non corrigés, ce qui donne potentiellement aux attaquants le contrôle des processus de fabrication essentiels.

Approche de mise en œuvre :

- Déployer avancé Endpoint Solutions de détection et de réponse

- Effectuer régulièrement une inspection approfondie des paquets

- Intégrer les flux de renseignements sur les menaces

- Effectuer des évaluations systématiques de la vulnérabilité

- Mettre en œuvre une surveillance continue des comportements anormaux

- Maintenir des protocoles rigoureux de gestion des correctifs

Stratégie 3 : Secure Chaînes d'approvisionnement avec gestion des risques

L’industrie manufacturière moderne repose en grande partie sur des chaînes d’approvisionnement complexes et interconnectées qui créent de multiples points de vulnérabilité. Une seule cyberattaque contre un fournisseur pourrait compromettre la production et la propriété intellectuelle de l’ensemble de l’activité de fabrication.

Approche de mise en œuvre :

- Développer des cadres robustes de gestion des risques liés aux tiers

- Réaliser régulièrement des audits de cybersécurité auprès des fournisseurs

- Assurer la conformité aux normes de l'industrie (NIST CSF, IEC 62443)

- Mettre en œuvre des outils de surveillance de la sécurité de la chaîne d'approvisionnement

- Établir des exigences de sécurité claires pour tous les partenaires

- Effectuer des évaluations de sécurité régulières des intégrations tierces

Stratégie 4 : Plans de réponse aux incidents et de continuité des activités

La capacité à détecter, à réagir et à récupérer des cyberincidents est essentielle pour minimiser les temps d'arrêt et atténuer les dommages en cas d'attaque. Les fabricants dont la préparation est limitée sont souvent confrontés à des interruptions prolongées et à des coûts de récupération plus élevés.

Approche de mise en œuvre :

- Créer et maintenir des plans détaillés de réponse aux incidents

- Mettre en œuvre des plateformes SOAR (Security Orchestration, Automation, and Response)

- Effectuer régulièrement des exercices sur table et des tests de pénétration

- Élaborer des stratégies globales de reprise après sinistre

- Établir des protocoles de communication clairs pour la réponse aux incidents

- Tests réguliers et mise à jour des procédures de récupération

Stratégie 5 : Sensibilisation et formation à la cybersécurité

Les facteurs humains représentent souvent le maillon faible de la cybersécurité. Les menaces internes et les erreurs humaines demeurent des défis majeurs dans les environnements de fabrication. Même les contrôles techniques les plus avancés peuvent être compromis par des employés non informés ou non formés.

Approche de mise en œuvre :

- Mettre en œuvre des programmes réguliers de formation à la sensibilisation à la sécurité

- Réalisez des simulations de spear phishing avec un retour d'information en temps réel

- Établir des politiques et des procédures claires en matière de cybersécurité

- Former les employés au RBAC (contrôle d'accès basé sur les rôles)

- Développer des protocoles de traitement des données appropriés

- Évaluation régulière des niveaux de sensibilisation des employés à la sécurité

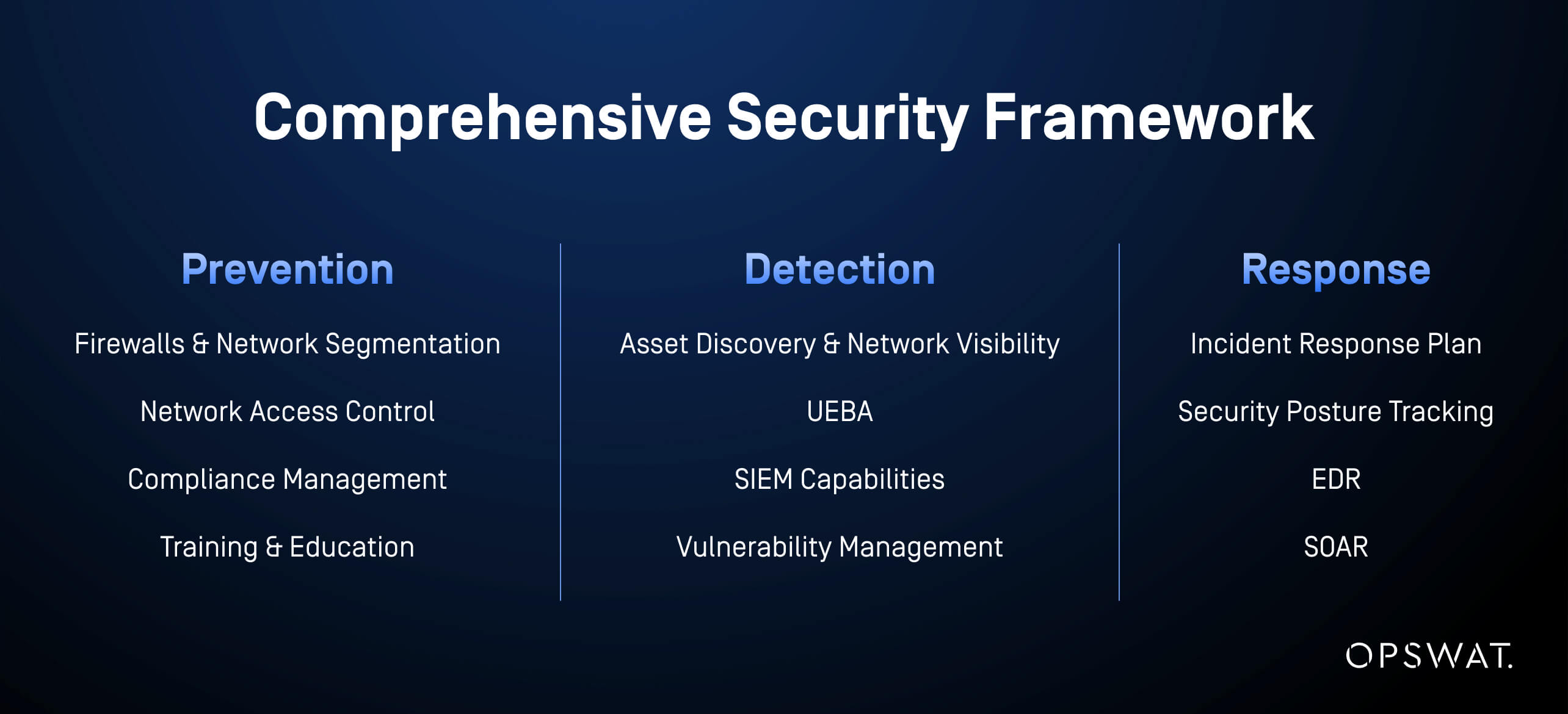

Une stratégie de défense à trois piliers

La protection des environnements de fabrication critiques nécessite une approche stratégique et multicouche de la sécurité. Nos stratégies fonctionnent ensemble pour créer un cadre de sécurité complet et résilient à trois piliers qui répond aux défis complexes auxquels sont confrontées les installations de fabrication modernes.

Prêt à renforcer la sécurité de votre fabrication ?

Alors que le secteur manufacturier continue de se lancer dans la transformation numérique, l’importance de mesures de cybersécurité robustes ne peut être surestimée. La mise en œuvre de stratégies telles que la segmentation du réseau, le renforcement de la sécurité des terminaux, la sécurisation des chaînes d’approvisionnement, l’élaboration de plans de réponse aux incidents et la promotion d’une culture de sensibilisation à la cybersécurité sont des étapes nécessaires pour protéger les environnements de fabrication critiques contre les cybermenaces en constante évolution.

MetaDefender OT Security est conçu pour répondre aux défis uniques auxquels est confrontée l'industrie manufacturière. Avec des fonctionnalités avancées de détection des menaces, de surveillance du réseau et de gestion de la conformité, MetaDefender OT Security aide les organisations à protéger leur infrastructure critique et à maintenir la continuité opérationnelle.