MetaDefender NAC™

Secure Votre réseau avec MetaDefender NAC

La valeur de notre solution MetaDefender NAC est simplement la suivante : en s'assurant que chaque connexion réseau et chaque dispositif de point final est visible, autorisé ou bloqué de manière appropriée en temps réel, la menace associée aux incidents de sécurité peut être réduite de manière substantielle. Ne mettez pas en danger les données et la réputation de votre organisation en les exposant - assurez-vous plutôt que la sécurité de votre réseau, des informations personnelles de vos administrés et de votre propriété intellectuelle reste intacte.

Ce à quoi nous nous heurtons

De nombreuses organisations sont confrontées à l'assaut sans cesse croissant de dispositifs inconnus accédant à leur infrastructure critique.

Les employés, les clients, les sous-traitants, les invités, les fournisseurs et leurs appareils sont tous des vecteurs de menace potentiels, ce qui représente un défi pour la mise en œuvre des politiques de sécurité du réseau sans entraver la productivité de l'entreprise. Il y a aussi la tâche ardue de fournir des informations sur les accès des utilisateurs et des appareils et sur les accès bloqués afin de respecter la conformité réglementaire et de permettre l'analyse criminalistique de la sécurité.

Savoir ce qui se trouve sur votre réseau

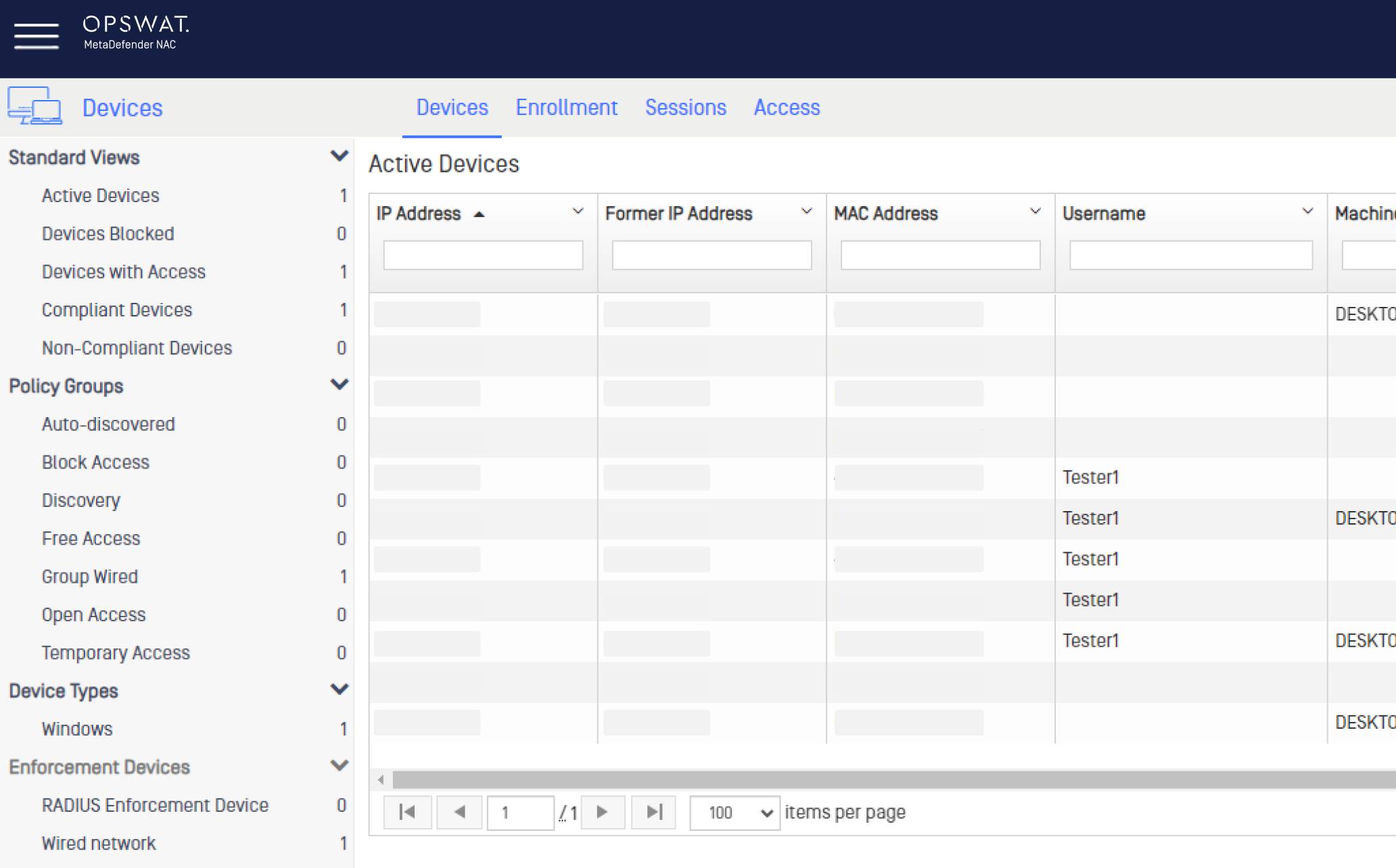

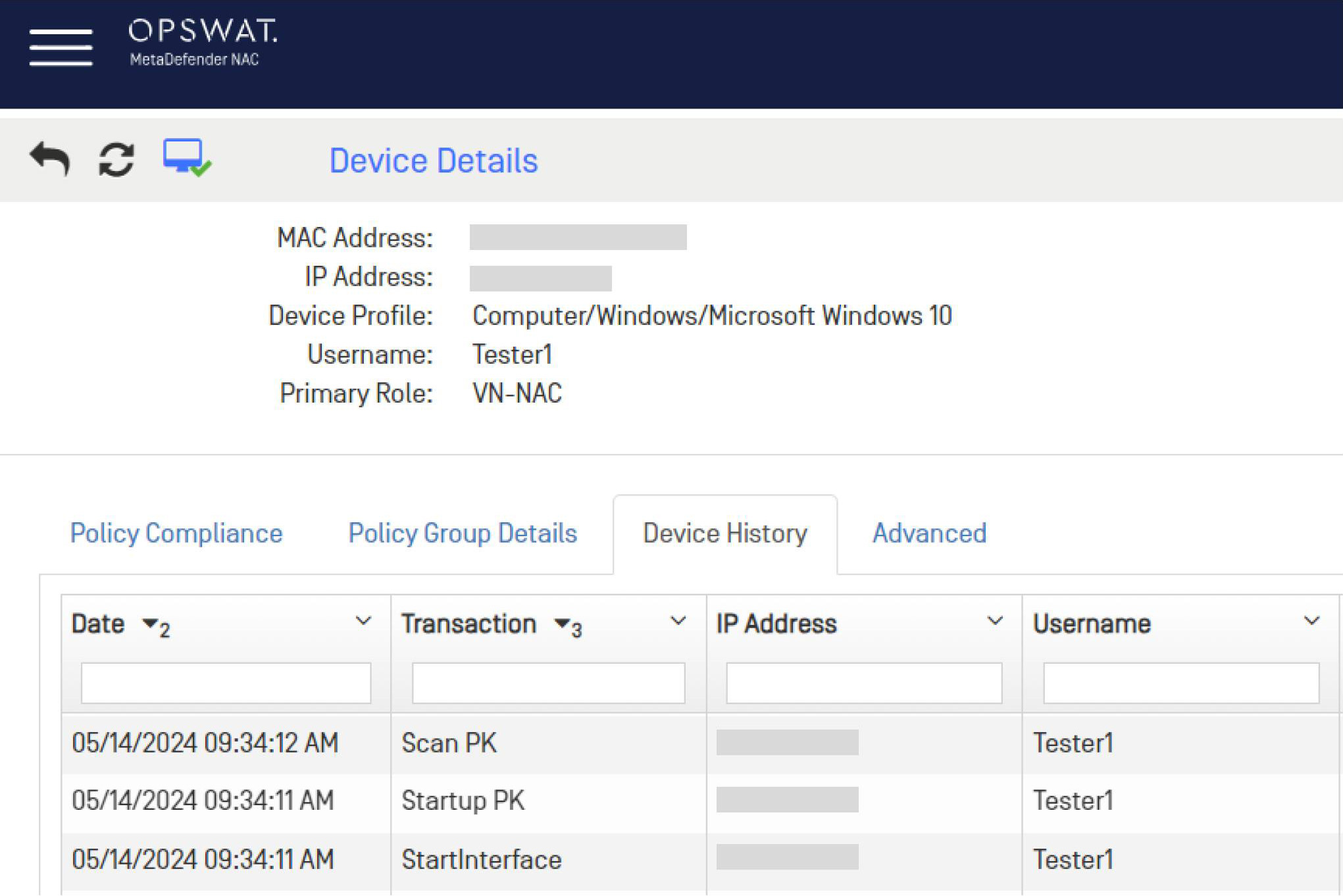

L'identification et le profilage des appareils sans agent permettent d'obtenir des informations détaillées sur les appareils présents sur votre réseau : Nom d'utilisateur, adresse IP, adresse MAC, rôle, type d'appareil, emplacement, heure et propriété. MetaDefender NAC utilise une heuristique avancée et une analyse de modèle riche pour un profilage solide de l'appareil.

Découverte et profilage des appareils

MetaDefender NAC découvre de nouveaux appareils IoT et utilisateurs qui tentent d'accéder au réseau. Cette solution peut soit établir un profil (déterminer le type d'appareil) de manière passive, soit mettre l'appareil en quarantaine jusqu'à ce que le type d'appareil soit explicitement connu. Nous utilisons les techniques suivantes pour déterminer les types d'appareils :

Empreintes profondes des appareils

- DHCP

- Identification de l'agent utilisateur du navigateur web

- Empreintes d'URL

- Empreinte de l'adresse MAC OID

Les données provenant de sources externes telles que

- Dispositifs de réseau en ligne (points d'accès sans fil, pare-feu)

- Ressources de la base de données

Options de déploiement flexibles

- Cloud (SaaS)

- Sur place

- Hybride

Contrôler l'accès aux appareils IoT ou sans navigateur

Qu'il s'agisse d'imprimantes et de téléphones VOIP, d'appareils intelligents comme les thermostats et les lumières, ou d'appareils OT spécifiques à votre secteur d'activité, le contrôle et la surveillance de ces appareils peuvent constituer un véritable défi. Ces appareils peuvent représenter une grande partie du risque dans votre environnement, et de nombreuses organisations abordent ce problème par le biais de la segmentation du réseau. Notre solution NAC offre une vue consolidée des systèmes traditionnels, des appareils mobile et IoT, et maintenant, des systèmes de technologie opérationnelle (OT) ; elle vous donne la possibilité de segmenter les appareils IoT à l'aide d'ACL ou d'une affectation à un VLAN spécifique à partir d'un tableau de bord unique.

La solution NAC offre de multiples options conçues pour répondre à vos différentes exigences pour ces types d'appareils :

Onboarding passif

Pour MetaDefender NAC , vous avez la possibilité de reconnaître certains types d'appareils et de les autoriser passivement à accéder au site.

Téléchargement en masse

Vous avez la possibilité d'autoriser un groupe d'appareils avec l'adresse MAC, ce qui garantit que seules ces adresses MAC spécifiques seront accessibles sur le réseau.

Auto-enregistrement

Si vous êtes dans un environnement où vous avez des dispositifs IoT spécifiques qui ont besoin d'une identité liée, ceux-ci peuvent être auto-enregistrés via le portail captif.

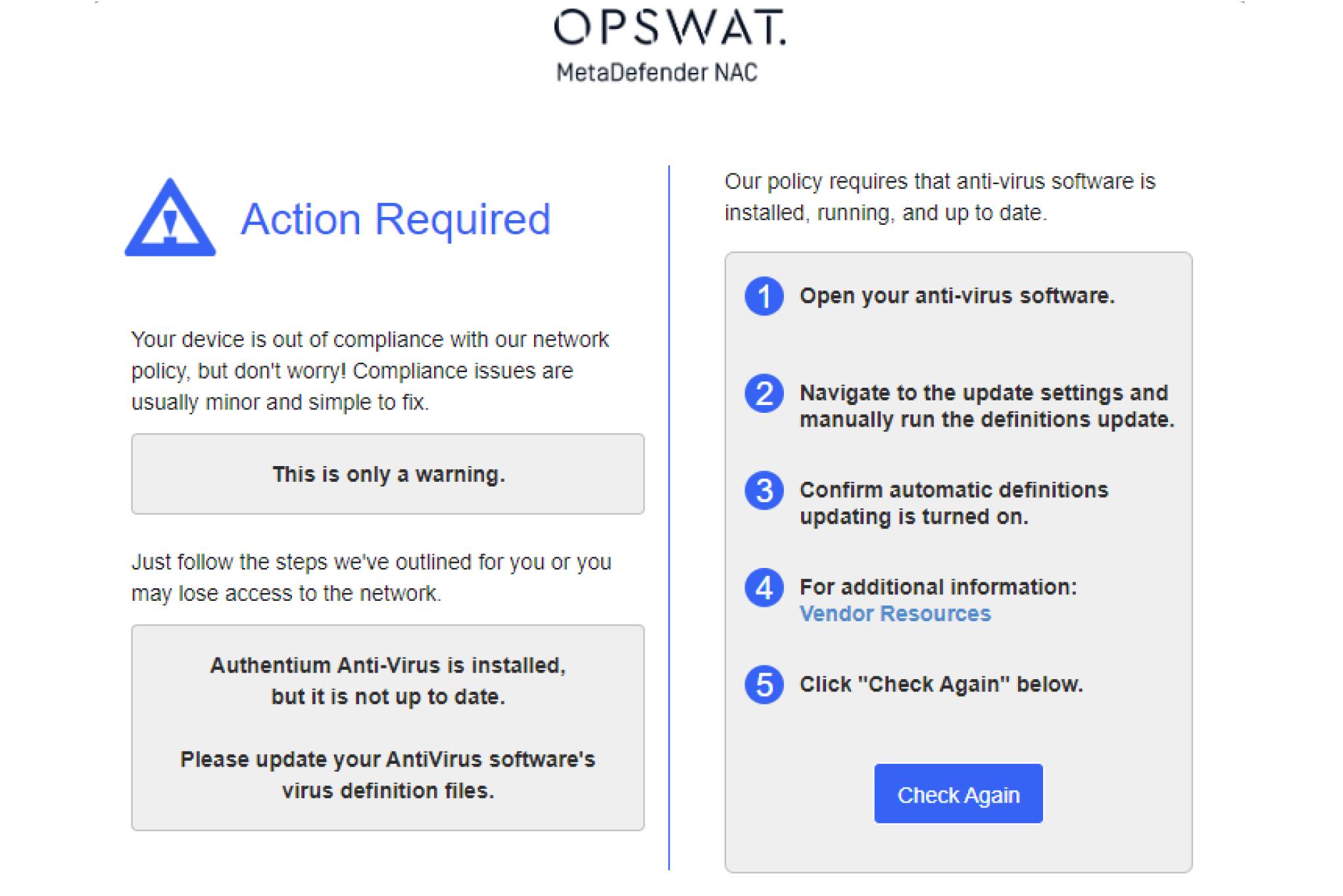

Contrôle approfondi du dispositif de conformité

Qu'il s'agisse des politiques d'utilisation acceptable (AUP) de votre organisation ou des exigences réglementaires, MetaDefender NAC s'assure que les appareils de votre réseau adhèrent et se conforment en conséquence.

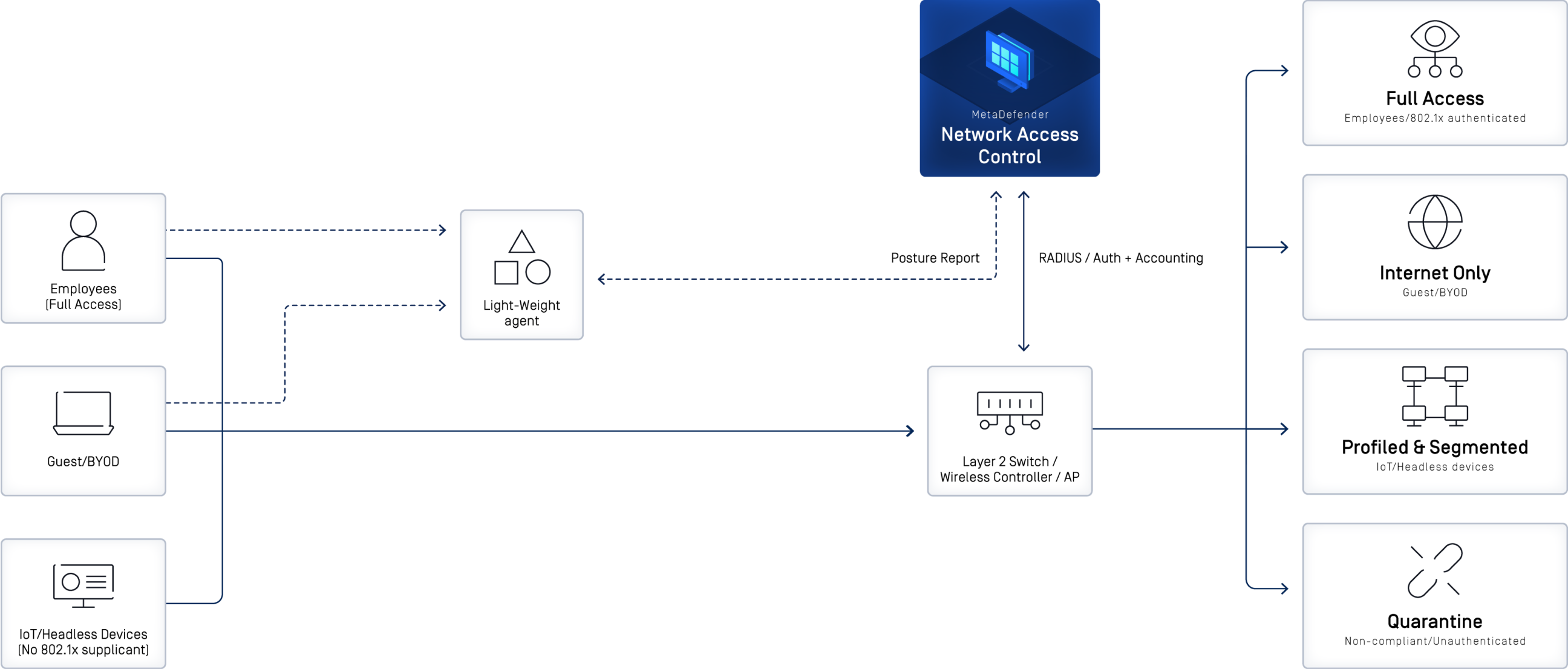

Les appareils Windows, macOS et mobile sont vérifiés à l'aide d'évaluations approfondies des Endpoint avant d'accorder l'accès au réseau pour s'assurer que l'appareil adhère à vos PUA et sont également vérifiés en temps réel lorsqu'ils se déplacent sur votre réseau.

Le respect des exigences de conformité réglementaire telles que GDPR, HIPAA, PCI DSS, SOX ou GLBA implique de savoir " qui, quoi, quand et où " pour les appareils et les utilisateurs sur votre réseau et de contrôler l'accès aux données que votre entreprise doit sécuriser. MetaDefender NAC vous aide à atteindre cette visibilité, cette sécurité et ce contrôle - et automatise les politiques qui valident la responsabilité, atténuent les vulnérabilités et bloquent les menaces en évolution - en garantissant votre conformité avec les audits récurrents.

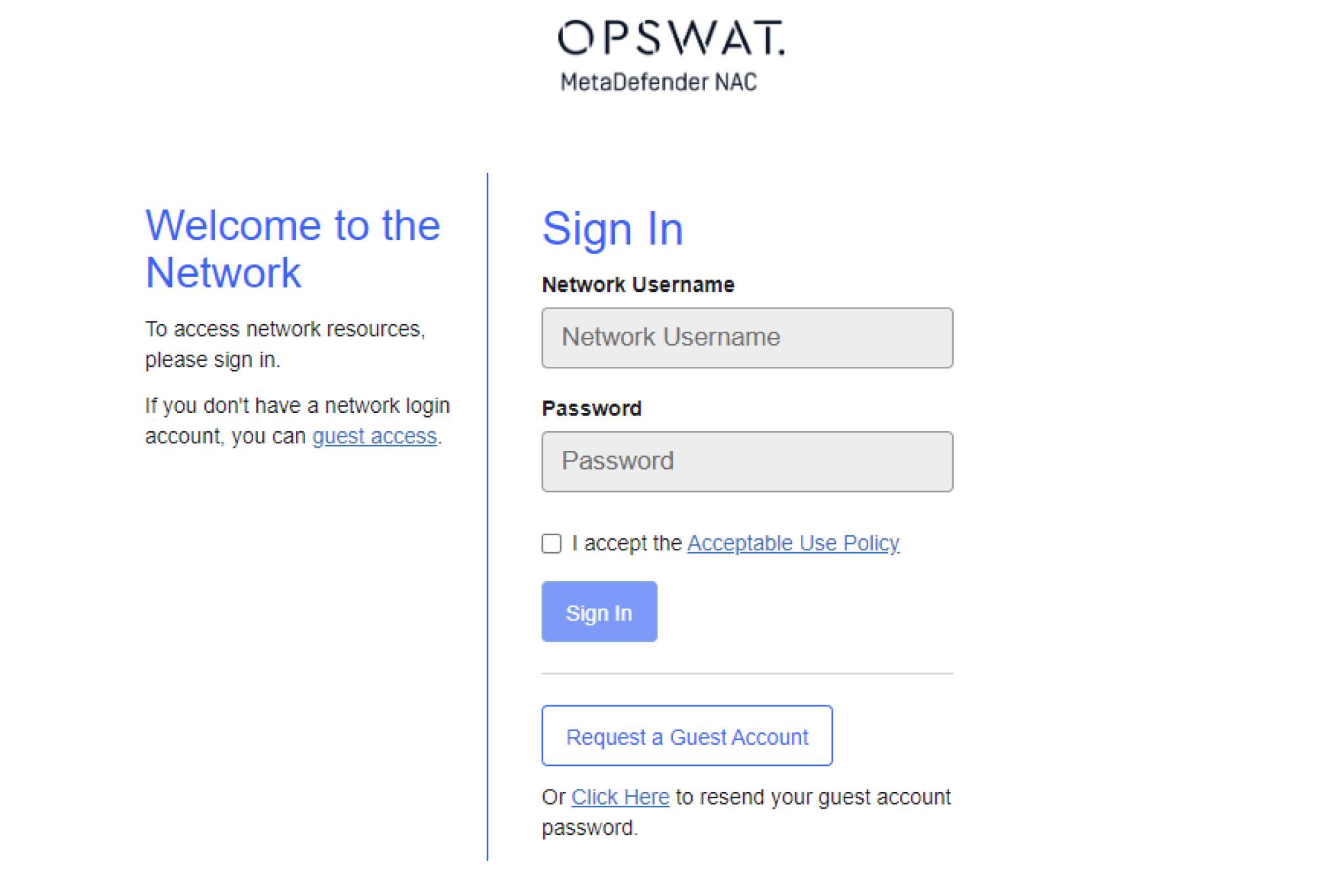

Authentifiez vos utilisateurs

En fonction de votre environnement, vous pouvez authentifier vos utilisateurs à l'aide de plusieurs méthodes/protocoles. L'authentification AD/LDAP/SAML de l'utilisateur final empêche les utilisateurs non autorisés d'accéder aux ressources du réseau.

MetaDefender NAC prend en charge les types d'authentification suivants : EAP-PEAP (basé sur les informations d'identification), EAP-PEAP (basé sur les machines), EAP-TLS (basé sur les certificats), ainsi que l'authentification unique (SSO) par domaine et 802.1X.

Secure Accès pour les invités, les vendeurs et les tiers

Portail captif de l'utilisateur final pour l'authentification des appareils BYOD avec des possibilités étendues de personnalisation.

L'auto-enregistrement des invités automatise le processus d'octroi d'un accès temporaire au réseau pour vos invités. Configurez différents niveaux d'accès et processus d'approbation pour les invités, les fournisseurs ou autres tiers ayant besoin d'accéder à votre réseau. MetaDefender NAC est livré en standard avec une passerelle SMS entièrement configurée qui fournit un support SMS international dès sa sortie de l'emballage.

L'enrôlement des appareils avec la capacité de téléchargement en masse des adresses MAC permet une authentification correcte des appareils sans navigateur tels que les imprimantes, les téléphones VOIP, les caméras IP ou tout autre appareil compatible IOT, y compris l'attribution facultative d'accès au réseau (VLAN, ACL, rôle, profil, etc.).

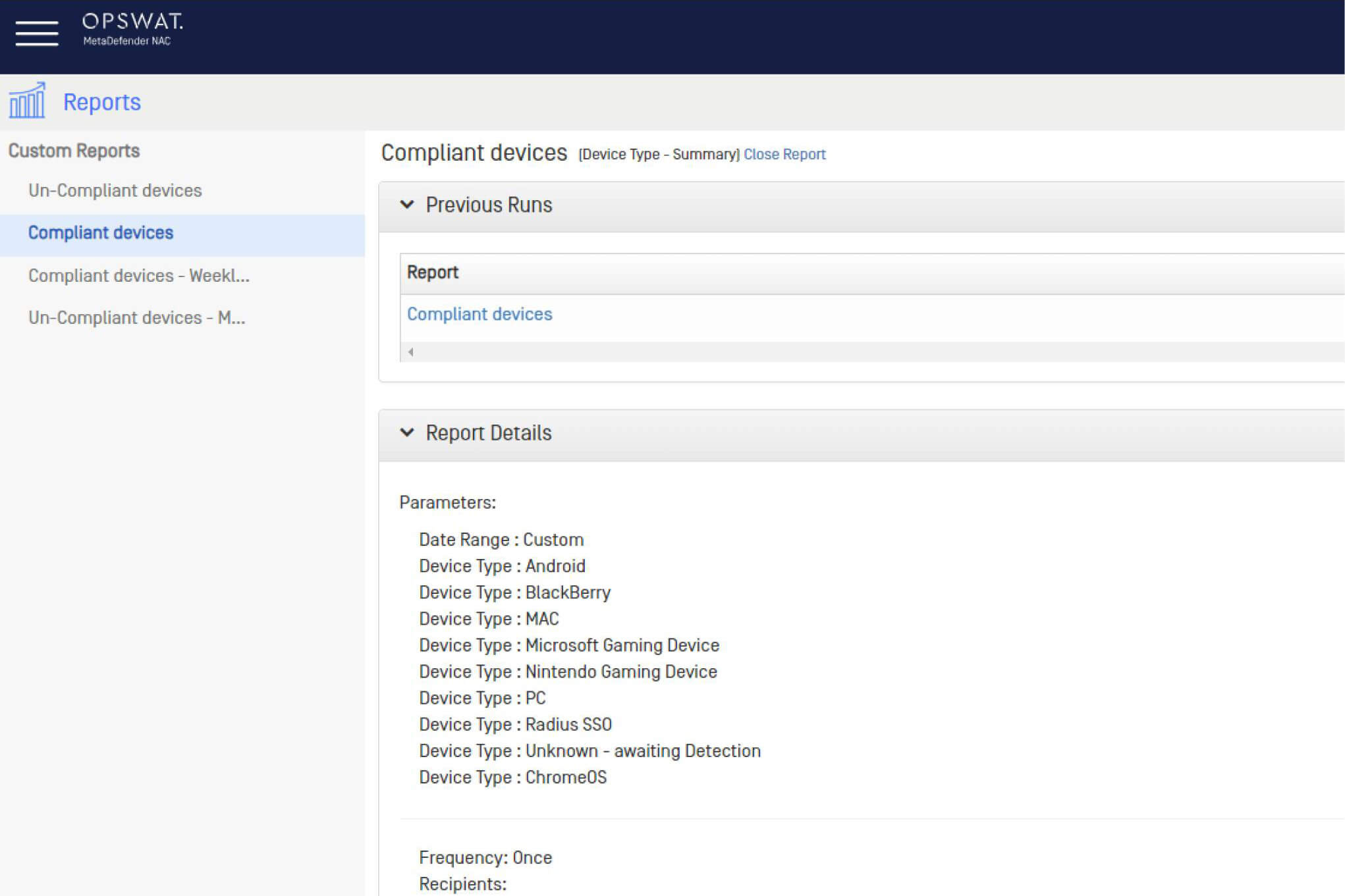

Consulter les rapports de gestion en temps réel ou historiques

MetaDefender NAC rassemble une multitude d'informations contextuelles en temps réel et historiques sur les appareils, appelées intelligence contextuelle, telles que le nom d'utilisateur, l'adresse IP, l'adresse MAC, le rôle, l'emplacement, l'heure, la propriété et même l'état de conformité. Ces informations permettent de prendre des décisions de sécurité plus opportunes et mieux informées.

Utilisez le tableau de bord des rapports en temps réel pour savoir qui et quoi se trouve sur votre réseau, ainsi qu'une interface de rapport intégrée pour 30 jours d'informations détaillées sur les appareils et 6 mois d'informations historiques. Ces rapports peuvent être exécutés selon un calendrier, à la demande ou exportés vers d'autres outils.

En outre, une interface de reporting intégrée fournit 30 jours d'informations détaillées sur les clients et 6 mois d'informations historiques sur les sessions par le biais d'une interface facile à utiliser qui peut être exécutée à la demande ou programmée pour envoyer des rapports par courrier électronique sur une base quotidienne, hebdomadaire ou mensuelle. Ces données peuvent également être exportées vers une source externe telle qu'un SIEM pour des périodes de rétention de données plus longues.

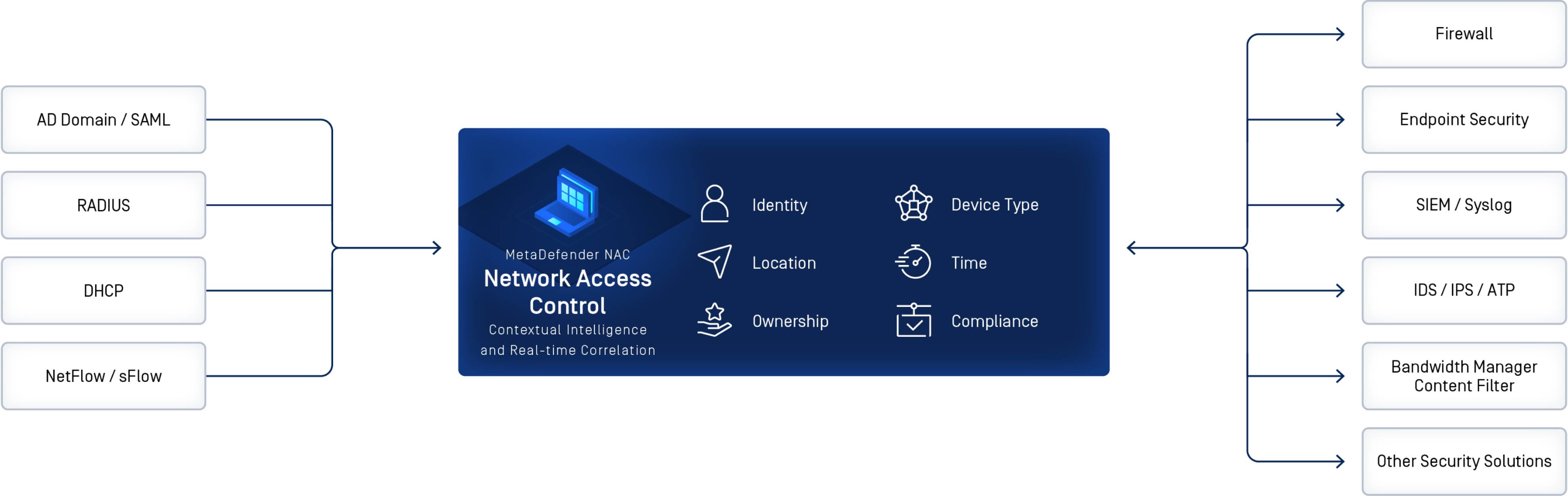

MetaDefender NAC L'intégration pour renforcer les investissements actuels en matière de sécurité

MetaDefender NAC peut partager les informations contextuelles qu'il recueille avec d'autres solutions de sécurité telles que les pare-feu basés sur l'identité, les filtres de contenu web, les solutions SIEM et les solutions de gestion de la bande passante afin d'améliorer leurs capacités bien au-delà de la portée des dispositifs de domaine traditionnels.

Cette capacité est bidirectionnelle et peut recevoir des alertes des systèmes Advanced Threat Detection afin d'appliquer une quarantaine en temps réel pour les alertes graves. Il n'y aura plus d'incidents si une alerte critique se propage dans votre entreprise au milieu de la nuit, car elle sera bloquée immédiatement.

MetaDefender NAC Partenaires d'intégration

Utilisez votre réseau existant

Avec MetaDefender NAC , vous disposez d'options d'intégration réseau flexibles, ce qui signifie que dans la plupart des cas, vous pourrez mettre en œuvre NAC sans modifier votre infrastructure réseau actuelle.

Il comprend un serveur RADIUS avec intégration réseau de couche 2 qui vous permet d'authentifier les utilisateurs et les appareils, de contrôler l'accès au réseau à l'aide de 802.1X et/ou par adresse MAC et d'attribuer des privilèges réseau aux utilisateurs et aux appareils authentifiés. Les options d'importation NAS en masse et de notification CIDR NAS sont disponibles, ainsi que la création d'attributs RADIUS personnalisés. Le contrôle et l'attribution de l'Network Access Control permettent de contrôler les ports câblés et les SSID sans fil. Il est possible d'utiliser l'attribution dynamique de VLAN, les ACL téléchargeables (dACL) et/ou l'accès basé sur les rôles, tels que les rôles, les profils et les ID de filtrage.

En option, l'intégration de la couche 3 permet de contourner l'exigence de RADIUS grâce au routage basé sur des règles (Policy Based Routing). Elle peut également être utilisée en plus du serveur RADIUS de base et de la liste d'autorisation des adresses MAC pour l'affectation initiale du réseau.

Une caractéristique utile est que des contrôles peuvent être mis en œuvre pour restreindre l'accès à un réseau VLAN spécifique en fonction des types d'hôtes autorisés et/ou des adresses MAC, une caractéristique particulièrement utile pour assigner des appareils IoT tels que des imprimantes, des téléphones VOIP et des caméras IP à un VLAN segmenté.

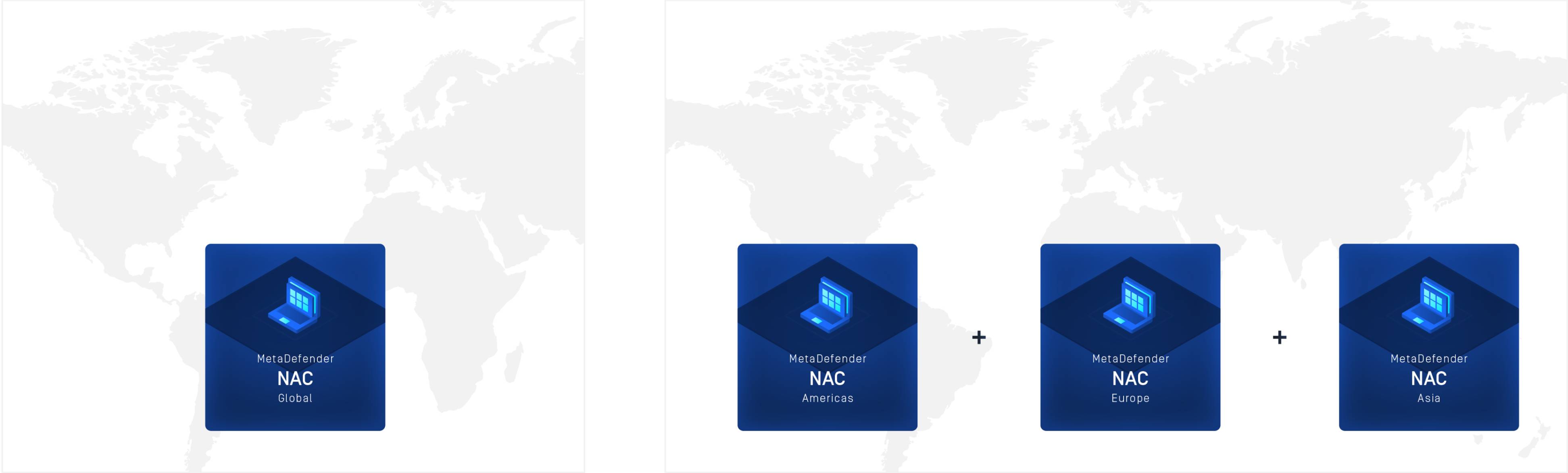

Évolution de la capacité et de la disponibilité de NAC au fur et à mesure de votre croissance

Tirez parti de la tolérance de panne matérielle des VM ou achetez l'option de haute disponibilité (HA) pour les nœuds actifs/passifs. En outre, les clusters supportés par plusieurs nœuds sont une option pour les environnements de plus de 25 000 appareils.

NAC Installation et gestion sans services de conseil longs et compliqués

Déploiement à distance grâce à un processus d'installation en 5 étapes éprouvé, avec accès à une assistance technique tout au long du processus. Une fois la solution mise en œuvre, l'assistance continue comprend : une surveillance et une assistance proactives 24 heures sur 24 et 7 jours sur 7, des sauvegardes nocturnes de la configuration et des mises à jour automatisées des empreintes digitales des nouveaux appareils, des mises à jour des signatures du système d'exploitation et de l'antivirus, ainsi que des mises à niveau programmées ou automatisées de la version.

Découvrez ce que disent nos utilisateurs estimés

Documentation technique

Pour commencer

Déploiement et utilisation

Soutien

Exploiter tout le potentiel de nos produits

Ressources recommandées

Fiche technique MetaDefender NAC Cloud