L'ingénierie de détection est un domaine de la cybersécurité qui se concentre sur la conception, la mise en œuvre et la maintenance de méthodes de détection pour identifier les menaces potentielles à la sécurité dans l'environnement d'une organisation. Elle va au-delà de la simple mise en place d'alertes et implique une approche stratégique pour comprendre les comportements des menaces, identifier les IOC (indicateurs de compromission) et développer une logique de détection qui identifie avec précision les activités malveillantes sans générer de faux positifs excessifs. L'ingénierie de détection est essentielle pour renforcer les capacités de détection des menaces d'une organisation et améliorer sa posture de sécurité globale.

En développant une logique de détection précise et en affinant continuellement les mécanismes de détection, les ingénieurs de détection contribuent à réduire le TTD (temps de détection) et le TTR (temps de réponse) aux incidents. Cette approche proactive permet aux équipes de sécurité d'agir rapidement sur les alertes et de prévenir les violations potentielles.

Concepts clés de l'ingénierie de détection

- Logique de détection : Il s'agit des règles spécifiques, des requêtes et des analyses développées pour identifier les activités malveillantes sur la base des comportements observés et des IOC. Une logique de détection efficace est adaptée à l'environnement d'une organisation et prend en compte diverses sources de données telles que le trafic réseau, les journaux des terminaux et d'autres services.

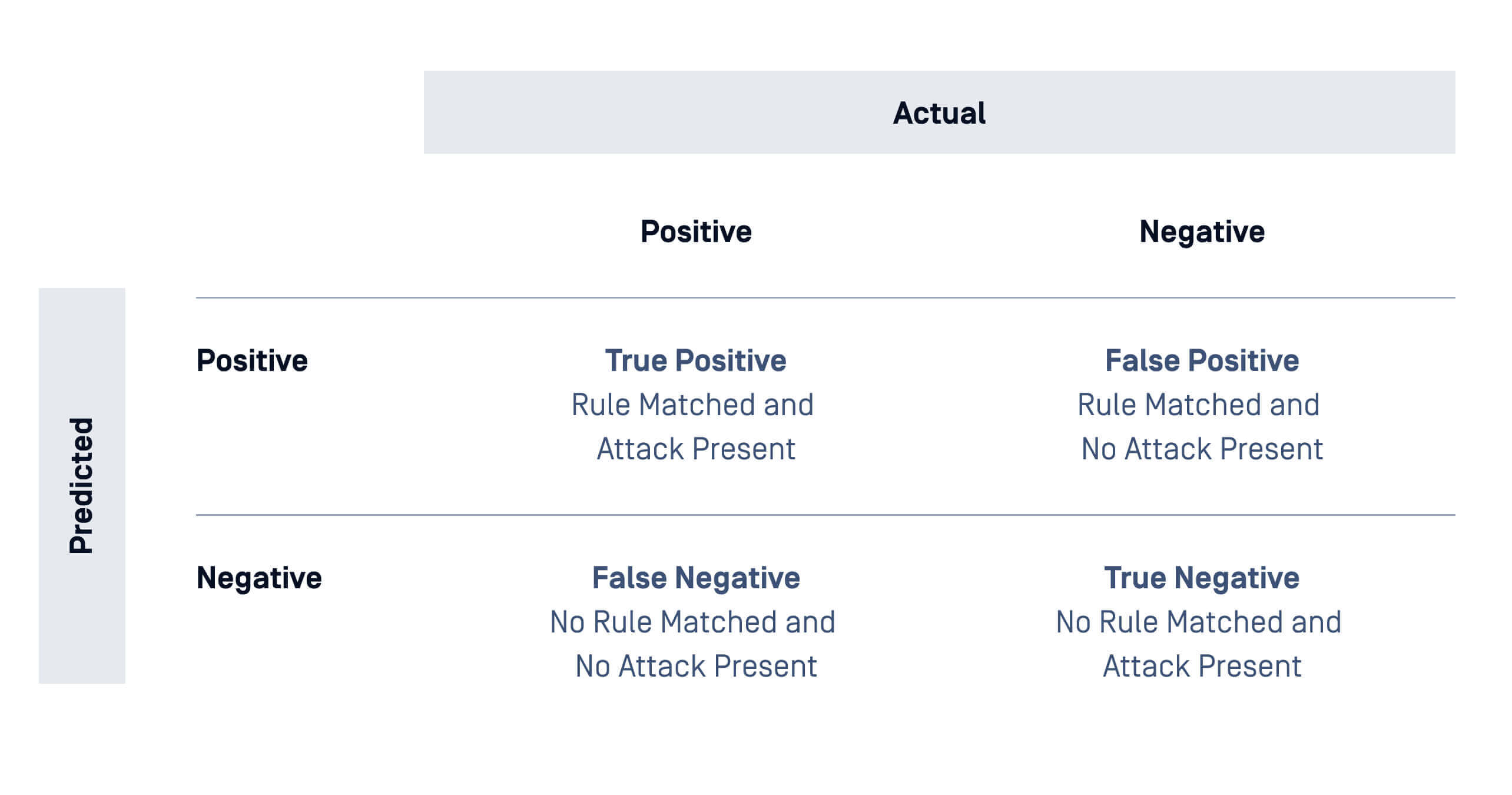

- Faux positifs et faux négatifs : Un faux positif se produit lorsqu'une action bénigne est incorrectement signalée comme malveillante, tandis qu'un faux négatif se produit lorsqu'une action malveillante n'est pas détectée. L'ingénierie de détection vise à minimiser ces erreurs afin de garantir des alertes précises et exploitables.

- Analyse comportementale : Contrairement aux méthodes de détection statiques qui reposent uniquement sur les IOC, l'analyse comportementale consiste à surveiller les modèles de comportement anormaux qui peuvent indiquer une menace, tels que des temps de connexion inhabituels ou des tentatives d'exfiltration de données. Cette approche permet de détecter des menaces nouvelles et évolutives, mais nécessite une base de référence prédéfinie de comportement "normal".

- Chasse aux menaces : la chasseaux menaces est une approche proactive de la détection des menaces par la recherche d'activités suspectes dans les réseaux et les systèmes. Les ingénieurs de détection peuvent aider à créer des hypothèses de chasse et travailler avec des équipes de chasseurs de menaces pour valider la logique de détection afin de développer des analyses améliorées, découvrant des menaces cachées que les systèmes automatisés pourraient manquer.

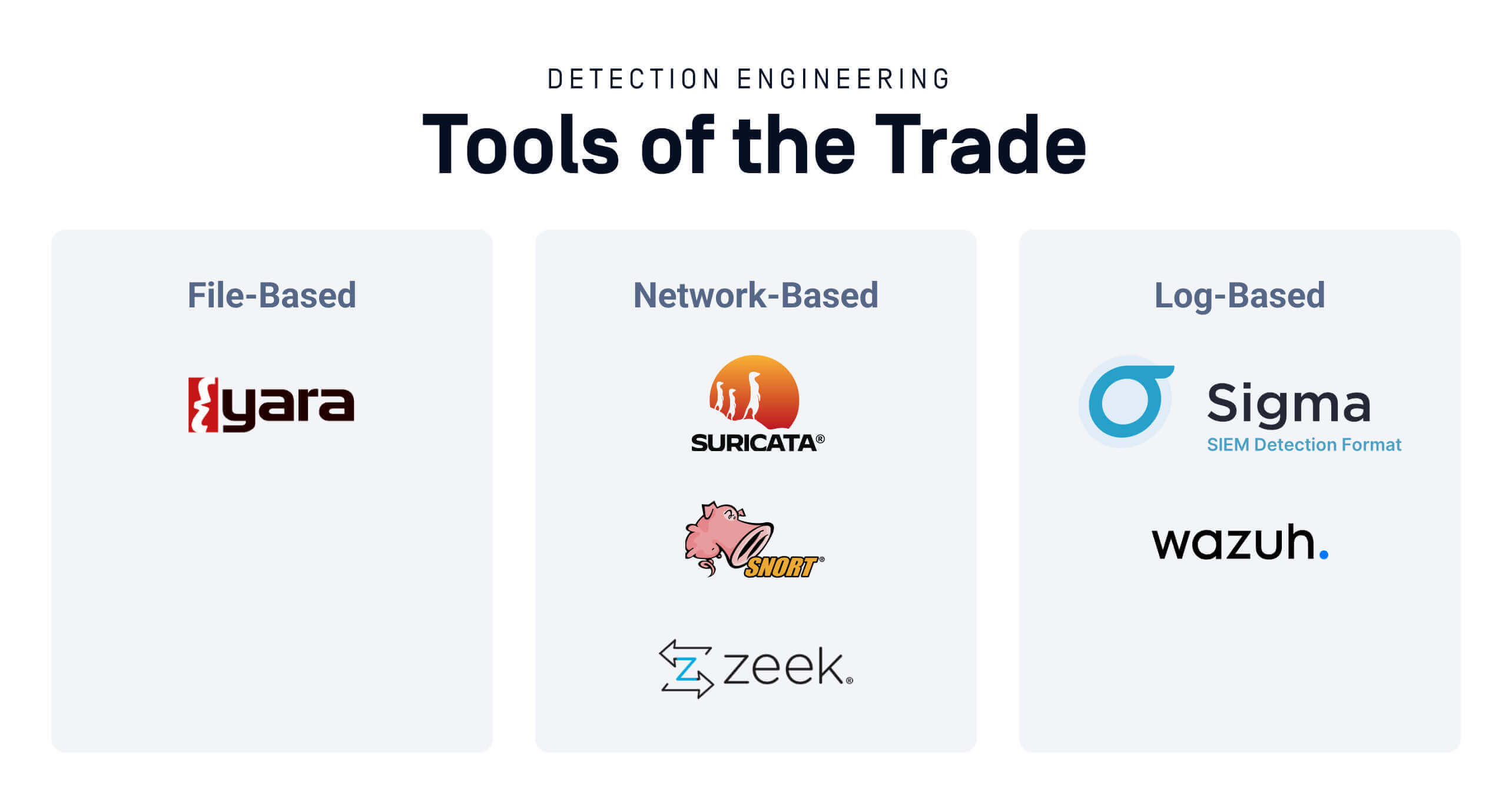

Les outils du métier

Les ingénieurs chargés de la détection utilisent toute une série d'outils et de normes pour détecter les menaces et y répondre. Certains outils sont optimisés pour différentes fonctions, notamment l'analyse des fichiers, l'analyse du réseau et l'analyse des journaux.

- Basé sur des fichiers : Ces outils sont conçus pour identifier les logiciels malveillants ou les activités suspectes sur la base de modèles de fichiers, de signatures ou de comportements.

- YARA est un outil utilisé par les ingénieurs de détection pour identifier et classer les logiciels malveillants sur la base de modèles dans les fichiers ou les processus. Les règles YARA sont constituées de chaînes et de conditions qui définissent ce qui constitue une correspondance, ce qui en fait une ressource puissante pour l'identification des menaces.

- Basé sur le réseau : Ces outils surveillent le trafic réseau afin de détecter les activités suspectes ou les tentatives d'intrusion.

- Suricata : Un système de détection et de prévention des intrusions dans le réseau (IDS/IPS) open source qui analyse le trafic réseau en temps réel. Il utilise des règles basées sur des signatures pour identifier les menaces, comme la détection d'attaques basées sur des comportements ou des modèles de réseau connus. Il peut également procéder au décodage et à l'analyse des sessions réseau, agissant comme une sorte d'enregistreur de vol réseau, générant des enregistrements d'audit pour toutes les activités sur le réseau.

- Snort : Snort est un autre outil IDS/IPS open source populaire qui utilise des règles pour inspecter le trafic réseau et identifier les menaces sur la base de signatures d'attaques connues.

- Zeek : Un moteur d'analyse et d'audit de réseau à source ouverte capable d'identifier, de décoder et de générer des enregistrements d'audit pour de nombreux protocoles de réseau pertinents. Zeek fournit un langage complet spécifique à un domaine pour l'analyse des protocoles de réseau, ainsi qu'un certain nombre de cadres pour le développement de plugins et d'interfaces pour l'application de renseignements sur les menaces à la tâche d'analyse de réseau.

- Basé sur le journal : Ces outils analysent les journaux des systèmes ou des applications afin de détecter des schémas inhabituels pouvant indiquer des incidents de sécurité et sont souvent utilisés de concert.

- Sigma : Une norme ouverte pour l'écriture de règles de détection qui peuvent être appliquées aux données du journal. Il fournit un format de règle générique, qui peut ensuite être traduit pour différents SIEM.

- Wazuh : Une plateforme de surveillance de la sécurité open source qui intègre l'analyse des journaux, la détection des intrusions, la surveillance de l'intégrité des fichiers et la gestion des vulnérabilités. Elle peut surveiller les journaux provenant de diverses sources et créer des alertes sur la base de règles préconfigurées ou personnalisées.

Problèmes courants

Échelle et ressources

Les ingénieurs de détection aimeraient bien protéger les organisations contre tous les types de menaces, mais ils sont limités par les ressources et la main-d'œuvre. Aucune organisation ne peut se protéger contre toutes les menaces et doit donc adapter ses efforts d'ingénierie de détection à son environnement spécifique. Pour ce faire, les entreprises doivent affiner leur approche en se concentrant sur les vecteurs d'attaque auxquels elles sont le plus vulnérables.

Le contexte est le mot clé ici - les industries, les produits, les systèmes informatiques et même les risques géopolitiques d'une organisation doivent être pris en compte. Le renseignement sur les cybermenaces, un domaine étroitement lié, peut aider à définir ces contextes. Une approche courante consiste à se concentrer sur le secteur d'activité d'une organisation. Par exemple, une société de marketing basée aux États-Unis sera confrontée à des menaces différentes de celles d'une société d'énergie en Asie.

Réduire les faux positifs

Une difficulté inhérente à laquelle sont confrontés les ingénieurs en détection consiste à définir des méthodes de détection qui permettent d'attraper les menaces sans submerger les analystes de faux positifs. Le tableau ci-dessous illustre ce concept :

Le taux d'erreur potentiel peut être réduit en élaborant soigneusement des règles de détection et en testant rigoureusement ces règles dans des environnements complexes. Les règles doivent être testées par rapport à des menaces connues ainsi qu'à des cas limites et à des exemples bénins.

Par exemple, une règle de détection qui recherche des macros malveillantes dans un document Microsoft Word doit détecter les macros malveillantes de manière cohérente, sans générer de faux positifs sur les documents normaux.

Conventions d'appellation

Une fois qu'une menace est identifiée et que les règles de détection sont définies et testées, elles sont ensuite intégrées dans les outils que les équipes SOC utilisent pour surveiller les réseaux et sont souvent partagées avec d'autres équipes de sécurité. Nommer et décrire ces règles avec précision peut s'avérer difficile, en particulier lorsque les indicateurs qu'elles détectent sont complexes ou obscurs. La normalisation est importante à cet égard, et les organisations peuvent identifier des normes qui facilitent l'organisation et l'étiquetage afin de faciliter la gestion de vastes bibliothèques de détection.

Réflexions finales

L'ingénierie de détection est la pierre angulaire de la cybersécurité moderne, car elle fournit le cadre permettant d'identifier les menaces et d'y répondre efficacement. En donnant aux équipes SOC les informations dont elles ont besoin pour détecter et répondre aux menaces émergentes, l'ingénierie de détection restera une discipline essentielle pour maintenir des défenses de sécurité robustes.

Découvrez comment OPSWAT's MetaDefender InSights Threat Intelligence peut donner à votre organisation un avantage critique lorsqu'il s'agit de prévenir les cyberattaques - parlez à un expert dès aujourd'hui.