Début février, la Cybersecurity and Infrastructure Security Agency (CISA), la National Security Agency (NSA), le Federal Bureau of Investigations (FBI) et d'autres organisations ont publié un avis sur les risques urgents posés par la République populaire de Chine (RPC). À l'époque, ils ont spécifiquement mis en garde les organisations d'infrastructures critiques contre les cyberacteurs parrainés par l'État, en citant nommément Volt Typhoon, qui se préparent à mener des cyberattaques perturbatrices ou destructrices contre les infrastructures critiques des États-Unis.

Selon l'avis de février, Volt Typhoon (également connu sous les noms de Vanguard Panda, BRONZE SILHOUETTE, Dev-0391, UNC3236, Voltzite et Insidious Taurus) a déjà compromis les environnements IT d'organisations d'infrastructures critiques dans les secteurs des communications, de l'énergie, des systèmes de transport et des systèmes d'approvisionnement en eau et de traitement des eaux usées aux États-Unis et dans ses territoires, et s'est prépositionné pour permettre un mouvement latéral vers des actifs de technologie opérationnelle (OT) afin de perturber les fonctions. En mars, les alliés des Cinq Yeux ont publié une nouvelle alerte et des conseils sur la manière dont les organismes d'infrastructures critiques peuvent se défendre contre ces menaces, exhortant les dirigeants à reconnaître le risque cybernétique comme un risque commercial de base et un élément fondamental de la sécurité nationale. Plus récemment, un sénateur américain a mis en garde contre la menace que représente Volt Typhoon dans une lettre adressée à la CISA.

Volt Typhoon joue la carte du long terme

Contrairement à certains acteurs malveillants, Volt Typhoon n'utilise pas de logiciels malveillants pour obtenir et conserver l'accès aux réseaux. Au lieu de cela, ils s'appuient sur des comptes valides et utilisent une sécurité opérationnelle forte pour ne pas être découverts pendant de longues périodes - dans certains cas, cinq ans ou plus. En utilisant les fonctions intégrées d'un système, ce groupe de menace exploite les techniques de "living off the land" (LOTL), y compris l'utilisation d'outils et de processus natifs sur des systèmes dans de multiples environnements IT . Cela leur permet d'échapper à la détection, de tirer parti de leur expérience et d'obtenir des informations sur leurs activités. Cela leur permet d'échapper à la détection, en s'appuyant sur des recherches approfondies sur l'organisation et l'environnement cibles pour adapter leurs tactiques, techniques et procédures en conséquence. Volt Typhoon consacre également des ressources permanentes au maintien de la persistance et à l'amélioration de la compréhension de l'environnement cible au fil du temps, bien au-delà de la compromission initiale.

De nombreuses organisations n'ont pas la capacité de détecter et d'identifier les activités malveillantes, ce qui rend plus difficile la distinction entre un comportement légitime et un comportement malveillant. Pour se protéger contre les techniques de LOTL, les organisations doivent adopter une approche globale et multidimensionnelle de la cybersécurité. Les orientations conjointes fournies par la CISA proposent de vastes pratiques de détection et de renforcement qui peuvent aider les organisations à se positionner de manière à être plus efficaces dans la détection et l'atténuation de ces techniques. Les secteurs des infrastructures critiques doivent appliquer ces meilleures pratiques, en mettant davantage l'accent sur l'amélioration de la sécurité dans la chaîne d'approvisionnement.

Secure la Supply Chain

Les organisations sont de plus en plus confrontées à des attaques sophistiquées dans la chaîne d'approvisionnement. Selon un rapport de l'Agence européenne chargée de la sécurité des réseaux et de l'information (ENISA), la "compromission des dépendances Software dansSupply Chain approvisionnement " reste la menace la plus importante, sans doute en raison de l'intégration de fournisseurs et de partenaires tiers dans la chaîne d'approvisionnement. Les infrastructures critiques sont loin d'être à l'abri de cette tendance, ce qui ouvre des voies potentielles aux acteurs parrainés par des États, comme Volt Typhoon, pour obtenir et maintenir un accès qui pourrait mettre en danger les organisations et les individus. Pour contrer ces menaces, les organisations doivent sécuriser les chaînes d'approvisionnement en logiciels et en matériel et adopter des principes de sécurité dès la conception.

Software Supply Chain

Ce n'est un secret pour personne qu'il existe des vulnérabilités dans la chaîne d'approvisionnement des logiciels, notamment l'insertion de codes malveillants et l'utilisation de composants tiers vulnérables. Les codes malveillants peuvent permettre un accès non autorisé, conduire à des violations de données et parfois même à une prise de contrôle complète du système. Les développeurs de Software utilisent souvent des composants tiers, y compris des logiciels libres, pour accélérer le développement et ajouter de nouvelles fonctionnalités. Malheureusement, ces composants peuvent contenir des vulnérabilités connues, des vulnérabilités récemment découvertes ou même des vulnérabilités introduites dans la base de code par un acteur malveillant.

Un exemple récent est celui du Python Package Index (PyPI), source privilégiée d'applications et de bibliothèques de code écrites en langage de programmation Python, qui a été attaqué par des utilisateurs ayant vraisemblablement utilisé des moyens automatisés pour télécharger des paquets malveillants, en exploitant les fautes de frappe des utilisateurs. Ils ont utilisé une technique appelée "typosquatting", qui consiste à créer des noms de paquets similaires à des noms populaires afin d'infecter les appareils des utilisateurs lors de l'installation. Cela montre qu'il est indispensable de vérifier les dépendances et les vulnérabilités des bibliothèques de code source et de lutter contre les menaces de logiciels malveillants dans le contexte de l'intégration rapide des technologies de l'intelligence artificielle sans mesures de sécurité adéquates.

De même, lorsque les entreprises adoptent la conteneurisation et utilisent des référentiels pour gérer le code source et les images de conteneurs, les acteurs malveillants ont accès à une surface d'attaque élargie. Si un logiciel malveillant s'infiltre dans le code et les référentiels de conteneurs, il peut se propager dans la pile d'applications logicielles et causer des dommages étendus. Les vulnérabilités d'une seule image peuvent avoir un impact sur plusieurs applications et organisations.

Pour relever ces défis, les organisations doivent adopter des processus rigoureux d'examen du code, y compris l'utilisation d'une nomenclature logicielle (SBOM) qui fournit un enregistrement formel de tous les composants utilisés dans la construction d'un logiciel. Cette capacité est essentielle lorsqu'une nouvelle vulnérabilité critique est divulguée, car elle permet aux organisations de vérifier rapidement si leur code utilise ce logiciel, où il se trouve, s'il présente un risque et, le cas échéant, d'y remédier. Un SBOM aide à identifier les composants logiciels vulnérables à la fois dans les logiciels libres et dans le code source et les conteneurs, réduisant ainsi l'exposition au risque. Cette visibilité permet également de garantir et de démontrer la conformité aux normes légales et réglementaires en facilitant une réponse rapide aux menaces émergentes.

Hardware Supply Chain

La sécurisation de la chaîne d'approvisionnement en matériel est aussi essentielle que celle des composants logiciels en raison des interdépendances entre le matériel et les logiciels. Le Hardware peut également introduire des vulnérabilités, en particulier par le biais de cyberbiens transitoires, notamment les appareils mobile , les supports amovibles et les équipements de réseau temporaires. Les actifs transitoires pénètrent souvent dans un environnement en échappant aux mesures de sécurité traditionnelles. Et parce qu'ils sont faciles à déplacer et à modifier, ces actifs sont susceptibles d'être mal utilisés et altérés, devenant des conduits pour les logiciels malveillants ou l'accès non autorisé à des réseaux sensibles.

Pour faire face à ce risque, les entreprises doivent s'assurer qu'elles analysent et sécurisent ces actifs avant de les connecter à tout matériel dans les environnements d'infrastructure critique, y compris en identifiant le pays d'origine. Cela permet aux organisations d'identifier les biens contenant des logiciels malveillants, de bloquer l'accès non autorisé aux données en fonction de leur origine, d'identifier les lieux et les fournisseurs soumis à des restrictions et de garantir la conformité aux réglementations en vigueur dans les différentes régions. En s'assurant que le matériel utilisé provient de sources sûres et réputées, on réduit le risque de vulnérabilités intégrées qui pourraient être exploitées ultérieurement.

Les environnements IT et OT étant de plus en plus interconnectés, la visibilité des actifs connectés est essentielle pour améliorer la sécurité et limiter les capacités des acteurs malveillants, y compris Volt Typhoon. Connaître le pays d'origine, ainsi que les versions des micrologiciels et des logiciels des appareils, permet aux organisations d'évaluer les vulnérabilités de manière plus complète et de répondre aux menaces avec une plus grande agilité. Les mises à jour des micrologiciels et des logiciels corrigent souvent les failles de sécurité, d'où la nécessité de connaître l'historique des versions pour maintenir une bonne hygiène de sécurité. Ces informations peuvent également aider à se conformer aux différentes normes et cadres réglementaires, les gouvernements insistant de plus en plus sur l'amélioration de la chaîne d'approvisionnement technologique.

Secure-Principes de conception

L'adoption de principes de sécurité dès la conception est aujourd'hui essentielle pour lutter contre les menaces sophistiquées telles que Volt Typhoon et minimiser les risques pour les infrastructures critiques. L'approche de la sécurité dès la conception signifie que les produits technologiques sont conçus pour empêcher les cyberacteurs malveillants d'accéder aux appareils, aux données et à l'infrastructure connectée. Selon la CISA, "les organismes auteurs recommandent que les fabricants de logiciels intègrent les principes et tactiques de sécurité par conception et par défaut dans leurs pratiques de développement de logiciels afin de renforcer le dispositif de sécurité de leurs clients".

Volt Typhoon et d'autres acteurs similaires adoptent des TTP de plus en plus sophistiquées en exploitant des vulnérabilités qui auraient pu être atténuées lors de la phase de conception du cycle de vie du développement logiciel (SDLC). En intégrant la sécurité dans les architectures technologiques et les processus de développement, les principes de sécurité dès la conception permettent aux organisations de construire des systèmes qui sont intrinsèquement plus résistants aux intrusions, à la manipulation et à l'exploitation.

Protéger les infrastructures critiques

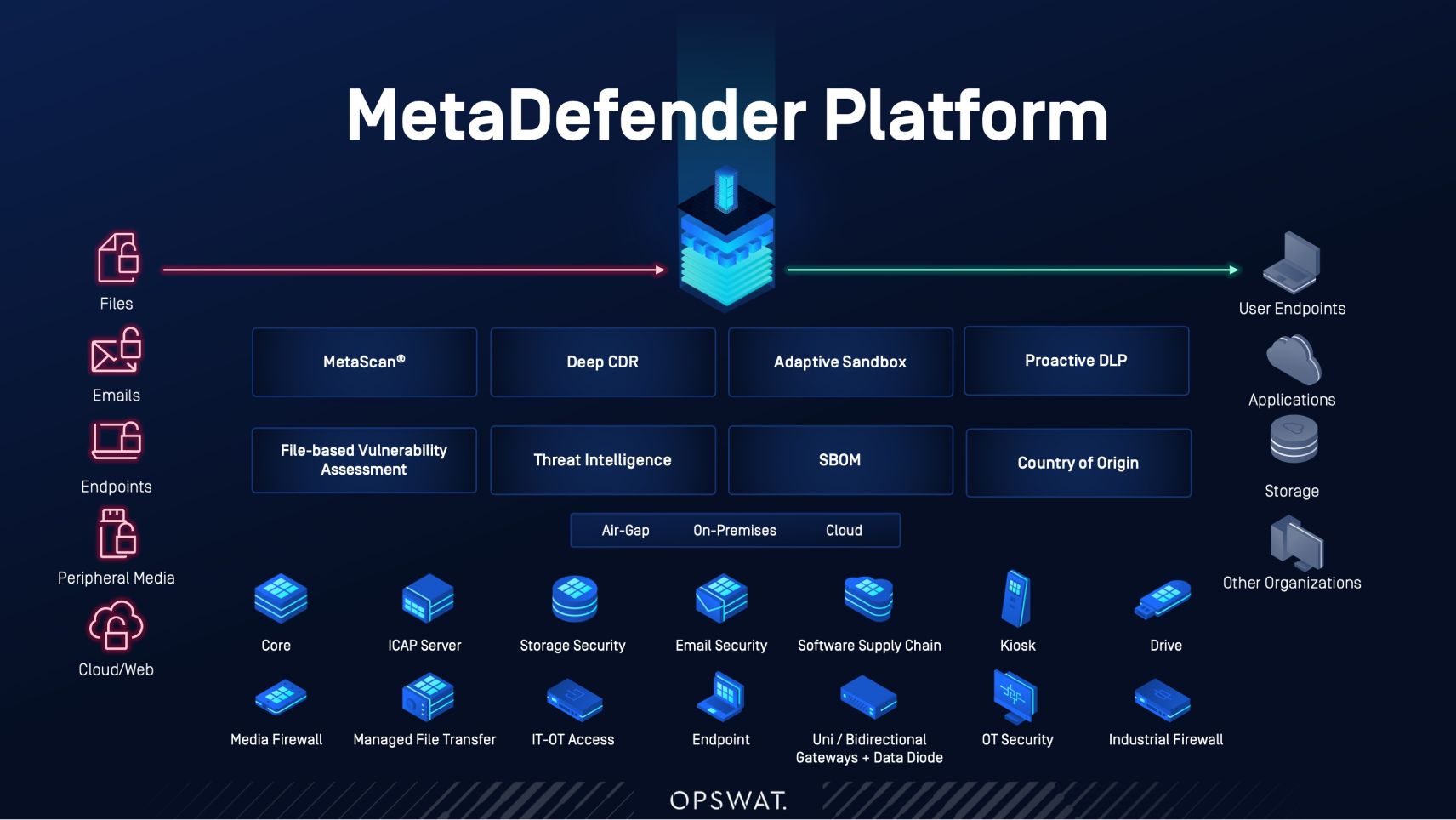

Si Volt Typhoon représente actuellement une menace importante, il serait stupide de croire que ce groupe est le seul capable d'atteindre le niveau d'infiltration contre lequel la CISA et d'autres mettent en garde de manière si urgente. Les organisations d'infrastructures critiques doivent se positionner de manière à détecter de telles intrusions et à renforcer leur environnement contre des menaces similaires. La sécurisation de la chaîne d'approvisionnement est une étape essentielle pour améliorer la sécurité, notamment en comprenant les complexités de la chaîne d'approvisionnement en logiciels, en analysant l'ensemble de la nomenclature et en étant capable de réagir rapidement aux vulnérabilités émergentes. De même, la sécurisation de la chaîne d'approvisionnement du matériel en assurant la visibilité des actifs connectés permet aux organisations de bloquer les accès non autorisés. Une stratégie de sécurité globale fondée sur les principes de la sécurité dès la conception est essentielle et devrait s'appuyer sur des technologies de confiance zéro telles que le désarmement et la reconstruction du contenu, l'évaluation des vulnérabilités, la prévention de la perte de données, le multiscanning et bien d'autres encore.

En neutralisant de manière proactive les logiciels malveillants et en déjouant les brèches potentielles, cette approche atténue considérablement la menace de vol d'informations d'identification et d'autres activités malveillantes. En outre, le fait de donner la priorité à la sécurité des logiciels et du matériel garantit une résilience inhérente contre les cybermenaces. La protection de la chaîne d'approvisionnement est une mesure vitale que les organisations doivent prendre pour garantir la sûreté et la sécurité des infrastructures critiques.

Découvrez comment OPSWAT peut vous aider à vous protéger contre les menaces de Volt Typhoon.