Les attaques par hameçonnage sont devenues une méthode prédominante pour les cybercriminels qui ciblent les organisations d'infrastructures critiques, c'est-à-dire les entités qui fournissent des services essentiels tels que l'énergie, l'eau, les soins de santé et les transports. À mesure que ces attaques deviennent plus sophistiquées, les risques pour ces organisations augmentent, ce qui englobe les perturbations opérationnelles, les pertes financières et l'atteinte à la réputation.

S'appuyant sur les principales conclusions du rapport de recherche Osterman, cet article explore l'importance des solutions anti-phishing en temps réel pour la protection des infrastructures critiques.

La menace croissante de l'hameçonnage dans les infrastructures critiques

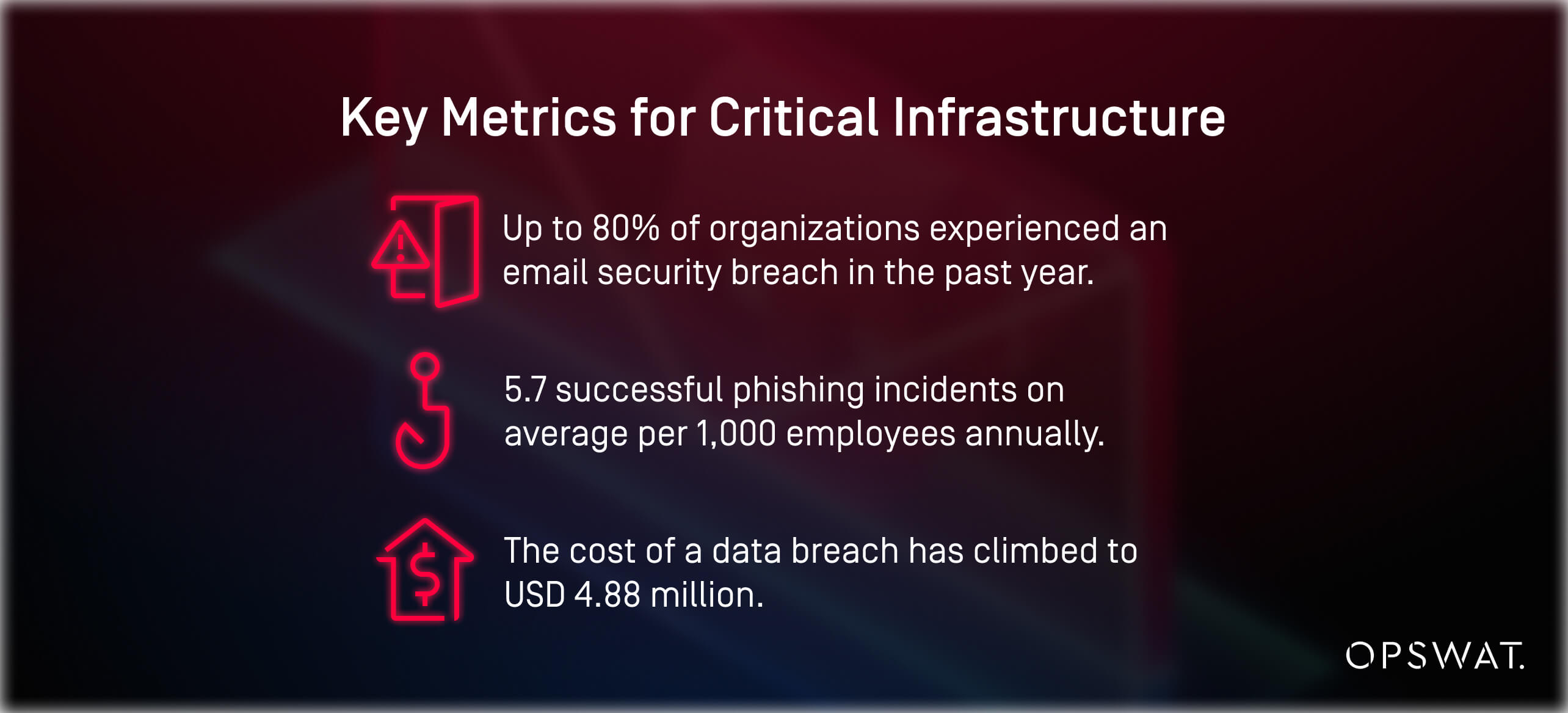

Le phishing représente une menace importante pour les organisations d'infrastructures critiques en raison de la nature sensible des données et des opérations qu'elles gèrent. Le rapport d'Osterman Research indique que jusqu'à 80 % des organisations d'infrastructures critiques ont subi une violation de la sécurité du courrier électronique au cours de l'année écoulée. Ces failles conduisent souvent au vol de données, à des perturbations opérationnelles et à des conséquences réglementaires qui peuvent avoir un impact sévère sur les opérations, la réputation de la marque et les finances de l'organisation.

En fait, les secteurs d'infrastructures critiques enregistrent en moyenne 5,7 incidents de phishing réussis pour 1 000 employés par an, ce qui entraîne la compromission de comptes, la fuite de données et même des attaques potentielles de ransomware.

Pour les RSSI, ces incidents sont plus que des problèmes de sécurité : ce sont des risques commerciaux directs. Une seule attaque de phishing peut entraîner des millions de dollars de pertes en temps d'arrêt, de pertes de données et de sanctions réglementaires. Le coût moyen d'une violation de données a grimpé à 4,88 millions de dollars, et il faut 261 jours pour endiguer les violations liées au phishing.

Compte tenu des enjeux importants, les organisations d'infrastructures critiques ont besoin d'une détection du phishing en temps réel pour intercepter de manière proactive les tentatives de phishing avant qu'elles n'atteignent les utilisateurs finaux. Les solutions traditionnelles de sécurité du courrier électronique sont insuffisantes pour faire face aux menaces actuelles, car les attaquants ont de plus en plus recours à des tactiques avancées, notamment des messages d'ingénierie sociale et des campagnes d'hameçonnage sophistiquées.

Les récentes failles de cybersécurité dues à l'hameçonnage brèches dans la cybersécurité

Ces dernières années, les attaques par hameçonnage ont continué à compromettre les infrastructures critiques, entraînant d'importantes répercussions opérationnelles et financières. Parmi les incidents notables, on peut citer

- Le malware POCO RAT (2024) a ciblé des sociétés minières hispanophones, en exploitant des vulnérabilités spécifiques au secteur. Ils ont utilisé des tactiques d'hameçonnage, y compris l'usurpation d'adresse électronique qui imite les communications légitimes de l'industrie, pour tromper les employés et voler des données sensibles.

- Les infrastructures essentielles de l'Australie continuent d'être confrontées à des menaces croissantes d'attaques par hameçonnage, 25 % des incidents cybernétiques récents ayant visé des services essentiels tels que l'électricité, le gaz, l'eau, l'éducation et les transports.

- Le groupe de cyberespionnage nord-coréen (2024), connu sous le nom de groupe Andariel, a mené une campagne mondiale visant à dérober des secrets militaires et nucléaires, ainsi qu'à cibler les secteurs de la médecine, de l'énergie et de l'ingénierie.

- Le groupe nord-coréen Kimsuky, spécialisé dans les menaces persistantes avancées (APT), continue de mener une campagne de cyberespionnage sophistiquée visant les organisations japonaises en utilisant des logiciels malveillants et le phishing. Il déploie des logiciels malveillants visant à infiltrer les systèmes pour recueillir des informations sensibles.

Ces violations soulignent la nécessité urgente pour les organisations de mettre en œuvre une détection améliorée pour arrêter les menaces avancées, y compris les attaques de type "zero-day" et émergentes, les courriels d'hameçonnage envoyés à partir de comptes légitimes mais compromis, et les attaques techniques et d'ingénierie sociale.

Implications des attaques de phishing pour les entreprises

Pour les RSSI, les conséquences des attaques de phishing vont au-delà de la perte immédiate de données. Les risques financiers, opérationnels et de réputation sont considérables. Selon le guide Egress Email Security Guide 2024:

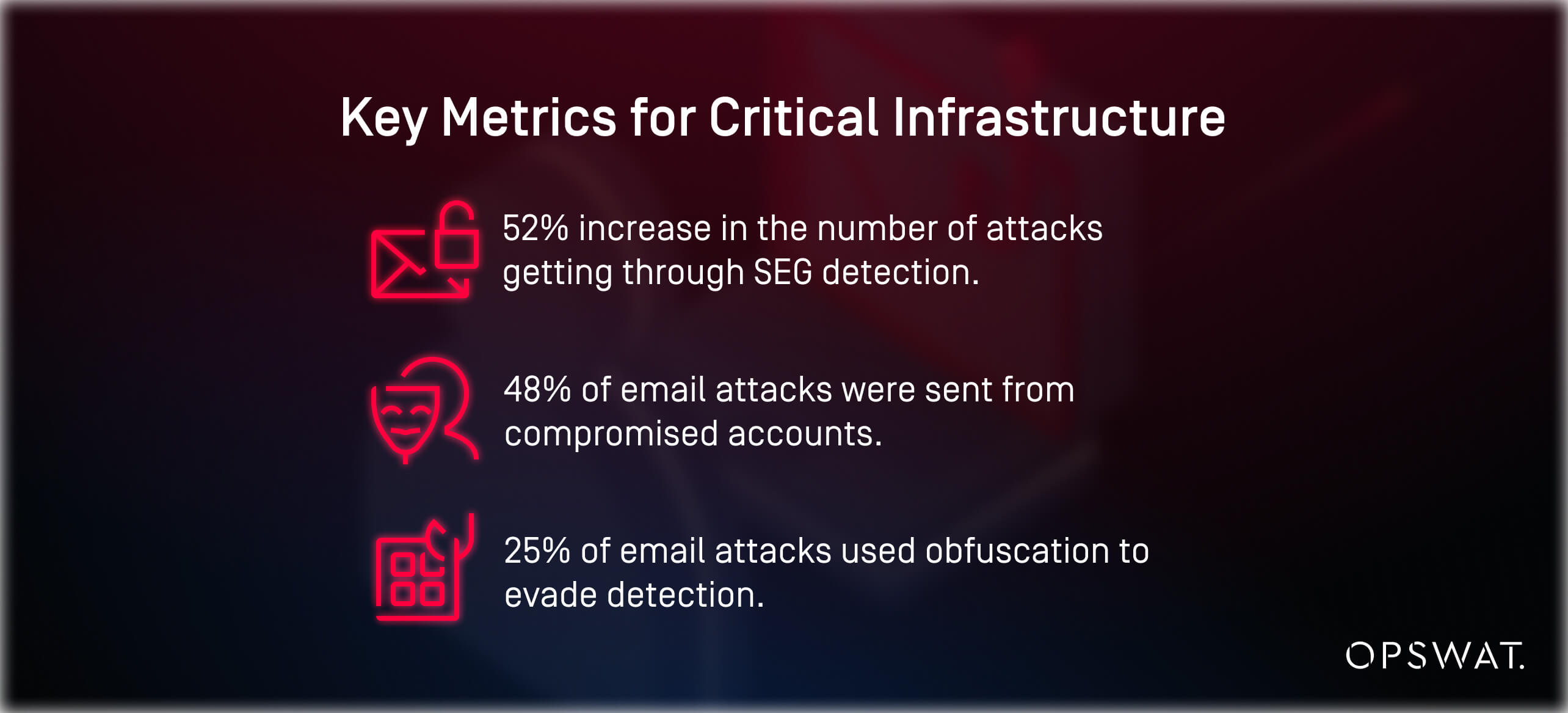

- Le nombre d'attaques ayant échappé à la détection des SEG a augmenté de 52 %, 68 % de ces courriels ayant passé les contrôles d'authentification, y compris DMARC (une capacité de détection primaire utilisée par les SEG).

- 48 % des attaques ont été envoyées à partir de comptes compromis, ce qui leur permet de contourner plus facilement la détection basée sur la réputation.

- Les liens hypertextes d'hameçonnage constituaient la charge utile la plus fréquente, car ces sites web peuvent être créés et recréés plus rapidement qu'ils ne peuvent être mis sur liste de blocage.

- 25 % des attaques par courrier électronique comportaient des mesures d'obscurcissement technique qui leur permettaient d'échapper à la détection, telles que le détournement d'hyperliens légitimes (par exemple vers des sites de partage de fichiers), la contrebande de html et l'hameçonnage (quishing).

Compte tenu de ces enjeux importants, la détection en temps réel du phishing est essentielle, non seulement pour prévenir les violations, mais aussi pour protéger les résultats et la réputation d'une organisation.

Comment la détection de l'hameçonnage en temps réel fait la différence

Étant donné que l'erreur humaine est à l'origine de 82 % des violations impliquant le phishing, selon le Verizon Data Breach Investigations Report, la détection en temps réel doit avoir lieu avant que les utilisateurs ne soient exposés à des menaces potentielles. Pour les RSSI, cela souligne la nécessité de ne plus dépendre de la vigilance des utilisateurs en mettant en œuvre une détection en temps réel qui neutralise les menaces avant qu'elles ne causent des dommages.

Le rapport d'Osterman Research souligne que les niveaux de menace pour le phishing et les cyberattaques connexes devraient augmenter dans toutes les régions, avec plus de 80 % des organisations qui prévoient une augmentation des attaques de phishing, d'exfiltration de données et de logiciels malveillants de type "zero-day". Cette croissance attendue des niveaux de menace reflète un besoin urgent de solutions anti-phishing en temps réel capables de s'adapter à l'évolution des techniques d'attaque.

Les solutions de détection du phishing en temps réel offrent aux organisations des fonctions avancées telles que l'analyse du temps de clic qui bloque les liens malveillants dès qu'ils sont cliqués, empêchant ainsi les utilisateurs d'atterrir sur des sites de phishing. Elles utilisent également une analyse multicouche du contenu des e-mails et une analyse comportementale pour identifier les schémas suspects, ainsi qu'un filtrage DNS avancé pour bloquer l'accès aux domaines de phishing connus.

Parmi les éléments clés de la détection du phishing en temps réel, on peut également citer

Filtrage et blocage des URL

Les courriels de phishing contiennent souvent des liens vers des sites malveillants conçus pour voler des informations d'identification ou des données sensibles. Le filtrage des URL en temps réel permet de bloquer ces liens dès qu'ils sont détectés, ce qui réduit la probabilité de réussite des attaques de phishing.

Analyse du contenu des courriels et des pièces jointes

Les solutions avancées de lutte contre le phishing analysent le contenu des courriels et les pièces jointes en temps réel, signalant les modèles de langage suspects ou les fichiers malveillants avant qu'ils n'atteignent la boîte de réception. Cela permet d'arrêter les menaces qui exploitent la confiance des utilisateurs dans des courriels familiers ou d'apparence officielle.

Contenu approfondi Désarmement et reconstruction (CDR)

La technologie Deep CDR d'OPSWATs'attaque au risque des pièces jointes malveillantes en désarmant les menaces potentielles cachées dans les fichiers. Cette technologie analyse et reconstruit plus de 180 types de fichiers, garantissant que même les menaces les plus complexes intégrées dans les pièces jointes sont neutralisées.

Sandbox Adaptive temps réel

La solution sandbox d'OPSWATanalyse les logiciels malveillants en quelques secondes - dix fois plus vite que les sandboxes traditionnels - et identifie et bloque les pièces jointes ou les liens dangereux avant qu'ils n'affectent le réseau. Cette technologie est particulièrement utile pour prévenir les attaques de type "zero-day" qui contournent les défenses standard.

Assurer la résilience contre les attaques de phishing

Les attaques par hameçonnage représentent une menace persistante et croissante pour les organisations d'infrastructures critiques, avec le risque de graves dommages financiers, réglementaires et de réputation. Le rapport d'Osterman Research confirme que le phishing reste une préoccupation majeure et que les niveaux de menace devraient augmenter dans le monde entier. Pour les RSSI, cela souligne la nécessité de donner la priorité aux solutions de détection du phishing en temps réel qui vont au-delà des défenses traditionnelles.