Les professionnels de la sécurité protègent les actifs numériques précieux en détectant et en chassant efficacement les menaces émergentes. OPSWAT, leader dans le domaine des solutions avancées de renseignement sur les menaces, a développé une solution de pointe MetaDefender Threat Intelligence , au sein de la plateforme MetaDefender Cloud , afin de découvrir les activités malveillantes cachées. En utilisant la recherche par similarité basée sur l'apprentissage automatique, nous pouvons analyser des fichiers avec plus de 300 caractéristiques et faire correspondre des modèles complexes dans des fichiers malveillants connus pour chasser les menaces.

OPSWAT MetaDefender Threat Intelligence utilise la recherche de modèles pour interroger notre énorme base de données et identifier les fichiers à l'aide de modèles et d'expressions. Combinée à notre fonctionnalité de recherche par similarité, cette puissante technologie fournit un système complet et intuitif qui détecte, analyse et répond à toutes les menaces.

Accédez aux données de renseignement dont vous avez besoin grâce à la plateforme MetaDefender Cloud , qui offre une veille et une prévention des menaces rapides et évolutives. Les équipes de sécurité dédiées peuvent également bénéficier de MetaDefender SandboxLes équipes de sécurité dédiées peuvent également bénéficier du sandboxing de MetaDefender et de la détection des menaces inconnues.

Deux caractéristiques de la recherche sur Threat Intelligence

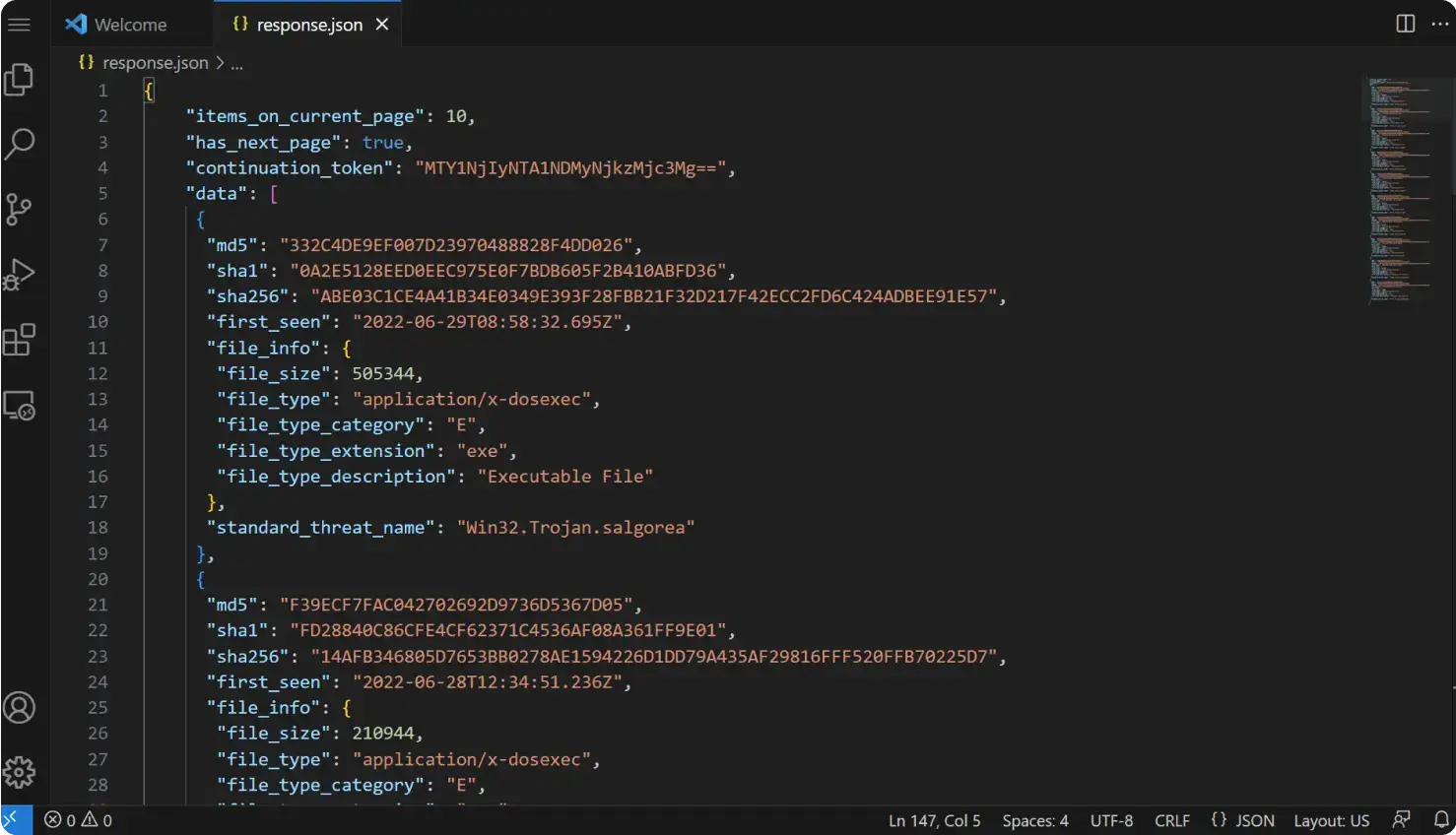

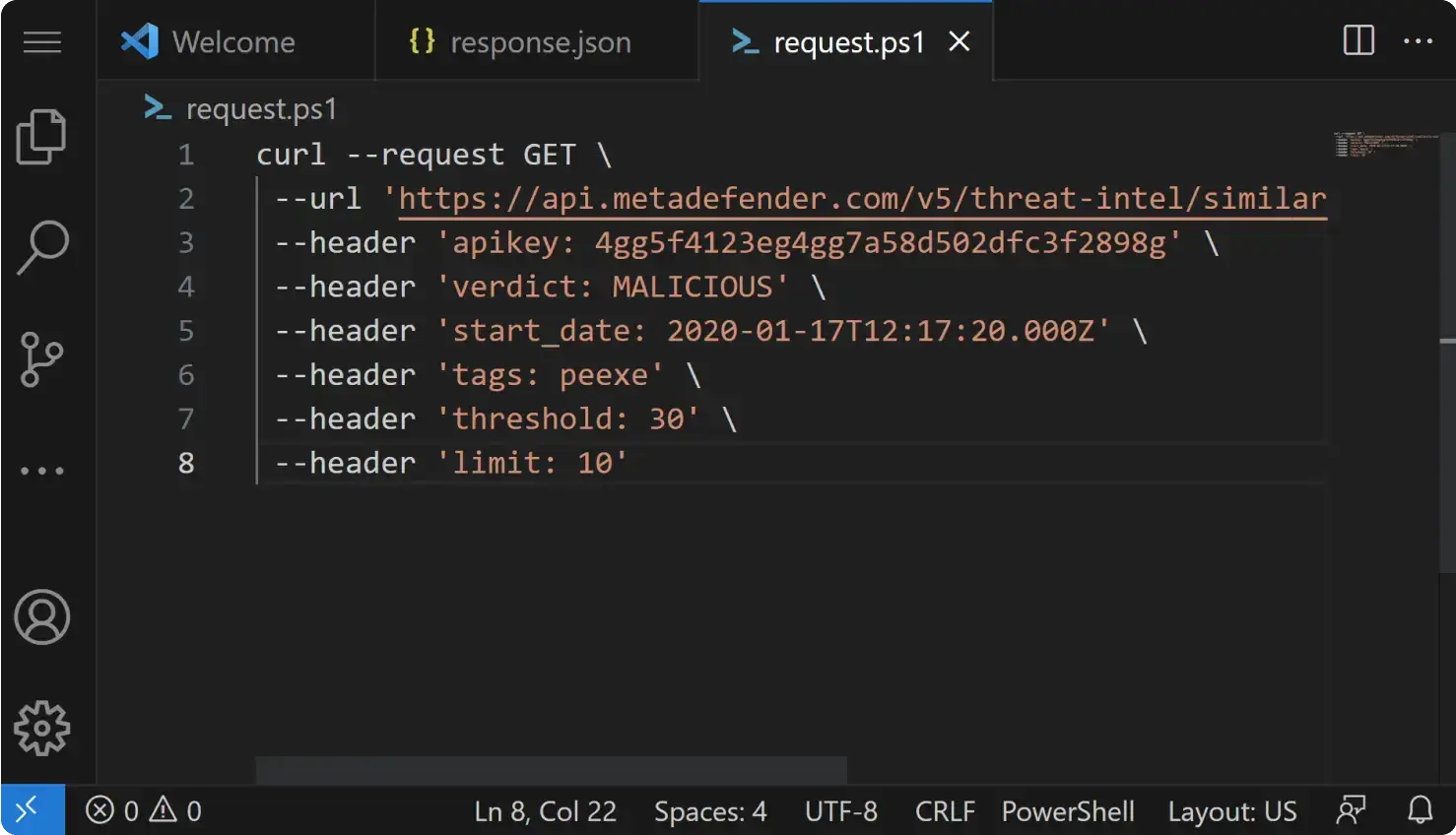

Recherche de motifs

Recherchez des hachages de logiciels malveillants connus en interrogeant les familles de logiciels malveillants, les noms de menaces de logiciels malveillants, le filtrage de la détection antivirus (AV), la première et la dernière fois qu'ils ont été vus, parmi beaucoup d'autres. En effectuant des recherches de modèles, vous pouvez rapidement identifier les menaces connues ou les indicateurs de compromission (IOC) associés à des logiciels malveillants, des campagnes ou des acteurs de la menace spécifiques. Il s'agit d'une méthode très efficace pour détecter des menaces déjà identifiées et des schémas d'attaque connus.

Recherche de similitude

Analyse des fichiers pour identifier les logiciels malveillants nouveaux et inconnus. Au cours de la recherche de similitudes, les fichiers sont soumis à une procédure d'analyse rigoureuse utilisant les technologies statiques et d'émulation de fichiers MetaDefender Sandbox . Cette technologie avancée permet d'extraire les informations les plus pertinentes et les plus utiles d'un fichier donné.

Nos analystes experts en logiciels malveillants ont déterminé les caractéristiques les plus efficaces pour calculer les similitudes entre deux fichiers. Ces fonctions sont soigneusement sélectionnées en fonction de leur capacité à fournir des résultats précis et pertinents. Elles sont également mises à jour en permanence afin de rester en phase avec les dernières tendances et techniques en matière de logiciels mal veillants.

Caractéristiques utilisées pour calculer les scores de similarité :

- Métadonnées binaires telles que la taille du fichier, l'entropie, l'architecture et les caractéristiques du fichier, entre autres.

- Importations

- Ressources

- Sections

- Modèles de menaces et plus encore.

Remarque : lors de la recherche de similitudes entre des fichiers, il est important d'utiliser les signaux générés par Filescan et de ne pas se fier uniquement au verdict final d'un fichier. Cette approche permet d'éviter tout biais potentiel pouvant survenir au cours du processus de recherche de similarités. En savoir plus sur la recherche de similitudes.

Contactez-nous pour demander plus d'informations sur notre recherche Threat Intelligence .