Pour garder une longueur d'avance sur les menaces émergentes, il ne suffit pas de réagir aux dernières vulnérabilités. L'une des stratégies clés pour maintenir une sécurité solide consiste à concevoir des capacités de détection qui anticipent les tendances futures. L'une des pièces maîtresses des offres FileTAC et MailTAC d'InQuest est un solide référentiel de signatures de fichiers malveillants, qui prouve souvent sa valeur durable lorsque des règles plus anciennes détectent de nouvelles menaces. Ce mois-ci, nous souhaitons souligner l'importance d'une détection des logiciels malveillants à l'épreuve du temps et le rôle essentiel de l'approche proactive threat intelligence.

À l'épreuve du temps

La protection du futur implique la conception de méthodes et de systèmes de détection résilients qui anticipent et s'adaptent à l'évolution des menaces. Cette approche proactive présente plusieurs avantages :

- Efficacité à long terme : Des règles de détection bien conçues continuent de protéger contre les nouvelles variantes d'exploits et de logiciels malveillants, réduisant ainsi le besoin de mises à jour constantes.

- Efficacité des ressources : En maintenant des capacités de détection robustes, les entreprises peuvent allouer leurs ressources plus efficacement en se concentrant sur les nouvelles menaces sans avoir à réexaminer constamment les anciennes règles.

- Une posture de sécurité proactive : Les mesures de détection à l'épreuve du temps contribuent à renforcer la posture de sécurité globale, en fournissant une protection cohérente contre les différentes menaces.

Un système bien conçu de règles YARA est un excellent exemple de ce concept. Les règles YARA sont un outil puissant pour identifier et classer les logiciels malveillants et d'autres types de fichiers sur la base d'un modèle de correspondance. Ces règles sont très adaptables et peuvent être personnalisées pour détecter des menaces spécifiques. Il existe un certain nombre de collections publiques de règles YARA qui excellent dans ce domaine. Mais l'une des véritables forces d'une signature de détection de haute qualité réside dans sa capacité à rester efficace au fil du temps, même si de nouvelles menaces ou de nouvelles variantes de menaces existantes apparaissent. Lorsqu'une ancienne règle YARA détecte une nouvelle menace de cybersécurité, elle met en évidence la prévoyance et l'efficacité de mesures de détection bien conçues.

C'est un domaine sur lequel InQuest s'est penché en détail, avec des publications sur ce que nous appelons la détection en profondeur, ainsi qu'un aperçu de la façon dont nous réalisons un contexte de menace structuré sous la forme d'une analyse de la séquence de menaces. En utilisant ces méthodologies, les ingénieurs de détection peuvent créer une bibliothèque de contre-mesures de détection qui sont robustes, résilientes et offrent une applicabilité future aux évolutions du paysage des menaces.

L'importance de la recherche sur Threat Intelligence

Une cyber threat intelligence robuste est la pierre angulaire d'une détection des logiciels malveillants à l'épreuve du temps. Il s'agit d'analyser les acteurs des menaces actuelles et émergentes pour comprendre leurs comportements, leurs techniques et leurs tendances. Il s'agit également d'intégrer les connaissances fondées sur l'expérience et les enseignements tirés des recherches antérieures sur les menaces, ce qui permet d'établir une chronologie susceptible de favoriser une meilleure compréhension des tendances et des évolutions. Cette recherche est essentielle à la fois pour la création de règles éclairées et pour une défense proactive.

Création de règles en connaissance de cause

En comprenant les dernières menaces, les professionnels de la cybersécurité peuvent créer des signatures qui anticipent les futurs vecteurs d'attaque et variantes de logiciels malveillants. Nos chercheurs d'InQuest ont traité exactement ce cas d'utilisation lorsqu'ils ont développé des contre-mesures pour CVE-2023-36884. Un exemple de hachage est 3a3138c5add59d2172ad33bc6761f2f82ba344f3d03a2269c623f22c1a35df97.

CVE-2023-36884 était une vulnérabilité zero-day qui a été exploitée par un groupe de menace connu sous le nom de RomCom pour des opérations à double objectif dans l'espace des logiciels criminels ainsi qu'au service des intérêts stratégiques russes en ciblant des organismesukrainiens et alignés sur l'OTAN pour des motifs d'espionnage et d'accès à des informations d'identification. Le groupe RomCom recoupe à divers degrés Storm-0978, Hawker, Tropical Scorpius, UAC-0132, UAC-0168, Void Rabisu et UNC4895.

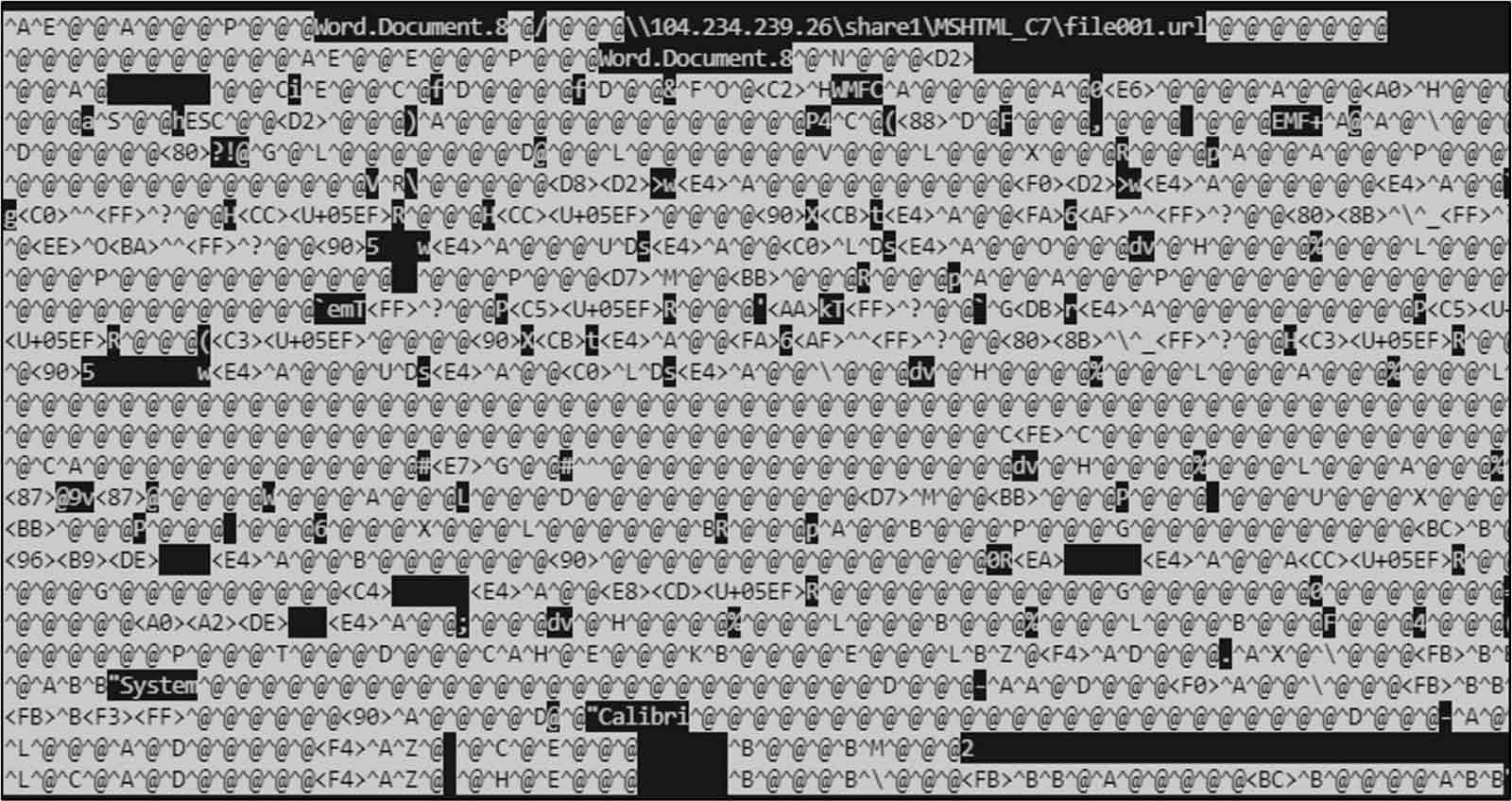

Le fonctionnement de cet exploit est similaire à certains égards à une vulnérabilité plus ancienne datant de 2017(CVE-2017-0199). Dans un document Microsoft Word, un objet OLE intégré ou distant peut être chargé silencieusement lorsque le fichier d'origine est ouvert. Cette capacité permet aux documents Office d'être porteurs d'un contenu arbitraire imbriqué, que les attaquants exploitent pour produire des exploits évasifs en plusieurs étapes. Dans ce cas particulier, la charge utile du logiciel malveillant se trouve dans un document RTF intégré intitulé "afchunk.rtf". À l'intérieur d'un objet de ce document RTF, cet exploit exploite la technique existante également vue avec les exploits pour CVE-2017-0199 pour télécharger une charge utile supplémentaire à partir d'une URL codée en dur. Étant donné que l'URL est accessible sous la forme d'un partage SMB, il abuse de la confiance inhérente que Windows accorde aux partages réseau distants.

La structure sous-jacente de cet exploit étant similaire à celle de CVE-2017-0199, notre équipe a constaté que cette nouvelle vulnérabilité (CVE-2023-36884) déclenchait certaines de nos anciennes signatures de détection. Les chevauchements que nous avons constatés apparaissent dans les aspects structurels de l'élaboration des exploits, même si les vulnérabilités sous-jacentes ne sont pas précisément liées.

Nous pouvons tirer un enseignement intéressant de cette affaire : certaines règles de détection, lorsqu'elles sont conçues de manière suffisamment large, peuvent être utiles au fil du temps, et même permettre de détecter de nouveaux "jours zéro" basés sur des techniques plus anciennes.

Défense proactive

La recherche continue sur le site threat intelligence permet une stratégie de défense proactive, en identifiant et en atténuant les menaces potentielles avant qu'elles ne causent des dommages. Ce concept a été mis en œuvre par l'équipe threat intelligence d'InQuest le mois dernier lors du développement de signatures pour détecter une vulnérabilité MHTML dans les fichiers URL de Microsoft(CVE-2024-38112).

Lors de l'élaboration de cette signature, nos chercheurs ont rappelé que l'URL malveillante utilisée dans un fichier URL Microsoft ne doit pas nécessairement être un lien web standard basé sur HTTP. Bien que rien dans la documentation disponible ne démontre que les attaquants ont utilisé des chemins de fichiers locaux dans cet exploit spécifique, l'intuition de notre analyste a suggéré que des variations de l'attaque pouvaient être possibles. Sur la base des recherches précédentes d'InQuest sur les fichiers de raccourcis Internet (fichiers URL) utilisés dans les exploits de contournement des fonctions de sécurité, il semble clair que de nombreux sous-systèmes de Windows peuvent être affectés par des failles dans l'application des protections aux fichiers accédés par des sources de média alternatives telles que SMB, WebDAV, ou potentiellement d'autres protocoles lors de l'utilisation du préfixe d'URL file://. Cela semble provenir de la confiance inhérente accordée dans Windows aux fichiers provenant de ce qui est généralement considéré comme des zones plus fiables utilisées dans les environnements de réseaux internes. En fait, des variations de ce thème sont revenues récemment dans l'analyse de ZDI de CVE-2024-38213, ce qui montre clairement que les contre-mesures contre ces types de vulnérabilités doivent prendre en compte un ensemble d'entrées plus large que ce qui peut être immédiatement évident. Par conséquent, la signature de détection que nous avons créée pour cet exploit a été conçue pour anticiper ce type de variation à l'avenir.

Réflexions finales

Ces deux cas mettent en évidence un thème central : threat intelligence est la pierre angulaire de capacités de détection robustes et à l'épreuve du temps. Les règles de détection élaborées à la main illustrent cette capacité et permettent souvent de détecter de nouvelles menaces avec des signatures plus anciennes et bien pensées. Les signatures de détection élaborées en tenant compte de la détection en profondeur et de l'analyse robuste du séquençage des menaces tendent à être plus résistantes face à l'évolution du paysage des menaces. Cette efficacité dans le temps souligne l'importance de la prévoyance dans la création des règles et le rôle essentiel de la recherche sur le site threat intelligence .

En se concentrant sur des mesures pérennes et en investissant dans le site threat intelligence, les organisations peuvent maintenir une posture de sécurité plus résistante alors que le paysage des menaces continue d'évoluer.

InQuest a été récemment acquis par OPSWAT. Lire l'annonce ici : OPSWAT L'acquisition d'Inquest renforce la stratégie fédérale de mise sur le marché, la détection des réseaux et les capacités de détection des menaces.

Auteur : Darren Spruell, Hunter Headapohl