Alors que les cybermenaces continuent d'évoluer, les attaquants trouvent de nouveaux moyens d'échapper à la détection grâce à des types de fichiers non conventionnels, des contenus malveillants intégrés et de nouveaux vecteurs d'attaque. Les dernières améliorations de sécurité d'OPSWATfont passer la détection des menaces à un niveau supérieur, en fournissant aux entreprises des outils puissants pour analyser, classer et neutraliser les menaces avec une plus grande précision. De la détection de types de fichiers personnalisés à l'inspection approfondie des PCAP (captures de paquets réseau), ces mises à jour permettent aux équipes de sécurité de garder une longueur d'avance sur les risques émergents.

Détection du type de fichier

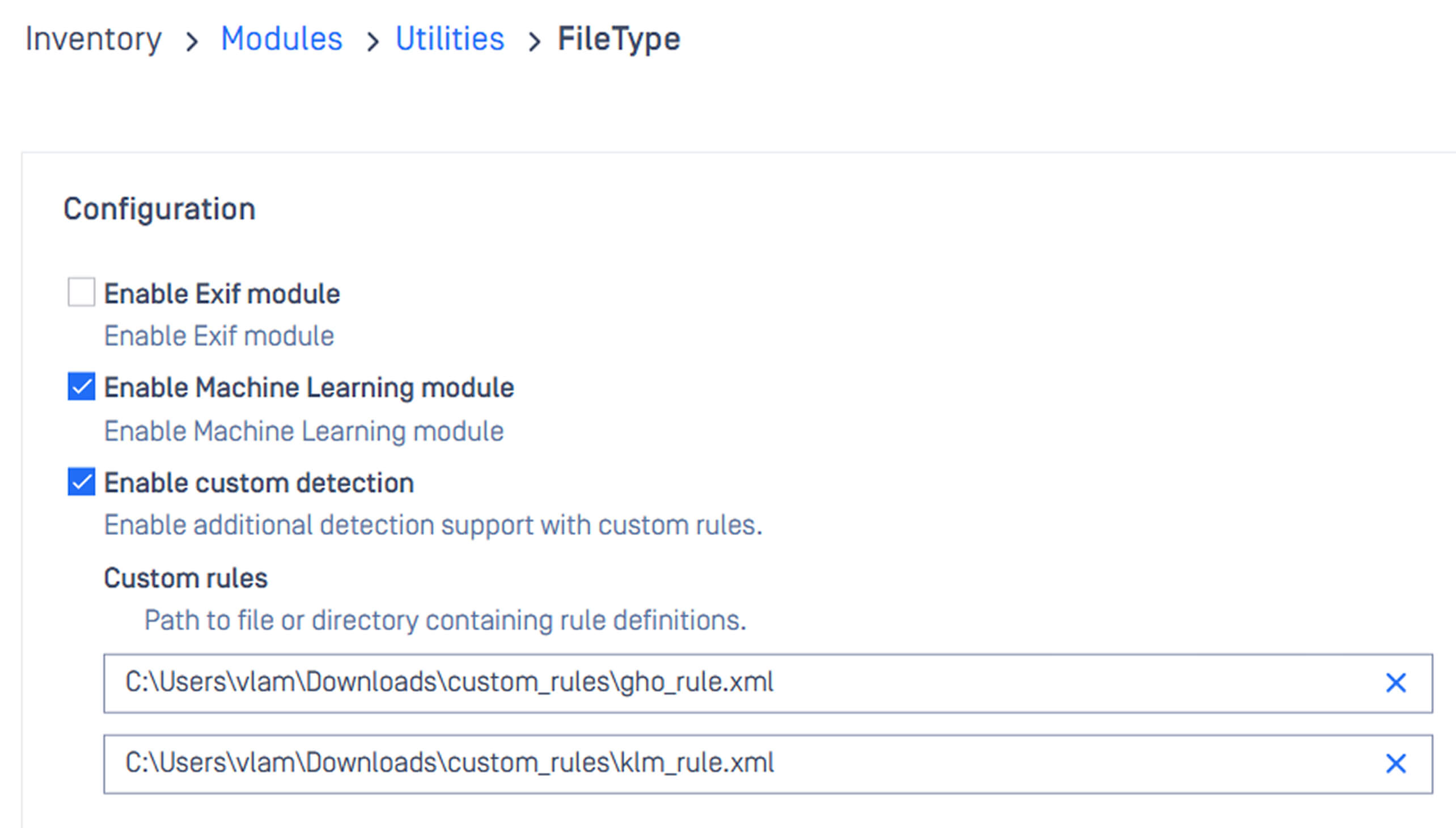

Définir des règles personnalisées

Les organisations rencontrent souvent des fichiers dans des formats uniques ou propriétaires que les outils standard ne peuvent pas reconnaître immédiatement. L'attente des correctifs fournis par le fournisseur peut bloquer les flux de travail, laissant les équipes dans l'incertitude quant à savoir s'il faut bloquer ces fichiers (au risque de les perturber) ou les autoriser (au risque de les exposer).

Le moteur de détection des types de fichiers résout ce problème grâce à une détection des types de fichiers basée sur des règles personnalisées, ce qui permet aux entreprises de définir leur propre logique de classification pour les fichiers non reconnus.

- Définissez vos propres critères (par exemple, les en-têtes, les extensions ou les modèles d'octets) pour classer les formats non pris en charge.

- Agir immédiatement - pas besoin d'attendre les mises à jour.

- Conciliez sécurité et productivité en adaptant les règles aux politiques de traitement des fichiers de votre entreprise.

Vous reprenez ainsi le contrôle, en vous assurant que même les niches ou les nouveaux types de fichiers s'alignent sur vos flux de travail.

Deep CDR™

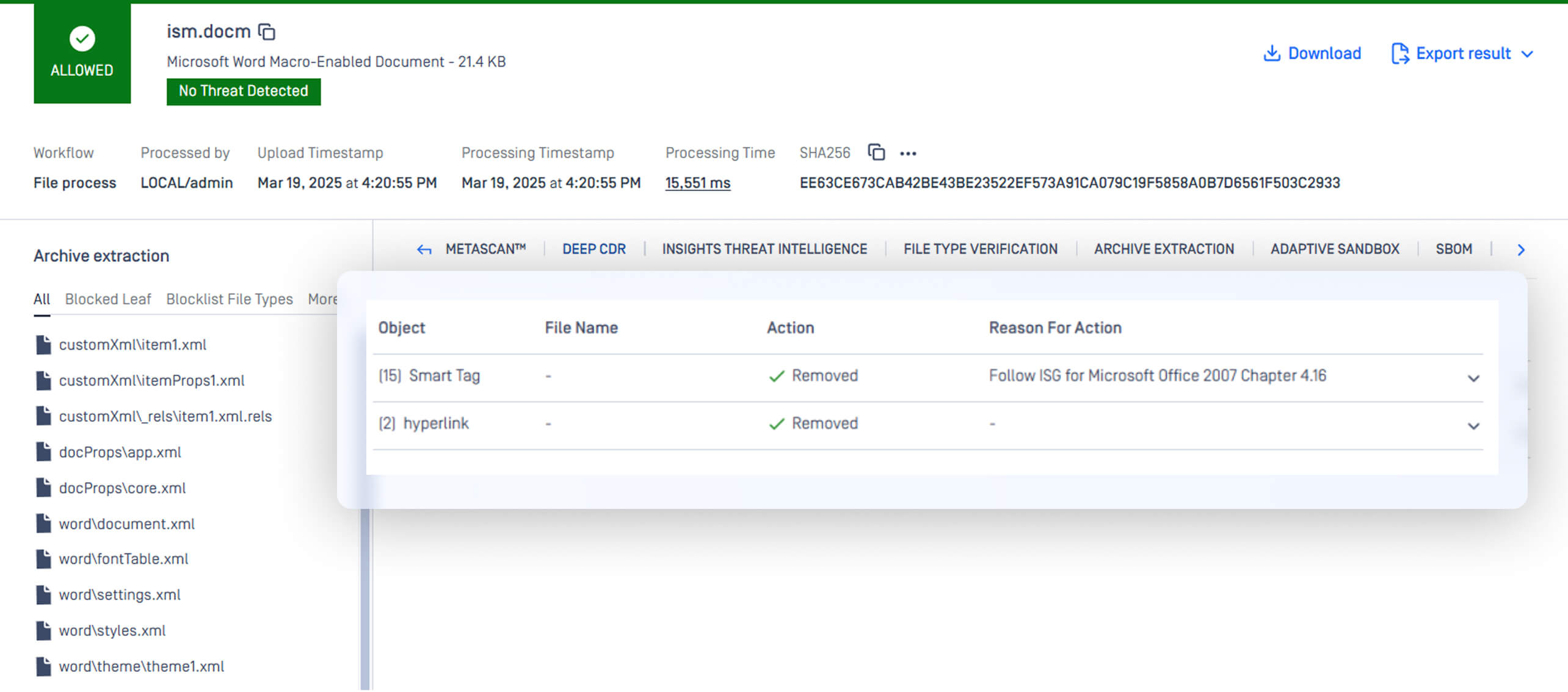

Fournir un "motif d'action"

Les documents modernes sont plus que du texte et des images : ils contiennent des métadonnées, des objets intégrés et même des scripts cachés qui peuvent servir de vecteurs d'attaque. Si les macros sont largement reconnues comme dangereuses, des menaces plus subtiles telles que les propriétés des documents, les références aux modèles ou les codes QR intégrés dans les anciens fichiers Office échappent souvent à l'examen.

Deep CDR fournit désormais des explications détaillées sur le motif de l'action, ce qui permet aux équipes de sécurité de comprendre pourquoi des éléments spécifiques ont été nettoyés. Cette transparence est cruciale pour la conformité, l'analyse médico-légale et la confiance des utilisateurs.

Détecter les codes QR basés sur l'ASCII

Les acteurs de la menace ne cessent d'innover pour échapper à la détection. Une nouvelle tactique consiste à intégrer des codes QR malveillants au format ASCII. Ces codes QR, lorsqu'ils sont scannés, peuvent conduire à des sites web de phishing ou à des téléchargements malveillants.

Deep CDR détecte et neutralise désormais les codes QR codés en ASCII, atténuant ainsi ce nouveau vecteur d'attaque avant qu'il ne puisse être exploité.

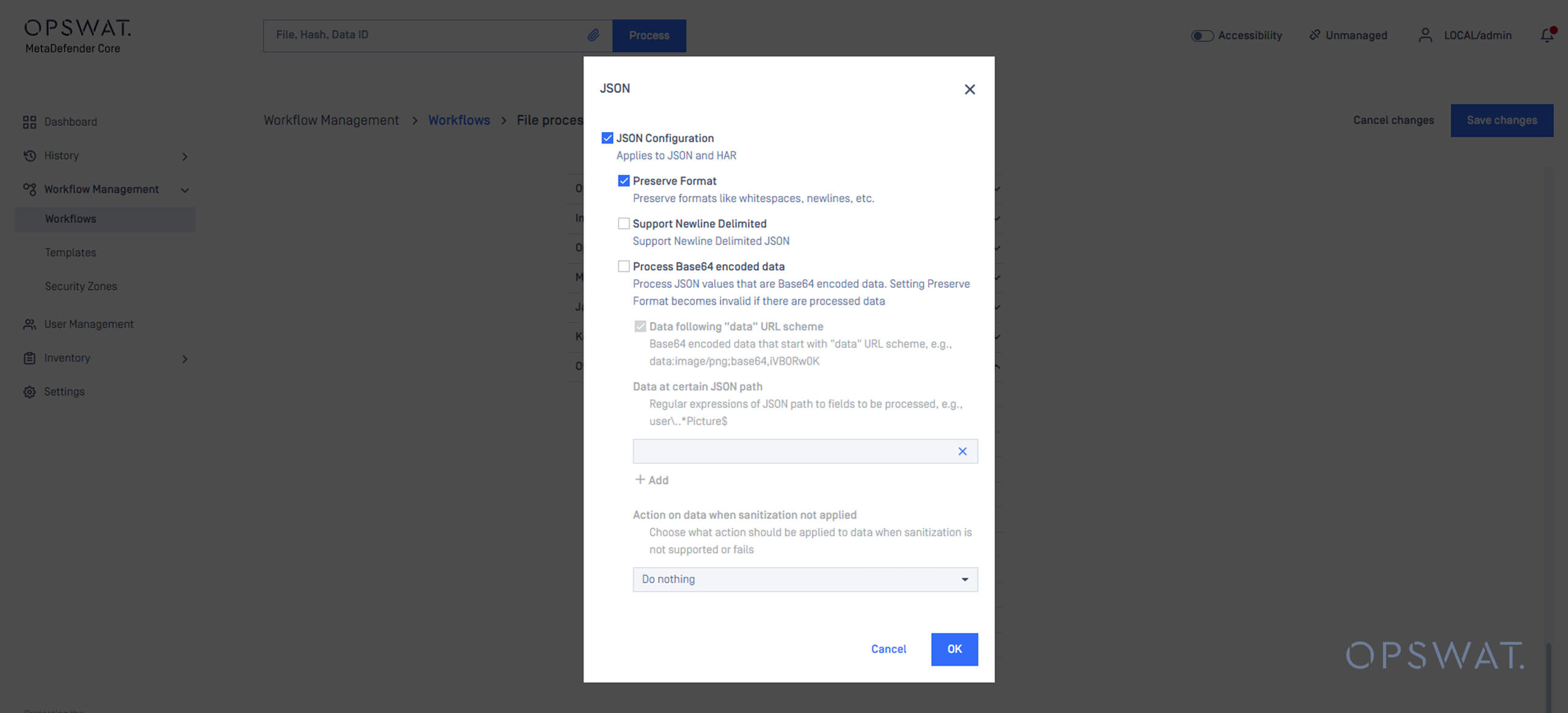

Assainissement récursif des données JSON codées en Base64

Une autre amélioration essentielle est l'inspection approfondie des données JSON codées en Base64. Les attaquants intègrent de plus en plus souvent des charges utiles malveillantes dans des chaînes codées au sein des réponses d'API ou des fichiers de configuration.

Deep CDR inclut désormais une fonctionnalité d'assainissement récursif pour le contenu JSON encodé en Base64, garantissant que :

- Les données encodées en Base64 sont décodées.

- Le contenu extrait est assaini.

- Les données assainies sont ré-encodées en Base64 et réinsérées dans la structure JSON.

Ce processus permet de s'assurer qu'aucune menace ne reste intégrée dans les fichiers de données structurés.

Extraction d'archives

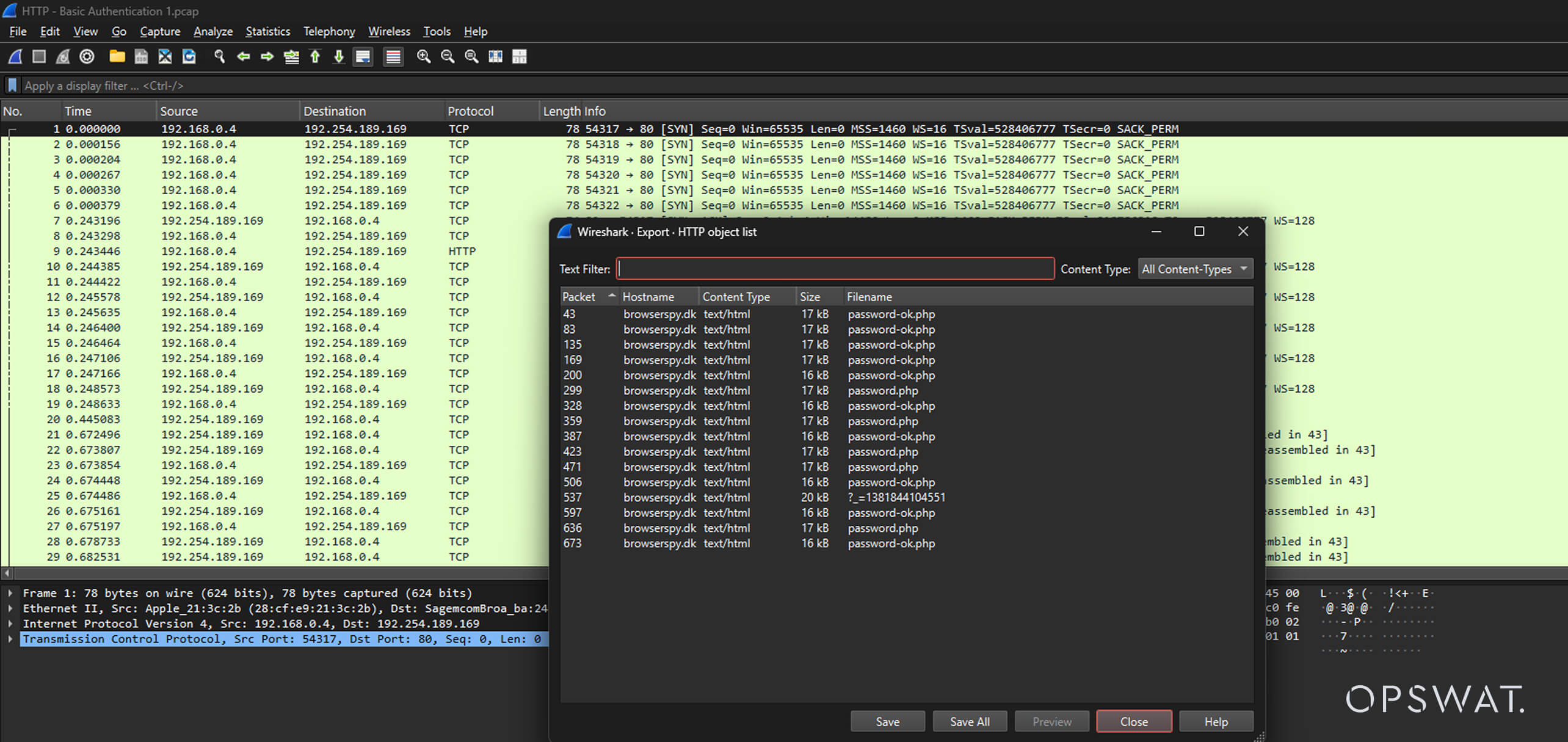

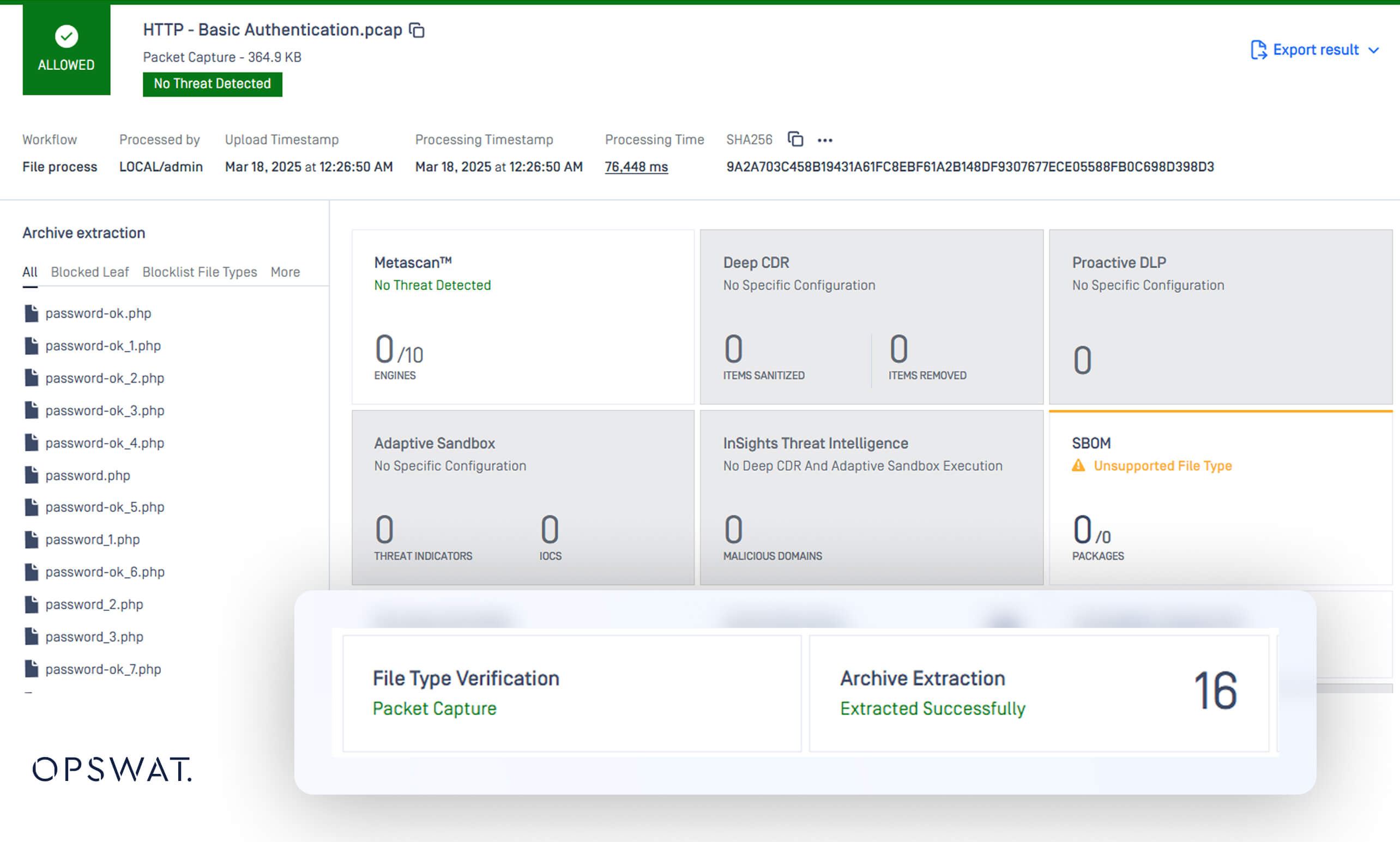

Extraire et inspecter les fichiers PCAP

Les captures de paquets réseau (fichiers PCAP) sont une mine d'or pour les enquêteurs judiciaires, mais elles constituent également un angle mort pour de nombreuses solutions de sécurité. Les outils traditionnels traitent souvent les PCAP comme des conteneurs opaques, ignorant le trafic HTTP, FTP ou IMAP qu'ils contiennent. Cette négligence permet aux attaquants d'exfiltrer des données ou de diffuser des logiciels malveillants par le biais de journaux de réseau apparemment inoffensifs.

Archive Engine extrait et inspecte désormais tous les paquets contenus dans les fichiers PCAP, en appliquant la même analyse rigoureuse que pour les fichiers autonomes. En reconstituant les sessions réseau et en inspectant les charges utiles extraites, les équipes de sécurité peuvent détecter :

- Téléchargements de logiciels malveillants

- Tentatives d'exfiltration de données

- Communications de commandement et de contrôle

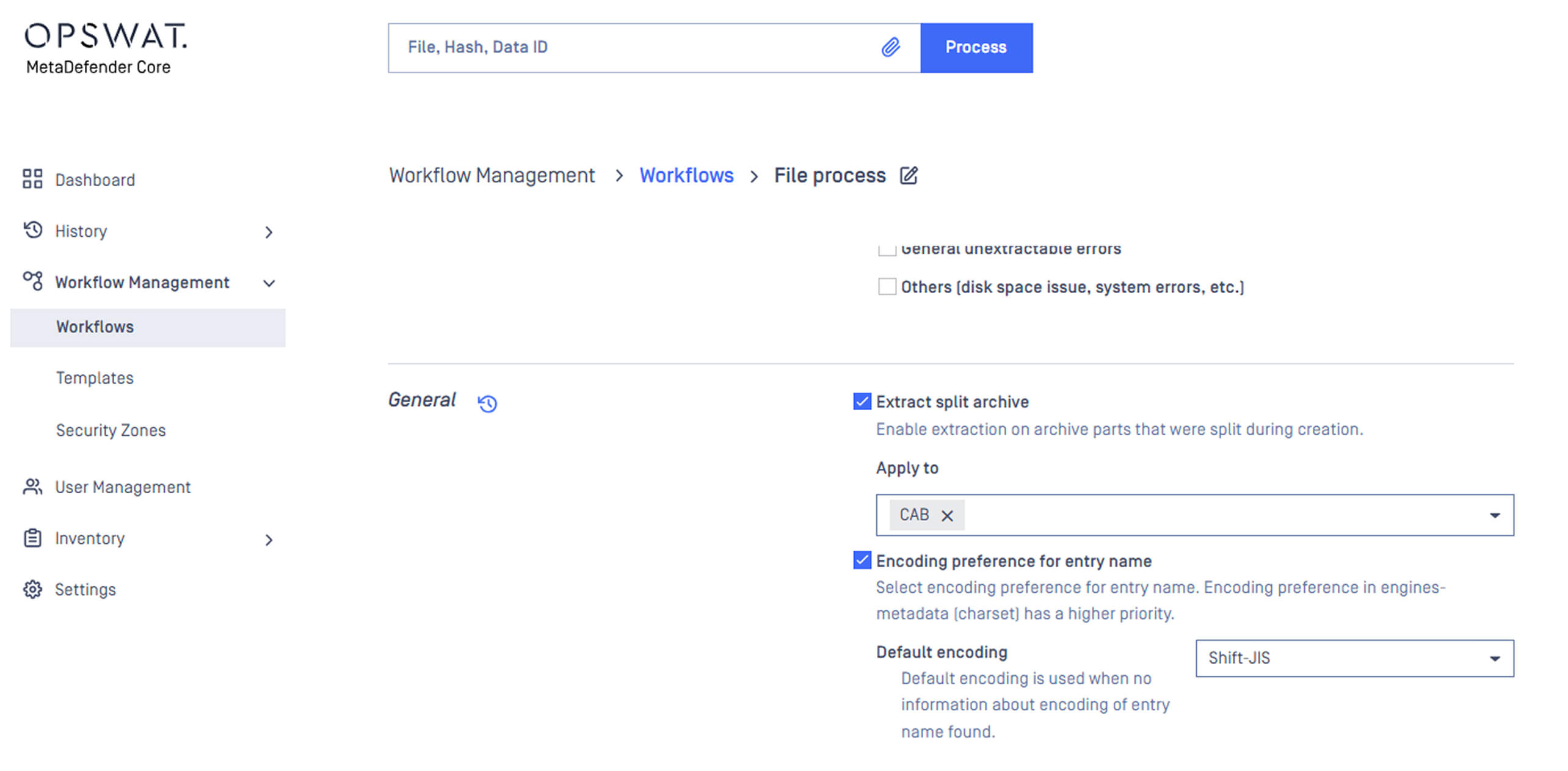

Permettre une configuration souple grâce à l'intégration des flux de travail

Auparavant, plusieurs options de configuration globale étaient limitées au niveau du module. Avec cette mise à jour, les configurations clés ont été déplacées vers les flux de travail, ce qui permet :

- Une plus grande flexibilité dans la définition des politiques de sécurité.

- Personnalisation plus aisée en fonction des besoins de l'organisation.

- Amélioration de l'efficacité de la gestion des déploiements de sécurité à grande échelle.

Des améliorations pour répondre à vos besoins

Les dernières mises à jour des moteurs Deep CDR, File Type Verification et Archive Extraction permettent aux équipes de sécurité de contrôler directement la façon dont les fichiers, les documents et les données réseau sont analysés, de sorte que les décisions restent ancrées dans le contexte, et non dans la conjecture. Pour en savoir plus ou voir ces fonctionnalités en action, contactez OPSWAT dès aujourd'hui.