Dans cette version

- Améliorations pour les bibliothèques C/C++

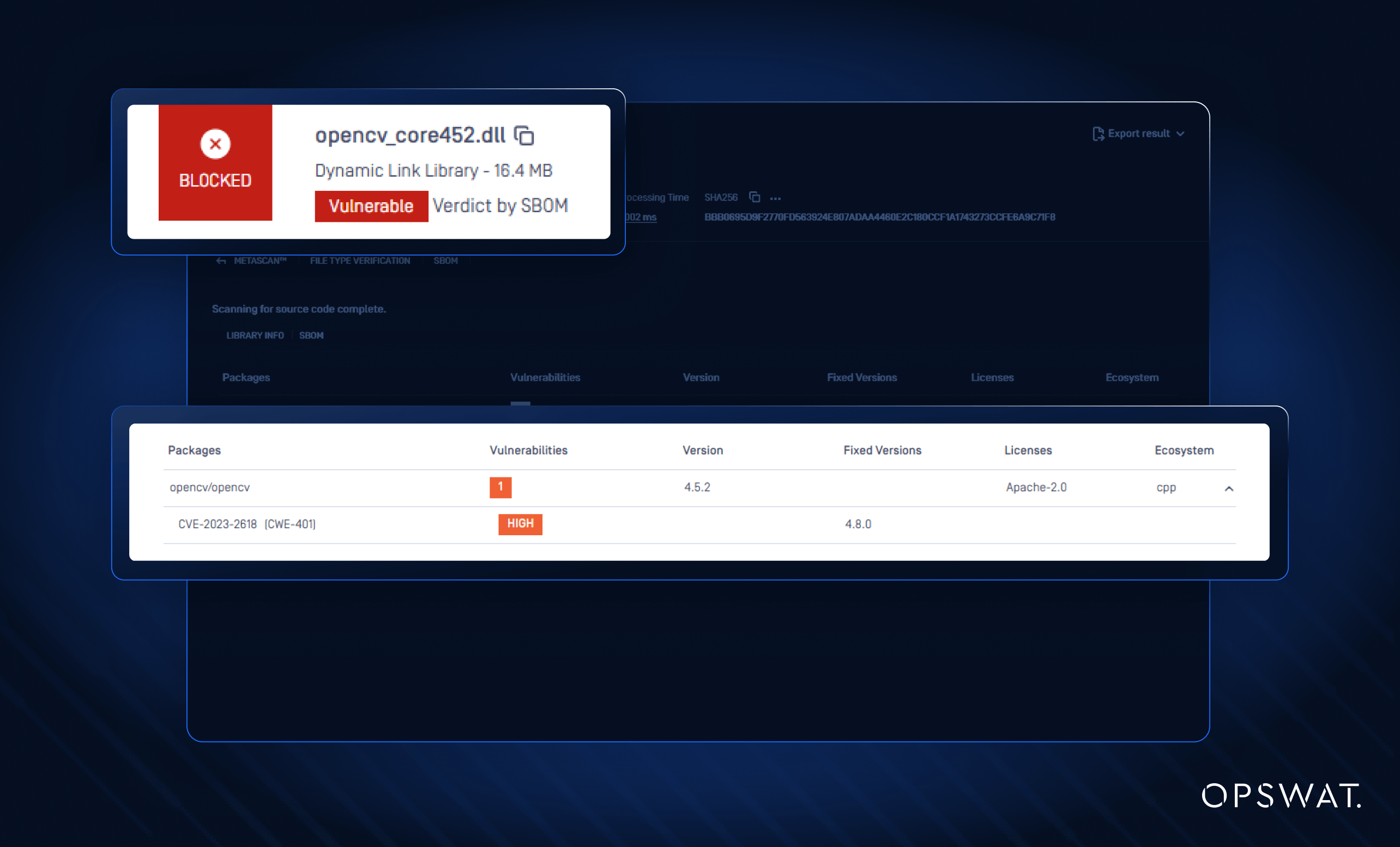

- Utiliser les informations du PE pour détecter les bibliothèques DLL/EXE

- Ajouter des signatures pour les bibliothèques C/C++

- Prise en charge du traitement du format de fichier CycloneDX

Les dernières améliorations apportées à la version 4.0.0 de la technologie SBOMSoftware Bill of Materials) permettent d'étendre la couverture de la base de données aux composants binaires tels que les fichiers DLL et EXE, d'améliorer l'identification des binaires grâce aux métadonnées PE (Portable Executable) et de valider et d'enrichir les rapports SBOM de CycloneDX.

L'angle mort binaire

Les solutions SBOM traditionnelles s'appuient principalement sur les gestionnaires de paquets et les fichiers manifestes (par exemple, requirements.txt, package.json) pour identifier les composants tiers. Bien qu'efficace pour de nombreuses applications modernes, cette approche laisse des zones d'ombre importantes, en particulier dans des scénarios tels que :

- Projets sans utilisation cohérente des gestionnaires de paquets : Les projets C/C++ qui intègrent des bibliothèques DLL qui ne sont pas suivies par les gestionnaires de paquets peuvent rester invisibles pour les outils de génération de SBOM.

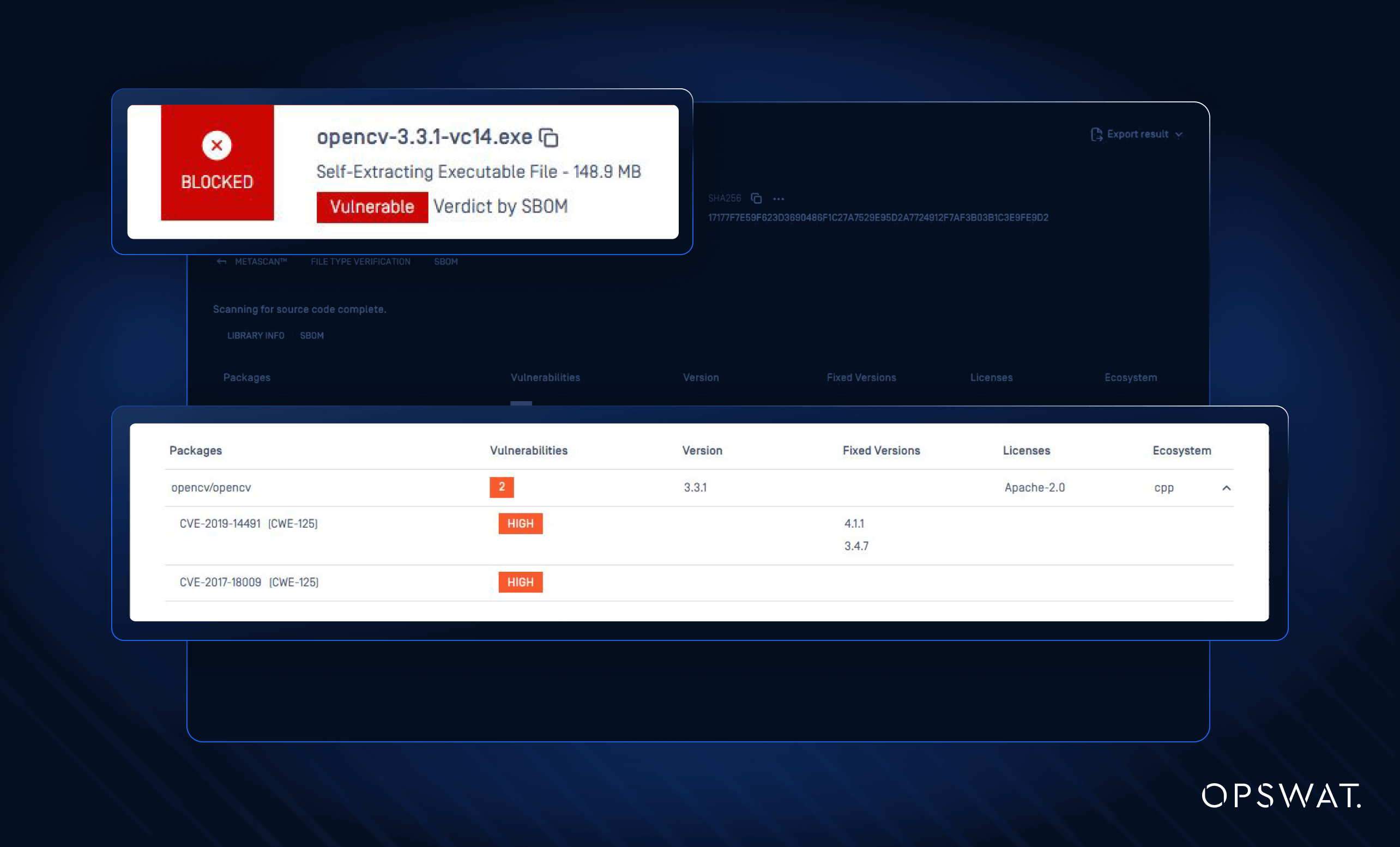

- Les programmes d'installation deSoftware contenant des binaires tiers intégrés : Les programmes d'installation contiennent souvent des dépendances binaires de tiers sans métadonnées explicites, ce qui rend leur suivi difficile.

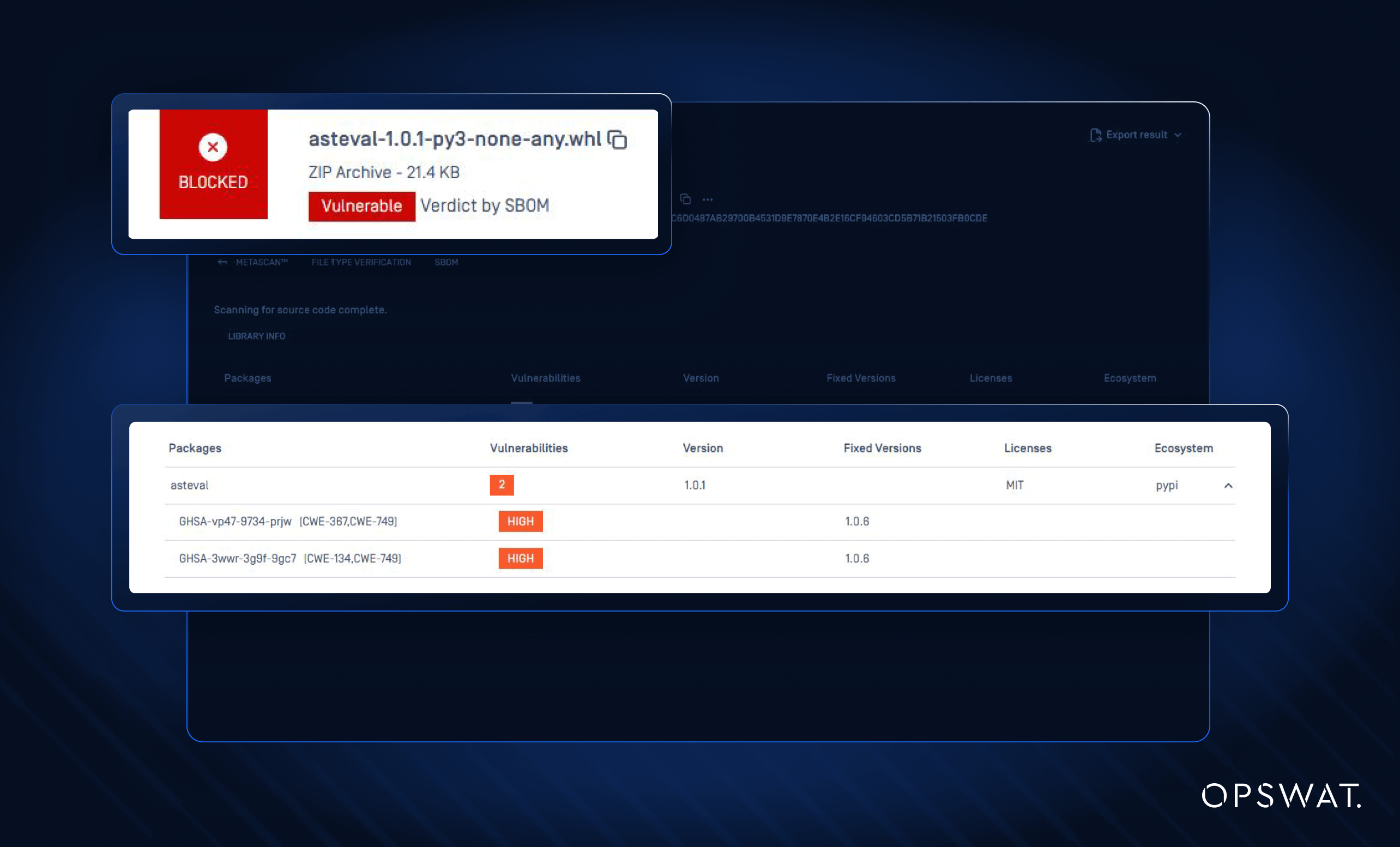

- Bibliothèques au format binaire dans les référentiels d'artefacts : Les dépôts d'artefacts tels que JFrog Artifactory, Nexus Repository ou Apache Archiva stockent les bibliothèques dans des formats binaires (whl, egg, zip) plutôt que dans le code source. Ces paquets binaires manquent également de déclarations, ce qui limite également la visibilité traditionnelle du SBOM.

Ces lacunes créent des risques pour la sécurité : les dépendances binaires restent invisibles, les paquets d'installation ne sont pas examinés et les vulnérabilités des dépendances non déclarées ne peuvent pas être détectées.

Combler le déficit de sécurité binaire du SBOM

Pour remédier à ces lacunes critiques, OPSWAT OM 4.0.0 offre des capacités améliorées grâce à plusieurs approches complémentaires :

Couverture élargie de la base de données pour les composants binaires

Nous avons considérablement élargi notre base de données de signatures pour les binaires C, C++ et C# (DLL, EXE). Les équipes de développement Software peuvent identifier les bibliothèques tierces intégrées, même lorsque les métadonnées du gestionnaire de paquets ne sont pas disponibles.

Avec cette mise à jour, OPSWAT SBOM assure un suivi complet des composants à travers le code source, les binaires compilés et les installateurs de logiciels.

Identification précise des bibliothèques grâce à l'analyse des métadonnées

Notre nouvelle version s'appuie sur l'analyse des métadonnées PE (Portable Executable) pour identifier les fichiers binaires et les faire correspondre aux vulnérabilités connues et aux bases de données de licences. Cette approche automatisée remplace ce qui était auparavant un processus manuel, fastidieux et sujet aux erreurs.

Comment cela fonctionne-t-il ?

- OPSWAT SBOM détecte les bibliothèques tierces sous forme binaire (DLL, EXE) en utilisant leurs signatures et les métadonnées PE (portable executable).

- Les informations binaires extraites sont mises en correspondance avec les bibliothèques et les versions connues.

- Ces résultats sont ensuite comparés à nos bases de données de vulnérabilités et de licences.

Avantages :

- Identifier les composants tiers, y compris les bibliothèques C/C++ gérées manuellement et les paquets d'installation

- Améliorer la précision de l'identification des composants binaires grâce à l'analyse des métadonnées

- Atténuer les risques de sécurité en détectant les dépendances même en l'absence de déclarations du gestionnaire de paquets

- Permettre une gestion complète des vulnérabilités et des évaluations de la sécurité

Identification précise des bibliothèques grâce à l'analyse des métadonnées

Intégrer le SBOM aux référentiels d'artefacts

Au-delà de l'analyse directe des bibliothèques binaires, OPSWAT OM et MetaDefender Software Supply Chain prennent en charge l'intégration native avec des référentiels d'artefacts tels que JFrog Artifactory pour analyser les paquets d'origine et récupérer leurs métadonnées. En savoir plus sur l'intégration avec JFrog Artifactory.

Ces références croisées permettent d'identifier avec précision les bibliothèques tierces intégrées et garantissent que les équipes ne manqueront pas d'informations de sécurité essentielles dans les composants binaires de leurs projets.

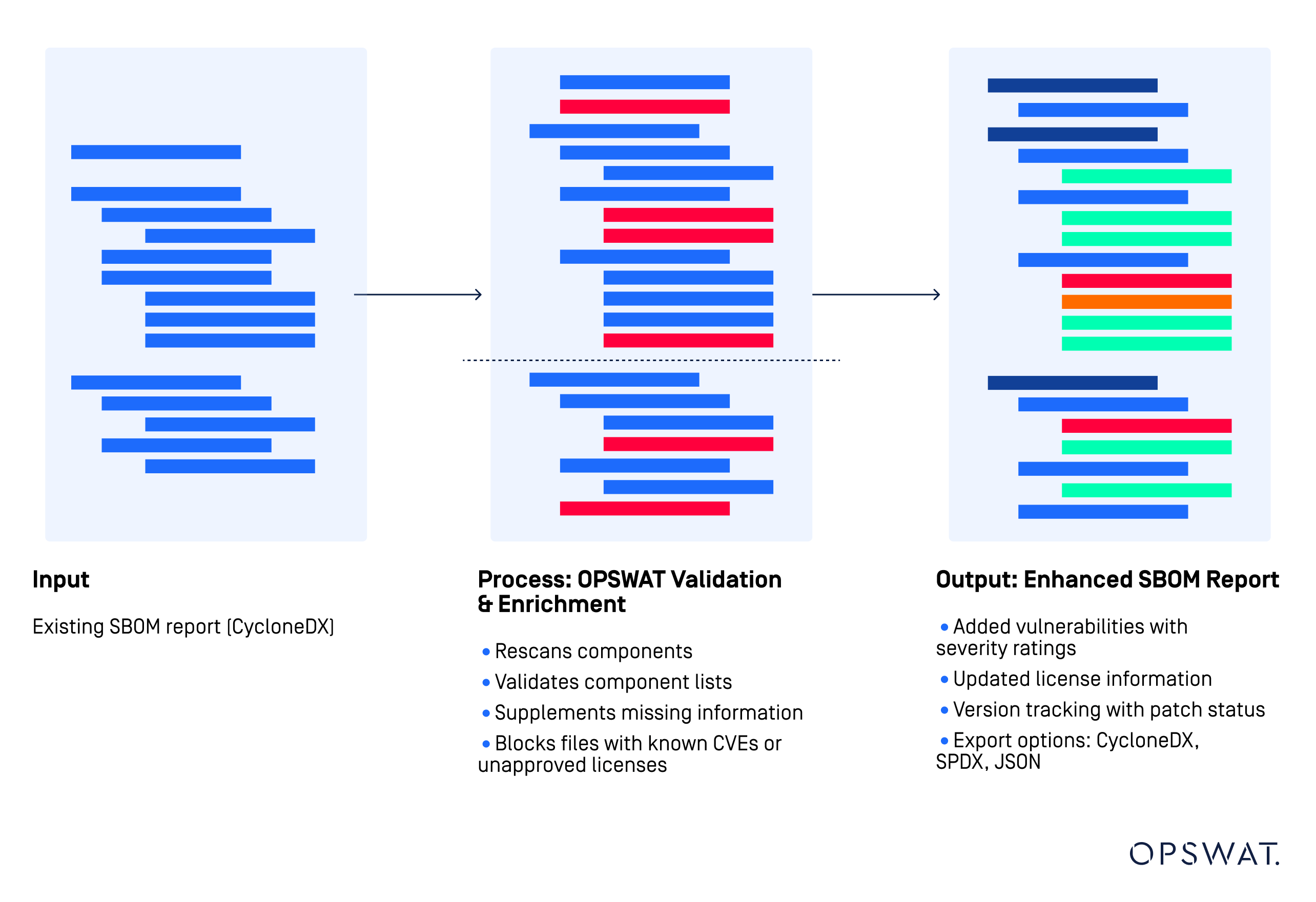

Validation et enrichissement du rapport SBOM de CycloneDX

Une autre mise à jour de cette version porte sur la précision et l'exhaustivité des rapports du SBOM, en particulier ceux au format CycloneDX.

CycloneDX est un format SBOM largement utilisé pour le suivi de la sécurité et des vulnérabilités. Cependant, certains de ces rapports manquent souvent d'informations telles que les données de licence ou les dépendances non déclarées.

Chez OPSWAT, nous croyons en la philosophie de la défense multicouche. Tout comme les stratégies de sécurité multicouches améliorent la détection des logiciels malveillants, la validation multicouches des SBOM améliore la sécurité de la chaîne d'approvisionnement des logiciels. Cette amélioration valide et enrichit les rapports SBOM de CycloneDX afin de créer des inventaires de composants plus complets.

Comment cela fonctionne-t-il ?

Importation d'une nomenclature existante

Les utilisateurs fournissent un rapport SBOM au format CycloneDX comme base d'analyse et de validation.

Validation et enrichissement

OPSWAT analyse à nouveau le SBOM, en validant les composants répertoriés par rapport à notre base de données et en complétant les détails manquants, notamment :

- Aperçu des vulnérabilités (détection des CVE et évaluation de leur gravité)

- Données relatives aux licences

- Suivi des versions (versions obsolètes et correctifs)

En outre, les fichiers comportant des CVE connus ou des licences non approuvées seront signalés ou bloqués sur la base de règles préconfigurées.

Générer et exporter une nomenclature améliorée

Le SBOM mis à jour comprend des informations supplémentaires sur la sécurité. Exportez les résultats enrichis au format JSON, CycloneDX ou SPDX SBOM.

L'importance de la détection binaire

Vulnerability Management complète Vulnerability Management

Lorsque de nouvelles CVE sont annoncées, les équipes de sécurité peuvent immédiatement évaluer si elles sont concernées, même pour les composants sous forme binaire. Cela permet d'éliminer les angles morts en matière de sécurité dans les flux de travail de réponse aux vulnérabilités.

Conformité et préparation à la réglementation

Les entreprises confrontées à des exigences réglementaires croissantes ou à des demandes de SBOM de la part de leurs clients peuvent s'assurer que tous les composants sont pris en compte, et pas seulement ceux qui sont gérés par les gestionnaires de paquets.

Évaluation de la sécurité des paquets d'installation

Les Software distribués contiennent souvent de nombreux composants tiers. La détection binaire permet d'améliorer la visibilité des programmes d'installation et de s'assurer que toutes les dépendances qui atteignent les clients sont inventoriées et font l'objet d'un contrôle de sécurité.

Support de la base de code héritée

Les anciennes applications ne disposant pas d'une gestion moderne des dépendances peuvent désormais être incluses dans les programmes de sécurité de la chaîne d'approvisionnement en logiciels, sans nécessiter de suivi manuel ou de remaniement important.

À propos d'OPSWAT SBOM

OPSWAT SBOM permet la transparence des logiciels en fournissant un inventaire précis des composants logiciels dans leurs piles d'applications. Avec OPSWAT SBOM, les développeurs peuvent identifier les vulnérabilités connues, valider les licences et générer un inventaire des composants pour les logiciels libres, les dépendances tierces et les images de conteneurs. Les équipes de développement de Software peuvent rester conformes et garder une longueur d'avance sur les attaquants sans que cela n'ait d'impact sur la vitesse de développement.

Pour en savoir plus sur la façon dont SBOM aide à sécuriser vos applications, consultez le site opswat.