Aperçu du produit

OPSWAT MetaDefender Coreprotège les applications web, les points d'accès et les autres sources de données des organisations contre les menaces de cybersécurité avancées.

MetaDefender Core s'appuie sur des technologies propriétaires, notammentDeep Content Disarm and Reconstruction (Deep CDR),Multiscanning,File-Based Vulnerability AssessmentData Loss Prevention, etThreat Intelligence-afin d'assurer une protection complète de vos réseaux et infrastructures contre des logiciels malveillants de plus en plus sophistiqués.

Faits marquants de la publication

Hub central Version 1.1.0

- Pour le traitement des archives, les fichiers enfants extraits sont partagés entre les instances MetaDefender Core pour une productivité optimisée et des performances accrues.

- MetaDefender Core partagent désormais les sessions d'authentification à l'aide du serveur de mise en cache Redis.

- MetaDefender Core Central Hub prend désormais en charge le traitement par lots.

Améliorations de la conteneurisation Docker

- Support MetaDefender Core upgrade with zero down time on containerization environment Kubernetes (blue/green and rolling strategies)

- Prise en charge de la mise à jour de MetaDefender Core avec conservation des données

- Service de rotation des logs intégré à l'image de base Docker

- Prise en charge de la configuration du proxy pour l'exécution de Docker

- Prise en charge d'une nouvelle option permettant d'activer "allowCrossIPSessions" lors du démarrage de MetaDefender Core dans un environnement de conteneurs.

Prise en charge de Windows 11

Pour les déploiements sous Microsoft Windows, MetaDefender Core prend en charge les systèmes d'exploitation suivants :

- Windows 10, 11

- Windows Server 2012, 2012 R2, 2016, 2019, 2022

Nouvelle configuration : Rejeter les soumissions de fichiers en fonction de la disponibilité du moteur

Permettre à MetaDefender Core de n'accepter des soumissions de traitement de fichiers que lorsque certains moteurs spécifiques sont disponibles.

Pour trouver ce paramètre, allez dans Règle de flux de travail -> onglet Général.

Nouvelle configuration : Ajouter une exception pour traiter les types de fichiers non pris en charge pour l'assainissement

Lorsque l'option "Bloquer les types de fichiers non pris en charge" est activée, configurez une liste d'exceptions pour autoriser certains types de fichiers non pris en charge. Ainsi, les types de fichiers configurés dans la liste d'exceptions ne seront pas bloqués.

Pour trouver ce paramètre, allez dans l'onglet Règle de flux de travail -> Deep CDR .

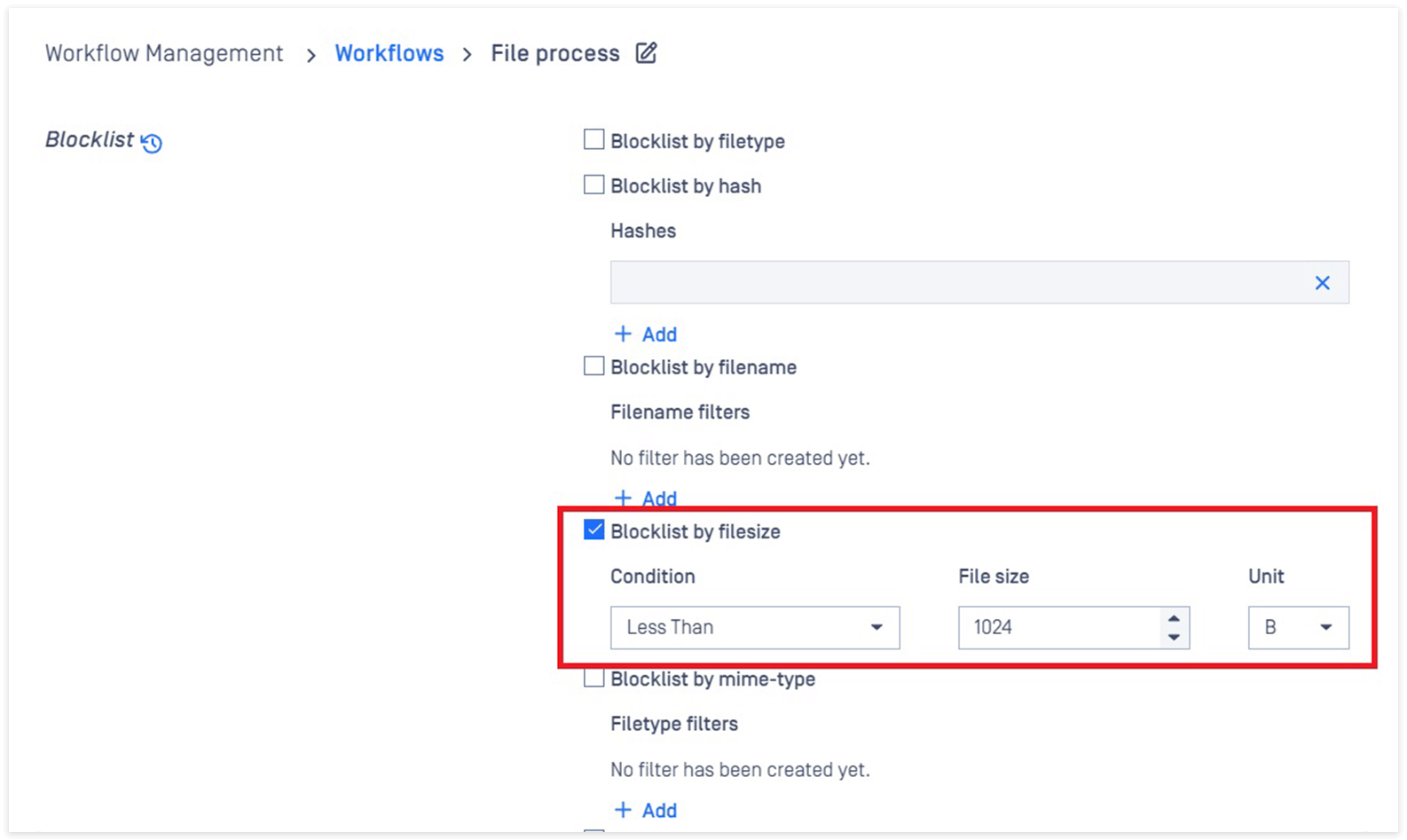

Nouvelle configuration : Définir des limites conditionnelles de taille de fichier pour le traitement des fichiers en liste bloquée

Configurez MetaDefender Core pour bloquer le traitement des fichiers dont la taille est supérieure ou inférieure à la taille spécifiée.

Pour trouver ce paramètre, allez dans l'onglet Règle de flux de travail -> Liste de blocage et liste d'autorisation : Règle de flux de travail -> onglet Liste de blocage et liste d'autorisation.

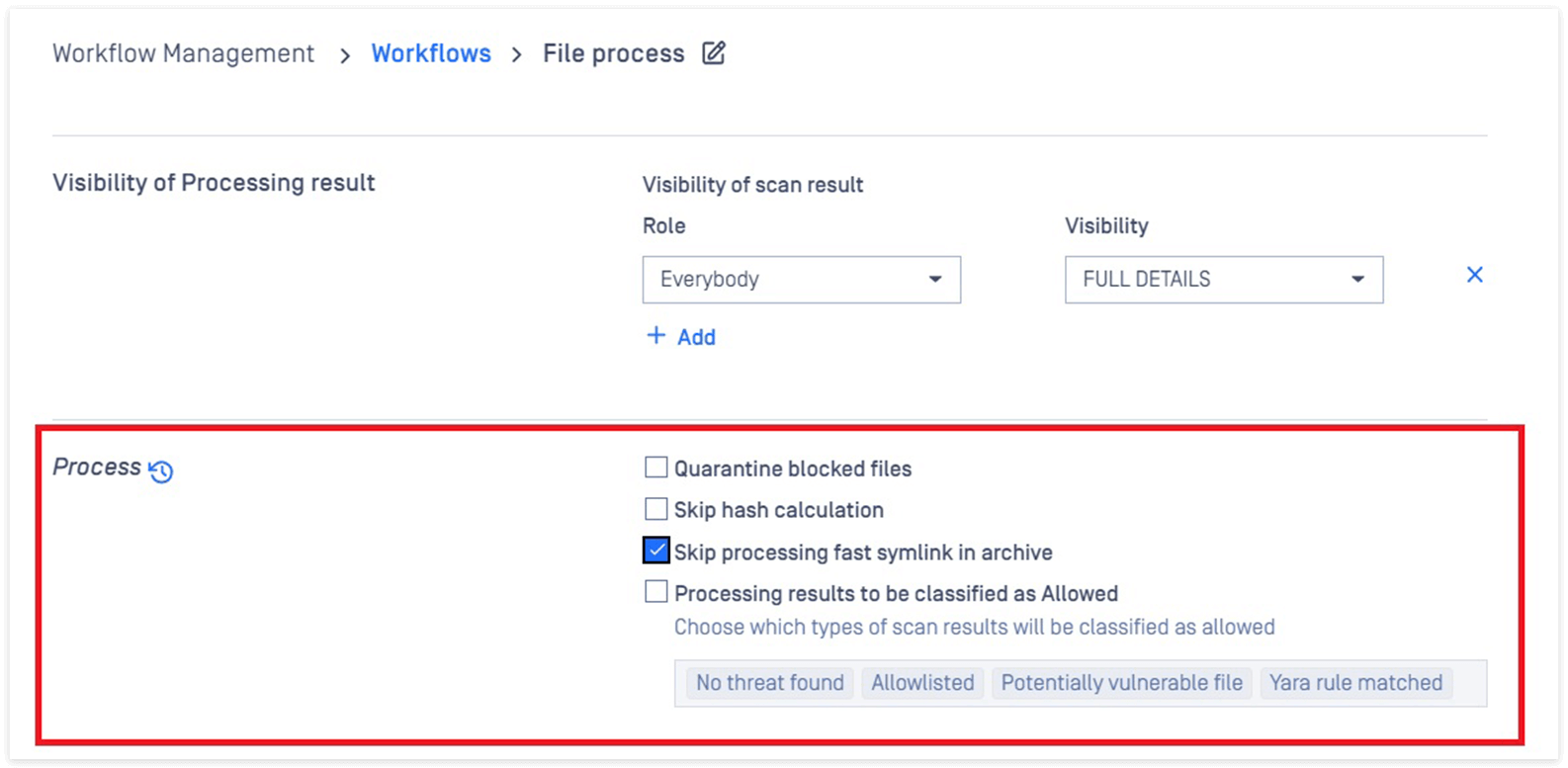

Nouvelle configuration : Ignorer le traitement du lien symbolique rapide dans les fichiers d'archive

Par défaut, MetaDefender Core tente de traiter tous les fichiers, y compris les liens symboliques rapides dans les archives. Les administrateurs peuvent désormais ignorer le traitement des liens symboliques rapides en sélectionnant cette option dans la règle de flux de travail.

Pour trouver ce paramètre, allez dans : Règle de flux de travail -> onglet Général.

Améliorations de l'interface utilisateur

- Améliorer et remédier à l'accessibilité de l'interface utilisateur et à sa conformité

- Affichage de l'état de la licence de sauvegarde

- Ajouter l'étiquette désinfectée comme indicateur dans l'historique du traitement

- Prise en charge de la "recherche par nom" pour les flux de travail

- Ajouter un résultat pour l'évaluation de la vulnérabilité lorsque l'option "ignorer le calcul du hachage" est activée

- Ajout d'une infobulle descriptive pour le paramètre "Fallback file type detection to current extension if needed" (repli de la détection du type de fichier sur l'extension actuelle si nécessaire)

- Modifier le nom du paramètre "Blocklist unsupported file types" en "Block unsupported file types".

Amélioration : Importation d'un paquet de configuration complet (.zip) avec le fichier d'allumage

Meilleure prise en charge de l'automatisation grâce à l'importation d'un paquet de configuration complet (.zip) via le fichier d'allumage.

Exemple :

eula=true [config] import=settings.zip import_password=123 ....

Détails : Fichier d'allumage.

Amélioration : Mécanisme de rappel des webhooks

Mécanisme amélioré de relance du webhook pour renvoyer le résultat du rappel en cas de dépassement de délai ou de non-réception de la réponse d'un serveur de webhook.

Définir le seuil de temporisation via la nouvelle clé transfertimeout (par défaut, 30000 ms) avec PUT - Webhook set configuration

Nouvel outil CLI : Nettoyer la base de données créée par l'instance MetaDefender Core qui n'est plus utilisée en mode BD partagée

Nettoyer toutes les données d'analyse de MetaDefender Core instance(s) que vous n'utilisez plus, applicable dans le mode DB partagé.

Outil situé à :

- Windows : C:\NProgram Files\NOPSWAT\NMetaDefender Core \Nometascan-db-cleaner.exe

- Linux : /usr/sbin/ometascan-db-cleaner

Détails : Outil de nettoyage de la base de données en mode BD partagée

Nouvel outil CLI : Vérifier la conformité des utilisateurs PostgreSQL à distance

Les administrateurs du système de base de données peuvent rapidement déterminer si une base de données PostgreSQL distante dispose des privilèges d'utilisateur suffisants, tels que décrits dans Exigences de privilèges d'utilisateur PostgreSQL, pour fonctionner correctement avec l'application MetaDefender Core .

Détails : Outil de vérification à distance des privilèges des utilisateurs PostgreSQL

Autres améliorations et mises à jour :

Renforcement de la sécurité

- Mise à jour des bibliothèques tierces (gperftool, libxml2) en cas de risque de vulnérabilité

- Ajout de la prise en charge de la vérification des données numériques dans un environnement FIPS lors de l'installation MetaDefender Core

Amélioration de la journalisation

- Prévenir les messages d'erreur trompeurs (et non nuisibles) dans les journaux PostgreSQL

- Ajout de l'ID du lot et de l'ID des données dans les journaux d'accès de NGINX

- Suppression des messages d'avertissement trompeurs dans les journaux de MetaDefender Core lors de la mise à jour des moteurs par dossier

Amélioration des performances

- Améliorer les performances de la recherche de hachage

Pour plus d'informations, veuillez consulter le site opswat.com/produits/metadefender /core ou contacter nos experts en cybersécurité des infrastructures critiques pour obtenir de l'aide.

Détails de la publication

Produit : MetaDefender Core

Date de publication : 4 janvier 2022

Notes de publication : 5.4.0

Lien de téléchargement sur le portail OPSWAT : Télécharger