Nous étudierons les types de menaces que les attaquants peuvent dissimuler dans les fichiers multimédias ou vidéo, tels que les fichiers WMV, pour lancer des attaques et télécharger des logiciels malveillants. En outre, nous verrons comment réduire le risque de ces attaques avec les technologies OPSWAT en détectant, prévenant et analysant les menaces basées sur les fichiers.

Table des matières :

- Techniques d'attaque des fichiers vidéo

- Comment l'ouverture d'un fichier vidéo peut déclencher le téléchargement d'un logiciel malveillant

- Comment supprimer les objets malveillants à l'aide de la technologie Deep Content Disarm and Reconstruction

- Comment détecter et découvrir des logiciels malveillants évasifs grâce à l'analyse Adaptive des menaces ?

- OPSWAT Advanced Threat Detection et prévention

Techniques d'attaque des fichiers vidéo

Il y a quelques années, nous avons publié un article de blog soulignant les risques liés aux fichiers vidéo et la manière dont les attaquants les utilisent pour diffuser des logiciels malveillants. Nous avons abordé deux tactiques : l'exploitation des vulnérabilités et l'utilisation abusive des fonctionnalités légitimes.

Exploiter une vulnérabilité

La vérification du type de fichier valide le type de fichier. Nous ne pouvons pas faire confiance à l'en-tête Content-Type ou au nom de l'extension qui définit le type de fichier, car ils peuvent être usurpés. Malheureusement, de nombreux lecteurs multimédias ne vérifient pas strictement la structure des fichiers vidéo, ce qui entraîne plusieurs vulnérabilités exploitables.

Par exemple, VLC Media Player 3.0.11 avait la CVE-2021-25801 qui permettait aux attaquants de provoquer une lecture hors limites via un fichier AVI conçu, qui lit des données à partir d'une mémoire tampon en dehors de ses limites prévues, provoquant des plantages, un comportement incorrect du programme, ou la divulgation d'informations sensibles. La CVE-2019-14553 dans le lecteur multimédia VideoLAN VLC 3.0.7.1 peut provoquer une vulnérabilité de type use-after-free - un type de faille de corruption de mémoire dans lequel une application tente d'utiliser la mémoire libérée, ce qui entraîne des plantages, des résultats inattendus ou l'exécution de charges utiles malveillantes.

Abuser d'une fonction légitime

Une autre technique d'attaque consiste à abuser d'une fonction légitime du lecteur multimédia pour diffuser des logiciels malveillants par le biais de vidéos. Par exemple, les attaquants peuvent exploiter la fonction Script Command de Windows Media Player en intégrant des logiciels malveillants dans un lien hypertexte de la vidéo.

Comment l'ouverture d'un fichier vidéo peut déclencher le téléchargement d'un logiciel malveillant

La démo ci-dessous montre comment une victime peut télécharger involontairement un logiciel malveillant sur son appareil en ouvrant un fichier vidéo.

Cette technique montre comment les attaquants utilisent une fonction légitime comme vecteur d'attaque. Script Command est une fonction essentielle de Windows Media Player - elle permet au lecteur multimédia d'interagir avec un navigateur pendant la lecture d'un fichier pour télécharger un codec vidéo ou un suivi. Malgré son potentiel d'exploitation, la commande de script est une fonction essentielle du lecteur Windows Media . Un fichier vidéo WMV est basé sur le format de conteneurMicrosoft Advanced Systems Format (ASF) et compressé avec la compression Windows Media . ASF peut contenir un objet de commande de script utilisé pour transmettre du texte en continu et fournir des commandes qui peuvent contrôler des éléments dans l'environnement du client.

ASF autorise des commandes de script simples telles que URLANDEXIT, qui lance automatiquement une URL intégrée dans le fichier vidéo dans un navigateur par défaut lorsqu'elle est exécutée. Les acteurs de la menace exploitent cette fonctionnalité pour inciter la victime à télécharger un fichier malveillant se faisant passer pour un plugin, une mise à jour ou un codec nécessaire à la lecture du média et compromettant le système de l'utilisateur.

Dans cet exemple, l'attaquant a inséré une URL malveillante dans un fichier multimédia légitime.

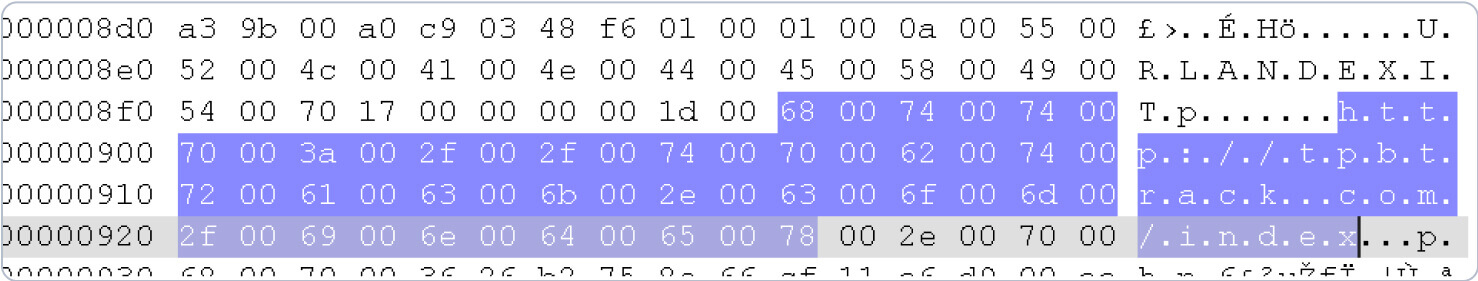

Nous pouvons afficher l'URL à l'aide d'une application de lecture hexagonale :

Comment supprimer les objets malveillants à l'aide de la technologie Deep Content Disarm and Reconstruction

Deep CDR (Content Disarm and Reconstruction) traite chaque fichier comme une menace potentielle. Il traite et analyse les fichiers afin de supprimer les objets non approuvés et de s'assurer que tous les fichiers entrant dans votre organisation peuvent être consommés en toute sécurité. Parallèlement, Deep CDR reconstruit le contenu du fichier pour qu'il soit pleinement fonctionnel et que les utilisateurs puissent visionner la vidéo sans télécharger de logiciels malveillants.

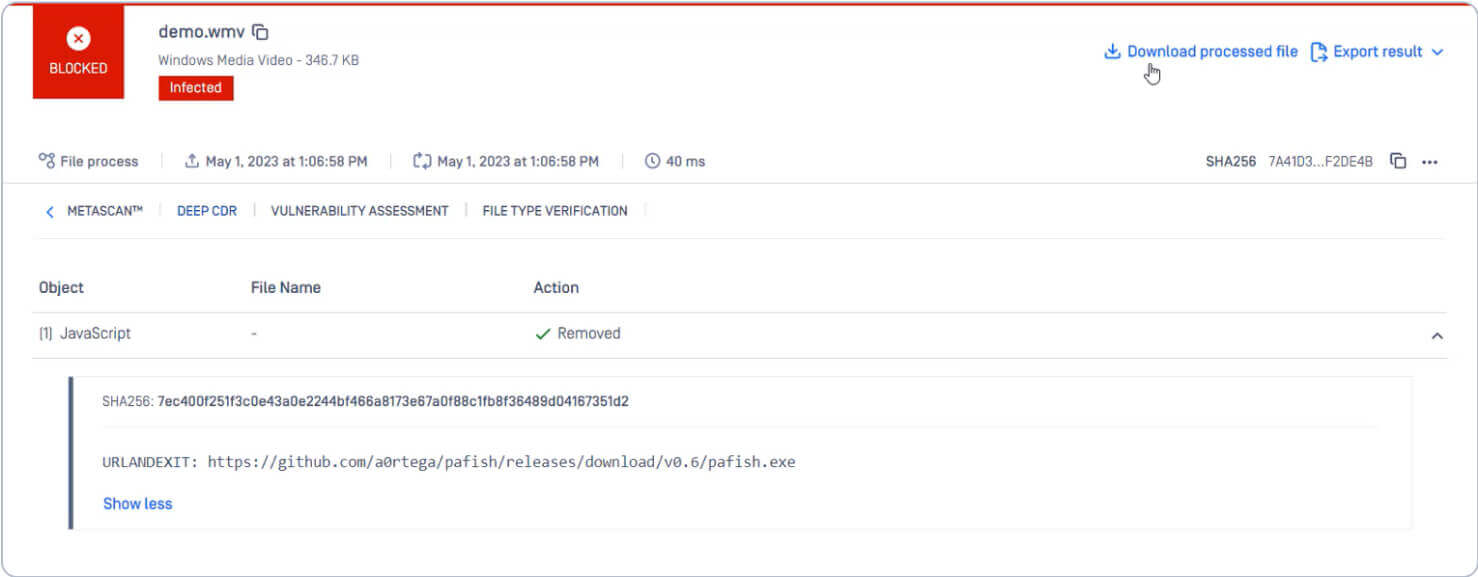

Le traitement du fichier infecté avec MetaDefender Core détecte la commande URLANDEXIT dans le fichier.

Deep CDR supprime l'objet URLANDEXIT et l'objet Script Command. Le nouveau fichier reconstruit reste entièrement utilisable. Les attaquants ne peuvent pas télécharger de logiciels malveillants.

Comment détecter et découvrir des logiciels malveillants évasifs grâce à l'analyse Adaptive des menaces ?

Nous pouvons analyser le fichier avec MetaDefender Sandbox sandbox adaptive threat analysis engine pour approfondir les comportements et les capacités du logiciel malveillant.

MetaDefender Sandbox est un bac à sable de nouvelle génération qui utilise l'analyse adaptative des menaces, ce qui permet de détecter les logiciels malveillants de type " zéro jour ", d'extraire davantage d'indicateurs de compromission (IOC) et d'obtenir des informations exploitables à l'adresse threat intelligence.

Nous obtenons des informations plus approfondies sur la menace en traitant le fichier WMV avec Deep CDR et Filescan. Filescan télécharge le fichier à partir de l'URLANDEXIT et effectue une analyse statique pour fournir plus de détails sur le comportement, la tactique, la technique et les IOC du logiciel malveillant.

OPSWAT Advanced Threat Detection et prévention

OPSWAT Ces technologies avancées protègent les applications, les réseaux et les appareils contre les attaques de type "zero-day", les logiciels malveillants évasifs et les attaques ciblées avancées. Outre les fichiers multimédias, Deep CDR analyse et assainit de manière récursive plus de 130 types de fichiers, y compris des fichiers complexes tels que les archives imbriquées, les pièces jointes, les documents intégrés et les liens hypertextes. Le fichier reconstruit reste entièrement utilisable et fonctionnel.

Contactez l'un de nos experts techniques pour en savoir plus sur Deep CDR, Filescan, et d'autres technologies de prévention des menaces.