Le 23 août, OPSWAT a participé à la conférence VISD (Vietnam Information Security Day) 2024, organisée par la VNISA (Vietnam Information Security Association) à Ho Chi Minh Ville. L'événement a attiré plus de 1 000 participants, dont des professionnels de secteurs tels que la santé, la banque, la finance, l'énergie, les transports, le nucléaire, la défense et d'autres industries d'infrastructures critiques.

Sécuriser les infrastructures critiques : Enseignements tirés de la récente attaque du logiciel malveillant FrostyGoop

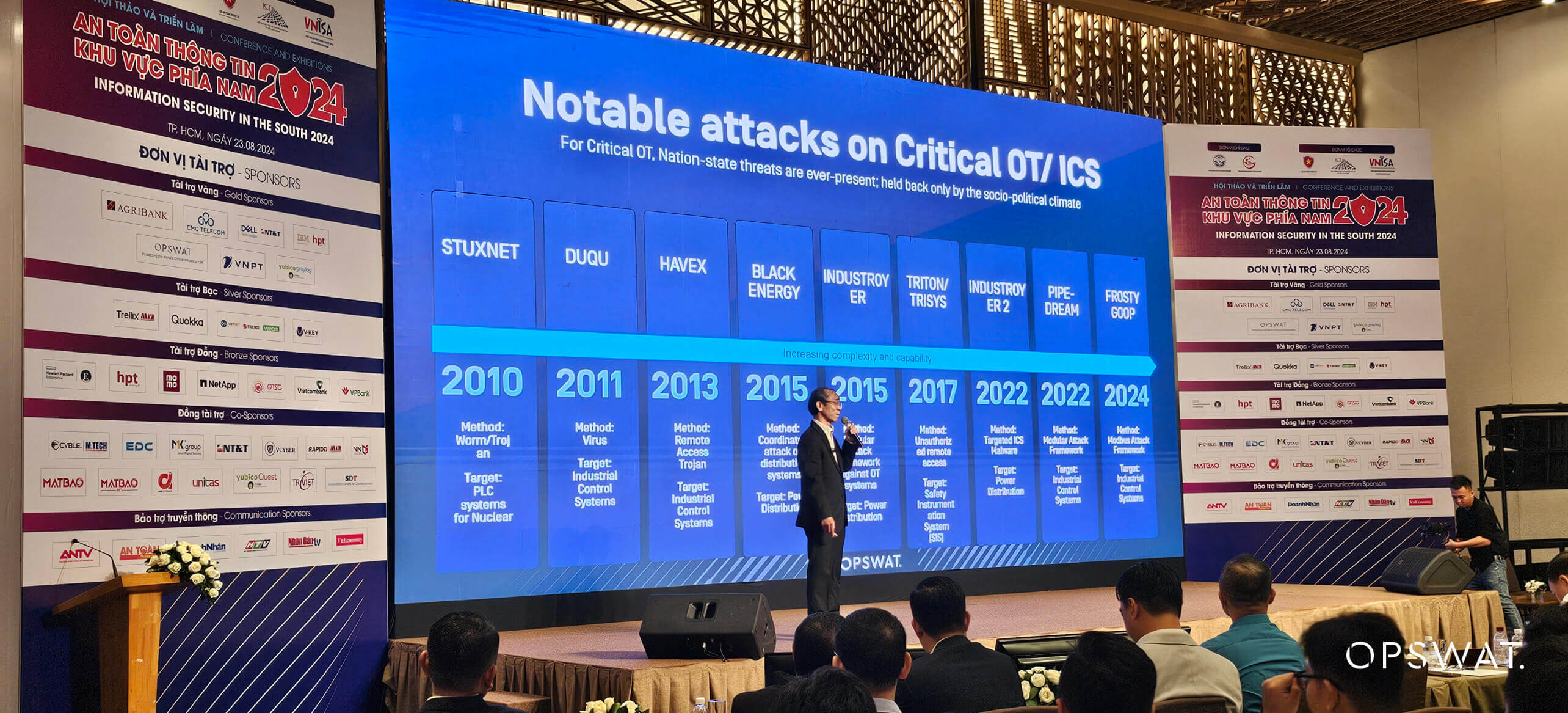

Au cours de la conférence, M. Cuong La, vice-président de la R&D et directeur général de OPSWAT Vietnam, a présenté une étude de cas sur l'attaque FrostyGoop, une brèche récente dans les technologies opérationnelles (OT) en Ukraine. M. Cuong a analysé l'attaque et présenté des solutions pour la contrer et contrer des attaques similaires sur les réseaux de technologie opérationnelle.

La cyberattaque FrostyGoop, qui a eu lieu en avril 2024, a été un événement marquant dans le domaine de la cybersécurité industrielle. Ce logiciel malveillant a pris pour cible une installation énergétique dans l'ouest de l'Ukraine, privant 600 foyers de chauffage pendant deux jours par des températures glaciales. Conçu pour s'infiltrer dans les environnements ICSIndustrial Control Systems) et OT, ce logiciel malveillant constitue une menace sérieuse pour les infrastructures critiques.

FrostyGoop exploite le protocole Modbus, une norme largement utilisée dans les ICS, pour interagir avec les opérations et les perturber. Les pirates envoient des commandes Modbus malveillantes dans les systèmes de contrôle, provoquant des dysfonctionnements et des pannes. Cet incident a déclenché l'alarme dans la communauté de la cybersécurité, mettant en évidence les vulnérabilités des environnements ICS, en particulier ceux qui ne disposent pas d'une segmentation ou d'une surveillance adéquate.

Voici les étapes suivies par les attaquants lors de la cyberattaque FrostyGoop :

- Exploiter une vulnérabilité dans un routeur MikroTik faisant face à l'extérieur.

- Déployer un shell web avec un accès tunnel via l'adresse TOR.

- Récupérer la ruche de registre du gestionnaire de compte de sécurité (SAM).

- Déployer et tester FrostyGoop Malware, un binaire Golang utilisant des configurations JSON.

- Établir des connexions avec des adresses IP basées à Moscou.

- Envoyer des commandes Modbus malveillantes à FrostyGoop.

- Envoyer des commandes directement aux régulateurs du système de chauffage, en signalant des mesures erronées.

- L'installation énergétique interrompt temporairement le chauffage et la production d'eau chaude sur la base de mesures erronées.

M. Cuong et son équipe à l'adresse OPSWAT ont identifié au Viêt Nam 1 137 dispositifs actifs Modbus détectables sur l'internet, dont un nombre important était concentré à Ho Chi Minh Ville (197 dispositifs) et à Hanoï (145 dispositifs). Ces dispositifs sont censés être protégés et indétectables en ligne, car les systèmes OT sont généralement isolés de l'internet (air-gapped).

Les réseaux informatiques exposés sont des cibles attrayantes pour les pirates, et les dommages potentiels peuvent être considérables, étant donné que ces réseaux soutiennent souvent des infrastructures critiques, ayant un impact sur la sécurité nationale et les communautés. Cette constatation suggère que de nombreux systèmes OT au Viêt Nam sont mal gérés et protégés, ce qui crée des failles de sécurité qui peuvent être exploitées par des pirates.

À travers cette étude de cas, M. Cuong a souligné le besoin urgent de renforcer la sécurité du réseau IT/OT et la surveillance continue afin de détecter et d'atténuer les menaces similaires. L'incident FrostyGoop nous rappelle que les organisations doivent donner la priorité aux investissements dans la cybersécurité, en particulier pour protéger les infrastructures critiques.

En ce qui concerne les meilleures pratiques, M. Cuong a décrit cinq tactiques de contrôle de la cybersécurité qui, lorsqu'elles sont utilisées ensemble, créent un système de contrôle industriel (SCI) ou un programme de sécurité OT efficace (1) :

Réponse aux incidents ICS

Élaborer un plan de réponse aux incidents fondé sur les opérations et axé sur l'intégrité des systèmes et les capacités de récupération en cas d'attaque. Effectuer des exercices conçus pour renforcer les scénarios de risque et les cas d'utilisation adaptés à l'environnement ICS.

Architecture défendable

Mettre en œuvre des architectures qui prennent en charge la visibilité, la collecte de journaux, l'identification des actifs, la segmentation, les zones démilitarisées (DMZ) industrielles et l'application des processus de communication.

Surveillance de la visibilité du réseau ICS

Surveiller en permanence l'environnement ICS à l'aide d'outils sensibles aux protocoles et de capacités d'analyse de l'interaction des systèmes afin d'informer les opérations des risques potentiels.

Secure Accès à distance

Identifier et inventorier tous les points d'accès à distance et les environnements de destination autorisés. Utiliser l'accès à la demande et l'authentification multifactorielle dans la mesure du possible et employer des hôtes de saut pour assurer le contrôle et la surveillance de l'accès dans les segments sécurisés.

Basé sur le risque Vulnerability Management

Évaluer les cybercontrôles et les conditions de fonctionnement des appareils qui aident à prendre des décisions de gestion des vulnérabilités fondées sur les risques, afin de corriger les vulnérabilités, d'atténuer leur impact ou de surveiller leur exploitation éventuelle.

M. Cuong a également présenté les solutions complètes d'OPSWATpour la protection des réseaux OT critiques, notamment MetaDefender OT Security, MetaDefender Industrial Firewall, MetaDefender Netwall, My OPSWATetc. Ces solutions protègent les réseaux à tous les niveaux et aident les organisations à lutter contre les menaces OT telles que FrostyGoop.

OPSWAT Présentation de notre suite complète de solutions de cybersécurité IT/OT

Lors de l'exposition, OPSWAT a également présenté ses solutions de cybersécurité, de IT à OT, et a fait des simulations de cyberattaques visant des centrales nucléaires et d'autres systèmes critiques IT/OT. Des experts en cybersécurité ont présenté les solutions de OPSWATpour se défendre avec succès contre ces attaques.

En outre, OPSWAT accueille toujours des experts, des ingénieurs et des étudiants en cybersécurité pour leur faire découvrir les technologies de sécurité de l'entreprise dans le laboratoire de protection des infrastructures critiques (CIP Lab) de nos deux bureaux au Viêt Nam :

- OPSWAT Bureau de Ho Chi Minh Ville : 17e étage, Saigon Giai Phong Building, 436-438 Nguyen Thi Minh Khai, Ward 5, District 3, Ho Chi Minh Ville.

- OPSWAT Bureau de Hanoi : 9e étage, Lancaster Luminaire Building, 1152-1154 Lang Street, Lang Thuong Ward, Dong Da District, Hanoi.

Pour vous inscrire à une expérience CIP Lab ou si vous souhaitez en savoir plus sur les présentations de M. Cuong La au VISD 2024, ou si vous avez des questions, contactez nos experts en cybersécurité des infrastructures critiques .

(1) Référence : The Five ICS Cybersecurity Critical Controls Whitepaper - ©2022 SANS Institute https://sansorg.egnyte.com/dl/R0r9qGEhEe