Malgré les gros titres, les avis et les milliards de dollars consacrés à la cybersécurité, un problème flagrant continue de couver au cœur des systèmes cyber-physiques (OT & CPS) : les protocoles industriels non sécurisés.

L'ossature opérationnelle de nos réseaux énergétiques, de nos stations d'épuration, de nos installations pétrolières et gazières et de nos usines de fabrication repose toujours sur des normes de communication telles que Modbus, DNP3, OPC DA, PROFINET, etc.

Ces protocoles ont été conçus il y a plusieurs dizaines d'années, bien avant que les cybermenaces ne fassent partie des conversations, et ils ont été conçus pour la performance et non pour la protection. Ils supposent une sécurité totale et un temps de fonctionnement du système, ne requièrent aucune authentification, transmettent en clair, et continuent à faire fonctionner des systèmes critiques dans le monde entier.

Il ne s'agit pas d'un risque hypothétique. Il s'agit d'un risque systémique.

La confiance par défaut : Une faille de conception militarisée

Les anciens protocoles industriels sont nés à une autre époque, où la logique de l'isolation physique(vide d'air) était le modèle de sécurité dominant. La cybersécurité n'était ni une exigence ni un objectif de conception. Par conséquent, ces protocoles ne disposent pas de mécanismes intégrés d'authentification, d'autorisation ou de cryptage.

Voici un examen plus approfondi de ce que cela signifie en termes réels :

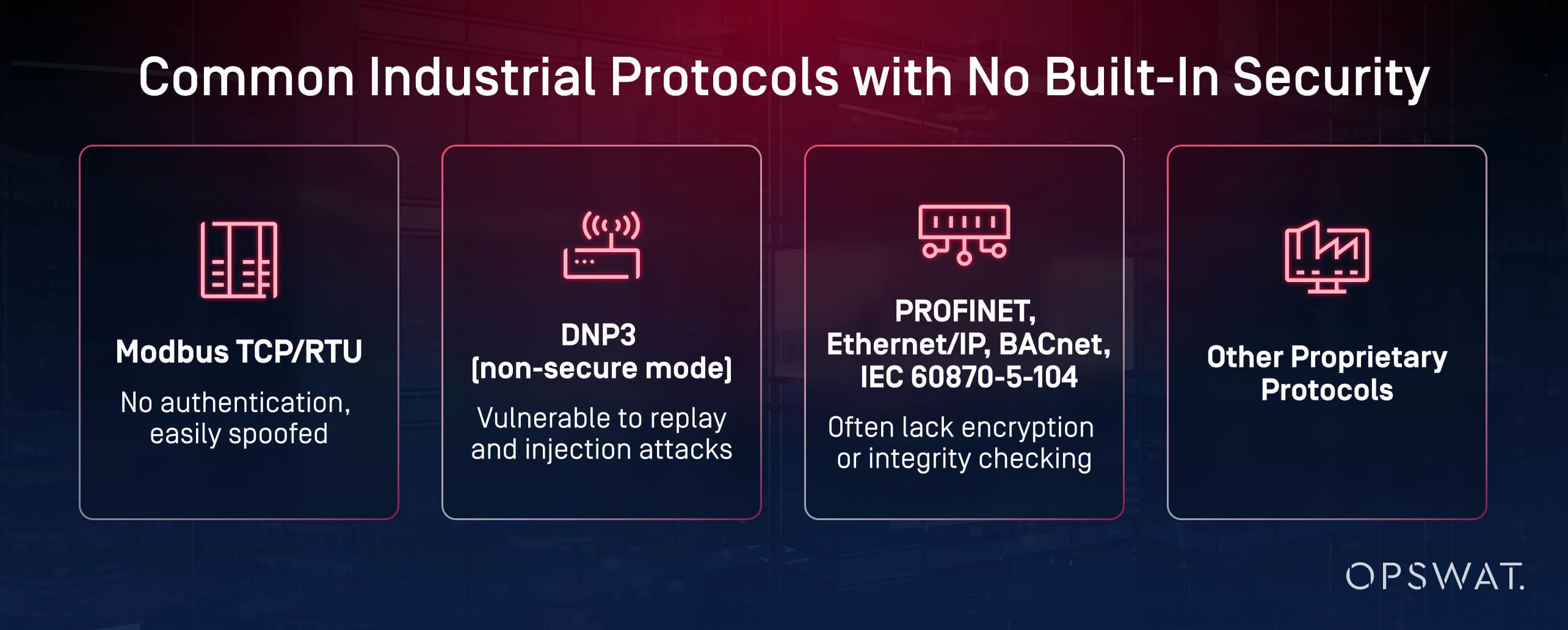

- Modbus TCP/RTU : Envoie et reçoit des commandes sans authentification. Un pirate peut se faire passer pour un dispositif maître et modifier les valeurs des actionneurs.

- DNP3 (en mode non sécurisé) : Vulnérable aux attaques par rejeu et par injection ; manque de contrôles d'intégrité robustes.

- PROFINET, EtherNet/IP, BACnet, IEC 60870-5-104 : offrent une sécurité minimale ou facultative, avec peu ou pas de garanties d'intégrité ou de confidentialité des données.

- Protocoles propriétaires qui varient dans la mise en œuvre de la sécurité et qui manquent souvent de protections fondamentales.

Ces vulnérabilités en matière de sécurité peuvent ne pas être mises en évidence dans le cadre d'un fonctionnement normal. Mais sous l'œil attentif d'un acteur menaçant - en particulier un acteur disposant de ressources, de temps et d'intentions - elles deviennent des vulnérabilités flagrantes.

Impact dans le monde réel : Exploits de protocole en action

Les équipes de sécurité se préparent souvent à des exploits de type "jour zéro", mais dans le domaine des technologies de l'information, les attaquants s'appuient souvent sur des exploits "sans effort", utilisant un comportement de protocole qui n'a jamais été sécurisé au départ.

Envisagez les scénarios suivants :

Attaques par usurpation d'identité et par rediffusion

Sans authentification ni contrôle d'intégrité, les attaquants peuvent capturer le trafic légitime et le rejouer pour manipuler les processus ou perturber les opérations.

Attaques de type "Man-in-the-Middle

Attaques de l'homme du milieu : Le trafic OT intercepté peut être modifié en cours de route, par exemple en falsifiant les relevés de pression ou en modifiant les commandes de contrôle.

Contrôle non autorisé

Un intrus qui accède au réseau peut envoyer directement des commandes aux automates programmables, contournant ainsi les protocoles de sécurité.

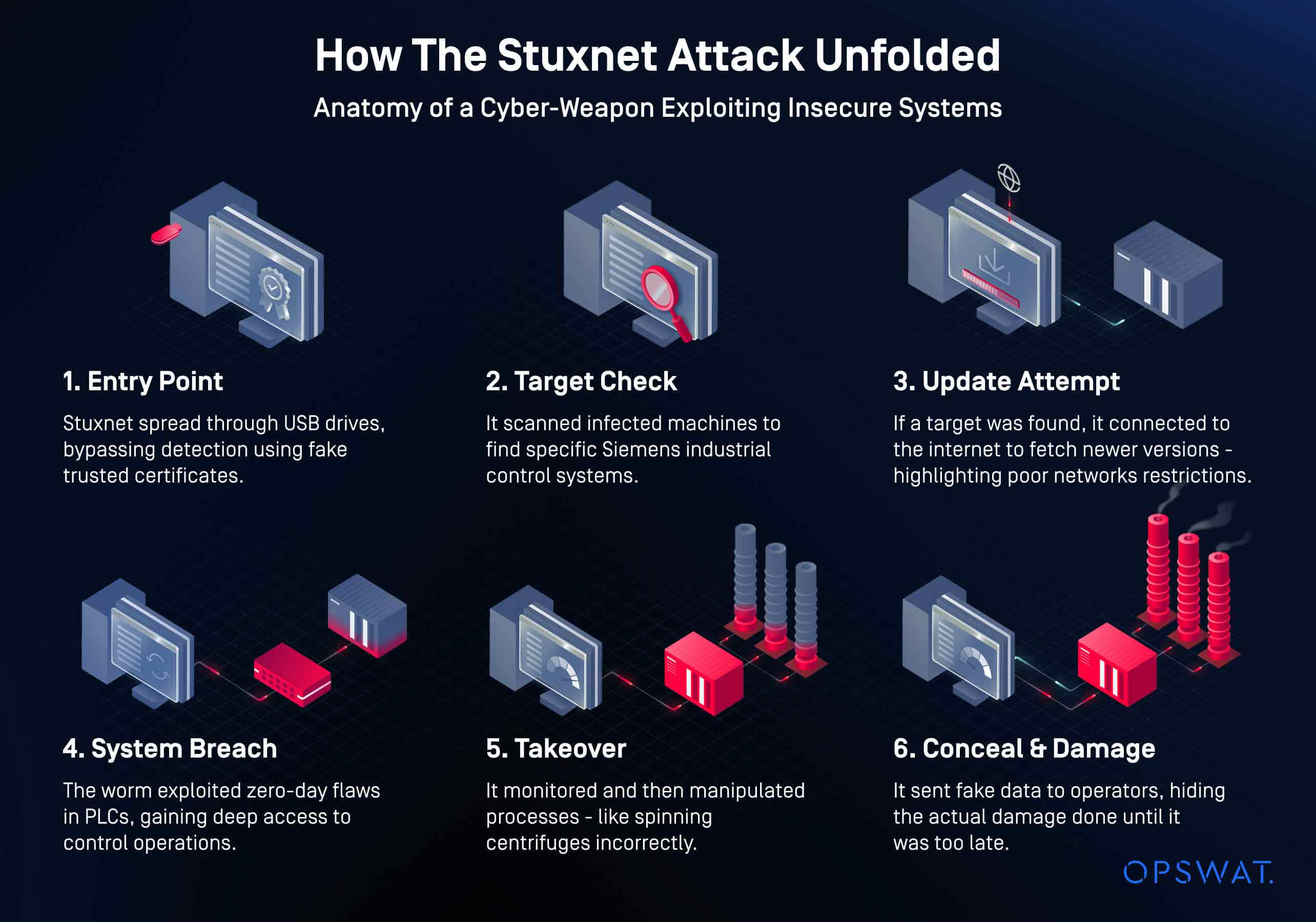

Le ver Stuxnet est l'exemple le plus connu et le plus cité, mais il est loin d'être le seul. Ces dernières années, de nombreux opérateurs de réseaux électriques, des compagnies des eaux et des sociétés d'énergie ont signalé des attaques qui remontent à l'utilisation abusive du comportement des protocoles natifs.

L'attaque de 2021 contre une installation de traitement des eaux en Floride impliquait la compromission d'un accès à distance, mais la possibilité d'émettre des commandes non autorisées reposait sur un protocole dépourvu de mécanisme de vérification.

Pourquoi les défenses traditionnelles ne suffisent pas

Les pare-feu traditionnels sont encore déployés aujourd'hui pour sécuriser les environnements et les protocoles existants, mais ils peuvent toujours être compromis. Même si ces protocoles pouvaient être rendus plus sûrs, l'infrastructure qui rend la vie moderne possible se compose de milliards de capteurs, de contrôleurs et d'autres points finaux qui ne peuvent être mis à jour sans être entièrement remplacés. Par conséquent, les opérateurs doivent s'appuyer sur des couches supplémentaires de cyberdéfense pour renforcer la sécurité du périmètre. Bien que ces couches soient importantes, elles ne permettent pas d'atténuer les risques fondamentaux posés par des protocoles non sécurisés.

- Ils ne réécrivent pas la logique du protocole : Modbus transmettra toujours des commandes en clair non authentifiées, même derrière un pare-feu.

- Ils s'appuient sur des signatures connues : Les outils DPI ne peuvent pas détecter de nouveaux abus de protocole ou des abus de bas niveau sans moteurs heuristiques ou comportementaux.

- Ils permettent un trafic bidirectionnel : Ce qui ouvre la porte à l'injection de commandes, au mouvement latéral et à la mise en place d'autres attaques.

Plus important encore, ils partent du principe que le protocole peut être sécurisé par un contrôle, et non qu'il doit être contenu dès sa conception.

Vers un isolement tenant compte des protocoles

Ce qu'il faut, ce n'est pas seulement plus d'inspections. C'est le confinement. Il s'agit d'appliquer la segmentation du réseau à un niveau fondamental, idéalement au niveau de la couche physique ou avec des contrôles logiques étroitement gouvernés.

Les mécanismes d'isolation tenant compte des protocoles, tels que les passerelles unidirectionnelles(diodes de données) et les solutions de rupture de protocole, offrent une approche plus sûre. Ils permettent aux équipes opérationnelles de conserver les flux de données nécessaires - mises à jour de l'historique, journaux des capteurs, alertes d'événements - sans exposer les surfaces de contrôle à des réseaux externes ou moins fiables.

Cela garantit l'alignement sur les mandats réglementaires nationaux, régionaux et sectoriels, ainsi que la résilience opérationnelle. Lorsque les protocoles non sécurisés ne peuvent être réécrits ou remplacés, ils doivent être segmentés, filtrés et isolés par des systèmes spécialement conçus à cet effet.

Une option pratique : MetaDefender NetWall

Pour les environnements où les protocoles non sécurisés sont inévitables, MetaDefender NetWall fournit des solutions d'isolation et de transfert renforcées :

Diodes optiques : Permettent des flux de données unidirectionnels, physiquement forcés, sans voie de retour - idéal pour les zones à air comprimé.

Unidirectional Security Gateway: Permet des exportations de données unidirectionnelles contrôlées et validées de l'OT vers l'IT, par le biais d'une rupture de protocole.

✓ Bilateral Security Gateway: Prend en charge la communication sécurisée pour les applications qui nécessitent une réponse de données comme MS SQL - permettant un contrôle à distance sûr ou un accès au fournisseur.

Découvrez comment lesdiodes optiques (données) et les passerelles de sécurité MetaDefender NetWall peuvent vous donner un avantage décisif lorsqu'il s'agit de sécuriser vos environnements de haute sécurité.